crackme专题

新160个crackme - 051-Keygenning4newbies

运行分析 需要破解Name和Serial PE分析 C++程序,32位,无壳 静态分析&动态调试 ida找到关键字符串,双击进入函数 静态分析得到以下结论:1、Name长度要大于4,小于502、v5 += Name[i] ^ (i + 1)3、v7 = 最后一个Name[i] ^ (i + 1)4、Serial = (v5<<7) + 6* v7 的16进制

新160个crackme - 050-daxxor

运行分析 需要破解Name和Serial PE分析 C++程序,32位,无壳 静态分析&动态调试 ida找到关键字符串,双击进入函数 通过静态分析发现:1、Name通过计算得到Name12、对Name1第3、5、6分别插入byte_401290、byte_401290、word_401292,得到Name23、双击byte_401290,发现值为0x2D;双

新160个crackme - 045-CyTom-crackme

运行分析 需要破解Name和Serial PE分析 Delphi程序,32位,无壳 静态分析&动态调试 ida找到关键字符串,双击进入 动调主函数,函数sub_4251A0作用未知 函数sub_4251A0作用:Name每个字符ascii相乘 算法分析 Name = 'concealbear'a1 = 1for i in range(le

新160个crackme - 043-riijj_cm_20041121

运行分析 除了主程序还有一个dll文件,应该是要加载pf1.dll这个动态链接库运行主程序,需破解Name和Serial,点击注册无反应 PE分析 C++程序,32位,无壳 静态分析&动态调试 尝试ida动调加载动态链接库pf1.dll,弹出错误,推测存在反反调试 使用OD的StrongOD插件绕过反反调试,设置参数如上 程序拖入OD,点击F9,

新160个crackme - 042-crackme

运行分析 提示需要key.dat文件 同目录下创建一个key.dat,提示key.dat内容不对 PE分析 C++程序,32位,无壳 静态分析&动态调试 ida搜索字符串,找到关键字符串双击进入关键函数 对关键函数进行分析,注释如上当满足67行公式时,将会执行下面函数发现89行有个VirtualProtect,即SMCSMC(Self-Modifying

新160个crackme - 041-genocide1

运行分析 提示未找到Reg.dat文件 同目录下创建Reg.dat即可打开程序点击About -> Register,打开注册窗口,但是无法点击OK键 PE分析 upx壳,32位 upx -d crackme.2.exe脱壳 发现是Delphi程序 静态分析&动态调试 DeDeDark打开程序进行分析,发现了注册窗体OK按钮:Butto

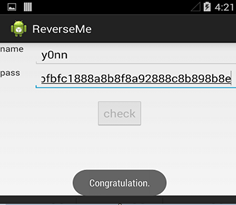

简单CrackMe分析(样本名:ReverseMe)

1.首先基本套路,安装运行,确定目标,然后查壳,反编译 2..没有加壳,直接对样本进行调试,获取反编译后/lib目录下的libcheck.so文件,通过readelf -a *.so 命令获取文件信息,找到INIT_ARRAY段的偏移,如下图所示: 3.通过IDA找到INI_ARRY的偏移处,如图所示: 4.进入函数中,记录下地址,并在此处下断点,然后开始附加调试,如图所

[安洵杯 2019]crackMe

直接就退出程序了 找到关键函数了,好像用到了 hook 还有一个 嘿嘿,看着就是像 base64 只是 补‘=’改成了‘ ! ’ 交叉引用啊,翻到一个应该是最后比较函数 1UTAOIkpyOSWGv/mOYFY4R!! 那一坨对 a1数组的操作没看懂 先总结一下就是 有一个大小写转换,类base64,两两交换位置,1,2,3 先解码得到乱码,估计就是后面两个

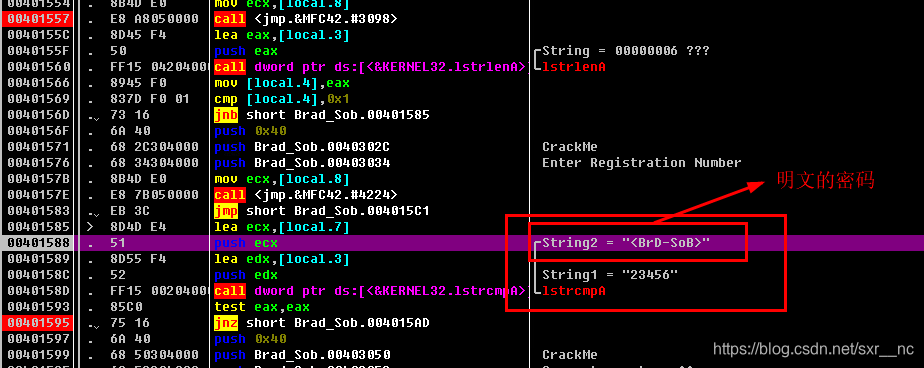

160个CrackMe-018

第18个Crackme,检测程序基本信息: 其实没有关系,直接使用OD进行调试就好,拖进OD之后,采用字符串搜索的方式进行定位关键程序: 直接调试就可以看到明文的密码,相对简单,可以直接破解 完成。

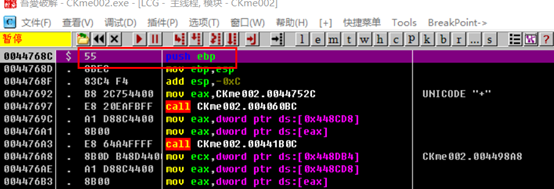

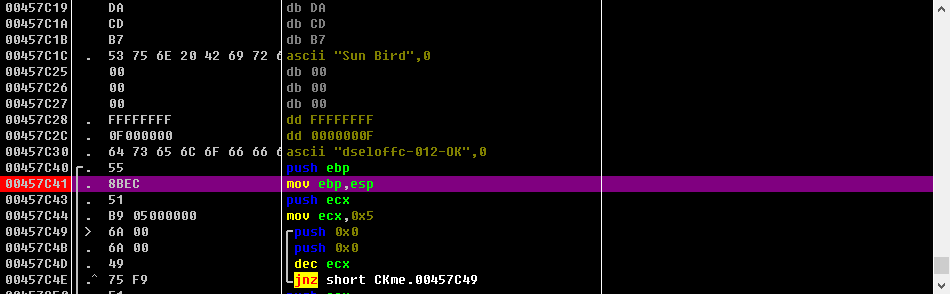

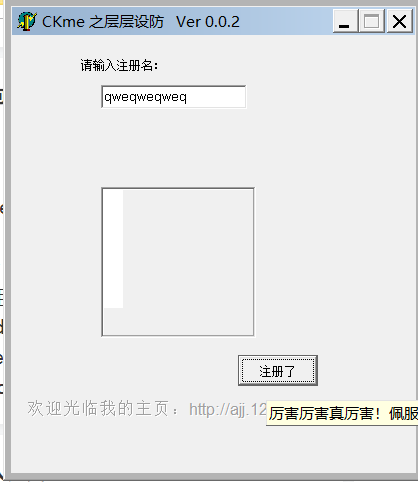

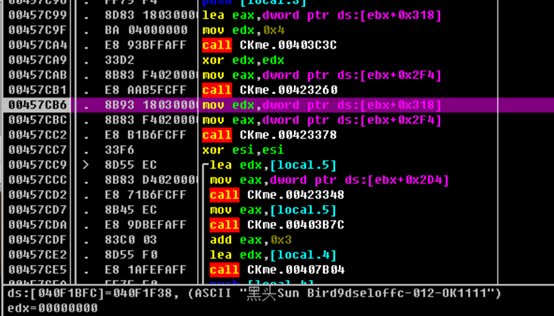

160个crackme(5)----ajj.2(CKme.exe)

据说这次的CKme可是层层设防,查壳发现加了upx壳,暂时用软件直接脱 用的工具是UPXEasyGUI,链接: https://p an.baidu.com/s/1hsYAevM 密码: vrtq 脱壳后再查如下: 这次直接先用DeDe来看下它,这个程序竟然隐藏了一个Edit2!!主要的事件有Edit2的双击,panel的双击,button1的Button1click,还有

160个crackme之005ajj.2破解思路及手脱UPX壳还有手动修复IAT

(感觉标题好长 哎呀 不重要了 本文以一个新手的角度来写) 我们先观察下都给了什么 还有一个txt文本 打开看看 我还百度了下SOFTICE和TRW 至于TRW 不知道是不是这个 TRW2000操作手册 https://www.pediy.com/kssd/tutorial/append-c.htm 运行之后 下边图片区滚动播放 三字经 我想笑

160个crackme 004 ajj.1

这个crackme是有点奇葩的,输入name和Serial之后,就没有然后,然后了... 打开以后,输入伪码之后,什么也没有,没有按钮,一副死猪不怕开水烫的样子。 PEid,看一下,Delphi的程序: 首先,用Delphi的神器:DeDe: 打开之后,找到过程,发线有几个过程,依次去看: chkcode 意思大概是检查代码的吧,最有可能,双击进入RVA: 发现了一大堆的strcat,

160个Crackme之004 ajj.1

作者:ajj 难度:★★ 保护方式:Name/Serial(Delphi) 运行程序 程序没有确定按钮,所以直接丢到OD中分析。 虽然没有确定按钮,但是有输入框,所以应该调用了GetItemTextA,所以只要在OD中给这个API下断点就可以分析了,可是这个程序是Delphi程序,它的API并不是GetItemTextA,所以暂时放弃这个想法。 在OD中通过中文搜索引擎的智能搜索查找字符串

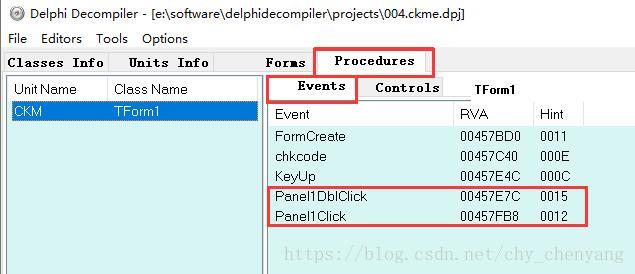

【CrackMe】004-CKme.ajj.1

一、查看程序信息 二、观察程序特点 我X的了,什么鬼程序,怎么操作都没反应 亏我刚开始看到中文还一股亲切感油然而生 从程序就可以看出来,中国人就是比老外邪恶啊…… 三、寻找突破口 字符串倒是能搜到,可你都不会玩,搜到了有个鸟用。 还是用delphi解剖神器吧 在DelphiDecompiler中,可以看到里面有一堆事件

160个CrackMe 0x05 ajj_2

0x05 ajj_2 发现加了UPX壳,先脱壳,脱壳后继续分析。 D:\Tools\Security_Tools\010\upx-3.95-win64\upx-3.95-win64>upx.exe -d CKme002.exeUltimate Packer for eXecutablesCopyright (C) 1996 - 2018UPX 3.95w Markus Oberh

160个crackme之004 ajj.1题目思路

我么先看看都给了什么 再查一下有没有加壳 还有一个txt文本 很诡异 那就打开看看咯 查壳 没有壳 还是跟txt文本中描述的一致 Delphi的程序 0x01:先用OD来一波 载入OD 看下有无可疑字符串 发现 双击进入 向上翻 段首下个断点 F9运行程序 输入用户名和注册码 点击一下图片区 程序断了下来 还是F8单步慢慢分析

160个crackme(4)----ajj.1(CKme.exe)

这个CKme与一般的软件注册过程不一样,它没有"确定"键,而且注册成功还有奖励,激动 先放到OD里看下,crtl+F8,程序停下来了,输入name和serial后,没反应。先用最简单的方法,搜字符串,一搜还真有,双击进去再前面的push ebp下断点 输入name和serial,发现不知道怎么触发断点,双击灰色框后竟然跳到了断点,看来双击灰色框相当于确定键。进去后发现了

CrackMe005-下篇 | 逆向破解分析 | 160个CrackMe(视频+图文)深度解析系列

作者:逆向驿站 微信公众号:逆向驿站 知乎:逆向驿站 CrackMe005,上篇说了具体方法,下篇来发逆向分析过程,看看老夫是如何得到上篇的具体方法的! 准备 【环境和工具】 win7/xp虚拟机环境 CrackMe005(ajj2.zip) ollydbg Dededark peid UPXEasyGUI.exe(upx专用脱壳器) 【学习层次】 爆破,但是这

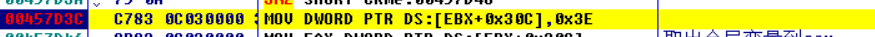

160个CrackMe 0x04 ajj_1

0x04 ajj_1 OD可以搜索到中文字符串,但是x64dbg搜不到,可能是x64dbg对中文字符串的搜索支持不是太好吧: 向上找到关键跳转: 0045802F | 75 AB | jne ckme.457FDC |00458031 | 81BE 0C030000 8500 | cmp dwo

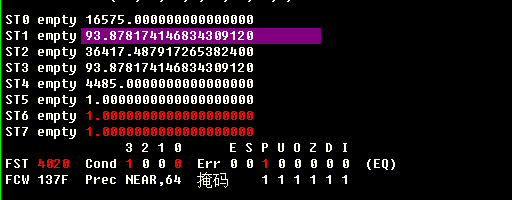

逆向分析 160个CrackMe五星052

#逆向分析 160个CrackMe 052 闲来无事,工作上有调整,等待来年安排,日常的学习还是不能松懈,好久没搞2进制了,最近正在刷pwn和CrackMe,看到了一个160集合感觉不错,刷了几周了,做了20多个了吧,也不知道哪个好,随便搞了下,感觉这5星级的还是挺有意思的,故分析发文。 工具和环境 环境:win10 x64 chs 工具:x64dbg IDA BinaryNinja 编

170916 逆向-WHCTF(BabyRe/CrackMe)

1625-5 王子昂 总结《2017年9月16日》 【连续第349天总结】 A. XCTF(武汉站)-Reverse B. CRACKME 无壳,C++ 打开是一个简单的输入框和注册按钮 点击注册按钮会弹框“哎,注册码错了,你得换个新的哟!” IDA没有main函数,看起来是MFC写的 查找字符串、断GetDlgText等API都没有结果 说明字符串都被加密过了 IDA逐个函数

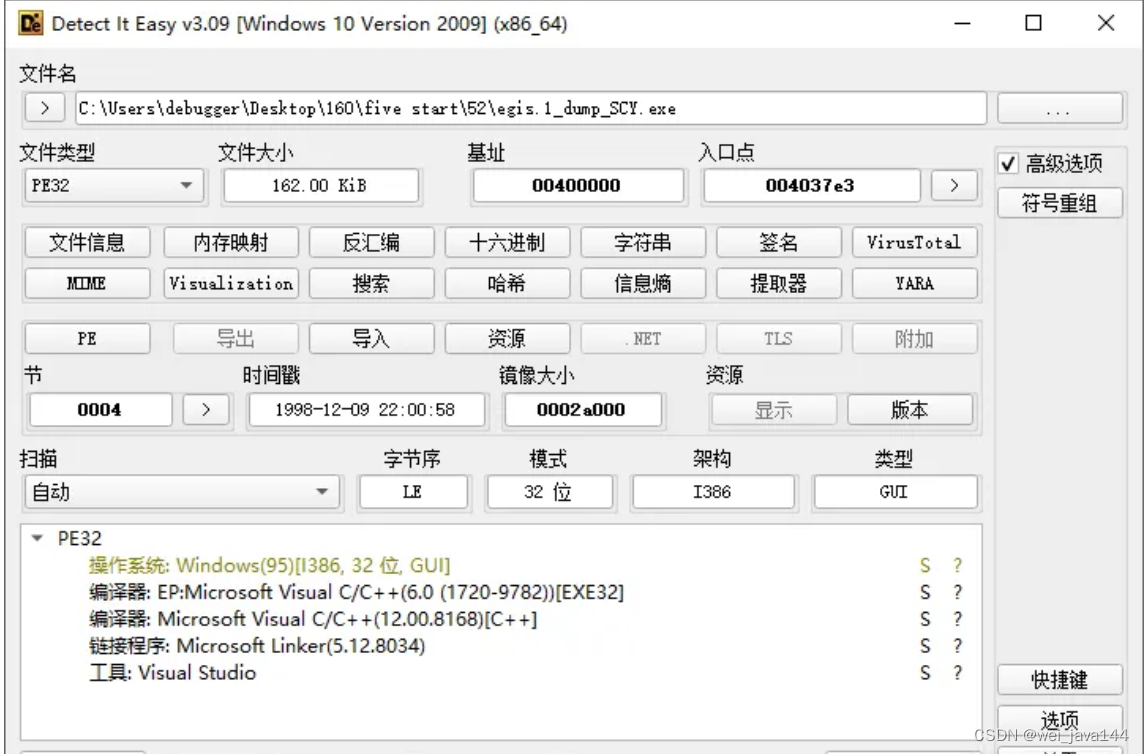

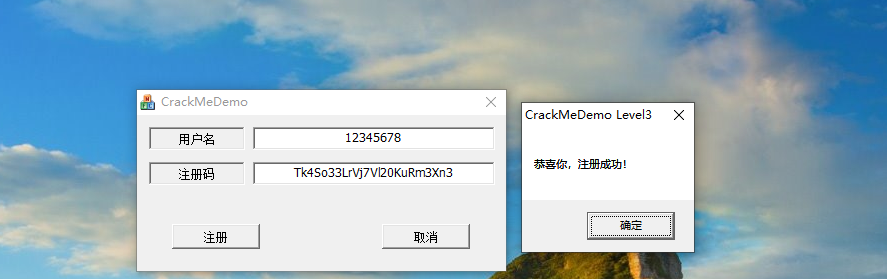

MFC逆向之CrackMe Level3 过反调试 + 写注册机

今天我来分享一下,过反调试的方法以及使用IDA还原代码 + 写注册机的过程 由于内容太多,我准备分为两个帖子写,这个帖子主要是写IDA还原代码,下一个帖子是写反调试的分析以及过反调试和异常 这个CrackMe Level3是一个朋友发我的,我也不知道他在哪里弄的,我感觉挺好玩的,对反调试 异常 以及代码还原的学习有一些帮助 调试器:X64和OD 反编译工具:IDA PE工具:Dete

Fxxk CrackMe 001(未完成 2016/05/02)

CrackMe 001/160 首先附上160个CrackMe的链接。 链接: http://pan.baidu.com/s/1c1Ekrba 密码: try4 160CrackMe中的第1个,非常简单,且采用纯暴力破解。 先看看这个CrackMe, 随便用一个debugger载入,这里笔者用的是x32dbg,OD载入之后的字符串显示不是很完整。 好,首先从字符串入手。先搜索一

简单逆向分析使用案例(1)--CrackMe_00.exe 找出密码

环境: win7 旗舰版 x64 OD2.01 PEiD0.95 使用资源 http://download.csdn.net/detail/obuyiseng/9351217 中的 CrackMe_00.exe 技巧: 使用OD中的栈回溯。 第一步:简单测试。 随便输入点击确定,发现弹出对话框,那么我们就可以确

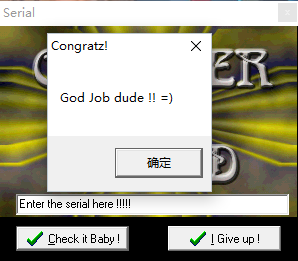

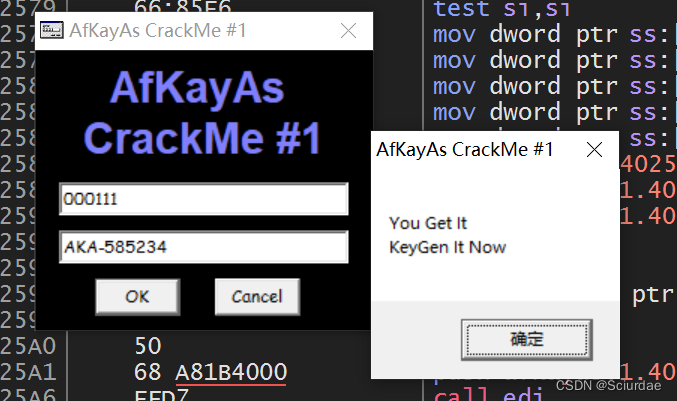

160个破解练习之CrackMe 003 Afkayas.2

这次要破解的是160个破解练习里的第三个软件,与第二个软件是同一个作者,界面类似,如下: 需要输入用户名和对应的序列号完成注册,当直接点击0K时,出现如下错误提示界面,接着程序自动退出: 由于对VB语言不太了解,直接查询错误字符串并没有搜到,后来知道这是VB调用函数时输入的参数类型不匹配。当我们的密码输入一段数字时,出现如下提示: 那么很明

“破解我!“---160个CrackMe练习002-Afkayas.1.Exe

文章目录 前言题目分析程序分析Keygen 前言 系列之002,记录学习。 题目分析 一道一星的题目 惯例查壳。 32-bit的文件,用的是 VB 写的。 关于Visual Basic: Visual Basic(VB)是由微软公司开发的包含环境的事件驱动编程语言。它源自于 BASIC 编程语言。VB 拥有图形用户界面(GUI)和快速应用程式开发(RAD)系统

![[安洵杯 2019]crackMe](https://img-blog.csdnimg.cn/direct/cf4f7dadc825403bbedd2d7c207c746f.png)