本文主要是介绍160个CrackMe-018,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

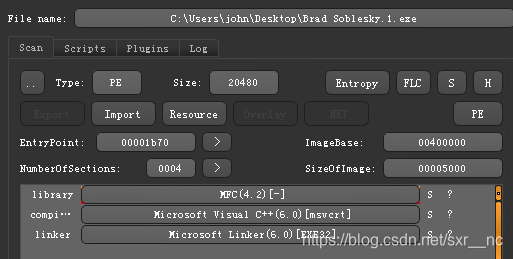

第18个Crackme,检测程序基本信息:

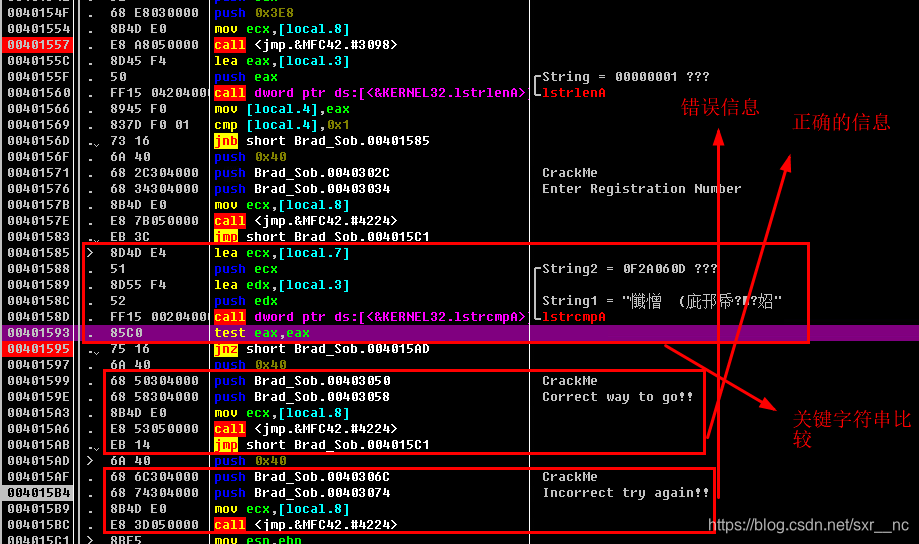

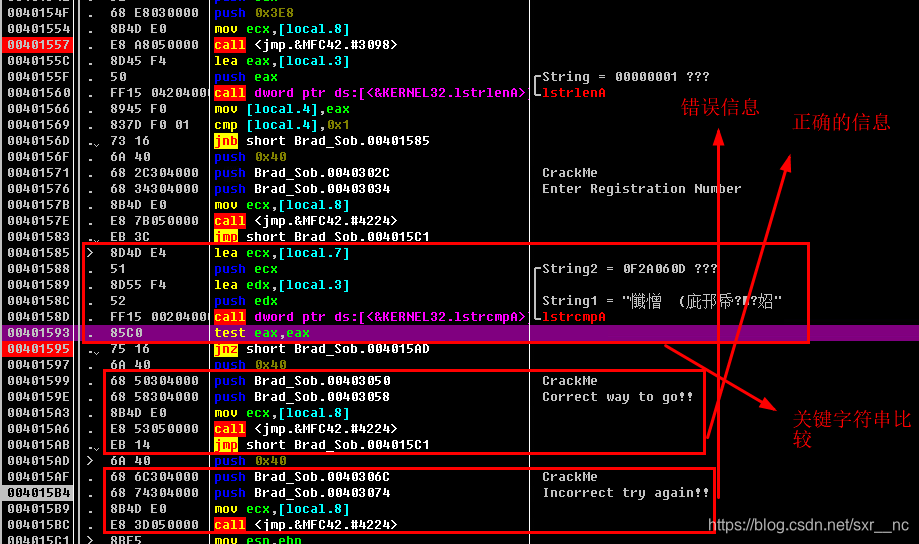

其实没有关系,直接使用OD进行调试就好,拖进OD之后,采用字符串搜索的方式进行定位关键程序:

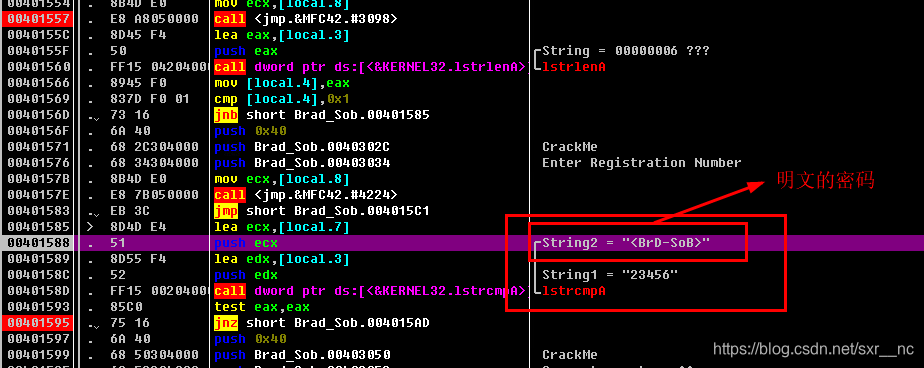

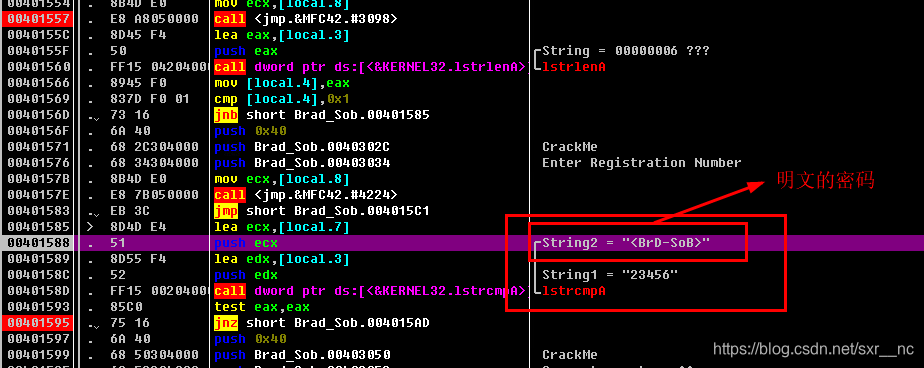

直接调试就可以看到明文的密码,相对简单,可以直接破解

完成。

这篇关于160个CrackMe-018的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

本文主要是介绍160个CrackMe-018,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

第18个Crackme,检测程序基本信息:

其实没有关系,直接使用OD进行调试就好,拖进OD之后,采用字符串搜索的方式进行定位关键程序:

直接调试就可以看到明文的密码,相对简单,可以直接破解

完成。

这篇关于160个CrackMe-018的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

http://www.chinasem.cn/article/771013。

23002807@qq.com