reverseme专题

【CTF MISC】XCTF GFSJ0290 reverseMe Writeup(图像处理)

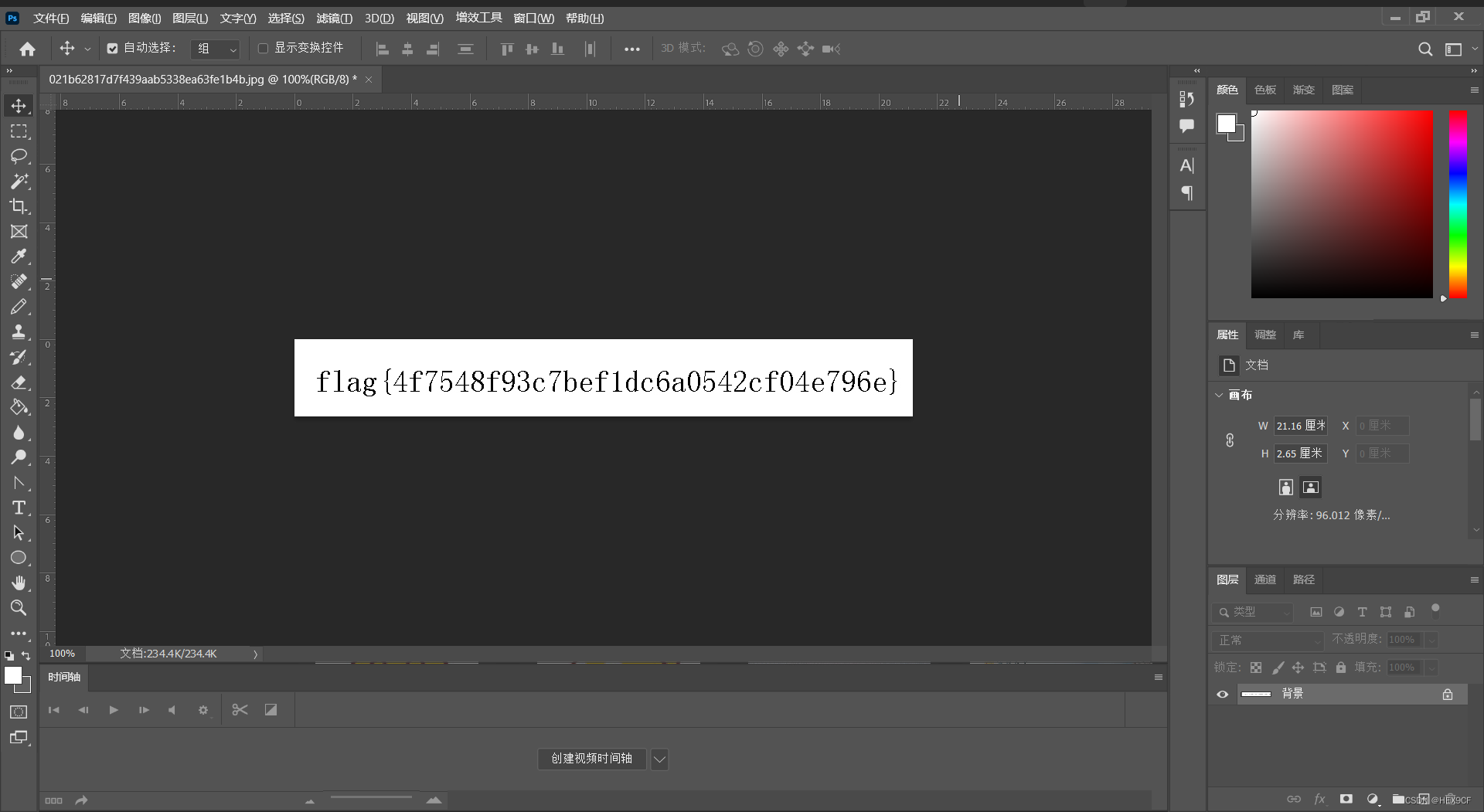

reverseMe 暂无 解法 导入 Photoshop。 水平翻转,得到 flag。 Flag flag{4f7548f93c7bef1dc6a0542cf04e796e} 声明 本博客上发布的所有关于网络攻防技术的文章,仅用于教育和研究目的。所有涉及到的实验操作都在虚拟机或者专门设计的靶机上进行,并且严格遵守了相关法律法规。 博主坚决反对任何形式的非法黑

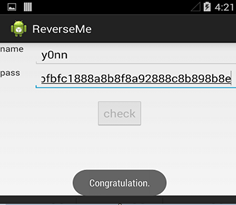

简单CrackMe分析(样本名:ReverseMe)

1.首先基本套路,安装运行,确定目标,然后查壳,反编译 2..没有加壳,直接对样本进行调试,获取反编译后/lib目录下的libcheck.so文件,通过readelf -a *.so 命令获取文件信息,找到INIT_ARRAY段的偏移,如下图所示: 3.通过IDA找到INI_ARRY的偏移处,如图所示: 4.进入函数中,记录下地址,并在此处下断点,然后开始附加调试,如图所

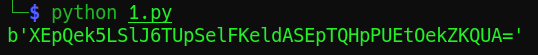

攻防世界逆向高手题之ReverseMe-120

攻防世界逆向高手题之ReverseMe-120 继续开启全栈梦想之逆向之旅~ 这题是攻防世界逆向高手题的ReverseMe-120 下载附件,照例扔入exeinfope中查看信息: 32位无壳,还是exe文件,按照流程,先简单运行一下看一下主要显示的字符串: 然后照例扔入IDA32中查看伪代码,有Main函数看main函数: 如下所示,第一个框判断出输入位置并改名input_flag,