本文主要是介绍攻防世界逆向高手题之ReverseMe-120,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

攻防世界逆向高手题之ReverseMe-120

继续开启全栈梦想之逆向之旅~

这题是攻防世界逆向高手题的ReverseMe-120

下载附件,照例扔入exeinfope中查看信息:

32位无壳,还是exe文件,按照流程,先简单运行一下看一下主要显示的字符串:

然后照例扔入IDA32中查看伪代码,有Main函数看main函数:

如下所示,第一个框判断出输入位置并改名input_flag,然后经过第二个框的加密函数处理。继续往下走是其它的操作,其中第三个框的函数双击跟踪不了,最后是明文比较,所以要逆向逻辑。

(这里积累第一个经验)

上面第二个框的函数((void (__cdecl *)(char *, unsigned int))sub_401000)(&input_flag, strlen(&input_flag))摆明是对输入字符串进行操作,结果双击跟踪后参数列表却有四个,后来才发现这种参数前后不对等是IDA对寄存器传参的识别,最左边的@eax不明白,也不是寄存器返回值。

(这里积累第二个经验)

sub_401000函数里代码是很多的,而且最后比较中暗示you_know_how_to_remove_junk_code有垃圾代码,可是垃圾代码一开始真的不知道怎么区分,就算OD动态垃圾代码也会执行。突然回想起前面做题中从后面看起的方法,最后比较的内容一个个找相关,不要考虑地址间接访问修改这种高级技巧先,现在还用不上。

以前的知识回顾:

所以从后往前看就是主函数比较的是v13,但v13并没有作为参数传入sub_401000,所以应该是v13以寄存器传参了。查看伪代码也发现的确如此:

而在sub_401000函数内,ecx赋给的局部变量也叫v13。函数中涉及v13的操作集中在第一个框中if语句的下面,所以上面的代码就是垃圾代码。

sub_401000函数内对v13的主要操作代码说是base64解密操作,在一篇博客中可以有很好的理解和对比

https://www.jianshu.com/p/125c4bbed460

他们涉及的解密数组base64_suffix_map和byte_414E40有着一样的内容:

附上别人的话:(这里积累第三个经验)

base64的特征:base64正向加密,每三个字节处理变成四个字节,生成一个长字节,再从这个长字节中查四次表生成对应的四个字符。反过来就是先将4个字符进行查表转化成四个字节,然后再四变三。具体的细节就不讨论了,特征应该是如此。对于base系列加密解密,查表与字节变换是核心,非常简单,以后应该留心不能再识别不出来了。

所以sub_401000函数就是base64解码了。

.

.

最后就是比较前的一点操作了,这里最外层的v15我也跟踪不出来哪里赋值给了它。看了很多其它资料都说是直接执行第二个蓝框的for循环异或,但是其实是没有进入for循环的,而是在第一个蓝框中执行,但是第一个蓝框和第二个蓝框执行的操作是一样的,说明for循环是出题者给的暗示:

(这当然也是从别人博客中提炼出来的,判断没有进入for循环的办法就是输入正确的flag后OD动态跟踪)

附上别人博客的理解,写得是真不错,自己写的也未必能有他详细,所以直接附上了:

https://blog.csdn.net/Casuall/article/details/103647929

.

.

(这里积累第四个经验)

这里xmmword有16字节个0x25,符合__m128i _mm_load_si128函数:

.

.

这里v7=&v13,++v7把地址往前加了一个,配合后面赋值给v7[-1]就是变形的对v7数组赋值。

xmmword用于具有MMX和SSE (XMM)指令的128位多媒体操作数(也不知道翻译的对不对,官方解释是“Used for 128-bit multimedia operands with MMX and SSE (XMM) instructions.”)。

SEE指令,参考(https://www.jianshu.com/p/d718c1ea5f22)

load(set)系列,用于加载数据,从内存到暂存器。

__m128i _mm_load_si128(__m128i *p);

__m128i _mm_loadu_si128(__m128i *p);

store系列,用于将计算结果等SSE暂存器的数据保存到内存中。

void _mm_store_si128 (__m128i *p, __m128i a);

void _mm_storeu_si128 (__m128i *p, __m128i a);

_mm_load_si128函数表示从内存中加载一个128bits值到暂存器,也就是16字节,**注意:**p必须是一个16字节对齐的一个变量的地址。返回可以存放在代表寄存器的变量中的值。

_mm_loadu_si128函数和_mm_load_si128一样的,但是不要求地址p是16字节对齐。

store系列的_mm_store_si128和_mm_storeu_si128函数,与上面的load系列的函数是对应的。 表示将__m128i 变量a的值存储到p所指定的地址中去。

_mm_xor_si128用于计算128位(16字节)的按位异或,然后通过v14控制循环结束的条件,可以看到v14增长的步长为16,而且通过上面得到的flag值解码得到的字符串为32个字节大小,正好是16的整数倍。

.

.

总算把全部梳理完了,所以流程就是:用户输入---->sub_401000函数base64解码---->每个字符异或处理---->明文比较。

.

.

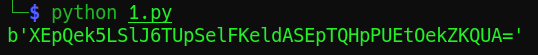

解题脚本:

import base64

key1="you_know_how_to_remove_junk_code"

key2=""

for i in range(len(key1)):key2+=chr(ord(key1[i])^0x25)

print(base64.b64encode(bytes(key2,encoding='UTF-8')))

结果:

总结:

1:

(这里积累第一个经验) 上面第二个框的函数((void (__cdecl *)(char *, unsigned int))sub_401000)(&input_flag,strlen(&input_flag))摆明是对输入字符串进行操作,结果双击跟踪后参数列表却有四个,后来才发现这种参数前后不对等是IDA对寄存器传参的识别,最左边的@eax不明白,也不是寄存器返回值。

2:

(这里积累第二个经验)

sub_401000函数里代码是很多的,而且最后比较中暗示you_know_how_to_remove_junk_code有垃圾代码,可是垃圾代码一开始真的不知道怎么区分,就算OD动态垃圾代码也会执行。突然回想起前面做题中从后面看起的方法,最后比较的内容一个个找相关,不要考虑地址间接访问修改这种高级技巧先,现在还用不上。

.

所以从后往前看就是主函数比较的是v13,但v13并没有作为参数传入sub_401000,所以应该是v13以寄存器传参了。查看伪代码也发现的确如此。

.

而在sub_401000函数内,ecx赋给的局部变量也叫v13。函数中涉及v13的操作集中在第一个框中if语句的下面,所以上面的代码就是垃圾代码。

3:

附上别人的话:(这里积累第三个经验)

base64的特征:base64正向加密,每三个字节处理变成四个字节,生成一个长字节,再从这个长字节中查四次表生成对应的四个字符。反过来就是先将4个字符进行查表转化成四个字节,然后再四变三。具体的细节就不讨论了,特征应该是如此。对于base系列加密解密,查表与字节变换是核心,非常简单,以后应该留心不能再识别不出来了。

.

.

附上对应的base64加密解密主要代码:

//

// base64.c

// base64

//

// Created by guofu on 2017/5/25.

// Copyright © 2017年 guofu. All rights reserved.

//

/*** 转解码过程* 3 * 8 = 4 * 6; 3字节占24位, 4*6=24* 先将要编码的转成对应的ASCII值* 如编码: s 1 3* 对应ASCII值为: 115 49 51* 对应二进制为: 01110011 00110001 00110011* 将其6个分组分4组: 011100 110011 000100 110011* 而计算机是以8bit存储, 所以在每组的高位补两个0如下:* 00011100 00110011 00000100 00110011对应:28 51 4 51* 查找base64 转换表 对应 c z E z* * 解码* c z E z* 对应ASCII值为 99 122 69 122* 对应表base64_suffix_map的值为 28 51 4 51* 对应二进制值为 00011100 00110011 00000100 00110011* 依次去除每组的前两位, 再拼接成3字节* 即: 01110011 00110001 00110011* 对应的就是s 1 3*/#include "base64.h"#include <stdio.h>

#include <stdlib.h>// base64 转换表, 共64个

static const char base64_alphabet[] = {'A', 'B', 'C', 'D', 'E', 'F', 'G','H', 'I', 'J', 'K', 'L', 'M', 'N','O', 'P', 'Q', 'R', 'S', 'T','U', 'V', 'W', 'X', 'Y', 'Z','a', 'b', 'c', 'd', 'e', 'f', 'g','h', 'i', 'j', 'k', 'l', 'm', 'n','o', 'p', 'q', 'r', 's', 't','u', 'v', 'w', 'x', 'y', 'z','0', '1', '2', '3', '4', '5', '6', '7', '8', '9','+', '/'};// 解码时使用

static const unsigned char base64_suffix_map[256] = {255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 253, 255,255, 253, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255,255, 255, 255, 255, 255, 255, 255, 255, 253, 255, 255, 255,255, 255, 255, 255, 255, 255, 255, 62, 255, 255, 255, 63,52, 53, 54, 55, 56, 57, 58, 59, 60, 61, 255, 255,255, 254, 255, 255, 255, 0, 1, 2, 3, 4, 5, 6,7, 8, 9, 10, 11, 12, 13, 14, 15, 16, 17, 18,19, 20, 21, 22, 23, 24, 25, 255, 255, 255, 255, 255,255, 26, 27, 28, 29, 30, 31, 32, 33, 34, 35, 36,37, 38, 39, 40, 41, 42, 43, 44, 45, 46, 47, 48,49, 50, 51, 255, 255, 255, 255, 255, 255, 255, 255, 255,255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255,255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255,255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255,255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255,255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255,255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255,255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255,255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255,255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255,255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255, 255,255, 255, 255, 255 };static char cmove_bits(unsigned char src, unsigned lnum, unsigned rnum) {src <<= lnum; // src = src << lnum;src >>= rnum; // src = src >> rnum;return src;

}int base64_encode(const char *indata, int inlen, char *outdata, int *outlen) {int ret = 0; // return valueif (indata == NULL || inlen == 0) {return ret = -1;}int in_len = 0; // 源字符串长度, 如果in_len不是3的倍数, 那么需要补成3的倍数int pad_num = 0; // 需要补齐的字符个数, 这样只有2, 1, 0(0的话不需要拼接, )if (inlen % 3 != 0) {pad_num = 3 - inlen % 3;}in_len = inlen + pad_num; // 拼接后的长度, 实际编码需要的长度(3的倍数)int out_len = in_len * 8 / 6; // 编码后的长度char *p = outdata; // 定义指针指向传出data的首地址//编码, 长度为调整后的长度, 3字节一组for (int i = 0; i < in_len; i+=3) {int value = *indata >> 2; // 将indata第一个字符向右移动2bit(丢弃2bit)char c = base64_alphabet[value]; // 对应base64转换表的字符*p = c; // 将对应字符(编码后字符)赋值给outdata第一字节//处理最后一组(最后3字节)的数据if (i == inlen + pad_num - 3 && pad_num != 0) {if(pad_num == 1) {*(p + 1) = base64_alphabet[(int)(cmove_bits(*indata, 6, 2) + cmove_bits(*(indata + 1), 0, 4))];*(p + 2) = base64_alphabet[(int)cmove_bits(*(indata + 1), 4, 2)];*(p + 3) = '=';} else if (pad_num == 2) { // 编码后的数据要补两个 '='*(p + 1) = base64_alphabet[(int)cmove_bits(*indata, 6, 2)];*(p + 2) = '=';*(p + 3) = '=';}} else { // 处理正常的3字节的数据*(p + 1) = base64_alphabet[cmove_bits(*indata, 6, 2) + cmove_bits(*(indata + 1), 0, 4)];*(p + 2) = base64_alphabet[cmove_bits(*(indata + 1), 4, 2) + cmove_bits(*(indata + 2), 0, 6)];*(p + 3) = base64_alphabet[*(indata + 2) & 0x3f];}p += 4;indata += 3;}if(outlen != NULL) {*outlen = out_len;}return ret;

}int base64_decode(const char *indata, int inlen, char *outdata, int *outlen) {int ret = 0;if (indata == NULL || inlen <= 0 || outdata == NULL || outlen == NULL) {return ret = -1;}if (inlen % 4 != 0) { // 需要解码的数据不是4字节倍数return ret = -2;}int t = 0, x = 0, y = 0, i = 0;unsigned char c = 0;int g = 3;while (indata[x] != 0) {// 需要解码的数据对应的ASCII值对应base64_suffix_map的值c = base64_suffix_map[indata[x++]];if (c == 255) return -1;// 对应的值不在转码表中if (c == 253) continue;// 对应的值是换行或者回车if (c == 254) { c = 0; g--; }// 对应的值是'='t = (t<<6) | c; // 将其依次放入一个int型中占3字节if (++y == 4) {outdata[i++] = (unsigned char)((t>>16)&0xff);if (g > 1) outdata[i++] = (unsigned char)((t>>8)&0xff);if (g > 2) outdata[i++] = (unsigned char)(t&0xff);y = t = 0;}}if (outlen != NULL) {*outlen = i;}return ret;

}

4:

(这里积累第四个经验) 这里xmmword有16字节个0x25,符合__m128i _mm_load_si128函数。

.

这里v7=&v13,++v7把地址往前加了一个,配合后面赋值给v7[-1]就是变形的对v7数组赋值。

.

xmmword用于具有MMX和SSE (XMM)指令的128位多媒体操作数(官方解释是“Used for 128-bit multimedia operands with MMX and SSE (XMM) instructions.”)。

.

SEE指令,参考(https://www.jianshu.com/p/d718c1ea5f22)

.

load(set)系列,用于加载数据,从内存到暂存器。__m128i _mm_load_si128(__m128i *p); __m128i _mm_loadu_si128(__m128i *p);store系列,用于将计算结果等SSE暂存器的数据保存到内存中。

void _mm_store_si128 (__m128i *p, __m128i a); void _mm_storeu_si128 (__m128i *p, __m128i a);.

_mm_load_si128函数表示从内存中加载一个128bits值到暂存器,也就是16字节,**注意:**p必须是一个16字节对齐的一个变量的地址。返回可以存放在代表寄存器的变量中的值。

_mm_loadu_si128函数和_mm_load_si128一样的,但是不要求地址p是16字节对齐。

.

store系列的_mm_store_si128和_mm_storeu_si128函数,与上面的load系列的函数是对应的。 表示将__m128i变量a的值存储到p所指定的地址中去。

.

_mm_xor_si128用于计算128位(16字节)的按位异或,然后通过v14控制循环结束的条件,可以看到v14增长的步长为16,而且通过上面得到的flag值解码得到的字符串为32个字节大小,正好是16的整数倍。

解毕!敬礼!

这篇关于攻防世界逆向高手题之ReverseMe-120的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!