鉴权专题

【Http 每日一问,访问服务端的鉴权Token放在header还是cookie更合适?】

结论先行: token静态的,不变的,放在header里面。 典型场景 ,每次访问时需要带个静态token请求服务端,向服务端表明是谁请求,此时token也可以认为是个固定的access-key。token动态的,会失效,放在cookie里面。 典型场景,业务登录态token,存在有效期的,过一段时间可能会失效。 下面具体展开下。 在选择将鉴权 Token 放在 HTTP Header 还是

若依框架登录鉴权详解(动态路由)

若依框架登录鉴权:1.获取token(过期在响应拦截器中实现),2.基于RBAC模型获取用户、角色和权限信息(在路由前置守卫),3.根据用户权限动态生成(从字符串->组件,根据permission添加动态路由信息)和添加路由addRoutes(在路由前置守卫) 若依框架(Ruoyi)后端的登录权限身份认证流程是一个复杂但高效的过程,它确保了系统的安全性和数据的保护。以下是一个典型的若依

spring cloud 应用连接开启鉴权的nacos 的一个坑(鉴权失败)

Nacos开启鉴权之后,bootstrap.yml增加spring.cloud.nacos.config.username 和 password,如下: spring:application:name: @artifactId@active: testcloud:nacos:config:server-addr: ${NACOS_HOST:192.168.21.60:8848}namespac

若依框架登录鉴权详解

若依框架(Ruoyi)后端的登录权限身份认证流程是一个复杂但高效的过程,它确保了系统的安全性和数据的保护。以下是一个典型的若依框架后端登录权限身份认证流程,基于多个来源的信息进行归纳和整理: 1.发起请求获取认证凭证(token) 现象:用户未登录或者token过期,刷新页面将重定向至登录页面 如果用户身份验证通过,系统会生成一个认证凭证(如JWT,即JSON Web Token)。

Spring Boot整合Spring Security+JWT+OAuth 2.0 实现认证鉴权登录(框架介绍)

简介 Spring Security框架 描述 Spring Security是一个基于Spring框架的安全性框架,可以为Web应用程序提供身份验证(Authentication)、授权(Authorization)、攻击防御等安全功能。Spring Security框架提供了一整套的身份验证、授权、ACL(访问控制列表)等模块和类库,还提供了一系列的安全过滤器、安全标签等,可以方便地实现

SIM(USIM)卡中的数据和2G/3G网络的鉴权

通常SIM(USIM)卡内的数据包括IMSI、ICCID、Ki(2G)、Key(3G)、OPC(3G)、PIN、PUK、OTA、JAVA应用等多种数据。 SIM卡内的数据主要分为索引数据、业务数据、鉴权数据和位置数据四类。 索引数据包括ICCID; 业务数据包括IMSI、PIN、PUK、OTA菜单、JAVA应用数据; 鉴权数据包括IMSI、 Ki(2G)

APP接口设计安全问题-app接口鉴权

我的问题是,如果不做安全相关处理的话,一些可能改变数据库的操作可能会遭遇垃圾数据提交什么的,毕竟要找到这些信息只要找个http包就可以了 系统无用户登录 新手问题(从来没做过服务端开发),如果可以,给几个主流方法的链接,多谢 直观总结方法二: 1.请求头里带用户username和password,到服务器端做验证,通过才继续下边业务逻辑。 有点:防止了服务器端api被随意调用。

前端宝典十四:Node缓存、安全与鉴权

本文主要从Node缓存、安全与鉴权几个方面展开解析,包含几个方面: Cookie 定义、设置、生命周期以及安全性Node缓存分类和区别Node鉴权包含session、cookie、token、jwt等 一、Cookie HTTP Cookie(通常也叫 Web Cookie 或浏览器 Cookie),是服务器发送到用户浏览器并保存在本地的一小块数据,它会在浏览器下次向同一服务器再发起请求时被

鉴权Cookies、授权session、token

2 鉴权、授权 区别:一个存在浏览器,一个存在服务器,session存到服务端当中 问1:http协议是一个典型的无状态协议,无记忆,那第一次登录下次是不是还要登录一次? ANS:不需要 因为Cookies 和session作用:是让浏览器变得有状态,记住用户是谁,从而追踪用户 问2:浏览器登录了某些网站(优酷视频),下次访问为什么不要登录? ANS:授权:相当于给一个

nacos 使用 docker 单机部署连接 MySQL 数据库并开启鉴权

文章目录 本地部署的配置启用鉴权(未验证) docker部署的配置修改docker 镜像源启用鉴权,必须添加如下环境变量如何生成鉴权的密钥 完整环境变量docker启动命令 本地部署的配置 文件结构 application.properties #配置文件mysql-schema.sql #初始化 sql 设置数据库连接

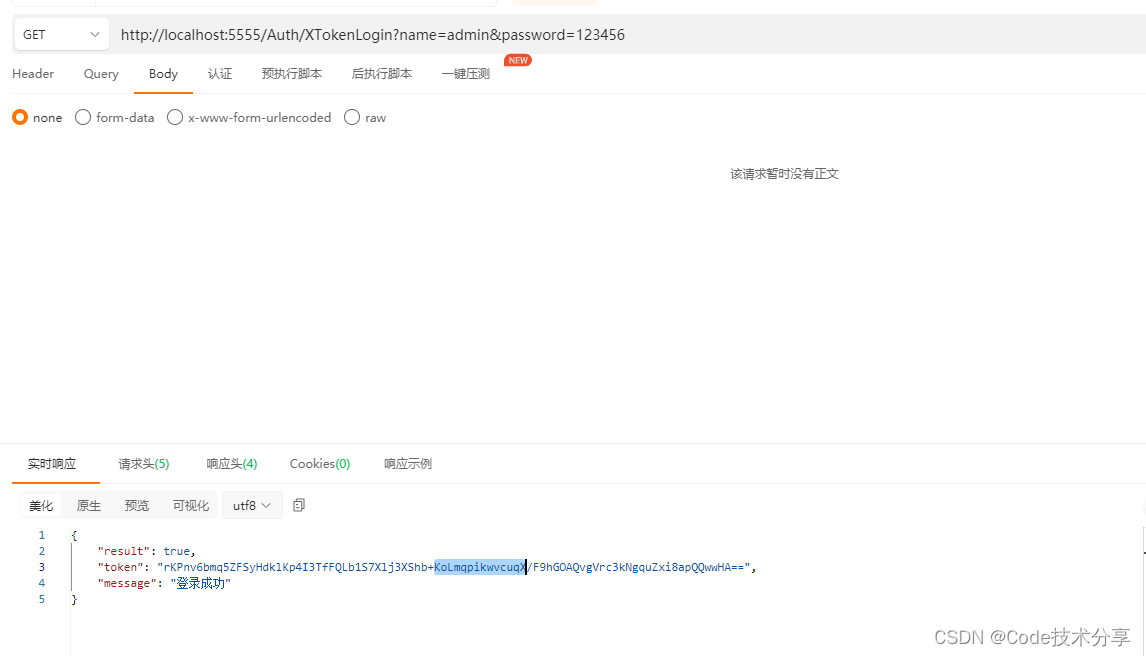

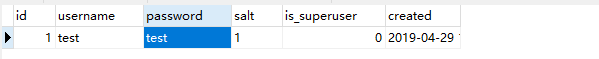

rust api接口开发(以登陆和中间件鉴权为例)

rust rest api接口开发 所需依赖 axumtokioredis cargo add axum rediscargo add tokio --features=full 路由服务创建和运行 //子路由let v1router = axum::Router::new();//主路由,并将子路由绑定到主路由let router=axum::Router::new().ne

Linux设备上的Onvif实现16:实现Onvif鉴权

2013-09-30 16:39:27 今天终于调试通过了鉴权过程,详细记录如下:1原理 在ONVIF_WG-APG-Application_Programmer's_Guide.pdf文档中第6章描述了onvif加密方式。Soap通信的验证机制是WS_UsernameToken,流加密的方式是HTTPS。本文只研究了WS_UsernameToken方式。 我们知道onvif

【SpringSecurity】认证与鉴权框架SpringSecurity——认证

目录 SpringSecurity介绍特性CSRF攻击攻击模式攻击原理预防手段 XSS攻击攻击模式危害预防手段 SpringSecurity预防CSRF攻击SpringSecurity预防XSS攻击SpringSecurity与OAuth2的关系SpringSecurity的核心功能 代码实战依赖定义一个接口Redis工具类响应类直接运行工具类认证业务密码加密存储问题登录接口认证过滤器退出

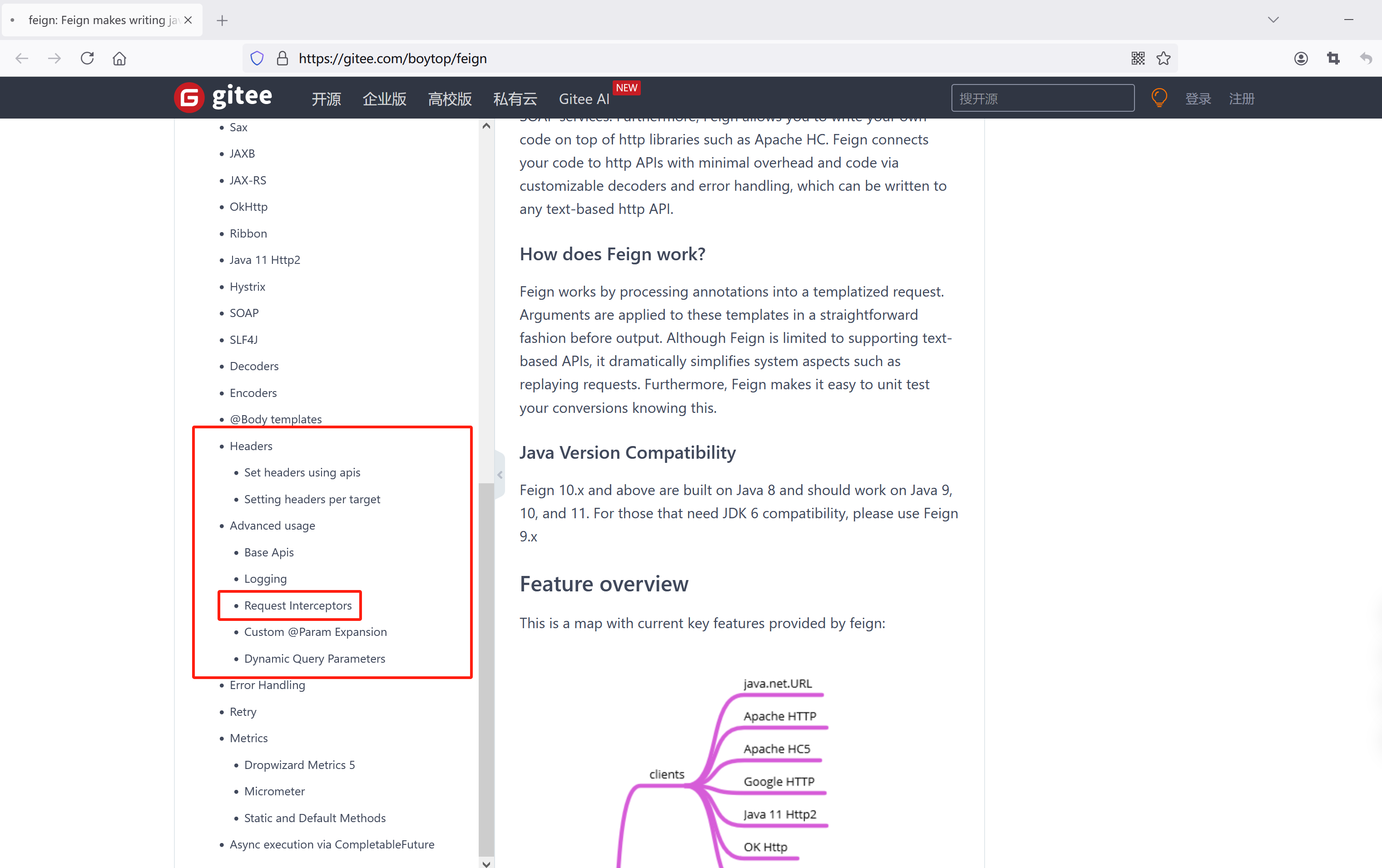

怎么处理整合了shiro的应用的RPC接口鉴权问题

这篇文章分享一下:当一个服务提供者整合了shiro安全框架来实现权限访问控制时,服务消费者通过feign请求服务提供者的接口时的鉴权不通过问题。 问题描述 博主有一个项目pms(权限管理系统),使用了shiro框架来实现鉴权功能,使用的是shiro内置的perms过滤器。 而服务消费者端,通过feign访问RPC接口,很显然,由于是不同的项目,鉴权肯定是失败的。 pac

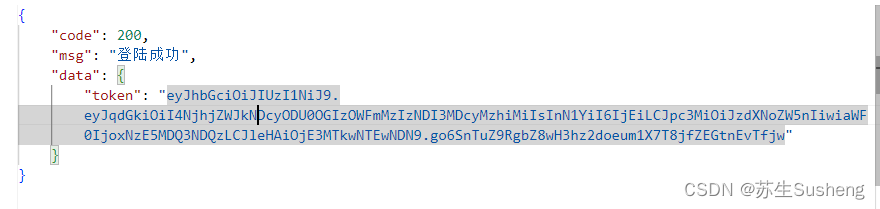

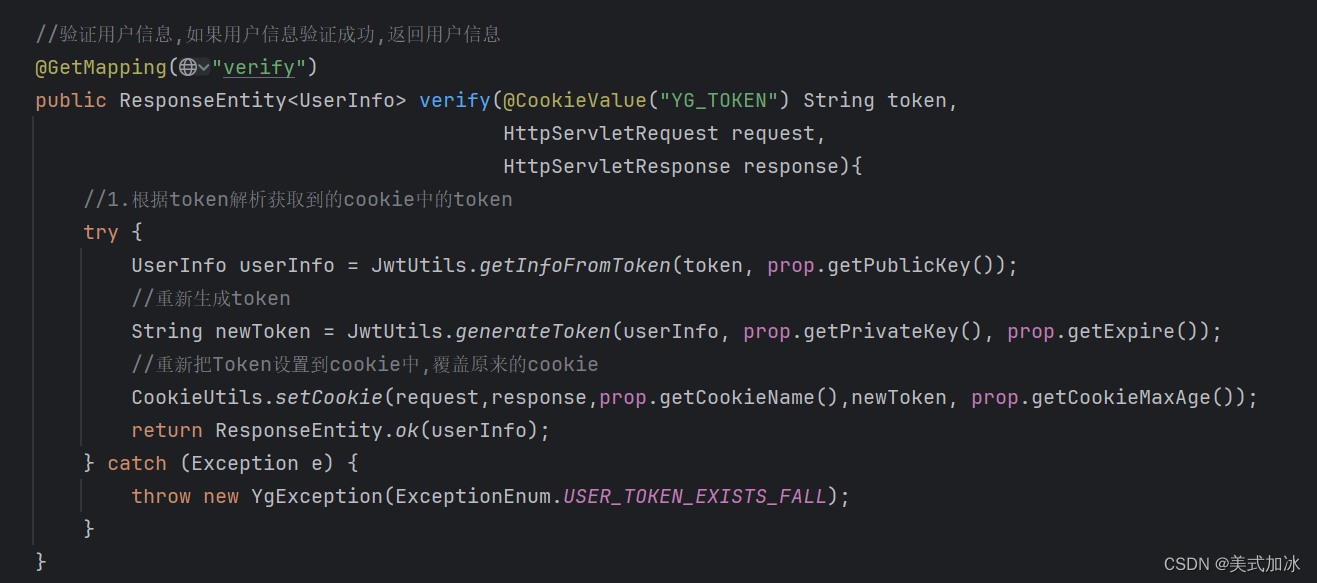

JWT整合Gateway实现鉴权(RSA与公私密钥工具类)

一.业务流程 1.使用RSA生成公钥和私钥。私钥保存在授权中心,公钥保存在网关(gateway)和各个信任微服务中。 2.用户请求登录。 3.授权中心进行校验,通过后使用私钥对JWT进行签名加密。并将JWT返回给用户 4.用户携带JWT访问 5.gateway直接通过公钥解密JWT进行验证 二.RSA测试Demo JWT包含三部分数据 header头部分-Payload载荷(包含用户

Alibaba Nacos serverIdentity存在鉴权绕过漏洞修复记录

Alibaba Nacos serverIdentity存在鉴权绕过漏洞 漏洞详情 Nacos 是阿里巴巴推出来的一个新开源项目,是一个更易于构连云原生应用的动态服务发现。配置管理和服务管理平台。致力于帮助发现、配置和管理徽服务。Nacos 提供了一组简单易用的特性条,可以快速实现动态服务发现、服务配置、服务元数据及流堡管理。Nacos 提供多种鉴权方式,使用配置文件缺省参效 security

Sa-Token鉴权与网关服务实现

纠错: 在上一部分里我完成了微服务框架的初步实现,但是先说一下之前有一个错误,就是依赖部分 上次的学习中我在总的父模块下引入了spring-boot-dependencies(版本控制)我以为在子模块下就不需要再引用了,虽然没有报错,但是还是需要在starter模块中再引用一次 修改如下:在starter模块下 添加spring-boot-dependencies <depe

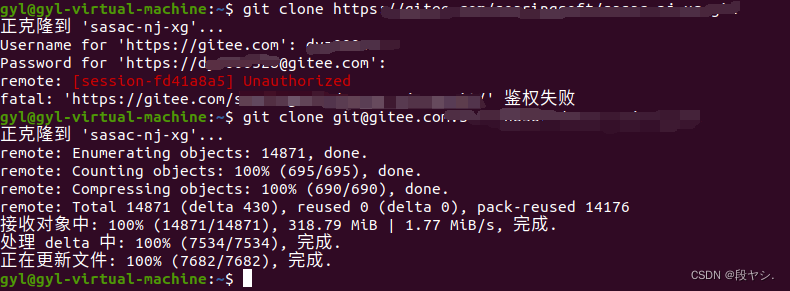

git clone 项目报“鉴权失败”的解决办法

#问题展示# git clone https://gitee.com/soaringsoft/.....git 正克隆到...... Username for 'https://gitee.com':...... Password for 'https://.....@gitee.com':...... remote: [session-1440f183] Unauthorized f

Knife4j 全局鉴权需求 (在OpenAPI3规范中添加Authorization鉴权请求Header)

文章目录 引言I Knife4j 全局鉴权需求1.1 利用springdoc项目提供的customizer接口解决1.2 常见问题 II 添加自定义Header参数(签名字段)see also 引言 OpenAPI3规范对于Security的定义说明,主要分为两部分: 在compoents组件下定义Security的鉴权方案类型在接口级别的Operation对象级别下的secu

Asp .Net Core 系列:详解鉴权(身份验证)以及实现 Cookie、JWT、自定义三种鉴权 (含源码解析)

什么是鉴权(身份验证)? https://learn.microsoft.com/zh-cn/aspnet/core/security/authentication/?view=aspnetcore-8.0 定义 鉴权,又称身份验证,是确定用户身份的过程。它验证用户提供的凭据(如用户名和密码)是否有效,并据此确认用户是否具备访问系统的权利。 过程 用户向系统提供凭据(如用户名和密码)。系统使用

WIFI 鉴权方式-名词解释

移植RT3070,发现AuthMode 可设定成: "WEPAUTO", "OPEN", "SHARED", "WPAPSK", "WPA2PSK", "WPANONE" 查了下这些方式的定义,如下: WEP: Wired Equivalency Protection,一种Wi-Fi连接的安全标准,类似的安全标准还包括下面的WPA,WPA2。它可以使用64/128bit的ASCII

SpringCloud 2020.0.4 系列之 JWT用户鉴权

目录 1. 概述 2. 开发 授权鉴权服务接口层 my-auth-api 3. 开发 授权鉴权服务 my-auth-service 4. 在网关层(Gateway工程)添加鉴权过滤器 5. 综述 6. 个人公众号 1. 概述 老话说的好:善待他人就是善待自己,虽然可能有所付出,但也能得到应有的收获。 言归正传,之前我们聊了 Gateway 组件,今天来聊一下如何使用 JW

emqx使用mysql完成用户密码验证和ACL鉴权

摘要:前几篇博客介绍的是使用配置文件配置了ACL和客户端用户名密码配置实现生产环境下的安全登录和权限控制,各项配置比较繁琐,修改起来比较麻烦,下面介绍使用mysql进行统一的管理控制。 环境说明: 1.linux系统下,centos 7环境 2.使用docker运行emqtt服务器,参照:https://blog.csdn.net/u011089760/artic

EMQTT的ACL鉴权(topic权限控制)

摘要:emqtt docker生产环境下,需要对特定的用户开发指定的主题订阅和发布权限,这时通过配置ACL的方式可以实现该场景下的功能需求 环境说明: 1.linux系统下,centos 7环境 2.使用docker运行emqtt服务器,参照:https://blog.csdn.net/u011089760/article/details/89892591

EMQ百万级MQTT消息服务(ACL鉴权)

版权声明:本文为博主原创文章,未经博主允许不得转载。 https://blog.csdn.net/u011142688/article/details/79852306 虽然EMQ已经搭建起来了,但是投入到业务使用中还面临着一些问题,当然MQTT设计之初也考虑了这一点,比如不是任何一个客户端都能链接到服务器和限制客户端能够对topic操作的权限 附上: 喵了个咪的博客:w

微服务中的鉴权操作详解(附代码)

微服务架构中的鉴权是确保系统安全的重要部分,主要用于验证请求者的身份并授权其访问特定资源。 鉴权的基本概念 认证(Authentication):验证用户或服务的身份。授权(Authorization):决定认证通过的用户或服务可以访问哪些资源。 常用鉴权策略 API密钥:简单但安全性较低,适用于内部服务间通信。OAuth 2.0:标准的授权框架,通过发放令牌(token)管理资源的访问