suid专题

文件特殊权限: SUID, SGID, SBIT [Linux]

文件特殊权限: SUID, SGID, SBIT 我们前面一直提到关於文件的重要权限,那就是 rwx 这三个读、写、运行的权限。看看先: [root@www ~]# ls -ld /tmp ; ls -l /usr/bin/passwddrwxrwxrwt 7 root root 4096 Sep 27 18:23 /tmp-rwsr-xr-x 1 root root 22984 Ja

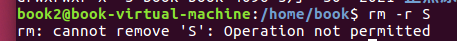

openwrt su : must be suid to work properly

嵌入式文件系统一般用户执行 su root 切换根用户会提示错误 su: must be suid to work properly 是由于 busybox 的权限引起的,需要将 busybox 的权限改为 4755 。 而在 openwrt 中,直接修改 staging_dir/target-mipsel_24kec+dsp_glibc-2.21/root-ramips/bin/ 下的 bu

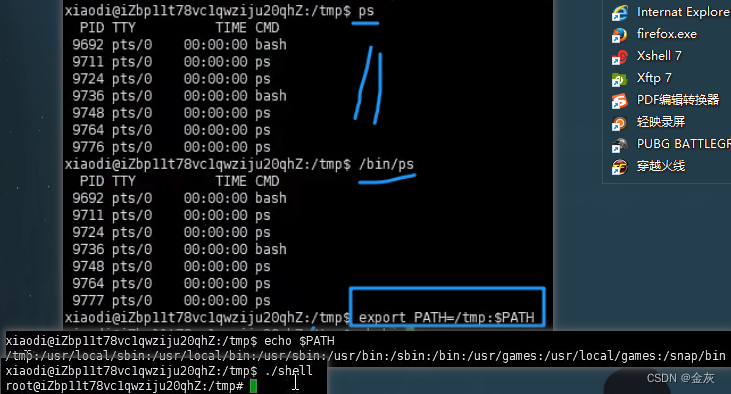

Linux提权--本地环境变量文件配合 SUID

免责声明:本文仅做技术交流与学习... 目录 背景: 前提条件: 演示: 实战中如何操作? 探针发现: 背景: 环境变量提权--------> 背景: 管理员编译了程序,给予了程序管理员运行的方案, 攻击通过对程序的运行调试反编译等得到了程序的运行大概逻辑, 尝试对程序调用的环境变量进行复制后覆盖,导致的程序加载继承权限. 前提条件: ROOT 用户对某

UNIX文件权限详解(尤其是SUID和SGID)

目录(?)[+] SUID - UNIX下关于文件权限的表示方法和解析 SUID UNIX下可以用ls -l 命令来看到文件权限。用ls命令所得到的表示法的格式是类似这样的:-rwxr-xr-x 。 下面解析一下格式所表示的意思,这种表示方法一共有十位: 9 8 7 6 5 4 3 2 1 0 - r w x r - x r - x 第9位表示文件类型

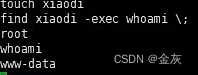

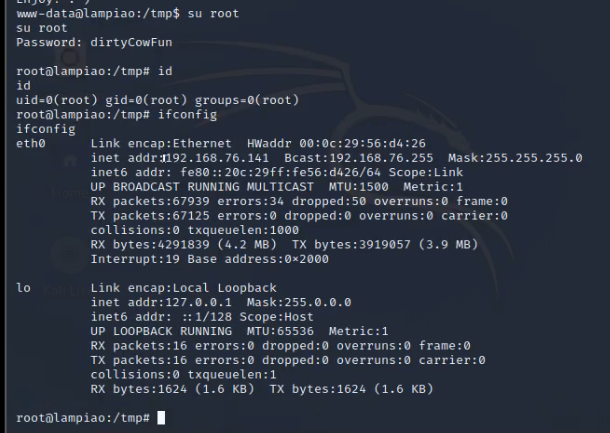

Linux提权--SUID提权内核漏洞本地用户提权

免责声明:本文仅做技术交流与学习,请不要乱搞破坏... 目录 SUID提权 漏洞成因 提权过程: 手工命令探针: 参考利用: 脚本探针: LinEnum.sh traitor linuxprivchecker等等... Linux命令的利用: find命令 利用nc反弹 利用python反弹--棱角 内核漏洞本地用户提权 提权过程: 探针项目: 命令执行:

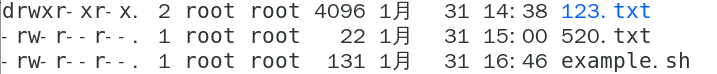

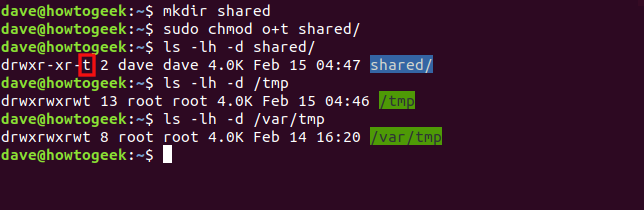

chmod高阶用法 | 特殊权限位 | SUID | SGID | Sticky Bit

一、【写在前面】 笔者记得最早开始背八股文的时候,只知道rwx和软连接这种权限设置和查看,也就是最常见的chmod 777, 后来工作的时候看前辈的代码和文档,发现还有一个特殊权限位,分别是SUID | SGID | Sticky Bit写的时候会写 chmod 4755这种,就变成了四个数字。 用ll查看特殊的标志位会占用x的位置,如图 这些权限对文件和目录的行为有重要影响。本篇文章

Linux中文件特殊权限suid、sgid、sticky详解

Linux中文件特殊权限suid、sgid、sticky 作用对象 suid权限作用于文件属主sgid权限作用于属组sticky权限作用于other suid 作用:让普通用户临时拥有该文件的属主的指向权限,suid权限只能应用在二进制可执行文件(命令)表示方法: 使用s表示,增加权限为u+s,移除权限为u-s数字形式表示,0表示去除suid权限,4表示添加suid权限,并且要在原权限的数

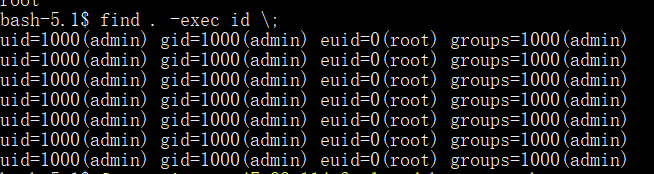

Linux sudo suid提权练习

题目比较简单,可以利用sudo和多种suid程序提权,做个记录 进入靶场题目环境 获得节点信息 远程连接上 执行命令id,发现只是admin普通账户 sudo提权 发现存在 /usr/bin/vim, /usr/bin/bash, /usr/bin/more, /usr/bin/less, /usr/bin/nano, /usr/bin/cp, /usr/bin

企业Linux特殊权限位/为什么会存在SUID?/企业环境测试(原理剖析)-4989字解析

企业高薪思维: 坚持很难,优秀的人才是少数,很重要 坚持不下去,问自己想要什么? 问问自己想要好的生活状态?问自己有背景吗?你学历是亮点吗?有钱没,你也就是一般家庭,除了父母你什么也不是 找到一个动力(想要什么?/还是努力去追喜欢的人?/你想去哪个城市?) 生活上,学习很重要: 作息要规律,这一点我没做到 每隔一段时间,休息调整一下 心态控制好,练心态(面试/工作中) 为什么创建的

文件的特殊权限 SUID SGID SBIT chmod命令,chown命令

SUID 是一种对二进制程序进行设置的特殊权限,可以让二进制程序的执行者临时拥有属主的权限(仅对拥有执行权限的二进制程序有效)。例如,所有用户都可以执行 passwd 命令来修改自己的用户密码,而用户密码保存在/etc/shadow 文件中。仔细查看这个文件就会发现它的默认权限是 000,也就是说除了 root 管理员以外,所有用户都没有查看或编辑该文件的权限。但是,在使用 passwd 命令时如

关于suid/guid

设置文件权限位时我们一般忽略了suid/guid的存在,现在看看它们到底是怎么回事。 suid/guid是什么?suid意味着如果A用户对属于他自己的shell脚本文件设置了这种权限,那么其他用户在执行这个脚本的时候就拥有了A用户的权限。所以,如果root用户对某一脚本设置了这一权限的话则其他用户执行该脚本的时候则拥有了root用户权限。同理,guid意味着执行相应脚本的用户则拥有了该文件所属用

RUID EUID SUID的一些解释和例子

RUID EUID SUID的一些解释和例子 [root@host ~]# id uid=0(root) gid=0(root) euid=502(oracle) groups=0(root),1(bin),2(daemon),3(sys),4(adm),6(disk),10(wheel) [root@host ~]# cat /etc/passwd | head -n 1 root:

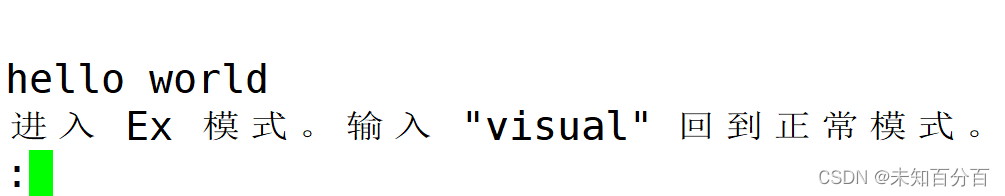

持久化:Linux利用SUID、任务计划、vim进行权限维持

目录 利用Linux SUID进行权限维持 利用Linux计划任务进行权限维持 利用Vim创建后门 利用CVE-2019-12735进行权限维持 使用Vim运行Python后门程序 利用Linux SUID进行权限维持 在前面我们使用Linux的SUID权限进行了权限提升,然后SUID还可以用来进行持久化 利用SUID我们可以解除低权限用户获取高权限,但是这种手段通常用在已

文件权限 SUID SGID SBIT 数字转换

SUID SUID是指一种对二进制程序进行设置的特殊权限,可以让二进制程序的执行者临时拥有属主的权限,仅对拥有执行权限的二进制程序有效。 查看passwd命令属性时发现所有者的权限由rwx变成了rws,其中x变成了s就意味着该文件被赋予了SUID权限。另外,如果文件原本的权限是rw-,没有可执行权限,则被赋予SIUD权限后就会变成大写S。 ,, SGID SGID主要实现如下功能: 1.

linux特殊权限_suid_chattr_umask

3.3 特殊权限 如果一个文件很重要,需要依赖特殊权限避免其被删除。 由于特殊权限会拥有一些“特权”,因而用户若无特殊需要,不应该去打开这些权限,避免安全方面出现严重漏洞,甚至摧毁系统。3个权限是对了执行文件或目录进行的,使用了特殊权限将影响执行者的操作权限。 对文件可以设置SUID和SGID特殊权限;对目录可以设置SGID和sticky-bit特殊权限。 3.3.1 suid:特殊位

63 权限提升-Linux脏牛内核漏洞SUID信息收集

目录 演示案例:Linux提权自动化脚本利用-4个脚本Linux提权SUID配合脚本演示-AliyunLinux提权本地配合内核漏洞演示-MozheLinux提权脏牛内核漏洞演示-Aliyun,Vulnhub涉及资源: linux提权相对windows提权方法相对少一些,linux提权方法相对来讲有七八种方式,但是有两三种比较鸡肋,没有给大家讲,这里就讲五种 信息收集有相

linux 权限(suid、sgid、SBIT粘着位)

1. linux权限 Linux 系统中采用三位十进制数表示权限,如0755, 0644. ABCD A - 0, 表示十进制 B-用户 C-组用户 D-其他用户 1.1 数值对应的权限 0 (no excute , no write ,no read) 1 excute, (no write, no read) 2 write 4 read 1+2 = 3 write excute 1+4

suid/sgid标记位_如何在Linux上使用SUID,SGID和粘性位

suid/sgid标记位 Fatmawati Achmad Zaenuri/Shutterstock Fatmawati Achmad Zaenuri / Shutterstock SUID, SGID, and Sticky Bits are powerful special permissions you can set for executables and directo

![文件特殊权限: SUID, SGID, SBIT [Linux]](http://vbird.dic.ksu.edu.tw/linux_basic/0220filemanager_files/suid.gif)