网域专题

权限提升-Win系统权限提升篇AD内网域控NetLogonADCSPACKDCCVE漏洞

知识点 1、WIN-域内用户到AD域控-CVE-2014-6324 2、WIN-域内用户到AD域控-CVE-2020-1472 3、WIN-域内用户到AD域控-CVE-2021-42287 4、WIN-域内用户到AD域控-CVE-2022-26923 章节点: 1、Web权限提升及转移 2、系统权限提升及转移 3、宿主权限提升及转移 4、域控权限提升及转移 Windows提权: 1、内核溢出

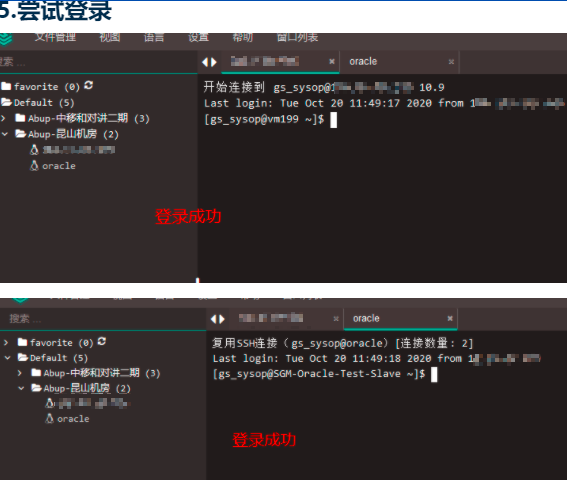

jumpserver网域功能使用

注:域名功能介绍:网域功能是为了解决部分环境(如:混合云)无法直接连接而新增的功能,原理是通过网关服务器进行跳转登录。JMS => 网域网关 => 目标资产 本次使用的服务器两台,一台当作对外开发对内中转的网关服务器(199的服务器),一台当作内网服务器(oracle的服务器) 实现的目标:通过网域功能,资产列表中可以添加内网服务器,并且实现连接 1.创建管理用户与系统用户 创建

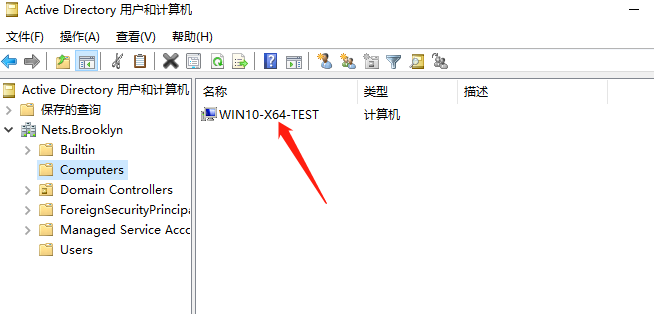

VMware构建内网域环境

VMware构建内网域环境 环境准备: 镜像下载 Windows Server 2019: 192.168.138.128Windows 10: 192.168.138.130VMware® Workstation 16 Pro VMnet3 仅主机模式 搭建域环境 Windows Server 2019域控服务器(192.168.138.128) 1、设置服务器 设置域控IP及

实战获取内网域环境中所有DNS信息

文章来源|MS08067 内网安全 知识星球 本文作者:Faith(内网星球合伙人) 在我们进入到域内开展信息收集的阶段,除了使用dsquery、adfind等获取域内对象详细信息外,还可以获取DNS记录从而了解域内的网络架构,知道域内有哪些常见服务,也可以方便定位个人机。 0x00 DNS与活动目录 0x00a DNS的作用 0x00b 活动目录的作用 0x00c 二者结合 0x01

linux添加大网域,Ubuntu 10.10 Desktop 加入Windows网域

前言: 为了实现了Linux用户的集中的管理,如果在生产环境中已经实现了Windows的域管理,那么能不能把Ubuntu 桌面操作系统加入到现存的域中实现用户的集中的管理呢,现发现利用likewise-open这个软件包很简单的就能把Ubuntu 10.10 Desktop系统加入到现在的Windows Server 2003做的域中。 Likewise Open 是一个Linux、Unix、

新一代JumpServerv3.0开源堡垒机解读-网域网关

目录 一、痛点分析 二、需求分析 三、网域网关 什么是网域网关 网域网关的使用场景 四、总结 本章继续跟大家解读JumpServerv的使用小技巧,JumpServer网域网关的使用场景。 一、痛点分析 我们都知道JumpServer具备完美的4A能力(即,Authentication(身份鉴别)、Authorization(授权控制)、Accountin

如何修改Windows Server 2008网域的名称 NetBIOS名称

网域的NetBIOS名称原本就有其规则,由其是以精灵操作建置的网域,一定是使用网域FQDN的Domain名称(例:itop.com.tw.local的NetBIOS则为ITOP),但若是人为的指定,便造成网域名称与NetBIOS名称有所差距了。尤其是当网域的NetBIOS名称与网域控制站的名称衝突时,更是问题不断,这个将会造成网域控制站关机时,或是服务忙录时,易造成一些灵异事件发生! Jaso

渗透实战:内网域渗透

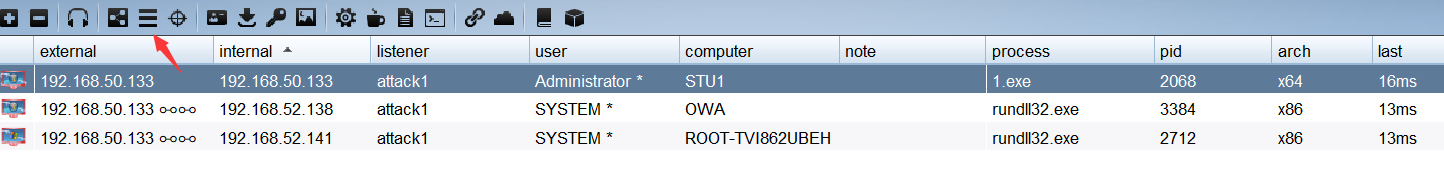

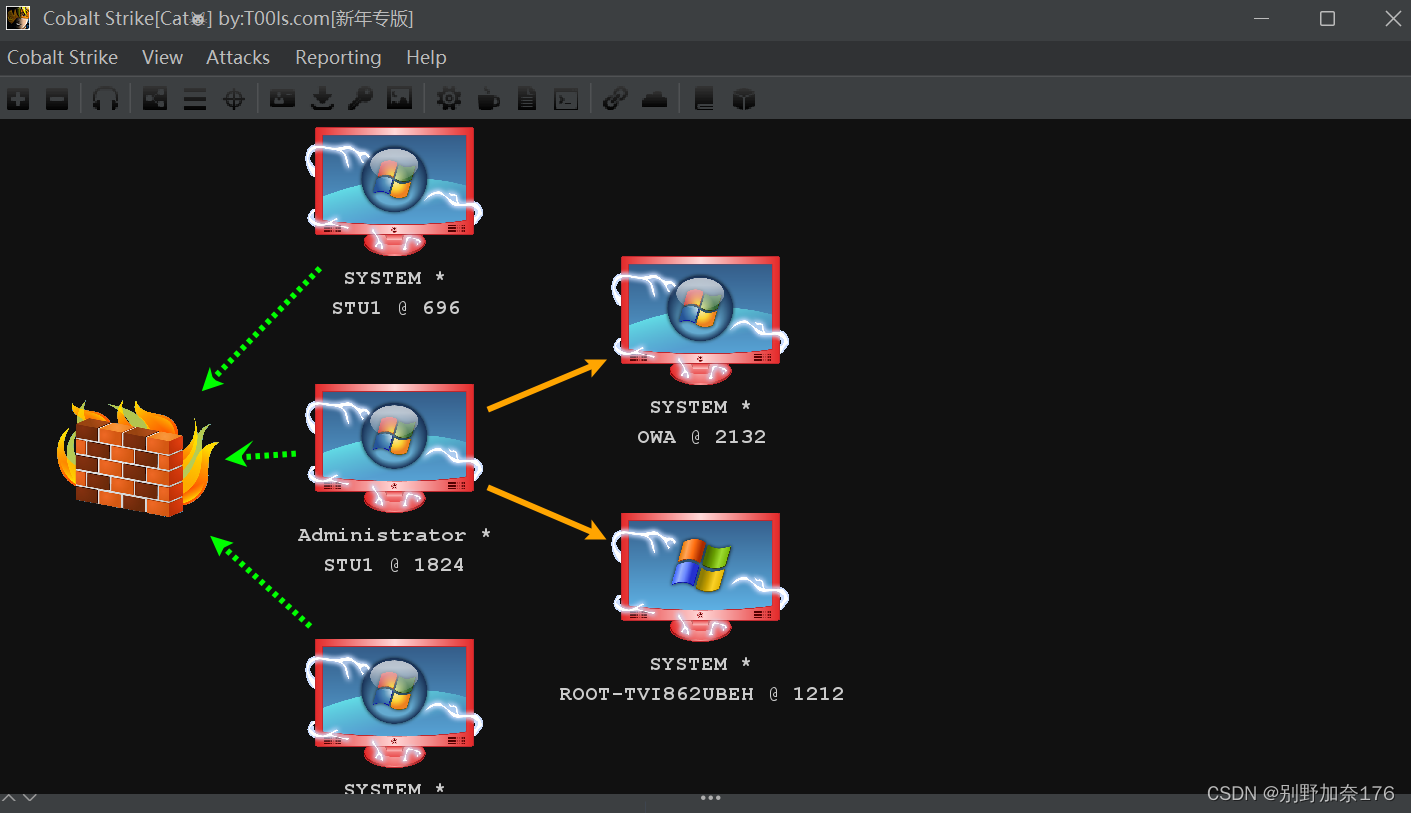

前言 本文记录了一次针对具有二层内网的域环境进行渗透测试的过程,文中涉及了内网域渗透的基本方法、思路和技巧。交替使用了msf、CobaltStrike、frp、chisel、SharpSQLTools等工具,最后通过约束委派拿下了域控。其间运用了很多小工具,文章较长,下面开始此次渗透长途之旅。 网络拓扑如下: web服务器 先来波端口扫描: 直接发现了内网的ip,这里需要提前说明一点,由于靶

内网域渗透总结(红日靶场一)

一、靶场环境搭建 红日靶场:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/靶机通用密码:hongrisec@2019win7win2003win2008 这个搭建靶场的过程是我经过实际操作(踩坑)总结的最简单省事的方式。 首先创建一个仅主机模式的子网作为内网,地址为:192.168.52.0。我这里是直接修改的VMnet1。 192.16

内网域渗透总结——红日靶场①

文笔生疏,措辞浅薄,望各位大佬不吝赐教,万分感谢。 一、环境搭建 红日靶场:http://vulnstack.qiyuanxuetang.net/vuln/detail/2/靶机通用密码:hongrisec@2019 kali+CS192.168.43.33win7----admin@123外网:192.168.43.17内网:192.168.52.143可以Ping通外网通19

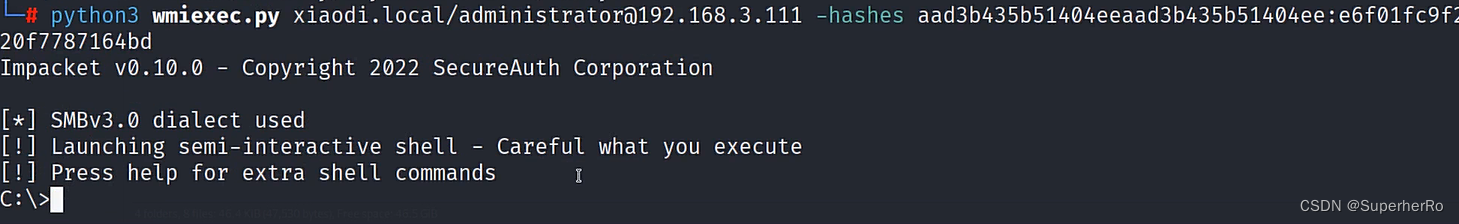

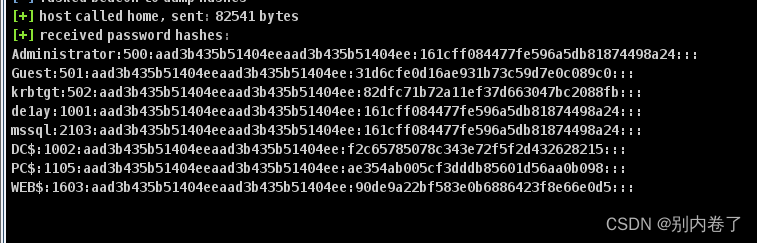

模拟实战从外网打点渗透到内网域控的笔记

信息收集 本次项目是一个是模拟渗透测试 电信诈骗网站,境外人员依赖该网站通过优惠卷诱导受害者进行消费, 诈骗受害人金钱。 前台地址 项目拓扑图 http://ip/user.php?mod=do&act=login&fromto=http%3A%2F%2F43.143.193.216%2F 后台地址 http://ip/admin/webadmin.php?mod=do&act=logi