手法专题

分享MSSQL、MySql、Oracle的大数据批量导入方法及编程手法细节

1:MSSQL SQL语法篇: BULK INSERT [ database_name . [ schema_name ] . | schema_name . ] [ table_name | view_name ] FROM 'data_file' [ WITH ( [ [ , ] BATCHSIZE = batch_siz

重构手法之重新组织函数

重构手法之重新组织函数 在重构的手法中,很大的一部分是对函数进行整理,使函数能够恰当地包装代码(让代码自己说话而不是写更多的注释)。重新组织函数的驱动力,往往都是由于函数过长。因为函数过长就以为着包含了更多属性和逻辑,这样复杂的逻辑和诸多属性(如函数内部的局部变量或者静态变量等)会让代码变得难以维护,需要对其进行重新组织。 提炼函数 在冗长的函数中提炼出精小的函数,让每个短小函数负责的

了解Linux服务器攻击手法

随着Linux企业应用的扩展,有大量的网络服务器使用Linux操作系统。Linux服务器的安全性能受到越来越多的关注,这里根据Linux服务器受到攻击的深度以级别形式列出,并提出不同的解决方案。 对Linux服务器攻击的定义是:攻击是一种旨在妨碍、损害、削弱、破坏Linux服务器安全的未授权行为。攻击的范围可以从服务拒绝直至完全危害和破坏Linux服务器。对Linux服务器攻击有许多种类

蓝队技能-应急响应篇C2后门权限维持手法WindowsLinux基线检查排查封锁清理

知识点 1、应急响应-C2后门-排查&封锁2、应急响应-权限维持-排查&清理3、应急响应-基线检测-整改&排查 演示案例-蓝队技能-C2后门&权限维持-基线检查&查杀封锁-Windows 1、常规C2后门-分析检测 无隐匿手法 也可以把怀疑的exe程序上传到沙箱上分析 有隐匿手法 CDN,云函数,中转等(涉及溯源和反制) 处置手段 清除:删除文件 封锁:防火墙都有

Waf 绕过手法测试

设备类型 由上到下,waf的检测细腻度依次降低 网络层WAF:先拦截流量,进行检测后再转发给 应用层WAF:先经过apache/nginx解析后再交给php处理 云 WAF(CDN+WAF):简单的看成CDN加上软件WAF的结合体,既可以抗住DDos攻击,也可以过滤出部分简单的Payload攻击代码,甚至对流量也有一定的清洗作用 自定义WAF(自己写的一些规则)在系统后台内置一项

windows环境redis未授权利用手法总结

Redis未授权产生原因 1.redis绑定在0.0.0.0:6379默认端口,直接暴露在公网,无防火墙进行来源信任防护。 2.没有设置密码认证,可以免密远程登录redis服务 漏洞危害 1.信息泄露,攻击者可以恶意执行flushall清空数据 2.可以通过eval执行lua代码,或通过数据备份功能往磁盘写入后门文件 3.若以root身份运行,攻击者可以给root账户写入SSH公

10种新兴网络安全威胁和攻击手法

网络攻击 第一 种新型勒索软件攻击 在当今互联网世界中,勒索软件已成为企业和个人面临的严峻威胁。根据Akamai发布的《互联网状态(SOTI)报告》,在不断发展的勒索软件环境中,攻击者正试图突破受害者的防御能力。与此同时,勒索软件组织正在将他们的攻击技术从传统的网络钓鱼行为转移到WEB应用零日漏洞的利用。这一趋势表明,攻击者正在不断寻找新的攻击途径,而漏洞滥用的范围和复杂性也在不断增长,而人工

JSON Web Tokens攻击漏洞手法

身份验证和授权是任何应用程序的关键组件。人们已经开发了各种标准和框架来促进此类组件的开发并使应用程序更加安全。其中,JSON Web Tokens (JWT) 多年来已成为流行的选择。 JSON Web 令牌是一种开放的行业标准 RFC 7519 方法,用于在两方之间安全地发送数据。它们包含以 JSON 格式编码的信息(声明)。这些声明有助于相关各方之间交换具体细

RAII手法封装互斥锁

RAII手法 resource acquisition is initialization(资源获取就是初始化) 使用局部对象管理资源的技术通常称为“资源获取就是初始化”。这种通用技术依赖于构造函数和析构函数的性质以及它们与异常处理的交互作用。 模板方式 template <typename Mutex>class LockGuard{public:explicit

精心整理的不同操作系统不同实现方案网络安全中的权限提升117种提权手法

精心整理的不同操作系统不同实现方案网络安全中的权限提升117种提权手法。 什么是网络安全中的权限提升? 在网络安全领域,了解威胁至关重要,而最关键的威胁之一就是特权升级的概念。从本质上讲,权限升级是指攻击者获得通常为高级用户保留的系统权限或功能的情况。 主要有两种类型:垂直升级和水平升级。在垂直升级中,具有较低级别权限的攻击者将其权限提升到较高级别用户(通常是管理员)的权限。这使得他们能够

XSS攻击与MySQL注入漏洞攻击手法

一、XSS攻击 概念:XSS攻击也被称为 “跨站脚本攻击”,通过将恶意得Script代码注入到Web页面中,当 用户 浏览该页之时,嵌入其中Web里面的Script代码会被执行,从而达到恶意攻击 用户的目的。 攻击对象:XSS攻击,攻击的不是网站,攻击的是访问网站的用户。 XSS攻击流程: (1)将恶意的JavaScript代码

网络攻防中黑客常用的命令注入、代码注入、漏洞利用、命令执行漏洞等攻击手法使用与分析及修复方案

网络攻防中黑客常用的命令注入、代码注入、漏洞利用、命令执行漏洞等攻击手法使用与分析及修复方案。 在网络攻防领域,攻击者常用的手法包括命令注入、代码注入、漏洞利用和命令执行漏洞等。这些攻击手法的目的是在目标系统上执行未授权的命令或代码,从而获取敏感信息、破坏系统或取得控制权。以下是对这些攻击手法的使用与分析以及修复方案的详细介绍: 一、命令注入 1、相关背景介绍 当应用需要调用一些外部程

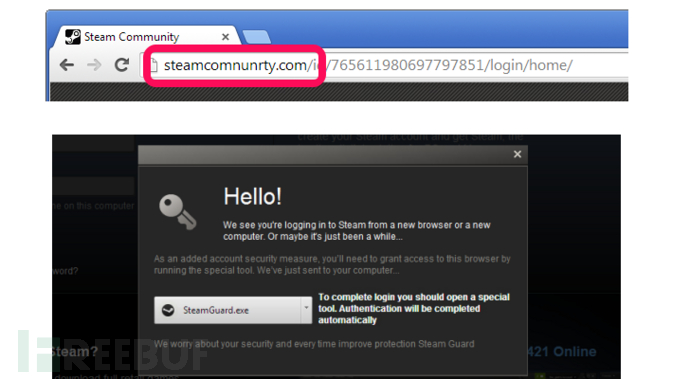

他用10年前的攻击手法感染了17000多名开发者的电脑

大约10年前,有种名为Typosquatting的古老攻击手法——国内有将之翻译成“误植域名”的。这个词的前半部分“Typo”意思是排版错误,其实已经表达了这种攻击手法的内涵。举个例子:黑客可能会去注册像appple.com、taobaoo.com这样的域名,如果用户手误多输一个字幕,就会访问到这样的网站——这些网站还会模仿原网站,也就可以起到钓鱼的作用了。 所以Typosquatting如果要

用10年前的攻击手法感染了17000多名开发者的电脑

2019独角兽企业重金招聘Python工程师标准>>> 大约10年前,有种名为Typosquatting的古老攻击手法——国内有将之翻译成“误植域名”的。这个词的前半部分“Typo”意思是排版错误,其实已经表达了这种攻击手法的内涵。举个例子:黑客可能会去注册像appple.com、taobaoo.com这样的域名,如果用户手误多输一个字幕,就会访问到这样的网站——这些网站还会模仿原网站,

来自“蓝茶”的问候:“你是不是疯了”,暗藏新的攻击手法

一、背景 腾讯安全威胁情报中心检测到“蓝茶行动”攻击于04月17日进行了更新,此次更新在钓鱼邮件附件中加入了“readme.zip”,解压后是一个恶意的JS文件“readme.js”,同时该js执行过程中还加入了ByPass UAC功能(UAC为Windows自Vista之后引入的安全特性)。 “蓝茶行动”攻击实际上是“永恒之蓝”下载器木马,由于该木马最新的版本在攻击过程中会安装名为“blue

服务器钓鱼攻击常用手法简介与防护建议

服务器钓鱼攻击是最常见、最容易让受害者中招的网络服务器犯罪之一,随着网络服务器技术的不断发展,攻击者的伪装手段也变得愈发狡诈,攻击频次也再增高,各种新奇的攻击方式层出不穷。 防止网络服务器钓鱼的最基本原则是保持警惕,在点击任何链接并输入账户详细信息之前,仔细确认其真实性,避免陷入网络服务器钓鱼的陷阱。同时,我们还应该深入了解网络服务器钓鱼手法的各种变化,找到相应的预防手段。本文汇总了目前较为常见

网站排名第一的暗黑手法:标签网站中的黑帽SEO

和 Digg相似的共享书签网站 Reddit,用户可对所刊登内容以“支持(up,上)”或“否决(down,下)”的投票方式,让最热门的连结会出现在首页面的前端或是其他显著的位置。 在伦敦,一位Black_Hat SEO(黑帽搜索引擎优化攻击)黑客,展现了玩弄热门链接交换网站 Reddit的方法,利用假账户对特定内容以人工方式提升投票支持率。 宣称自己是为一家位在

Halcon三维模型预处理(1):调平的三大手法

面结构光拍摄生成的点云模型,往往相对系统坐标系是有角度的。首先讲一下调平的目的: 1.为接下来的预处理切除背景面做准备 3.不做调平,后续处理会很麻烦,因为不清楚坐标系在平台的为位置 2.对于无序抓取项目,平台相对相机可能是有角度的,将抓取平台调整到与相机平行,可以以Z轴方向,从高到低获取抓取物点云。处理速度更快,且干扰更少。 常见的调平手法有三种。 一.拟合平面方式 该方法适合平面点云模型

八种常见的视频拍摄手法

镜头是视频创作的基本单位,一个完整的影视作品,是由一个一个的镜头完成的,离开独立的镜头,也就没有了视频成片。影视视频的制作也就是通过多个镜头的组合和设计的表现完成的,所以,镜头的应用技巧也直接影响影视作品的最终效果。那么在视频拍摄中,要如何来表现想要的镜头画面呢,通过哪些镜头拍摄手法来表现呢,下面就跟着跟屁虫影视来回顾一下八种最常见最基本的视频拍摄镜头,只有掌握这些基本的镜头手法,才能向拍大片的进

stable diffusion 人物高级提示词(五)场景、特效、拍摄手法、风格

一、场景 场景Promptindoor室内outdoor室外cityscape城市景色countryside乡村beach海滩forest森林mountain山脉snowfield雪原skyscraper摩天大楼ancient monument古代遗迹cathedral大教堂library图书馆museum博物馆office building办公大楼restaurant餐厅street ma

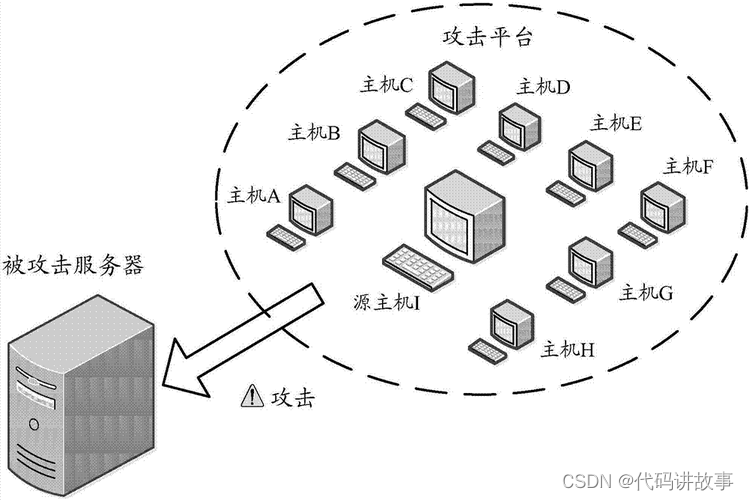

企业中常见被攻击的手法(记录,需要下来学习,后期需要完善)

cc攻击: 攻击者借助代理服务器生成指向受害主机的合法请求,实现DDOS和伪装就叫CC攻击,模拟多个用户不停的进行访问,造成服务器并发量过大,服务机拒绝服务甚至宕机 账号类攻击: 账号密码试探,常见的撞库攻击,通过已知的账号密码去试探其他公司的账号系统 爬虫: 是一种按照一定的规则,自动地抓取万维网信息的程序或者脚本。 路径扫描: 通过目录遍历攻击可以获取系统文件及服务器的配置文件等等。一般来说,

BSC 首现闪电贷攻击 攻击手法换汤不换药 DeFi 乐高如何接招?

在 DeFi 的世界里,借助于智能合约,个人创建金融产品的门槛被大幅降低。人们可以根据自己的需求,自由地设计自己的金融产品,并通过组合实现方便地交易。 目前,随着 DeFi 协议的组合愈发丰富,涌现出大量“货币乐高”的协议,从以太坊生态中的初代去中心化交易所 Uniswap,到二代进化版的 Sushiswap,再到币安智能链生态中的 PancakeSwap,但组合过程中的风险也逐渐凸显出来。

jd-gui打包手法,突出一个字就是纯!太纯了!

1:给我去官网下载java反编译软件 《JD-GUI》是一款反编译软件,JD分为JD-GUI、JD-Eclipse两种运行方式,JD-GUI是以单独的程序的方式运行,JD-Eclipse则是以一个Eclipse插件的方式运行。 https://github.com/java-decompiler/jd-gui 2.给我安装.exe 你既然看到这里了,少说也有一定的开发经验了,这一步我就不说

稀奇古怪的SEO手法、网络推广办法汇总-不断更新……

一切从实际出发…… 1、源文件里随意加入类似 <djksmlaim 欢="" 迎="" 访="" 问="" 中="" 教="" 网="" njdkqwjiomo="">。 2、关键词重复:对于目标关键词,大量重复设置在页面内容中。 3、无关查询词作弊:在网页的末端以不可见的方式加入一堆单词词表,也有在正文内容插入某些热门查询词,甚至有些页面内容是靠机器完全随机生成或者利用其他网页的页面内容片