可逆专题

密文域可逆信息隐藏与掩码自动编码器(MAE)

原文题目:Reversible data hiding in encrypted images based on pixel-level masked autoencoder and polar code Source: Signal Processing Authors: Zhangpei Cheng, Kaimeng Chen , Qingxiao Guan 发表年份:2024年

文章解读与仿真程序复现思路——电力自动化设备EI\CSCD\北大核心《考虑可逆固体氧化物电池的虚拟电厂分布鲁棒优化运行》

本专栏栏目提供文章与程序复现思路,具体已有的论文与论文源程序可翻阅本博主免费的专栏栏目《论文与完整程序》 论文与完整源程序_电网论文源程序的博客-CSDN博客https://blog.csdn.net/liang674027206/category_12531414.html 电网论文源程序-CSDN博客电网论文源程序擅长文章解读,论文与完整源程序,等方面的知识,电网论文源程序关注python

java实现AES可逆加密算法

如题: package com.hdu.encode;import javax.crypto.Cipher;import javax.crypto.spec.IvParameterSpec;import javax.crypto.spec.SecretKeySpec;import sun.misc.BASE64Decoder;import sun.misc.BASE64Encod

通过java实现DES可逆算法

如题: /** *@Company: *@Copyright:**/ package com.hcj.test; import java.security.Key;import java.security.Security;import javax.crypto.Cipher;/** *@Title: DES可逆加密算法:*@Description: *@Author

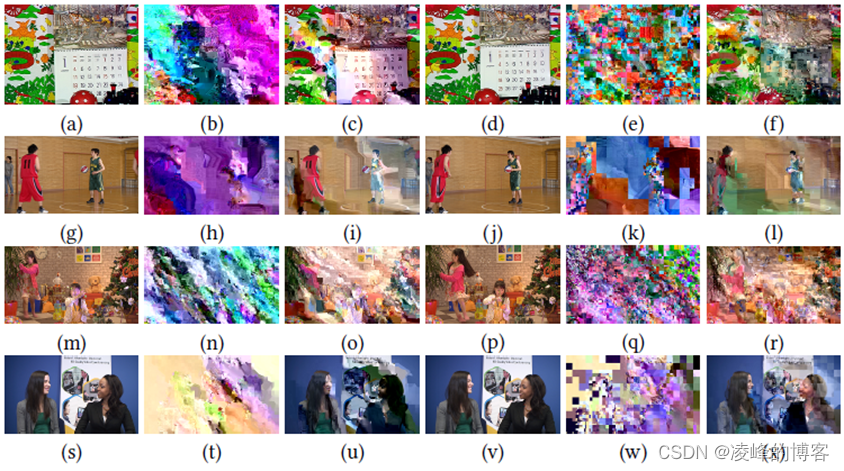

密文域可逆信息隐藏安全性研究-从图像到视频

前言 随着云存储、云计算等新兴技术的兴起,海量的隐私信息被广泛地上传、存储到服务器上。为保证用户的隐私性,必须对用户的数据进行加密,然后再将其上传到服务器上。因此,密文域的可逆信息隐藏(reversible data hiding in encrypted images , RDHEI)技术越来越受大家的关注。近年来加密图像RDH技术在可逆性、隐藏容量、解密图像质量等方面取得了较多研究成果。以隐

不可逆加密算法、可逆加密算法

一、不可逆加密算法 不可逆加密算法,也称为哈希算法或单向加密算法,其最大的特点是在加密过程中不需要使用密钥,且加密后的数据无法被解密回原文。这种算法通过算法的结构,使得密文无法解密成明文。常见的不可逆加密算法有MD5、SHA-1、SHA-256等。 二、可逆加密算法 可逆加密又可以分为:对称加密和非对称加密。 1、对称加密算法 常见的

C#中检查一个矩阵是否可逆

在C#中,要检查一个矩阵是否可逆(即是否是满秩的,或者说是否有逆矩阵),以及计算它的逆矩阵,你可以使用数学库,比如Math.NET Numerics。这个库提供了强大的数学和统计功能,包括线性代数运算。 首先,你需要安装Math.NET Numerics库。你可以通过NuGet包管理器来安装它。在Visual Studio中,你可以通过“工具” -> “NuGet包管理器” -> “管理解决方案

高清变脸更快更逼真!比GAN更具潜力的可逆生成模型来了

变栗 问耕 发自 凹非寺量子位 出品 | 公众号 QbitAI 昨天上市即破发的小米,今天上午股价大涨近10%。这下雷军要笑了。 而且可以笑得更灿烂。更灿烂是什么样?来,我们用OpenAI刚刚发布的人工智能技术,给大家展示一下。 当然这个最新的技术,不止这点本事。它的“想象力”很强大的说~ 比如,留胡子的硬汉版雷布斯什么样? 以及,娘化的雷布斯又是什么样? 还有。 OpenAI这个称

二肽Z-Ile-Pro|13211-37-5|细胞渗透性可逆抑制剂

Z-IL-CHO是一种细胞渗透性可逆抑制剂,通过阻断体外γ分泌酶活性来减少淀粉样蛋白β (a β)的产生(a β₄₀IC₅₀= 7.9µM;Aβ₄₂ic₅₀= 7.6µm)。二肽醛Z-IL-CHO除了阻断Aβ的形成外,还阻断γ-CTF (γ-分泌酶生成的羧基末端片段)的产生,但不影响淀粉样蛋白-β-前体蛋白(APP)的形成。 编号: 200440中文名称: 二肽Z-Ile-ProCAS号:

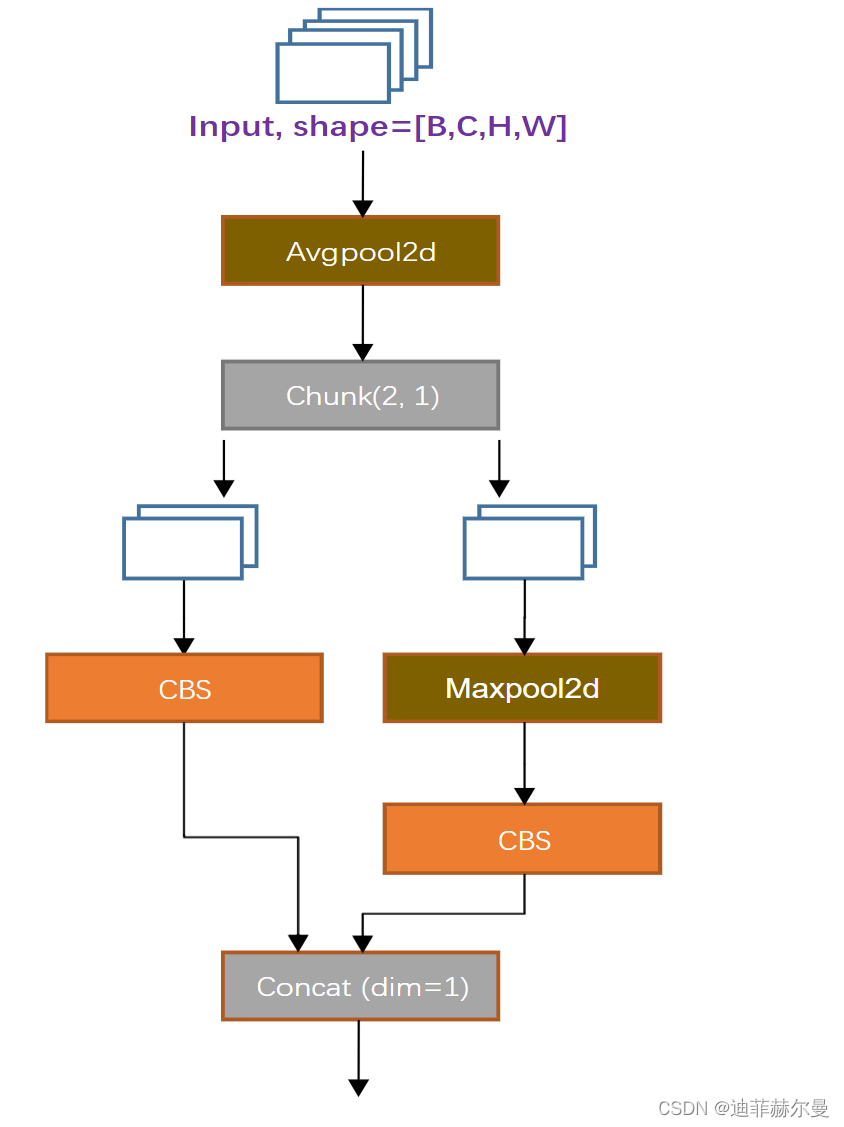

YOLOv8改进 | 独家创新篇 | 给YOLOv8增加辅助可逆分支结构(PGI,1:1改进)(全网独家创新,附视频讲解)

一、本文介绍 本文给大家带来的是结合最新SOTA模型YOLOv9提出的辅助可逆分支结构(也就是增加辅助训练分支,PGI),该结构改动内容非常大,首先需要修改我们的yaml文件,之后需要修改检测头因为辅助可逆分支需要使用YOLOv9的DualDDetect检测头,之后我们还需要修改损失函数的计算方式以及NMS部分,本文的内容为我根据YOLOv9进行1:1移植,全网独家首发,同时本文的内容为单辅助分

特征融合篇 | YOLOv8 (ultralytics) 实现 YOLOv9 辅助可逆分支架构 | 附训练推理结构图 RepNCSPELAN4/ADown/SPPELAN/train/val

今天的深度学习方法专注于如何设计最合适的目标函数,以使模型的预测结果最接近真实情况。同时,必须设计一个合适的架构,以便为预测提供足够的信息。现有方法忽视了一个事实,即当输入数据经过逐层特征提取和空间转换时,会丢失大量信息。本文将深入探讨数据通过深度网络传输时出现的数据丢失的重要问题,即信息瓶颈和可逆函数。我们提出了可编程梯度信息(PGI)的概念,以应对深度网络实现多个目标所需的各种变化。PG

C++第11周项目3(6)——万以内可逆素数

课程首页地址:http://blog.csdn.net/sxhelijian/article/details/7910565 【项目3- 有趣的数字】先阅读例题,体会处理数字的一般方法,然后自行选题进行解决,掌握这种类型程序设计的一般方法。 任务:解决下面的问题(选做一道即算完成任务) (6)若一个素数的反序数仍为素数,则称为可逆素数。求10000以内的所有可逆素数。 #i

可逆神经网络的研究及其在图像中应用

一、摘要 可逆神经网络(INN)自被提出以来,就受到了广泛关注。由于其双射构造和高效可逆性,INN被用于各种推理任务,如图像隐藏、图像重缩放、图像着色、图像压缩和视频超分辨率等等。本文针对最新关于INN在图像方面应用的文献进行介绍,包括每篇文献的基本原理和个人理解。最后对所介绍的文献进行总结,指出各自的优缺点并对未来INN在图像方面应用展开思考。 Invertible neural netwo

可逆信息隐藏领域可投主流期刊整理

可逆信息隐藏,多媒体信息安全领域可投期刊整理 –整理可逆信息隐藏领域目前能投的期刊,会持续更新。 Trans: 单独一档期刊:TIFS( 这个期刊,研究方向和团队好,那就有机会) IEEE TRANSACTIONS ON MULTIMEDIA (TMM) (投过三篇,中了1篇) (博主已投过并录用) IEEE TRANSACTIONS ON CIRCUITS AND SYSTEMS FOR

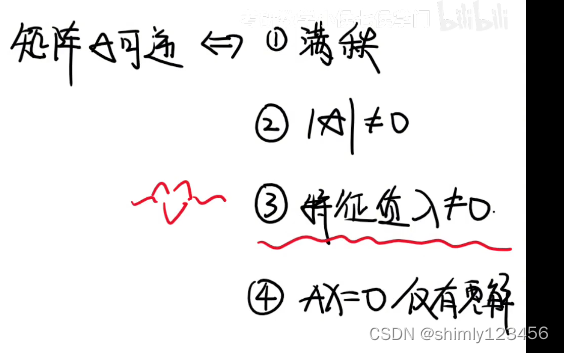

(done) 如何判断一个矩阵是否可逆?

参考视频:https://www.bilibili.com/video/BV15H4y1y737/?spm_id_from=333.337.search-card.all.click&vd_source=7a1a0bc74158c6993c7355c5490fc600 这个视频里还暗含了一些引理 1.若 AX = XB 且 X 和 A,B 同阶可逆,那么 A 和 B 相似。原因:AX = X

Java进阶(八)Java加密技术之对称加密 非对称加密 不可逆加密算法

对称加密 非对称加密 不可逆加密算法 根据密钥类型不同可以将现代密码技术分为两类:对称加密算法(私钥密码体系)和非对称加密算法(公钥密码体系)。 1 对称加密算法 原理 对称加密算法中,数据加密和解密采用的都是同一个密钥,因而其安全性依赖于所持有密钥的安全性。 优点 加密和解密速度快,加密强度高,且算法公开. 缺点 实现密钥的秘密分发困难,在大量用户的情况下密钥管理复杂,而且无法完

SD-WAN:企业网络转型的不可逆趋势

随着SD-WAN的逐渐发展和完善,越来越多的企业开始选择SD-WAN进行网络转型。IDC研究显示,已有47%的企业成功迁移到SD-WAN,另有48%的公司表示,未来两个月内将纷纷投入这一技术的部署。 据Channel Futures报道,一位合作伙伴透露,对于绝大多数公司而言,从传统的MPLS网络过渡到SD-WAN已是大势所趋。近期,IDC发布了由GTT Communications委托编写

图像处理之《可逆重缩放网络及其扩展》论文精读

一、文章摘要 图像重缩放是一种常用的双向操作,它首先将高分辨率图像缩小以适应各种显示器或存储和带宽友好,然后将相应的低分辨率图像放大以恢复原始分辨率或放大图像中的细节。然而,非单射下采样映射丢弃了高频内容,导致逆恢复任务存在不适定问题。这可以抽象为具有信息损失的一般图像退化-恢复问题。在这项工作中,我们提出了一个新的可逆框架来处理这一普遍问题,该框架从一个新的角度来模拟双向退化和恢复,即可逆双射

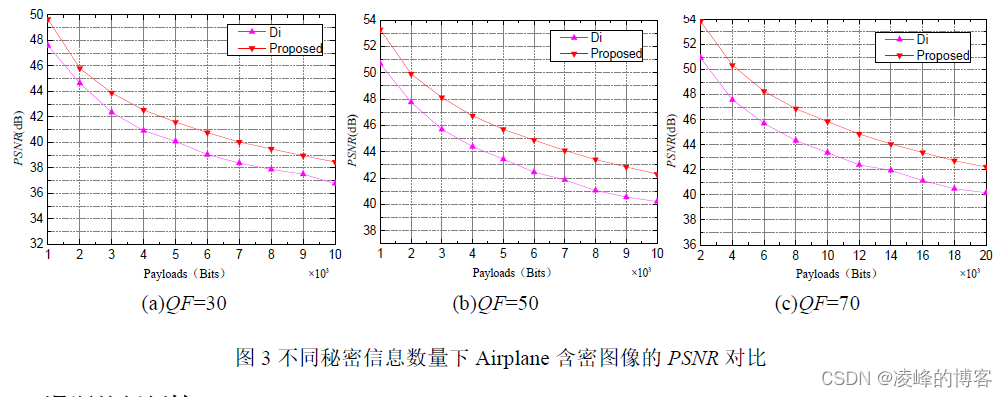

降低文件增长和失真的零系数JPEG图像可逆信息隐藏

一、研究概述和意义 随着多媒体技术和网络的迅猛发展,数字媒体的应用越来越广泛。在网络上传输的数字 媒体如音频、文本、视频和图像的内容及数据安全问题也随之而来。伴随着计算机技术发展与普及,数字媒体的机密性、完整性经常受到非法活动的威胁,很容易被攻击、篡改、拷贝、散布等。这使得版权信息、网络用户的消费权益等得不到保障。因此,如何在在网络信息时代不影响数字媒体的正常使用的前提下对其 进 行 有效

【RT-DETR有效改进】 | 主干篇 | RevColV1可逆列网络(特征解耦助力小目标检测)

前言 大家好,这里是RT-DETR有效涨点专栏。 本专栏的内容为根据ultralytics版本的RT-DETR进行改进,内容持续更新,每周更新文章数量3-10篇。 专栏以ResNet18、ResNet50为基础修改版本,同时修改内容也支持ResNet32、ResNet101和PPHGNet版本,其中ResNet为RT-DETR官方版本1:1移植过来的,参数量基本保持一致(误差很小很小),不同

线性代数学习笔记二:可逆矩阵inverse matrix

逆矩阵(方阵) 如果存在使得,则A是可逆的、非奇异的,且使得=。 逆矩阵的概念类似于数学中的导数,5*(1/5)=1,,矩阵A的“倒数”是它的逆矩阵。 逆矩阵产生的原因: 用来实现矩阵的除法。比如有矩阵X,A,B,其中X*A = B,我们要求X矩阵的值。本能

正交变换在基下的矩阵都是可逆阵_硕士研究生课程考试试题矩阵论答案

华北电力大学硕士研究生课程考试试题(A 卷) 2013~2014学年第一学期 课程编号:50920021 课程名称:矩阵论 年 级:2013 开课单位:数理系 命题教师: 考核方式:闭卷 考试时间:120分钟 试卷页数: 2页 特别注意:所有答案必须写在答题册上,答在试题纸上一律无效 一、判断题(每小题2分,共10分) 1. 方阵 A 的任意一个特征值的代数重数不大于它的几何重数。 见书52页,

32位不可逆加密算法Java实现

加密后是一个32位大写字母组合形式,并且本加密方法不可逆! public String kljm(String dm,String kl) { String mw, cmm; int k, i, tmp, a, hf, lf, bytes = 16; int mm[], l,rand_seed; rand_seed = 12345; int len=kl.length(); if(len>=12)

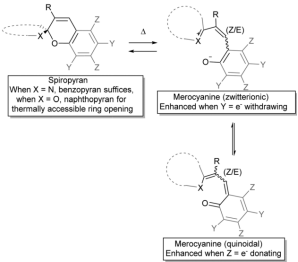

螺吡喃的热致变色萘衍生物和吲哚衍生物中可逆研究

螺吡喃的热致变色萘衍生物和吲哚衍生物中可逆研究 螺吡喃的热致变色 通过在升高温度下螺吡喃开环产生颜色的变化(见上)早有报道,但直到1926年其在冷却时完整的热可逆性才被发现。肉眼可见颜色的变化使这类新的变色化合物具有吸引力,因为无需使用光学设备就可以对其进行研究,它们的热致变色也许成为了1960s年代初期对热致变色化合物进行的较佳研究。二苯并螺吡喃在加热时没有表现出可逆的颜色变化,但在其萘衍生

找区间内的可逆素数个数

1.答案 #include<stdio.h>#include<string.h>#include<math.h>int is_prime(int n);int nixu(int n);int main(){int t=0,m, n, i;scanf("%d %d", &m, &n);for (i = m; i < n; i++){if (is_prime(nixu(i)) == 1

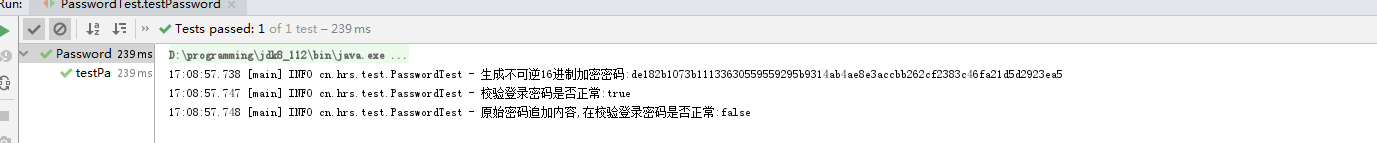

Java实现登录密码不可逆加密(MD5+随机盐值)

工具类使用背景 当前是信息安全时代,对于用户登录密码进行不可逆的MD5加密是必不可少的,并增加一定的字节随机盐值防止暴力破解,保证同一密码多次加密结果不一样。 第三方依赖 <dependency><groupId>cn.hutool</groupId><artifactId>hutool-all</artifactId><version>5.0.7</version></depen