云尘专题

云尘靶场--CFS三层靶机

先扫c段 windows上好像挂着vpn nmap不能扫 直接fscan了 可以看到172.25.0.13存活 存在ftp、ssh、http等端口 漏洞也有了 先不急 访问一下网站 172.25.0.13 http://172.25.0.13/ 直接拿thinkphp漏扫工具来扫一下 有poc可以直接利用 /?s=/index/\think\app/invokefunc

云尘 -- 铁三域控

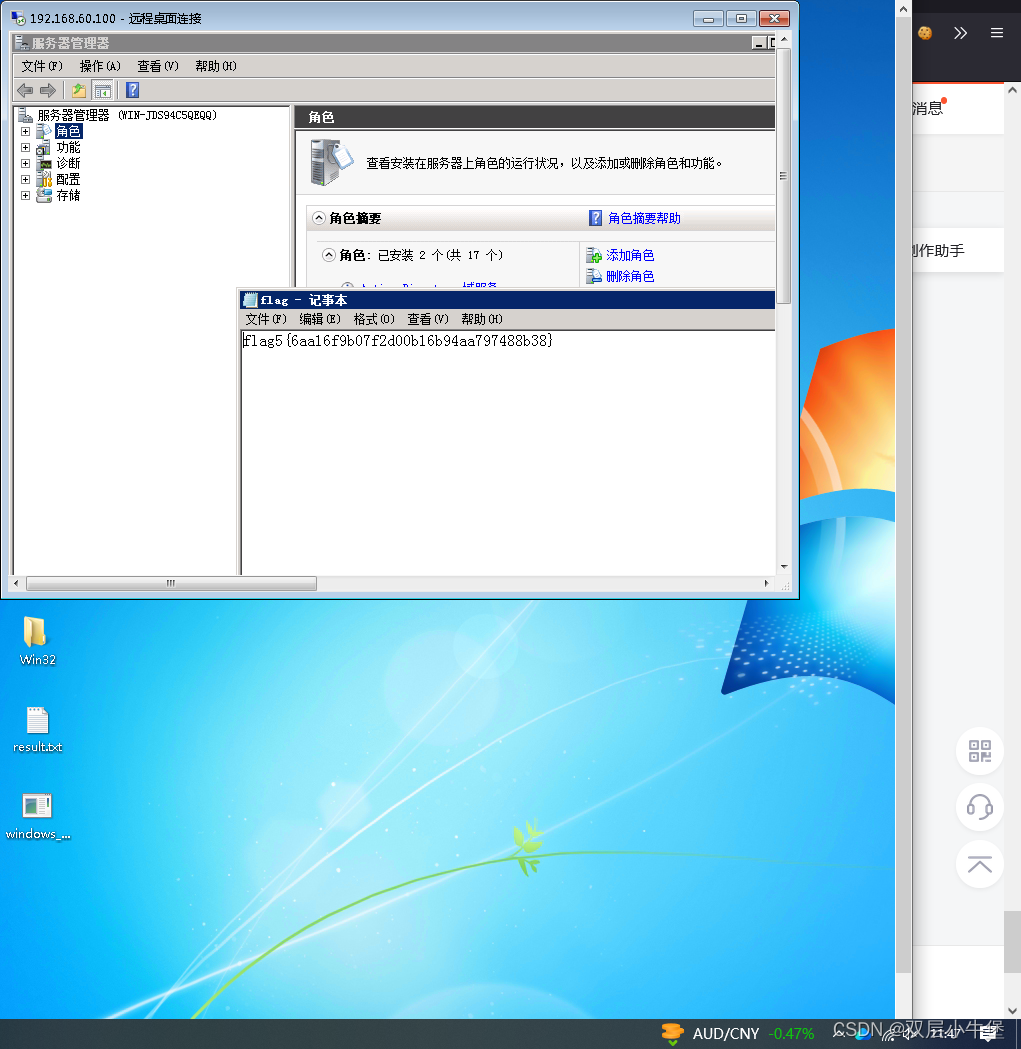

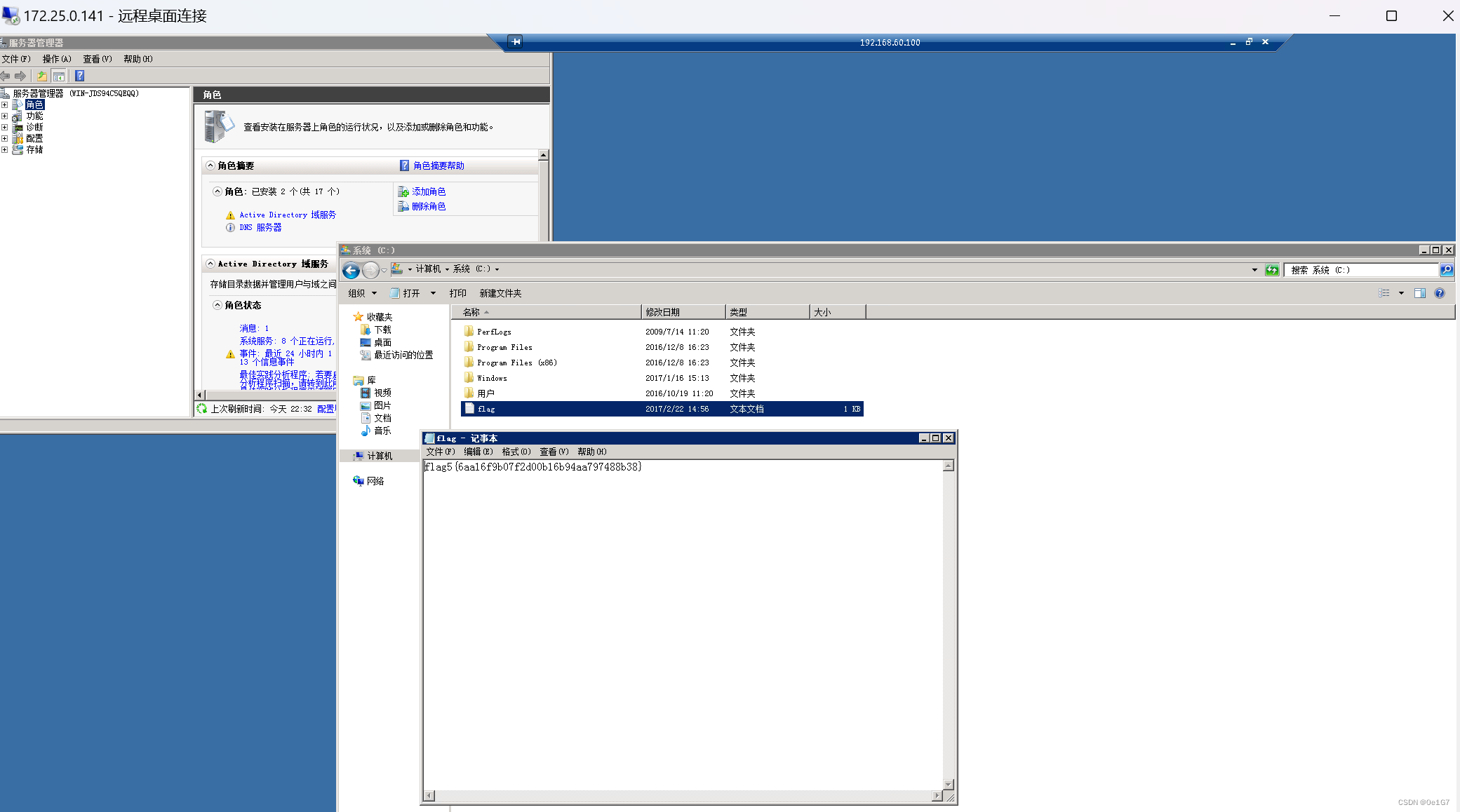

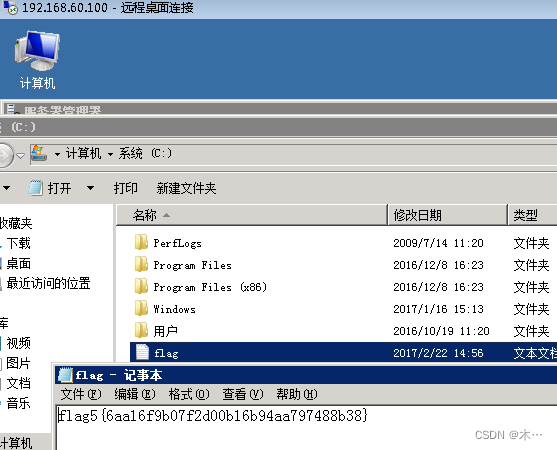

描述: flag1 直接fscan开扫 发现存活两台机子123和141,其中141这台机子扫出来有ms17-010漏洞 继续信息收集,用nmap扫一波全端口,看看有没有遗漏 141这台机子一开始没扫到,看着提示使用-Pn再扫一遍就行了。因为如果当前用户是管理员权限,nmap默认会通过目标IP的80及443端口以及向目标ip发送icmp请求来判断目标IP是否存活,在这个例子

云尘靶场-AI-Web-1.0

还是先用fscan来扫c段 访问一下/robots.txt 访问一下看看 ,不能访问 删掉/upload 输个1 试试 1' 发现报错了 这里我们可以发现是post传参,那么sqlmap执行POST注入的方式 利用sqlmap进行POST注入_sqlmap post-CSDN博客 这里检查网络,看请求,可以看到传参 放到sqlmap sqlmap.py

云尘靶场 Medium_Socnet 内网为docker 无站代理 不存在gcc的提权方式 解决ldd过高无法执行exp 指定so文件

首先我们可以通过 arp-scan 扫描当前内网中的存活 但是不知道为什么扫不出来 然后我们使用fscan可以获取存活 这里大致扫描只开了22端口 所以我们使用nmap进行信息收集扫描 nmap -sS -sV -A -p- 172.25.0.13通过tcp 进行 版本服务扫描 并且检测系统版本 全端口 这里我们可以发现是通过python写的 或者我们如果只想测试端口 使用

云尘靶场 --铁三域控

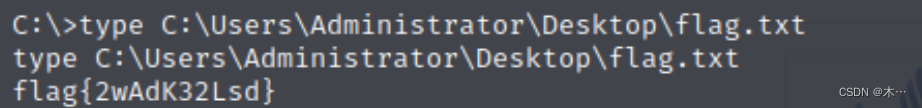

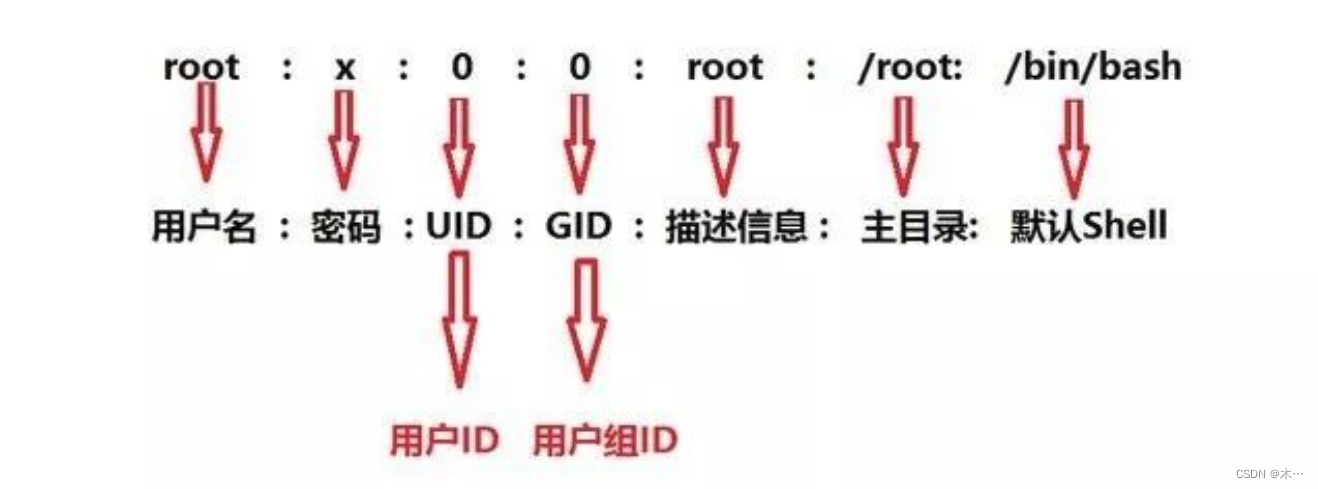

签到1-eval ls System Assert 铁三域控 域就像是我们一个机房,老师的电脑控制很多很多电脑,这个机房就像一个域,老师是管理员身份,可以控制所有学生的电脑 下文的141就像老师,192.168.60.100就像学生的电脑 123 用openvpn连接 用fscan扫 发现存活2台机子 123,141 后面很

云尘-Node1 js代码

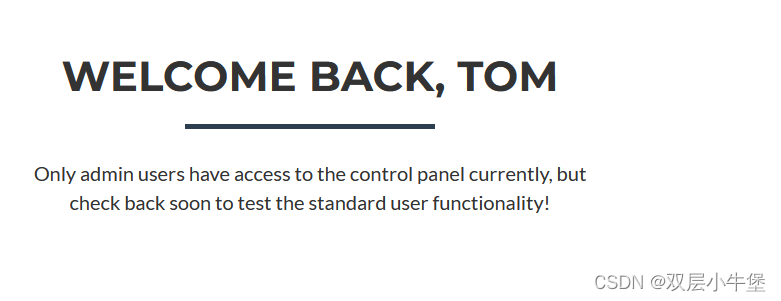

继续做题 拿到就是基本扫一下 nmap -sP 172.25.0.0/24 nmap -sV -sS -p- -v 172.25.0.13 然后顺便fscan扫一下咯 nmap: fscan: 还以为直接getshell了 老演员了 其实只是302跳转 所以我们无视 只有一个站 直接看就行了 扫出来了两个目录 但是没办法 都是要跳转 说明还是需要登入才可以 不存在

云尘-Node1 js代码

继续做题 拿到就是基本扫一下 nmap -sP 172.25.0.0/24 nmap -sV -sS -p- -v 172.25.0.13 然后顺便fscan扫一下咯 nmap: fscan: 还以为直接getshell了 老演员了 其实只是302跳转 所以我们无视 只有一个站 直接看就行了 扫出来了两个目录 但是没办法 都是要跳转 说明还是需要登入才可以 不存在