web1专题

【web1】标签,css,js

文章目录 1.标签:input1.1 html:HTML(用于创建网页结构),CSS(对页面进行美化),JavaScript(用于与用户交互)1.2 文本标签:字体属性1.3 a标签:anchor(锚) 超链接1.4 列表标签:list (嵌套)1.5 图像标签:img标签1.6 标签分类:div,span1.7 表格标签:快捷键,table(嵌套),F121.8 合并单元格:rowspan

CTF例题:[SWPU2019]Web1(无列名注入)

网址:BUUCTF在线评测 搜索web1 启动靶机 点击链接进入题目 进入题目后发现有登录和注册接口,直接注册登录。 首先通过1'进行测试,查看是否有注入点 出现报错,说明可能存在注入点 然后继续测试发现该服务器过滤了: or、information、join、and、#、空格 由于or被过滤无法使用order by爆出列数 方法一:可以使用g

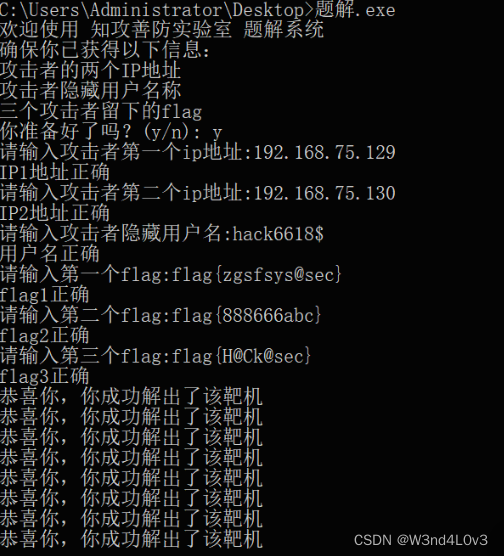

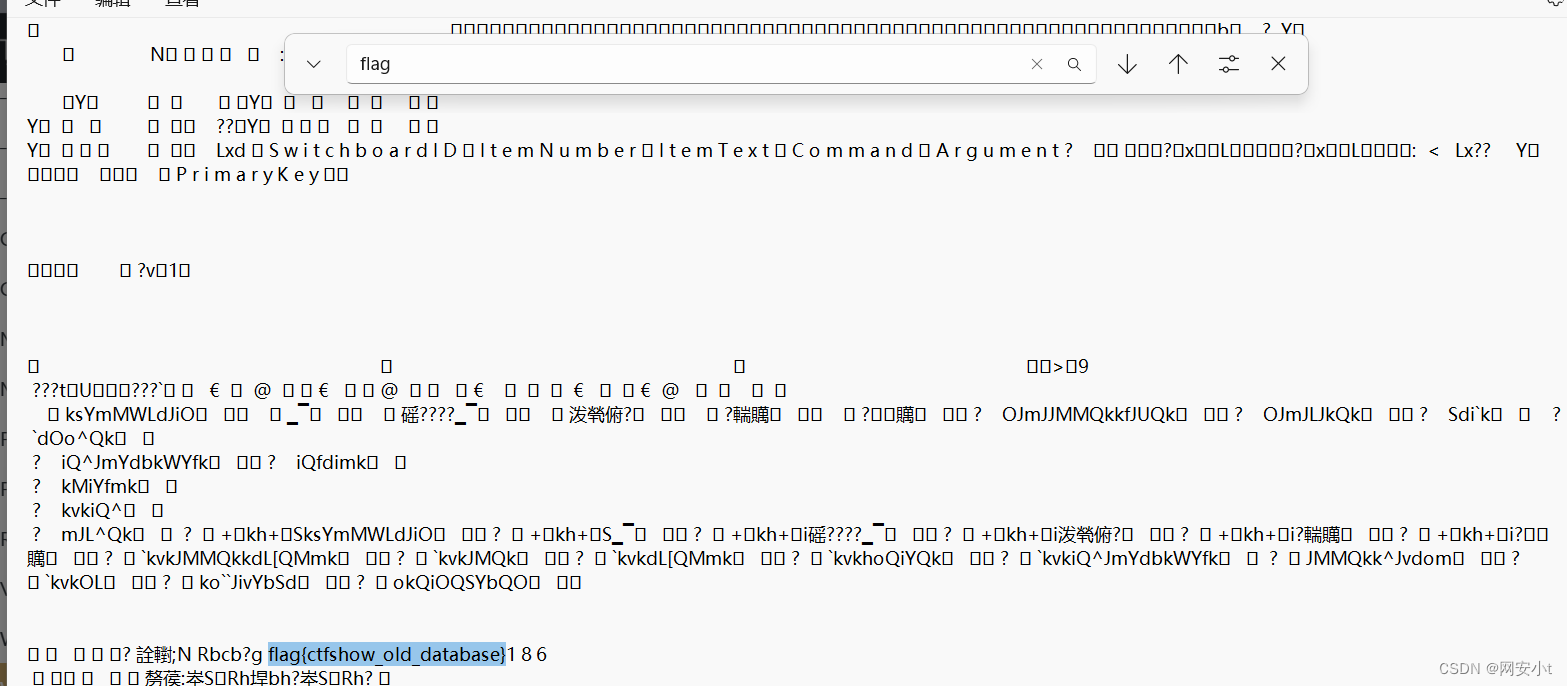

知攻善防应急靶场-Windows(Web1-2-3)

知攻善防应急靶场-Web1 1.要求 2.过程 直接扫网站根目录 发现后门 <?php@error_reporting(0);session_start();$key="e45e329feb5d925b"; //该密钥为连接密码32位md5值的前16位,默认连接密码rebeyond$_SESSION['k']=$key;session_write_close();$post=f

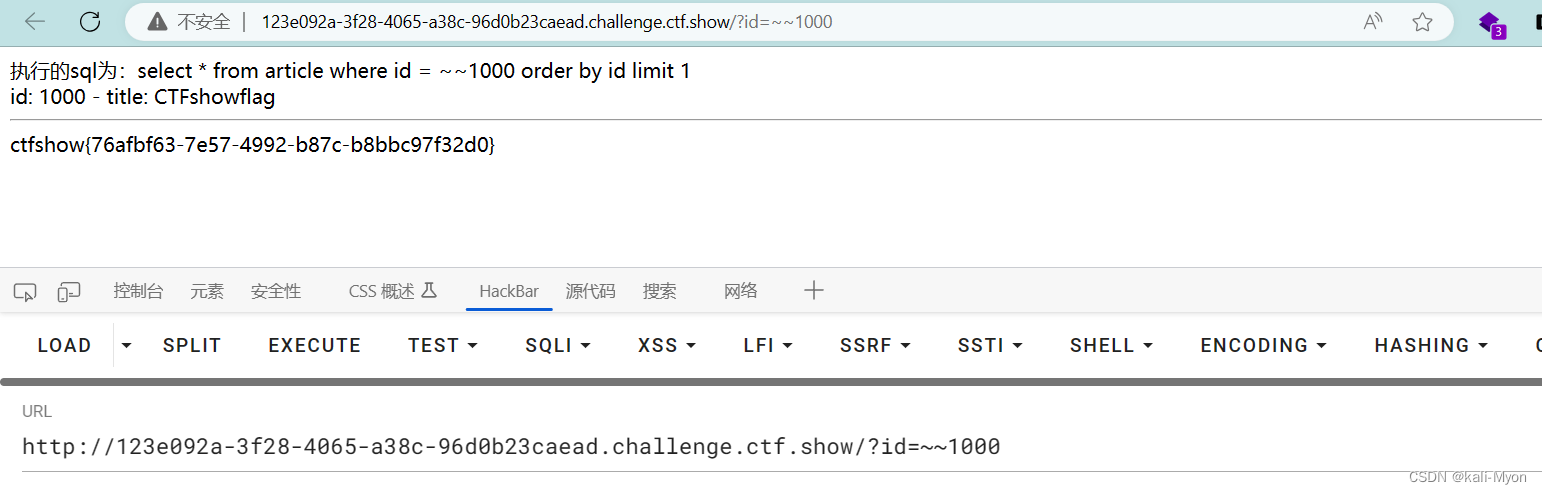

BUUCTF__[CISCN2019 华北赛区 Day2 Web1]Hack World_题解

前言 又是颓废的一天,在家已经5个月了做题速度太慢了。。。跟不上进度。我是懒狗 读题 sql注入题,而且直接告诉你flag在表flag中的flag字段。让你提交查询id 查询1和2会有回显,输入其它数值都会提示错误。抓包跑一下字典看一下过滤的内容(学到的新技能,原来bp的intruder还能这样用),字典的内容就是常见的sql注入的一些函数名、符号啥的不过有一点是,BUU有限制,访问太快会提

[CISCN2019 华北赛区 Day2 Web1]Hack World 1 题目分析与详解

一、分析判断 进入靶机,主页面如图: 主页面提供给我们一条关键信息: flag值在 表flag 中的 flag列 中。 接着我们尝试输入不同的id,情况分别如图: 当id=1时: 当id=2时: 当id=3时: 我们发现,页面提示该用户不存在,往后输入4、5....依旧如此,id=0时也一样。 当尝试 id= abc等字母时: 提示类型错误,我们猜测注入类型

进制转换md5绕过 [安洵杯 2019]easy_web1

打开题目 在查看url的时候得到了一串类似编码的东西,源码那里也是一堆base64,但是转换成图片就是网页上我们看见的那个表情包 ?img=TXpVek5UTTFNbVUzTURabE5qYz0&cmd= 我们可以先试把前面的img那串解码了 解码的时候发现长度不够,那我们就补充一个=上去 解码得到 再次解码 base64解码两次后,得到3535352e70

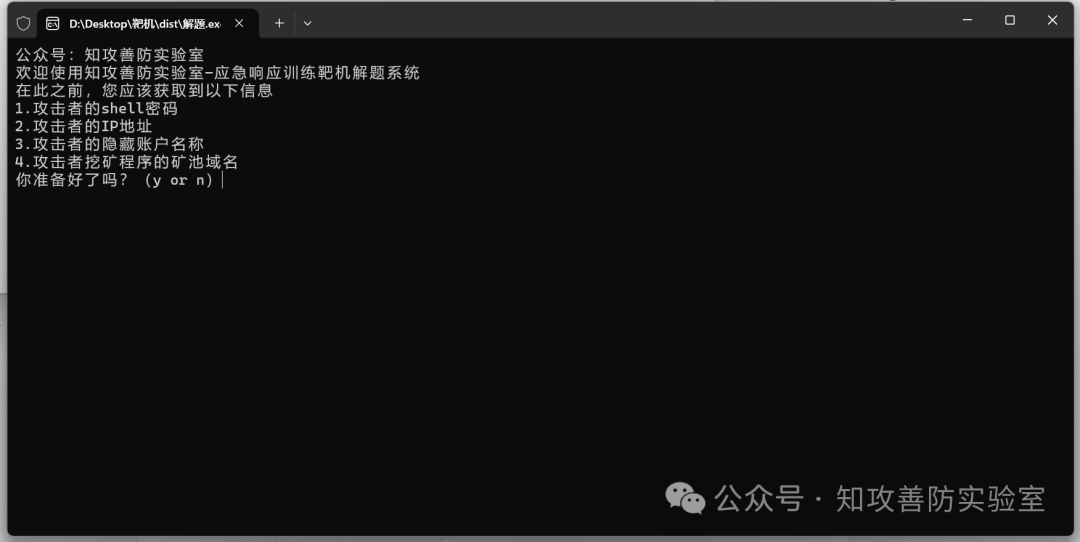

前来挑战!应急响应靶机训练-Web1

前言 应急响应靶机训练,为保证每位安服仔都有上手的机会,不做理论学家,增加动手经验,可前来挑战应急响应靶机-web1,此系列后期会长期更新,关注本公众号,被动学习。 隔日会发题解,请大家务必关注我们。 挑战内容 前景需要: 小李在值守的过程中,发现有CPU占用飙升,出于胆子小,就立刻将服务器关机,并找来正在吃苕皮的hxd帮他分析,这是他的服务器系统,请你找出以下内容,并作为通关条件:

命令绕过 [安洵杯 2019]easy_web1

打开题目 打开题目在URL处看到cmd=,本能的直接用系统命令ls 发现被过滤了。又注意到img=TXpVek5UTTFNbVUzTURabE5qYz0似乎是一串base64 拿去base64解码 再hex解码一次得到555.png 再将其hex加密 base64加密 反向推出index.php的payload:?img=TmprMlJUWTBOalUzT0RKR

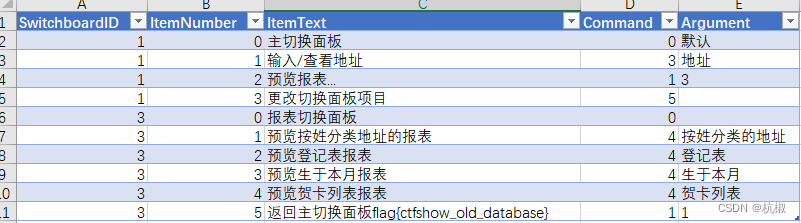

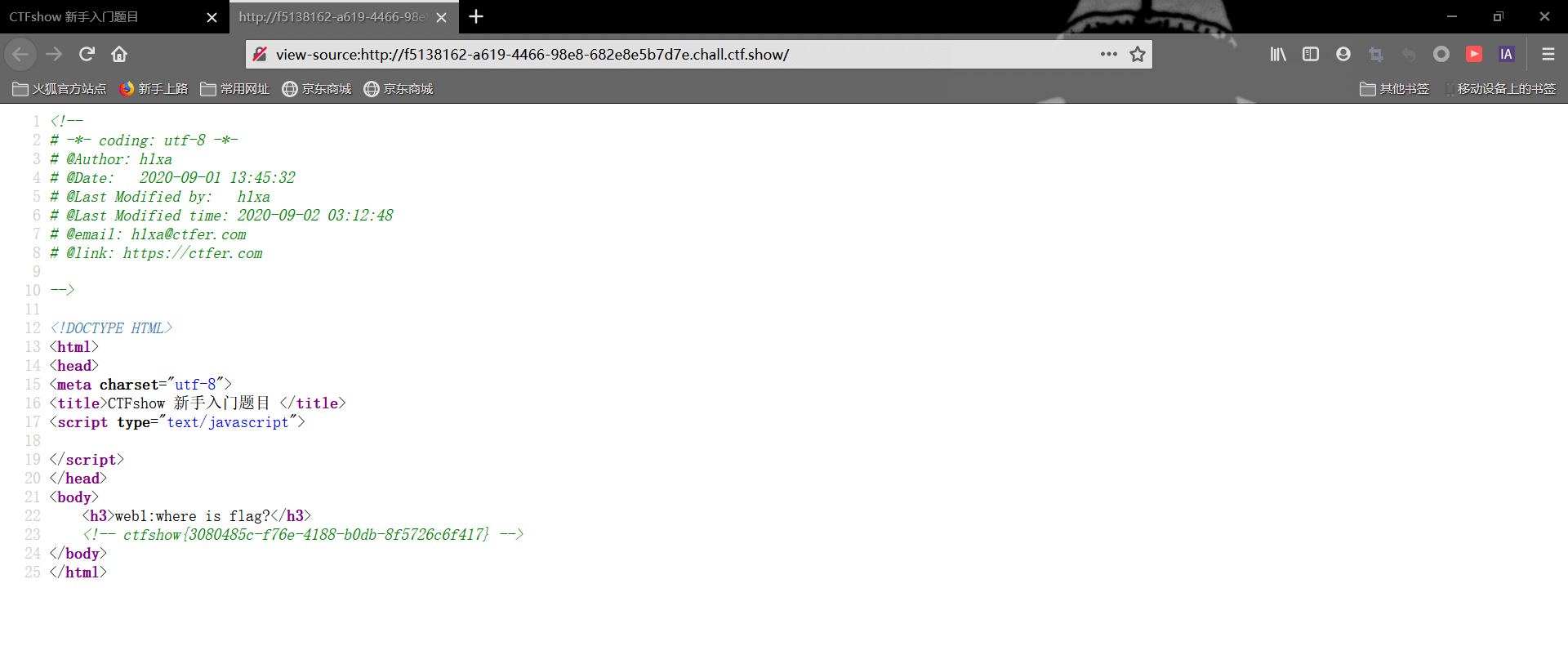

【ctfshow—web】——信息搜集篇1(web1~20详解)

ctfshow—web题解 web1web2web3web4web5web6web7web8web9web10web11web12web13web14web15web16web17web18web19web20 web1 题目提示 开发注释未及时删除 那就找开发注释咯,可以用F12来查看,也可以Ctrl+U直接查看源代码呢 就拿到flag了 web2 题目

BUUCTF - Web - [CISCN2019 华北赛区 Day2 Web1]Hack World

[CISCN2019 华北赛区 Day2 Web1]Hack World 测试 id=1 id=2 fuzz 一下,空格/union/order by/updatexml/and/or等字符 分析 尝试盲注,题目给出表及字段,使用异或连接,用括号代替空格 0^(ascii(substr((select(flag)from(flag)),1,1))>1) 脚本 import r

CTF秀 ctfshow WEB入门 web1-10 wp精讲

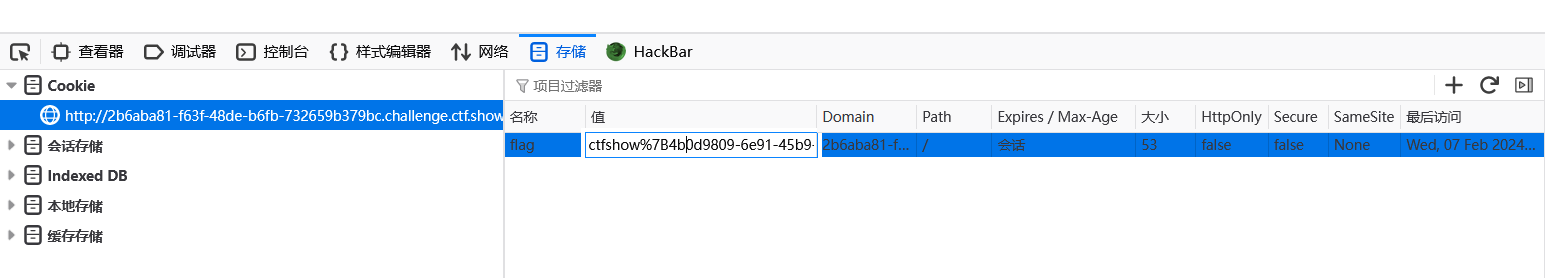

目录 web1_查看源码 web3_抓包 web4-9_目录文件 web10_cookie web1_查看源码 ctrl+u 查看源码 web3_抓包 查看源码,无果 抓包,找到flag web4-9_目录文件 GitHub - maurosoria/dirsearch: Web path scanner 下载dirsearch工具扫一

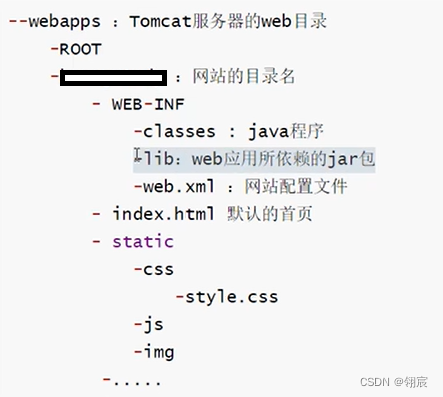

java-web1-基础知识了解

JavaWeb 1.基本概念 1.1 概述 web:网页静态:html,css提供给所有人看的数据不会变化动态web:所有的网站,提供给人的数据始终发生变化诸如:servlet/jsp,php动态web资源的开发技术统称为javaWeb 1.2 web应用程序 web应用程序:提供浏览器访问的程序 多个web资源,可被外界访问,对外提供服务 能访问的页面或资源,都会被放在统一个文件

ctfshow-web1~10-WP

web1 右键查看源码就能看到flag web2 打开网页提示无法查看源代码,右键也使用不了,那我们就在url前面加上view-source: view-source:http://83a83588-671e-4a94-9c6f-6857f9e20c2f.chall.ctf.show/ 访问后即可获得flag web3 右键源码也没看到信息,去查看一下请求头和响应头,在响应

ctfshow信息收集(web1-web20)

目录 web1 web2 web3 web4 web5 web6 web7 web9 web10 web11 web14 web15 web16 web17 web18 web19 web20 web1 根据提示的孩子开发的时候注释没有被及时删除 web2 js原因无法查看源代码 第一种方法 在url前加入 view-sou

[CISCN2019 华北赛区 Day1 Web1]Dropbox详解

刷题记录[CISCN2019 华北赛区 Day1 Web1]Dropbox php8.0中phar自动反序列化已经被修复 一、知识点:信息搜集,Phar反序列化 phar知识点分析 phar文件的结构主要分为四个部分: stub phar文件的表示,类似于gif文件的GIF89a,以 xxx<?php xxx;__HALT__COMPILER();?>为固定形式,前面内容可以变,点

[CTFTraining] CISCN 2019 华北赛区 Day1 Web1

题目打开后是这样的: 先进行注册,然后登录上去: 注意左上角有一个上传文件,这时候构造phar.phar进行上传 <?phpclass User {public $db;}class FileList {private $files;private $results;private $funcs;public function __construct() {$file = new File(

BUUCTF [CISCN2019 华北赛区 Day1 Web1]Dropbox 1

进入页面随便注册一个账号,登录。 随便上传一个图片。 用burpsuite拦截下载页面,里面有任意文件下载文件,可以下载源码。 用../../index.php格式把index.php,download.php, delete.php下载,打开发现用到class.php,也下了。 #index.php<?phpsession_start();if (!isset($_SESSION['

[CISCN2019 华北赛区 Day2 Web1]Hack World1

提示 基于布尔的盲注使用python脚本跑 这里已经提示flag在flag表在flag字段 首先输入1 2都能有回显 每当这个时候第一想到的都应该是基于布尔的盲注是否能使用 尝试fuzz 通过fuzz大概知道后续思路 应为过滤的比较全面所以放弃联合查询 报错查询 预设置 使用基于布尔的盲注 这里首先测试是否能使用基于布尔的盲注 1^1

web:[CISCN2019 华北赛区 Day2 Web1]Hack World

题目 打开页面,页面提示为,想要的都在‘flag’表和‘flag’列里 随便输入一个数字看回显(1 2 3),发现回显不一样 输入1 输入2 输入3 输入4 输入单引号,显示bool(false) 尝试一下万能密码 1' or 1=1# 发现有过滤 这里使用了bp抓包,发现关键字都被过滤了 这里用异或算法进行绕过 采用大佬的脚

[CISCN2019 华北赛区 Day1 Web1]Dropbox (phar反序列化)

[CISCN2019 华北赛区 Day1 Web1]Dropbox (phar反序列化) 经过测试,发现这里有个任意文件下载的漏洞,根据程序功能,下载到网站源码: 注意下本地环境: 代码审计:login.php <?phpinclude "class.php";if (isset($_GET['register'])) {echo "<script>toast('娉ㄥ唽鎴愬姛',

[CISCN2019 华北赛区 Day1 Web1]Dropbox (phar反序列化)

[CISCN2019 华北赛区 Day1 Web1]Dropbox (phar反序列化) 经过测试,发现这里有个任意文件下载的漏洞,根据程序功能,下载到网站源码: 注意下本地环境: 代码审计:login.php <?phpinclude "class.php";if (isset($_GET['register'])) {echo "<script>toast('娉ㄥ唽鎴愬姛',

ctfshow萌新计划web1-5(正则匹配绕过)

目录 web1 web2 web3 web4 web5 web1 题目注释相当于已经审计了代码 存在一个对id的检测,并且告诉我们flag在id=100 这里讲三个方法 (1)payload:?id=10*100 (2)使用or来绕过 payload:?id=-1 or id=1000 (3)联合注入查询 payload:?id=1 unio

![CTF例题:[SWPU2019]Web1(无列名注入)](https://img-blog.csdnimg.cn/direct/e01b57540127493a807b7f868adacb25.png)

![BUUCTF__[CISCN2019 华北赛区 Day2 Web1]Hack World_题解](https://img-blog.csdnimg.cn/20200628210619819.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L1RNXzEwMjQ=,size_16,color_FFFFFF,t_70)

![[CISCN2019 华北赛区 Day2 Web1]Hack World 1 题目分析与详解](https://img-blog.csdnimg.cn/direct/2cbd5b93d0114c1b94ab42ced97d86bd.png)

![进制转换md5绕过 [安洵杯 2019]easy_web1](https://img-blog.csdnimg.cn/direct/b33206e454dd4a6c8f26ca80526a4385.png)

![命令绕过 [安洵杯 2019]easy_web1](https://img-blog.csdnimg.cn/direct/73bd6be290d541deba1da806d64c7642.png)

![BUUCTF - Web - [CISCN2019 华北赛区 Day2 Web1]Hack World](https://img-blog.csdnimg.cn/70be1639f89c434caa8344f32731ad2b.png)

![[CISCN2019 华北赛区 Day1 Web1]Dropbox详解](https://img-blog.csdnimg.cn/f9561cc19a6443b7837f649714857f90.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBAU29sTHVwdXM=,size_12,color_FFFFFF,t_70,g_se,x_16)

![[CTFTraining] CISCN 2019 华北赛区 Day1 Web1](https://img-blog.csdnimg.cn/be11f141d1c5448bb43e5f52c1829d61.png)

![BUUCTF [CISCN2019 华北赛区 Day1 Web1]Dropbox 1](https://img-blog.csdnimg.cn/20210708003636545.png?x-oss-process=image/watermark,type_ZmFuZ3poZW5naGVpdGk,shadow_10,text_aHR0cHM6Ly9ibG9nLmNzZG4ubmV0L3dlaXhpbl80NTY0MjYxMA==,size_16,color_FFFFFF,t_70)

![[CISCN2019 华北赛区 Day2 Web1]Hack World1](https://img-blog.csdnimg.cn/42083ba9ce7644168833668f824b6f6b.png)

![web:[CISCN2019 华北赛区 Day2 Web1]Hack World](https://img-blog.csdnimg.cn/68d2d91882e04a40bac769dad3559130.png)

![[CISCN2019 华北赛区 Day1 Web1]Dropbox (phar反序列化)](https://img-blog.csdnimg.cn/e0c3134cf6c84a3e9d1f74c40b05bc5f.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBAUmVkIHNub3c=,size_20,color_FFFFFF,t_70,g_se,x_16)