vulnerability专题

Mysql charset Truncation vulnerability

本文只是重现了下这个漏洞,详细请参考http://www.80sec.com/mysql-charset-truncation-vulnerability.html。 1. 设置数据库的编码格式: SET character_set_client = utf8;SET character_set_connection = utf8;SET character_set_database

A New Vulnerability in the Android Framework: Fragment Injection

http://securityintelligence.com/new-vulnerability-android-framework-fragment-injection/

【THM】Vulnerability Capstone(漏洞顶点)-初级渗透测试

介绍 通过完成“漏洞研究”模块的顶峰室,总结在本模块中学到的技能。 Ackme Support Incorporated 最近建立了一个新博客。他们的开发团队要求在创建并向公众发布文章之前进行安全审核。 您的任务是对博客进行安全审核;寻找并滥用您发现的任何漏洞。 利用机器(提交标记) 2.1在易受攻击的计算机上运行的应用程序的名称是什么? 答案:Fuel CMS 2.2该应用程序的

论文阅读-Examining Zero-Shot Vulnerability Repair with Large Language Models

1.本文主旨: 这篇论文探讨了使用大型语言模型(LLM)进行零射击漏洞修复的方法。人类开发人员编写的代码可能存在网络安全漏洞,新兴的智能代码补全工具是否能帮助修复这些漏洞呢?在本文中,作者研究了大型语言模型(如 OpenAI 的 Codex 和 AI21 的 Jurassic J-1)在零射击漏洞修复中的使用。他们研究了如何设计提示来引导 LLM 生成不安全代码的修复版本,这由于自然语言在语义和

论文阅读-Transformer-based language models for software vulnerability detection

「分享了一批文献给你,请您通过浏览器打开 https://www.ivysci.com/web/share/biblios/D2xqz52xQJ4RKceFXAFaDU/ 您还可以一键导入到 ivySCI 文献管理软件阅读,并在论文中引用 」 本文主旨:本文提出了一个系统的框架来利用基于Transformer的语言模型来检测软件漏洞。该框架包括以下几个步骤: 1. 源代码翻译:将C/C

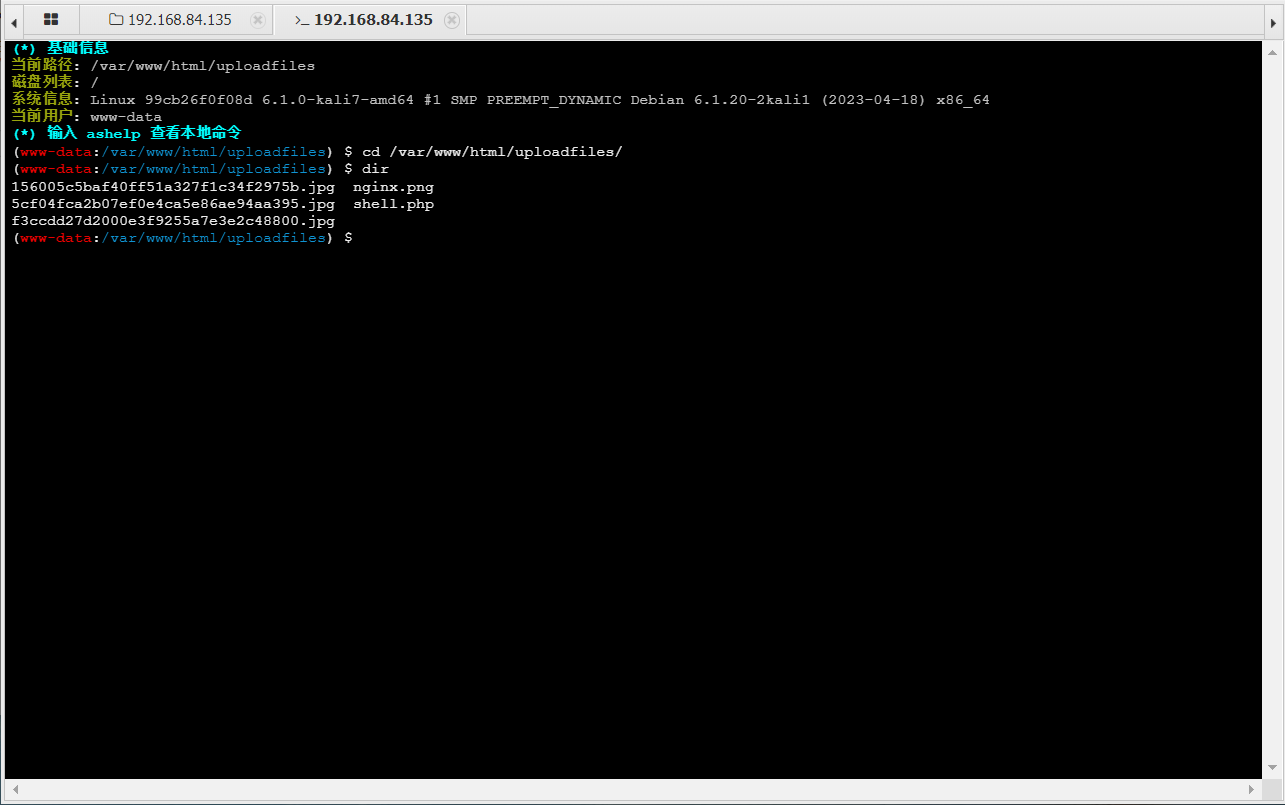

Nginx解析漏洞(nginx_parsing_vulnerability)

目录 Nginx解析漏洞 环境搭建 复现 漏洞利用 Nginx解析漏洞 NGINX解析漏洞主要是由于NGINX配置文件以及PHP配置文件的错误配置导致的。这个漏洞与NGINX、PHP版本无关,属于用户配置不当造成的解析漏洞。具体来说,由于nginx.conf的配置导致nginx把以’.php’结尾的文件交给fastcgi处理,对于任意文件名,

LAVA: Large-scale Automated Vulnerability Addition

abstract LAVA:一种基于动态染色的新技术,自动向源程序代码中插入大量的真实的bugs的的语料库。 每个LAVA的bug都可以由一个完整的input触发,而正常的输入是不可能做到这一点的。而且这些漏洞都是人合成的。 motivation 漏洞语料库(Vulnerability corpora)分为两种:historic和synthetic,真实的和人造的。real word的漏洞库

Heartbleed Vulnerability-心脏滴血漏洞

TLS远程信息泄露 心脏滴血 CVE-2014-0160 漏洞复现_openssl tls 心跳扩展协议包远程信息泄露漏洞修复方案_Senimo_的博客-CSDN博客 Heartbleed 漏洞是流行的 OpenSSL 加密软件库中的一个严重漏洞。该漏洞允许在正常情况下窃取 SSL/TLS 加密保护的信息。SSL/TLS 为 web、电子邮件、即时消息(IM)和一些虚拟专用网络(vpn)等应用

读论文系列(一)Automated software vulnerability detection with machine learning

文章目录 MethodsBuild-based feature extraction(基于编译的特征提取)Source-based feature extraction(基于源的特征提取)Labels(生成标签)ModelsSource-based models(基于源代码的模型)Build-based models (基于编译的模型) Experimental resultsSource

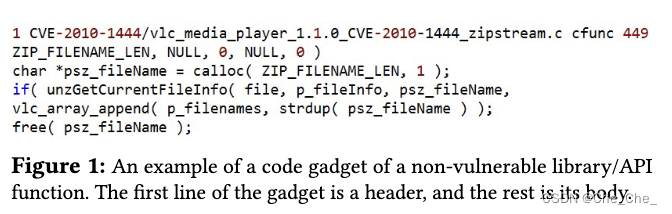

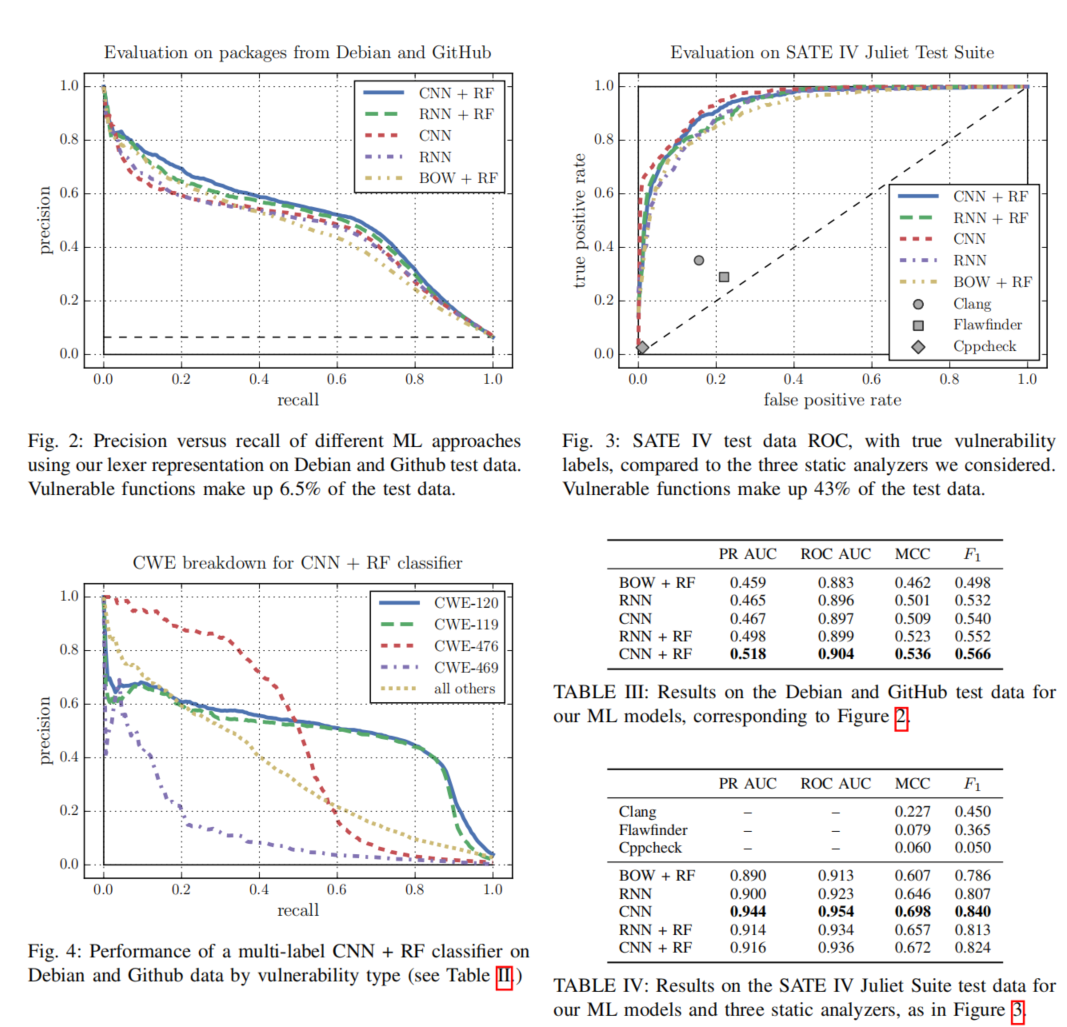

【论文分享】Automated Vulnerability Detection in Source Code Using Deep Representation Learning

论文名:Automated Vulnerability Detection in Source Code Using Deep Representation Learning 开源数据集:https://osf.io/d45bw/ 简介 软件漏洞很多,且造成了很严重的威胁。作者用机器学习做了源码级的漏洞检测系统。并且用三个静态分析工具(clang、flawfinder、cppcheck

Unveiling the Sudo Heap Overflow Vulnerability (CVE-2021-3156): A Critical Security Flaw Reappears

Introduction In this blog post, we dive into the intricacies of the Sudo Heap Overflow Vulnerability (CVE-2021-3156). On January 26, 2021, Qualys Research Labs discovered a flaw in sudo.

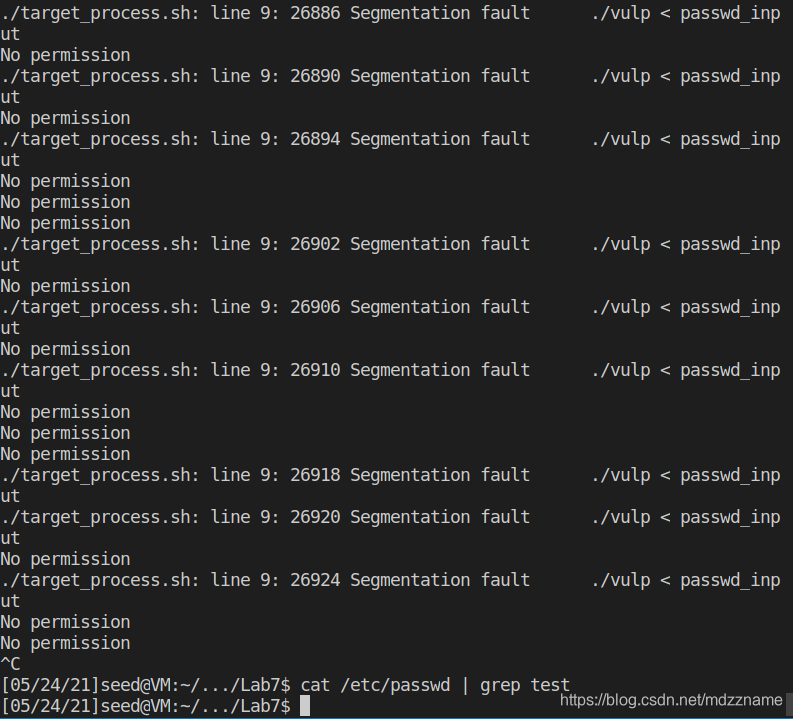

信息安全 SEED Lab7 Race Condition Vulnerability Lab

整个实验主要是实施竞态攻击。先用下面的命令禁止使用全局可写目录的符号连接 // On Ubuntu 12.04, use the following:$ sudo sysctl -w kernel.yama.protected_sticky_symlinks=0// On Ubuntu 16.04, use the following:$ sudo sysctl -w fs.protecte

[SEEDLab]竞争条件漏洞(Race Condition Vulnerability)

[SEEDLab]竞争条件漏洞(Race Condition Vulnerability) 实验PDF链接 Introduction 我们首先考虑这样的一个情景,我们有一个名为test的文件,它具有这样的权限: -rwsr-xr-x 1 root seed 40 Jun 9 22:45 test 作为seed用户,我们无法对于此文件进行写入: 但是,假设我们的系统中存在一个程序

PHP 远程 DoS 漏洞(PHP Multipart/form-data remote dos Vulnerability)

5 月 14 日,国内爆出 php 远程 DoS 漏洞,官方编号69364。利用该漏洞构造 poc 发起链接,很容易导致目标主机cpu 的占用率 100%,涉及 PHP 多个版本。 4 月 3 日,有人在 PHP 官网提交 PHP 远程 DoS 漏洞(PHP Multipart/form-data remote dos Vulnerability),代号 69364①。由于该漏洞涉及 PH

![[SEEDLab]竞争条件漏洞(Race Condition Vulnerability)](https://img-blog.csdnimg.cn/20190610110752561.png)