netfilter专题

ja-netfilter的前世今生和非对称加密的欺骗原理

文章目录 ja-netfilter起源官网插件插件配置文件插件的综合应用更多用法 非对称加密欺骗原理非对称加密和数字证书激活过程和欺骗手段分析代码示例第一步:生成自签名证书脚本第二步:使用自签名证书对产品激活信息进行签名 样例数据样例激活码(注:用于代码演示,直接粘贴到JetBrains 家 IDE 中无法完成激活!不用试,肯定提示无效,无法激活!!)样例power.conf(配合ja-ne

iptables持久化命令:netfilter-persistent save

在Linux上,使用netfilter-persistent命令可以保存iptables防火墙规则,确保它们在系统重启后仍然有效。以下是如何使用netfilter-persistent来保存iptables规则的步骤: 打开终端:首先,你需要打开Linux系统的终端。保存规则:使用netfilter-persistent save命令可以保存当前的iptables规则。这个命令会调用所有插件,将

Netfilter学习之NAT类型动态配置(八)nf_nat_proto_common.c代码解析

nf_nat_proto_common.c实现了对称型的端口改变,在此我决定对其代码进行分析,以便实现对对称型NAT的随意改动。 具体代码如下: #include <linux/types.h>#include <linux/random.h>#include <linux/netfilter.h>#include <linux/export.h>#include <net/n

Netfilter学习之NAT类型动态配置(七)全锥型NAT内核空间实现

本文主要实现全锥型NAT的内核空间iptables命令行扩展对应的钩子函数及其功能的实现。实现思路见上文。 1.关键部分实现代码 (1)建立ipt_FULLCONE.c以激活钩子函数,关键在于保持和用户空间libipt的一致性。 static struct xt_target fullcone_tg_reg __read_mostly = {.name = "FULLCONE",.fam

Netfilter学习之NAT类型动态配置(六)全锥型NAT用户空间iptables命令行实现

本文主要实现全锥型NAT的用户空间iptables命令行扩展的实现,实现思路见上文,具体可以模仿MASQUERADE的源码进行改写。 1.关键部分实现代码 由于fullcone类型并不需要输入参数,因此parse可以为空,print和save也很简单,只需要help和结构注册两部分保证正确即可。 help如下: static void FULLCONE_help(void){

LVS基于linux内核的netfilter机制

LVS分析之我见 发布时间:2013-04-16 LVS是一个开源软件,由章文嵩博士于1998年5月创立,可以实现Linux平台下的简单负载均衡。LVS是Linux Virtual Server的简写,是一个虚拟的服务器集群系统。在后续的维护过程中,LVS添加了各种新的支持,包括FreeBSD的支持、IPV6的支持、TCPHA的支持等等。最新的版本更新是在Linux kernel

Linux防火墙iptables/netfilter(一)

Linux防火墙iptables/netfilter(一) 防火墙大家都不陌生,或者说都听说过,现实中的防火墙是将一个区域内的火隔离开来使之不蔓延到另一个区域,计算机领域的防火墙与之功能类似,也是为了隔离危险。在如今广阔的互联网领域内,我们一般会相信一个叫做“黑暗森林”的法则。对于这个法则大家可以去搜索一下,它是在《三体》系列小说中写出来的,大致意思是在黑暗丛林中我们无法判断对方对自己是否有恶意

Linux内核中Netfilter介绍

Netfilter概述 Netfilter/IPTables是Linux2.4.x之后新一代的Linux防火墙机制,是linux内核的一个子系统。Netfilter采用模块化设计,具有良好的可扩充性。其重要工具模块IPTables从用户态的iptables连接到内核态的Netfilter的架构中,Netfilter与IP协议栈是无缝契合的,并允许使用者对数据报进行过滤、地址转换、处理等操作。

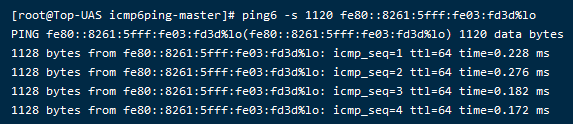

netfilter_queue 使用示例

目录 简介感谢环境依赖示例测试编译配置iptables规则ping本机loopback地址启动nf-queue程序 简介 之前写过一篇文章《iptables queue 应用示例》,介绍使用libipq实现用户态数据包处理。最近有遇到国产麒麟系统不支持libipq的问题,好在还支持netfilter_queue,整理一个关于NFQUEUE的版本出来。 感谢 本文大部分内容参

/usr/include/linux/netfilter.h: 错误:‘in’的类型不完全,netfilter_ipv4.h:53: ‘INT_MIN’‘INT_MAX’未声明解决方法

/usr/include/linux/netfilter.h:64: 错误:字段‘in’的类型不完全 /usr/include/linux/netfilter.h:65: 错误:字段‘in6’的类型不完全 /usr/include/linux/netfilter_ipv4.h:53: 错误:‘INT_MIN’未声明(不在函数内) /usr/include/linux/netfilter_ipv4

Netfilter和iptables命令详解,从入门到精通

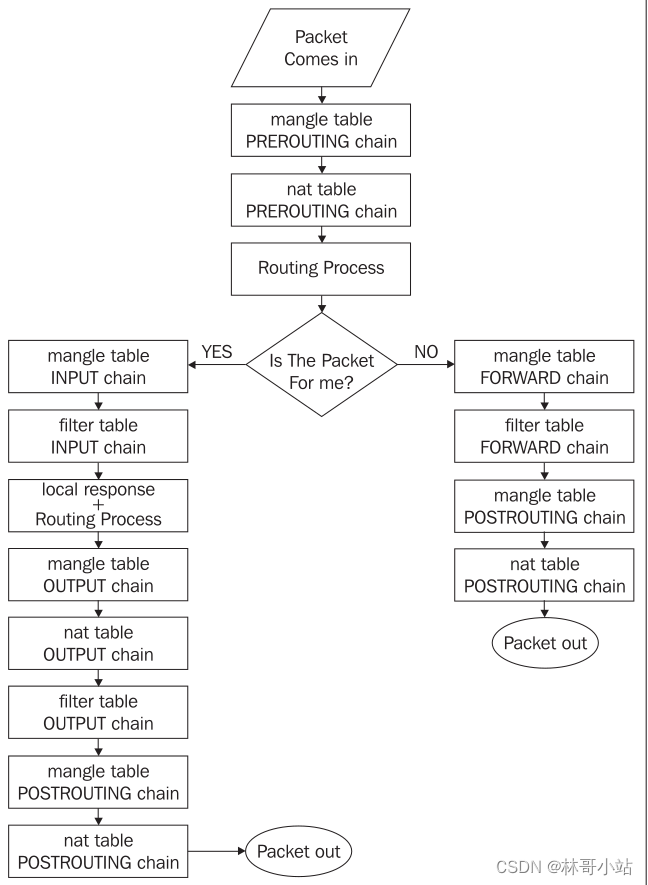

本文目录 1、netfilter架构和工作原则简介2、iptables操作命令说明2.1 、Filtering Specifications2.2、Target Specifications2.3、一个基于Linux的基本的防火墙的配置例子 netfilter 是Linux内核里网络部分的一个重要框架,内核通过netfilter完成IP报文的一些操作。iptables是netfi

使用linux中的netfilter钩子函数截取数据报

netfilter可以过滤数据包,也就对数据包经行了截获,它通过调用内核网络代码中的一些hook函数完成所需要的工作。 而当一个当数据包游历Linux内核的网络堆栈时,它穿过了几个hook点,在这里,数据包可以被分析并且选择是保留还是丢弃,这些hook点就是Netfilter hook。 而钩子函数(回调函数)也是系统内核为驱动程序提供的一些特定的函数,在驱动程序中某个变量的状态发生改变或将

Iptables 和 Netfilter 架构深入解析

介绍 防火墙是一种重要的工具,可以配置来保护您的服务器和基础设施。在 Linux 生态系统中,iptables 是一个广泛使用的防火墙工具,它与内核的 netfilter 数据包过滤框架配合工作。由于复杂的语法和涉及的相关部分数量众多,创建可靠的防火墙策略可能令人望而生畏。 在本指南中,我们将深入探讨 iptables 架构,旨在使其更易于理解,以便需要构建自己防火墙策略的用户。我们将讨论 i

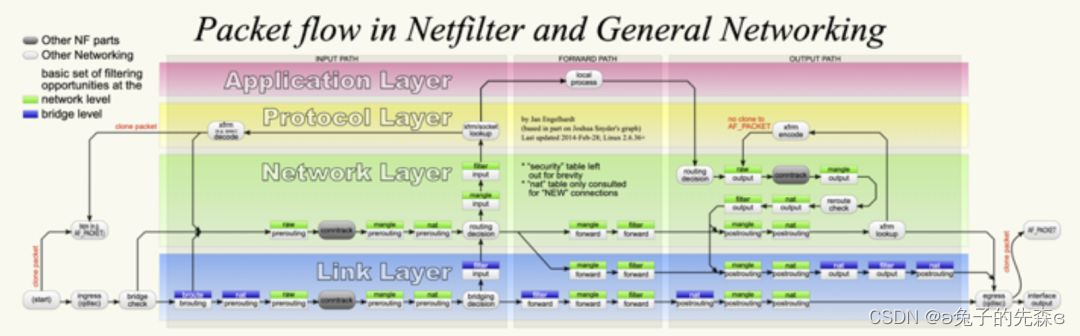

Linux 网络层收发包流程及 Netfilter 框架浅析

1. 前言 本文主要对 Linux 系统内核协议栈中网络层接收,发送以及转发数据包的流程进行简要介绍,同时对 Netfilter 数据包过滤框架的基本原理以及使用方式进行简单阐述。 内容如有理解错误而导致说明错误的地方,还请指正。如存在引用而没有添加说明的,也请及时告知,非常感谢! 2. 基础网络知识 2.1 网络分层模型 OSI 模型中将网络划分为七层,但在目前实际广泛使用的 TC

Linux network — 网络层收发包流程及 Netfilter 框架浅析

Linux network — 网络层收发包流程及 Netfilter 框架浅析 1. 前言2. 基础网络知识2.1 网络分层模型2.2 数据包协议分层2.3 sk_buff 结构2.4 收发包整体框架 3. 网络层(IPv4)收发包流程4. Netfilter 框架4.1 IPv4 网络层的 Netfilter Hook 点4.2 iptables 工具4.3 Netfilter 重要数据

THRESH控制网桥netfilter规则执行流程

NF_HOOK_THRESH函数的参数thresh控制从何等优先级的hook函数开始执行,所以低于thresh优先级的函数将不会被遍历执行。hook函数的注册由nf_register_hook函数完成。priority的值越小优先级越高,所有注册的hook函数优先级由高到低排序。 int nf_register_hook(struct nf_hook_ops *reg){list_for_

网桥调用IP层netfilter的HOOK函数

Linux中的网桥属于二层转发设备,可利用ebtables工具根据数据包的ethernet头等信息,配置规则,如下,将目的MAC地址为00:01:02:03:04:05的数据包,转发到目的MAC地址为00:06:07:08:09:0a的主机上: ebtables -t nat -A PREROUTING -d 00:01:02:03:04:05 -j dnat --to-destinatio

Netfilter之IPVS匹配扩展

以下iptables命令查看ipvs匹配扩展的帮助信息。可匹配的字段分别为:虚拟服务的协议号、地址、端口、数据流的方向、转发模式以及控制连接的端口号。对于类似FTP的服务,其控制连接的端口为21,数据端口为20。 $ iptables -m ipvs --help iptables v1.6.0IPVS match options:[!] --ipvs

netfilter连接跟踪统计

连接跟踪统计模块初始化函数nf_conncount_modinit如下,首先初始化256(CONNCOUNT_SLOTS)个自旋锁,保护对应的256个槽位,每个槽位对应一个红黑树,每个树节点为结构(nf_conncount_rb),对应于键值;而树节点结构中的链表成员,包含所有匹配键值的连接跟踪(nf_conncount_tuple),以及数量统计。 之后,函数分配两个内核缓存,用于加速以上两个

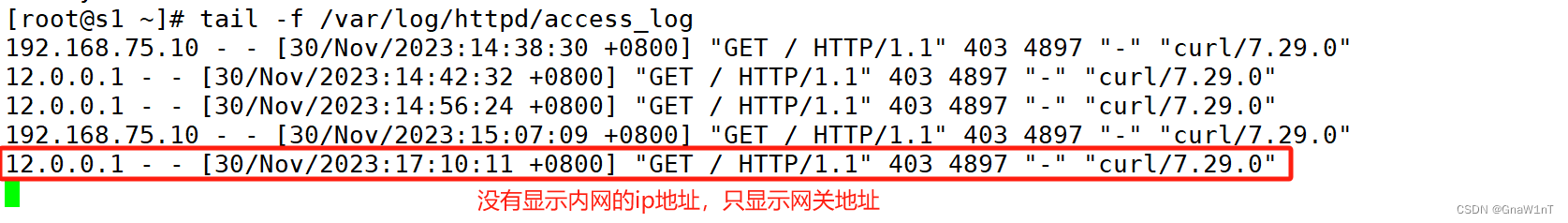

Netfilter中的NAT

目录 前瞻 SNAT和DNAT SNAT DNAT 实验 前瞻 NAT: (network address translation),支持PREROUTING,INPUT,OUTPUT,POSTROUTING四个链 NAT分为SNAT和DNAT SNAT:支持POSTROUTING, INPUT,让本地网络中的主机通过某一特定地址访问外部网络,实现地址伪装,请求报文:

netfilter分析1-钩子函数在内核的初始化

Linux内核中网络防火墙是通过NF_HOOK宏调用钩子函数进行报文处理,本文基于内核版本4.4对钩子函数的初始化流程进行描述。 以过滤本地报文的钩子函数为例。本地报文过滤钩子函数调用宏: NF_HOOK(NFPROTO_IPV4, NF_INET_LOCAL_IN, net, NULL, skb, skb->dev, NULL, ip_local_deliver

netfilter链接跟踪实现之nf_conntrack_in函数

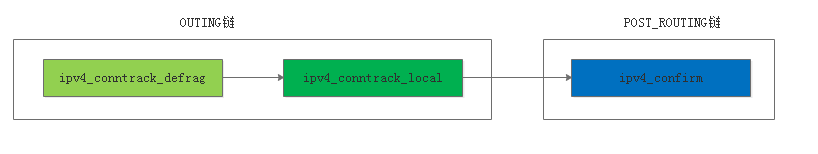

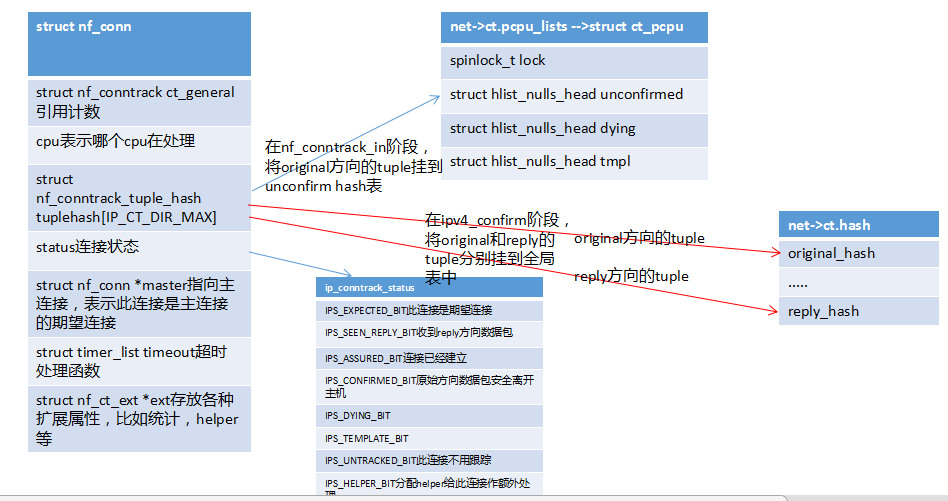

1、数据包方向 要分析连接链接跟踪的实现我们就要先分析数据包在协议栈中的方向,总的来说主要分为三个方向:本机转发的数据包、本机接受的数据包、本机产生的数据包,我们之前分析了连接跟踪只在四个链上注册了钩子函数,分别是PRE_ROUTING链、OUT链、LOCAL_IN链、POST_ROUTING链。PRE_ROUTING链上注册的是ipv4_conntrack_in,OUT链上注册的是ipv4_c

linux内核netfilter连接跟踪的hash算法

分享一下我老师大神的人工智能教程!零基础,通俗易懂!http://blog.csdn.net/jiangjunshow 也欢迎大家转载本篇文章。分享知识,造福人民,实现我们中华民族伟大复兴! 原贴:http://zhuaxia.com/item/73625059 linux内核netfilter连接跟踪的hash算法 linux内核中的netf

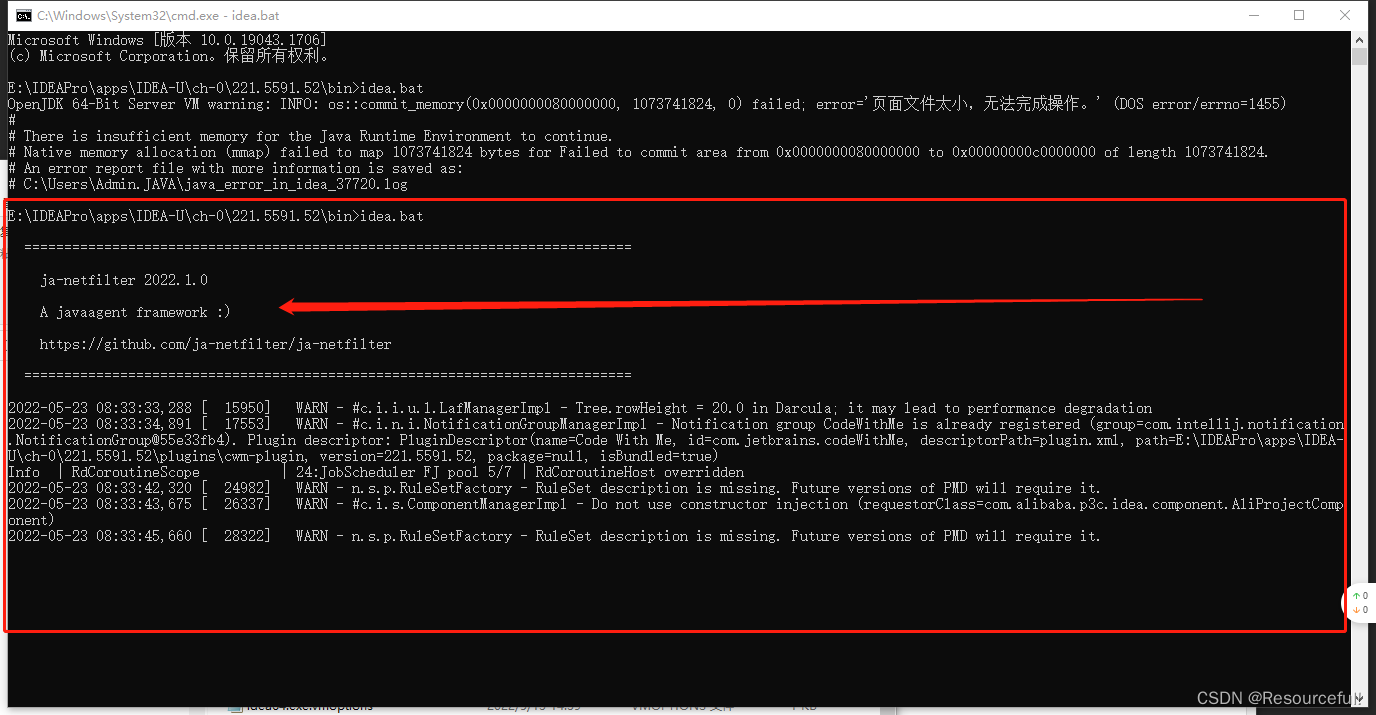

IntelliJ IDEA 2023 最新版如何试用?IntelliJ IDEA 2023最新版试用方法及验证ja-netfilter配置成功提示

🌷🍁 博主猫头虎 带您 Go to New World.✨🍁 🦄 博客首页——猫头虎的博客🎐 🐳《面试题大全专栏》 文章图文并茂🦕生动形象🦖简单易学!欢迎大家来踩踩~🌺 🌊 《IDEA开发秘籍专栏》学会IDEA常用操作,工作效率翻倍~💐 🌊 《100天精通Golang(基础入门篇)》学会Golang语言,畅玩云原生,走遍大小厂~💐 🪁🍁 希望本文能够给您

netfilter之conntrack连接跟踪

连接跟踪conntrack是状态防火墙和NAT的基础,每个经过conntrack处理的数据包的skb->nfctinfo都会设置如下值之一,后续流程中NAT模块根据此值做不同的处理,filter模块可以在扩展匹配中指定state进行不同的处理。 enum ip_conntrack_info {/* Part of an established connection (either directi

netfilter 链接跟踪机制与NAT原理

内核版本:2.6.12 1.链接跟踪 conntrack 1.1.netfilter框架 5个链: NF_IP_PRE_ROUTING:数据包进入路由表之前 NF_IP_LOCAL_IN:通过路由表后目的地为本机 NF_IP_FORWARD:通过路由表后,目的地不为本机 NF_IP+LOCAL_OUT:由本机产生,向外转发 NF_IP_POST_ROUTING:发送到网卡