本文主要是介绍Linux防火墙iptables/netfilter(一),希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

Linux防火墙iptables/netfilter(一)

防火墙大家都不陌生,或者说都听说过,现实中的防火墙是将一个区域内的火隔离开来使之不蔓延到另一个区域,计算机领域的防火墙与之功能类似,也是为了隔离危险。在如今广阔的互联网领域内,我们一般会相信一个叫做“黑暗森林”的法则。对于这个法则大家可以去搜索一下,它是在《三体》系列小说中写出来的,大致意思是在黑暗丛林中我们无法判断对方对自己是否有恶意, 对方也无法判断我们是否有恶意,所以一见面就把对方灭掉。互联网中的恶意攻击者太多了,我们无法确定它们都是水更无法把它们灭掉,但是我们可以把自己与它们隔离开来,启隔离作用的那个东西就叫防火墙。

在電腦運算領域中,防火墙(英文:Firewall)是一項協助確保資訊安全的裝置,會依照特定的規則,允許或是限制傳輸的資料通過。防火牆可能是一台專屬的硬體或是架設在一般硬體上的一套軟體。防火墙最基本的功能就是隔离网络,通过将网络划分成不同的区域(通常情况下称为ZONE),制定出不同区域之间的访问控制策略来控制不同信任程度区域间传送的数据流。例如互联网是不可信任的区域,而内部网络是高度信任的区域。以避免安全策略中禁止的一些通信。它有控制信息基本的任务在不同信任的区域。 典型信任的区域包括互联网(一个没有信任的区域) 和一个内部网络(一个高信任的区域) 。 最终目标是提供受控连通性在不同水平的信任区域通过安全政策的运行和连通性模型之间根据最少特权原则。

有一点需要指明的是防火墙自身是不能防火的,能防火的是我们在防火墙之上设定的规则,这也就是为什么我们的博客题目所说的是两个内容,在Linux之上特别是开源项目中用到最多的就是iptables/netfilter,其中netfilter可以理解为防火墙自身,iptables是设定防火规则的一个软件。

Netfilter,在Linux內核中的一個軟體框架,用於管理網路封包。不僅具有網路位址轉換(NAT)的功能,也具備封包內容修改、以及封包過濾等防火牆功能。利用運作於使用者空間的應用軟體,如iptable等,來控制Netfilter,系統管理者可以管理通過Linux作業系統的各種網路封包。1990年代,Netfilter在Linux 2.3.15版時進入Linux內核,正式應用於Linux 2.4版。現今許多市面上許多的 IP 分享器或無線網路路由器 (Wireless router),多是嵌入式 Linux 平台,並利用 Netfilter 的封包處理能力,提供 NAT 以及防火牆的功能。此外,Netfilter 平台的模組化設計使得功能具可擴充性,以及 Linux 核心本身屬於開放的原始碼,能夠免費取得原始碼進行修改與擴充。Netfilter 平台中制定了五個封包的掛載點 (Hook),分別是 PRE_ROUTING、INPUT、OUTPUT、FORWARD 與 POST_ROUTING。

iptables,一個運行在使用者空間的應用軟體,通過控制Linux內核netfilter模組,來管理網路封包的流動與轉送。在大部份的Linux系統上面,iptables是使用/usr/sbin/iptables來操作,文件則放置在手冊頁(Man page[2])底下,可以透過 man iptables 指令取得。通常iptables都需要内核層級的模組來配合運作,Xtables是主要在内核層級裡面iptables API運作功能的模組。因相關動作上的需要,iptables的操作需要用到超级用户的權限。

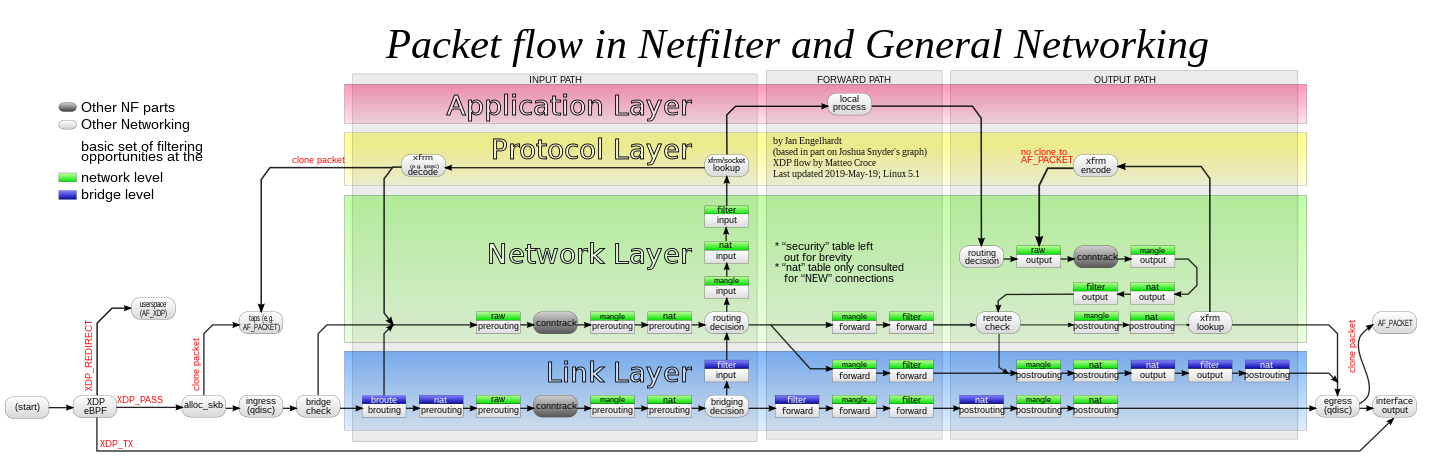

这张图给我们展示了iptables/netfilter工作流程,这个表比较复杂,稍后我会再给出一个比较简练的示意图。从上面这张图之中我们可以看到5个钩子函数(hooks function):prerouting、input、output、forward、postrouting。这五个钩子就是netfilter框架最主要的部分,它们像5个门卫守卫着主机的五个关卡。我们的iptables就像一个总司令给这些门卫发送命令,让他们放行好人阻挡坏蛋。那这些门卫靠什么来检查初入人员呢,就靠它们的“良民证”。想要讲清楚这个良民证我们需要花一些时间。

如上图在TPC/IP协议栈中,进程想要发送数据需要从上至下一层一层的封装各种首部,因为我们的netfilter是工作在内核空间的,所以它无法检查应用层的首部,从第一张图中大家也应该可以看出来。

我们的五个门卫主要就是拆封这两个协议的首部信息进行审查、跟踪或者更改已达到我们的目的。并且这五个门卫根据功能的不同被交叉分配到四个不同的部门:raw、mangle、nat、filter。

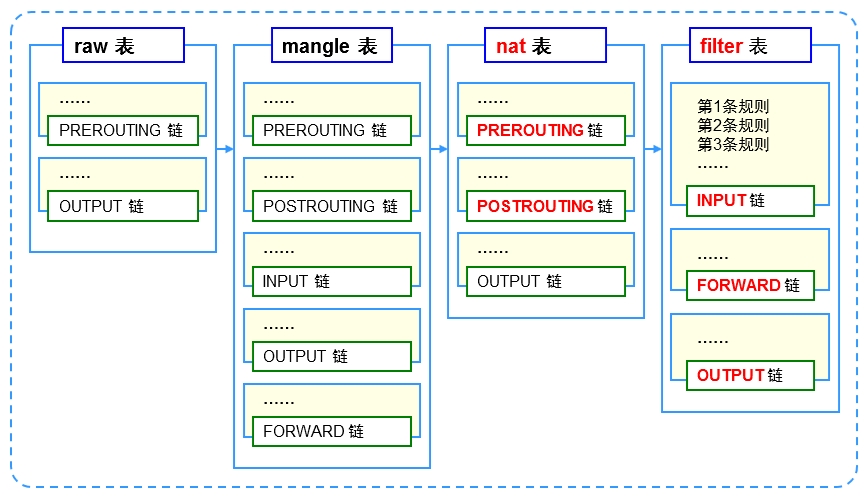

1.filter表——三个链:INPUT、FORWARD、OUTPUT

作用:过滤数据包 内核模块:iptables_filter.

2.Nat表——三个链:PREROUTING、POSTROUTING、OUTPUT

作用:用于网络地址转换(IP、端口) 内核模块:iptable_nat

3.Mangle表——五个链:PREROUTING、POSTROUTING、INPUT、OUTPUT、FORWARD

作用:修改数据包的服务类型、TTL、并且可以配置路由实现QOS,用于调整业务优先级和伪装系统版本 内核模块:iptable_mangle

4.Raw表——两个链:OUTPUT、PREROUTING

作用:决定nat数据包是否被状态跟踪机制处理,用于加速服务器响应 内核模块:iptable_raw

这些部门的优先级级为:raw>mangle>nat>filter。当然我们都知道官越大干越趾高气昂,越不干活对吧,所以raw和mangle我们用到的并不多,经常干活的就是nat和filter,特别是filter简直就是操心的命,他也是默认的规则表。

上图是各个门卫隶属于哪个部门,下面我们再看一个图,比较简练的说明了各个部门和人员之间如何协调工作的:

好了,我们对iptables/netfilter的功能和作用已经有了一个比较整体的了解,下篇博客我将详细的说一下iptables规则的创建,和一些实际的案例来完成我们设定的目标。

这篇关于Linux防火墙iptables/netfilter(一)的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!