identifying专题

The Art of Software Security Assessment: Identifying and Preventing Software Vulnerabilities

版权声明:原创作品,允许转载,转载时请务必以超链接形式标明文章原始出版、作者信息和本声明。否则将追究法律责任。 http://blog.csdn.net/topmvp - topmvp The Definitive Insiders Guide to Auditing Software Security This is one of the most detailed, sophisti

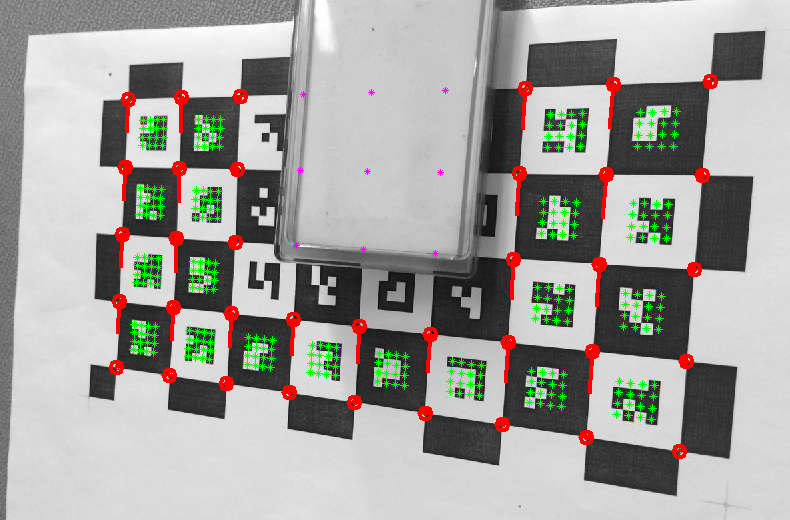

自识别标记(self-identifying marker) -(4) 用于相机标定的CALTag源码剖析(下)

接上篇内容,继续对CALTag源码进行详细剖析~ 3、 角点检测 为了方便说明,在此将一个自识别标记,也就是上一步骤保留的连通区域,称为一个quad。下面分析一下如何检测quad的四个角点。 首先找到该quad的外接最小矩形bbox, 二值化掩模mask,然后对mask边界加了3个像素的pad,目的是方便后面做形态学闭运算,运算完再去掉pad。然后找出边界轮廓上的点,计算他们的梯度方向,将这

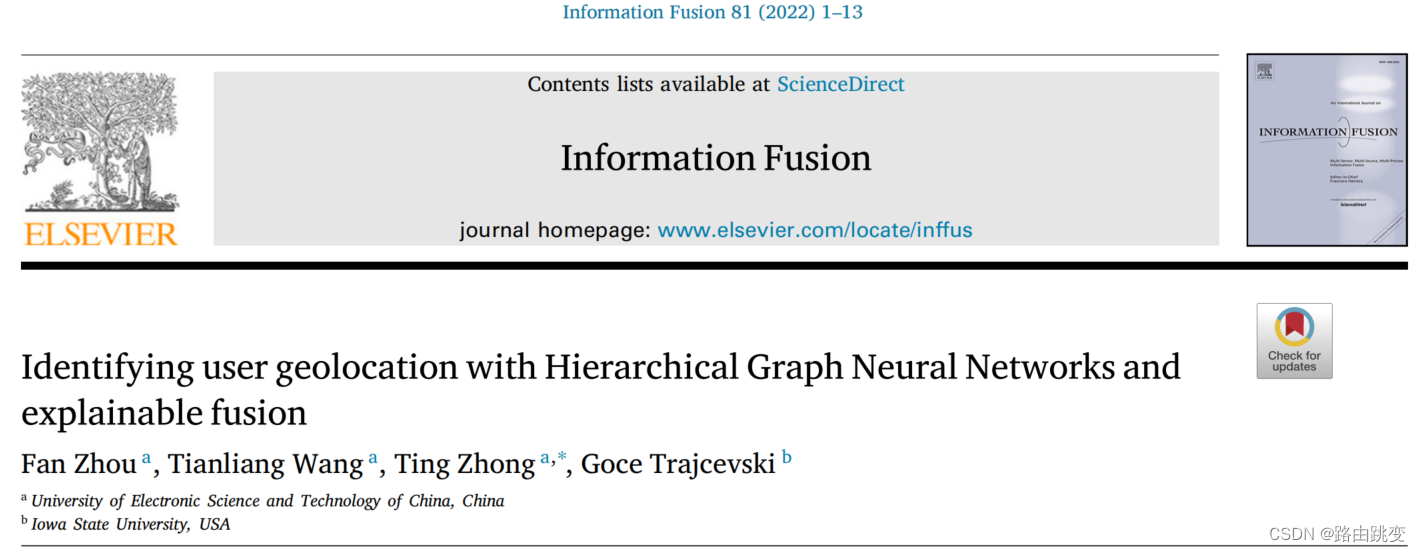

细粒度IP定位参文27(HGNN):Identifying user geolocation(2022年)

[27] F. Zhou, T. Wang, T. Zhong, and G. Trajcevski, “Identifying user geolocation with hierarchical graph neural networks and explainable fusion,” Inf. Fusion, vol. 81, pp. 1–13, 2022. (用层次图、神经网络和可解

2024年1月16日Arxiv热门深度强化学习论文:IDENTIFYING POLICY GRADIENT SUBSPACES

揭秘强化学习之谜,图宾根大学和马普所发现策略梯度的低维奥秘,开启高效AI训练新纪元! 引言:深度强化学习中的梯度子空间探索 深度强化学习(Deep Reinforcement Learning, DRL)在解决复杂的连续控制任务中取得了显著成就,从Atari游戏到各种真实的机器人挑战,DRL的成功案例不胜枚举。然而,由于使用了大量参数的函数逼近器和持续变化的数据分布,深度RL方法往往显得脆弱,

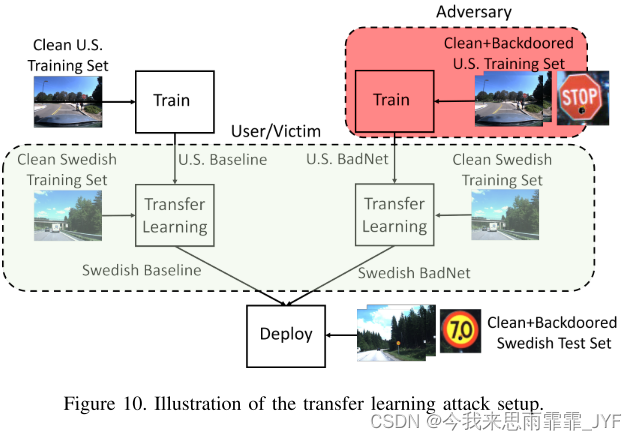

BadNets: Identifying Vulnerabilities in the Machine Learning Model Supply Chain

BadNets: Identifying Vulnerabilities in the Machine Learning Model Supply Chain----《BadNets:识别机器学习模型供应链中的漏洞》 背景: 许多用户将训练过程外包给云计算,或者依赖于经过训练的模型,然后根据特定的任务对模型进行微调。这样做存在一定的安全风险:攻击者创建一个经过恶意训练的网络(后门神经网络,或

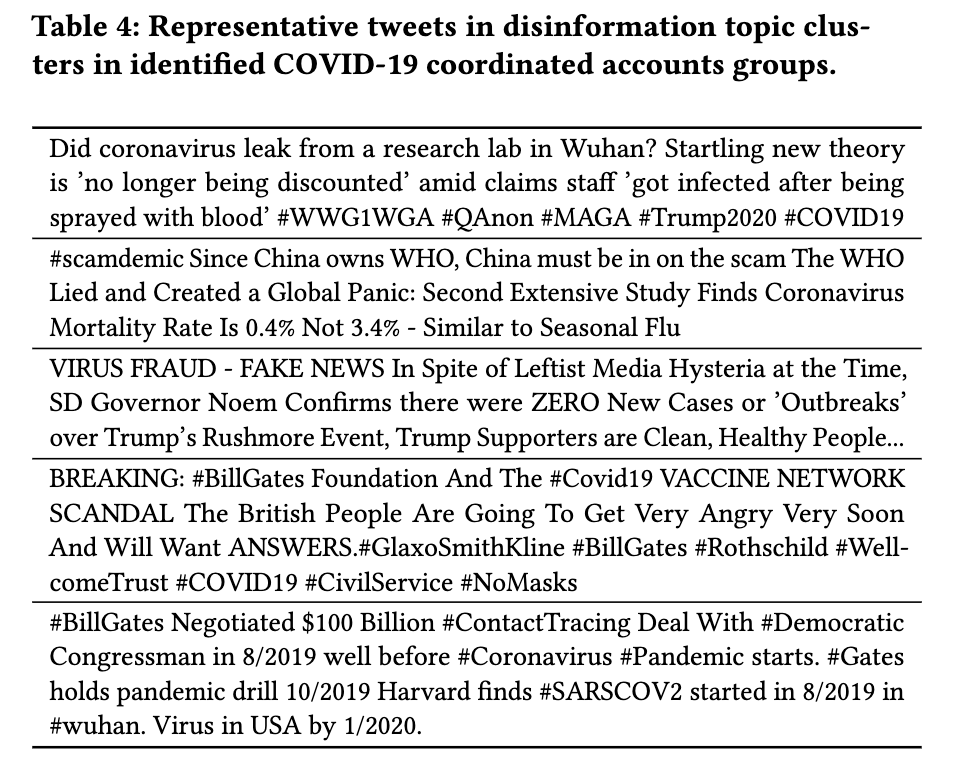

论文阅读-Identifying Coordinated Accounts on Social Media through Hidden Influence and Group Behaviours

目录 摘要 1 INTRODUCTION 2 RELATED WORK 3 TASK DEFINITION AND PRELIMINARIES 3.1 Task Definition 3.2 时间点处理 4协调检测方法 4.1 账户活动建模 4.1.1 AMDN 架构和训练。 4.2 隐藏组建模 4.3 共同学习 5 实验结果 5.1 Data Collectio

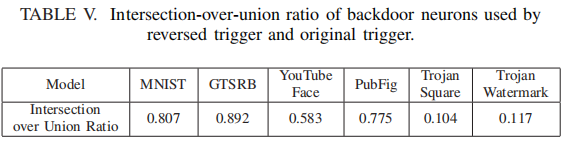

【翻译】Neural Cleanse: Identifying and Mitigating Backdoor Attacks in Neural Networks

文章目录 ABSTRACTI. INTRODUCTIONII. BACKGROUND: BACKDOOR INJECTION IN DNNSIII. OVERVIEW OF OUR APPROACH AGAINST BACKDOORSA. Attack ModelB. Defense Assumptions and GoalsC. Defense Intuition and Overview

菜鸡论文模仿01(结构优化):Identifying the Mechanisms of Polymer Friction through Molecular Dynamics Simulation

模仿 MD最好的入门方式就是模仿!!!!! 找一篇难度适中的,软件,研究点都比较贴近自己方向的论文进行模仿。作为初学的我很幸运找到了这篇论文,在模仿过程中也逐渐的掌握了lammps的相关命令,如果大家也觉得适合的话,也可以进行模仿练习。比较贴近的意思是眼光要广,只要那篇论文有涉及到你的研究方向,哪怕是一个参数,你都值得一看。 Dai L, Minn M, Satyanarayana N, S