canary专题

AndroidStudio3.0 Canary 8注解报错Annotation processors must be explicitly declared now.

体验最新版AndroidStudio3.0 Canary 8的时候,发现之前项目的butter knife报错,用到注解的应该都会报错 Error:Execution failed for task ':app:javaPreCompileDebug'. > Annotation processors must be explicitly declared now. The following

鸿蒙开发板Hi3861模拟SPI驱动12864LCD_ST7920_基于code-2.0-CANARY

鸿蒙开发板Hi3861模拟SPI驱动12864LCD_ST7920源码.rar-C文档类资源-CSDN下载鸿蒙开发板Hi3861模拟SPI驱动12864LCD_ST7920源码.rar博文链接:https更多下载资源、学习资料请访问CSDN下载频道.https://download.csdn.net/download/txwtech/86268657 核心代码: void

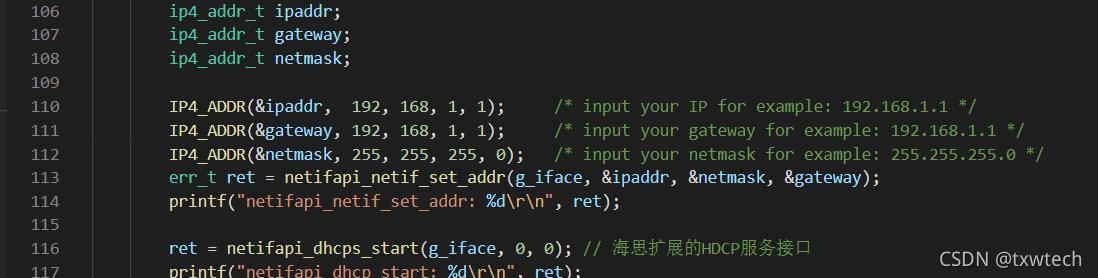

鸿蒙开发板Hi3861_Wifi的AP模式wifi连接_基于code-2.0-CANARY

鸿蒙开发板Hi3861_Wifi的AP模式wifi连接_基于code-2.0-CANARY 2.0支持windows编译与上传,不需要ubuntu编译 环境搭建需要有耐心: https://www.cnblogs.com/txwtech/p/15041927.html 首先学会点亮LED的实验 https://www.cnblogs.com/txwtech/p/15139405.html

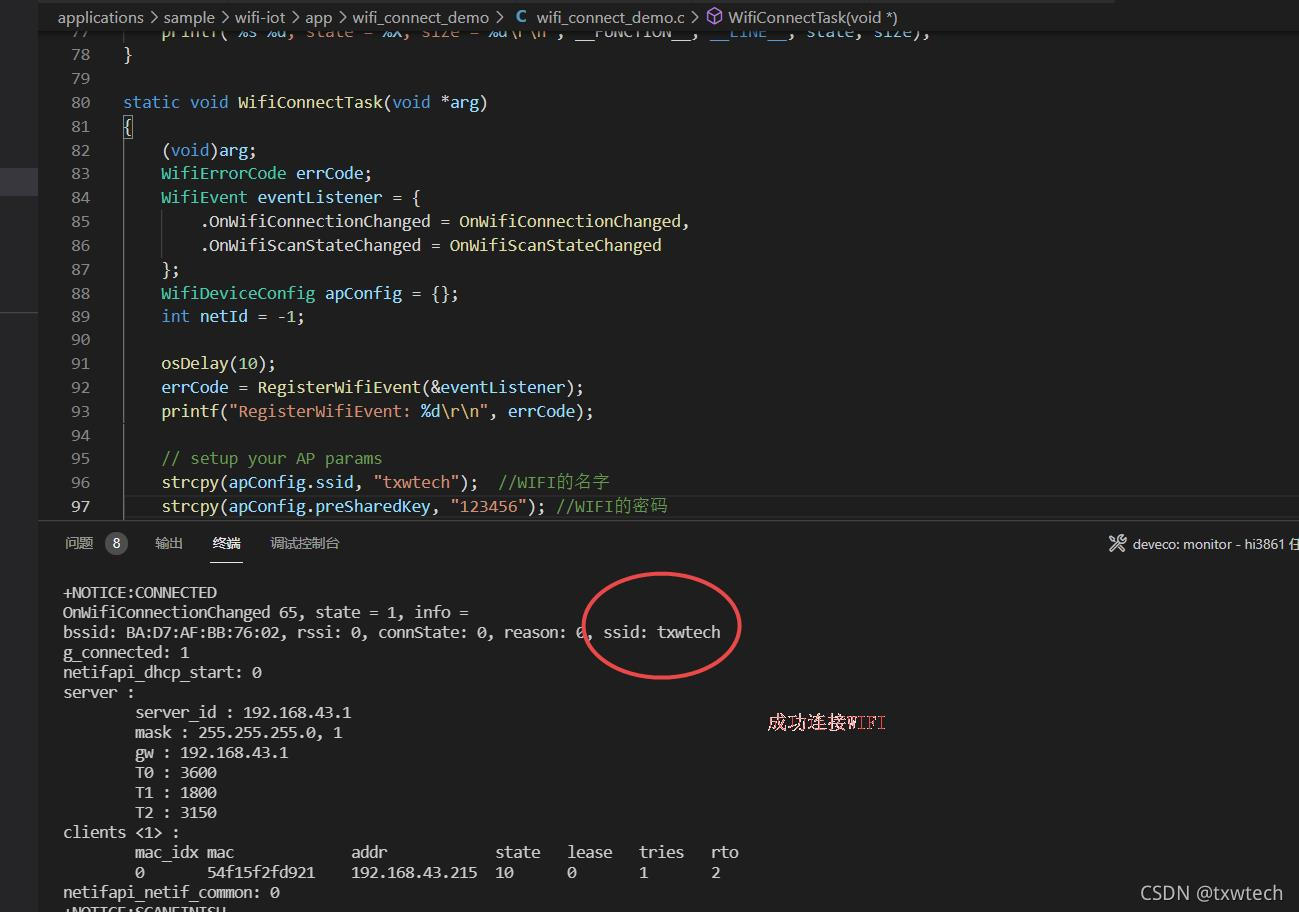

鸿蒙开发板Hi3861_Wifi的STA模式连接wifi_基于code-2.0-CANARY

鸿蒙开发板Hi3861_Wifi的STA模式连接wifi_基于code-2.0-CANARY 2.0支持windows编译与上传,不需要ubuntu编译 环境搭建需要有耐心: https://www.cnblogs.com/txwtech/p/15041927.html 首先学会点亮LED的实验 https://www.cnblogs.com/txwtech/p/15139405.html

[无需重装]Dev渠道(开发人员渠道)、Canary渠道换Beta渠道

以下操作有风险!!!不放心的请备份注册表!!! Win+R,输入“regedit”注册表编辑器,依次展开 HKEY_LOCAL_MACHINE -> SOFTWARE -> Microsoft -> WindowsSelfHost -> UI -> Selection 找到右边的子项"UlBranch",将里面的内容改为"Beta"。 但是这个时候如果打开设置刷新一遍,你会发现其实没有改,

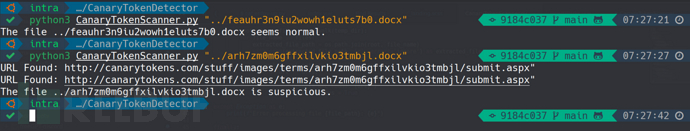

如何使用CanaryTokenScanner识别Microsoft Office文档中的Canary令牌和可疑URL

关于CanaryTokenScanner CanaryTokenScanner是一款功能强大的Canary令牌和可疑URL检测工具,该工具基于纯Python开发,可以帮助广大研究人员快速检测Microsoft Office和Zip压缩文件中的Canary令牌和可疑URL。 在网络安全领域中,保持警惕和主动防御是非常有效的。很多恶意行为者通常会利用Microsoft Office文档和Zip压缩

你知道Canary金丝雀版本的由来吗

Canary金丝雀版本是一种软件开发中常见的概念,它作为一种测试和试用版,旨在保护用户安全性和隐私,同时促进创新和改进。本文主要介绍Canary版本的由来。 随着技术的不断进步,软件开发变得越来越复杂且困难。为了满足用户需求并提供更好的软件体验,开发者们需要不断进行更新和改进。然而这种迭代过程存在一定的风险,可能会导致系统崩溃、数据丢失或安全漏洞。为了解决这些问题,Canary版本应运而生。

HBase之测试工具Canary

目录 测试工具Canary使用方法写检查 测试工具Canary Canary可以帮助用户测试hbase集群状态。 region mode:默认模式 ,会从每个region每个列族获取一行数据。regionserver mode:会从每个regionserver上随机选取一个region获取一行数据。zookeeper mode:会读取zk根节点下的每个成员节点。 使用方法

ZooKeeper Canary

ZooKeeper Canary我理解用于测试ZK节点是否正常的心跳服务,这是从ClouderaManager中粘下来的: 1 2 3 4 5 6 7 8 9 10 11 这是 ZooKeeper 服务级运行状况测试,用于检查基本客户端操作是否正常以及是否在合理时间内完成。该测试将对定期执行以下操作序列的“Canary”测试的结果进行报告。 首

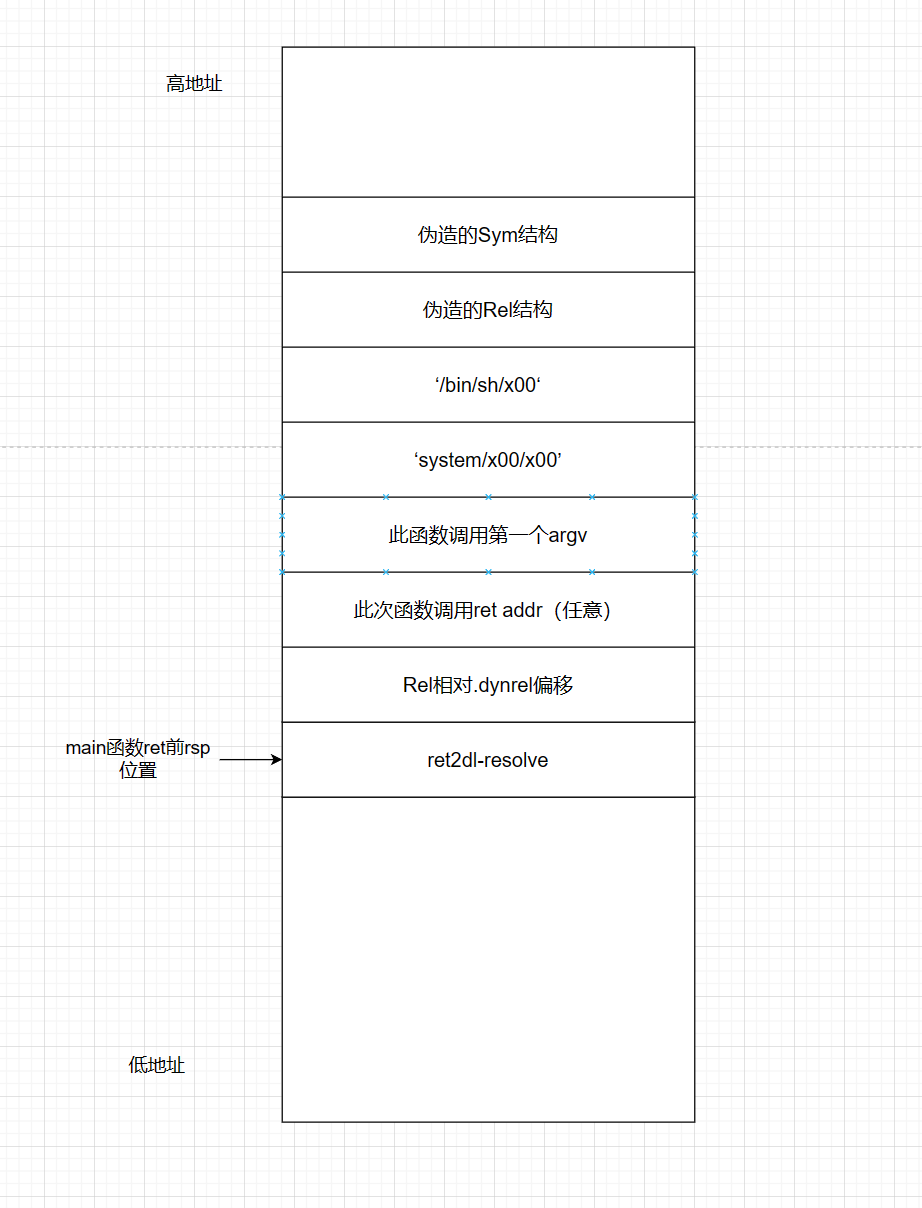

Canary解决姿势

Canary解决姿势 被折磨的有点难受 找个时间来斩杀(bushi)又是被虐的一天~ 有问题请指正~❀ 获取例题请在评论区留言或私信我⭐ 一、canary爆破 标志提示就算fork函数吧 多线程开攻 【funcannary】** (1)先运行一下 pei’d配套checksec 根据题目提示’have fun’和’welcome’在爆破的exp中会用作于覆盖节点 发现

ZooKeeper Canary

这个是啥?我刚看到也是一脸懵, 为啥看着cdh的zookeeper好像有问题?怎么解决?首先了解这个是啥? 百度 一大堆屁话,不说了。直接点击ZooKeeper Canary 其实很简单,就是cm 怎么知道你zk是好的还是坏的?怎么监控的? 最好的办法其实就是连接zk ,然后create set get 不就好了么,这么一套搞下来能成功,zk就是好的,搞不下来就怀疑你zk有问题。

Stack Canary

0x00 canary保护机制 Canary保护机制的原理,是在一个函数入口处从gs(32位)或fs(64位)段内获取一个随机值,一般存到eax - 0x4(32位)或rax -0x8(64位)的位置。如果攻击者利用栈溢出修改到了这个值,导致该值与存入的值不一致,__stack_chk_fail函数将抛出异常并退出程序。Canary最高字节一般是\x00,防止由于其他漏洞产生的Canary泄露

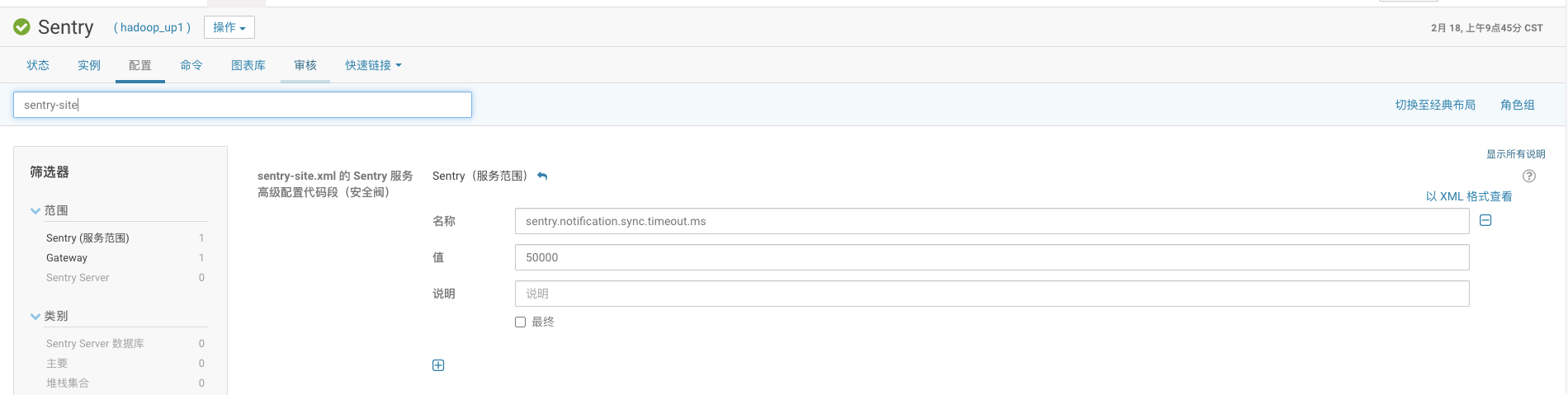

CDH Hive Metastore canary

现象:CDH平台突然报错,报错信息为:The Hive Metastore canary failed to create a database 排查一下两点都未发现问题: 检查hiveServer2日志(hadoop-cmf-hive-HIVEMETASTORE.log.out)无异常检查元数据依赖的数据库(我安装是mysql),无异常发现 于是在网上搜索,发现很有可能是sentry和

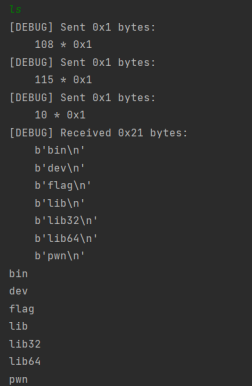

Canary学习(爆破Canary)

one-by-one 爆破Canary原理 对于Canary,虽然每次进程重启后Canary不同,但是同一个进程中的不同线程的Cannary是相同的,并且通过fork函数创建的子进程中的canary也是相同的,因为fork函数会直接拷贝父进程的内存。最低位为0x00,之后逐次爆破,如果canary爆破不成功,则程序崩溃;爆破成功则程序进行下面的逻辑。由此可判断爆破是否成功。我们可以利用这样的特点

Canary机制及绕过策略

Canary机制 Canary 的意思是金丝雀,来源于英国矿井工人用来探查井下气体是否有毒的金丝雀笼子。工人们每次下井都会带上一只金丝雀。如果井下的气体有毒,金丝雀由于对毒性敏感就会停止鸣叫甚至死亡,从而使工人们得到预警。 我们知道,通常栈溢出的利用方式是通过溢出存在于栈上的局部变量,从而让多出来的数据覆盖 ebp、eip 等,从而达到劫持控制流的目的。栈溢出保护是一种缓冲区溢出攻击缓解手段(

PWN题型之对抗Canary技术

文章目录 前言0x1 :什么是Canry保护0x2 :对抗思路0x3 :格式化字符串漏洞0x4 :smashing技术的利用基础知识 :流程图 :实例分析 : 0x4 :劫持_stack_chk_fail函数总结 前言 参考资料: b站:https://www.bilibili.com/video/BV1Yf4y197Wi?p=5 漏洞利用的方式讲了很多,不过需要掌握基础知识

BugkuCTF pwn canary

** 0、下载附件使用checksec检查保护情况 ** 开启了NX保护和Canary保护 ** 1、nc 114.67.246.176 19138远程连接,查看题目 ** ** 2、使用IDA 64 Pro打开文件反编译 ** 查看main函数,两个read()函数都可以读取0x300个字节的数据,而buf和v5到栈底指针rbp的距离只有0x240和0x210字节,因此这里存在

PicoCTF_2018_buffer_overflow_3(本地固定canary的爆破)

PicoCTF_2018_buffer_overflow_3 用IDA分析一下程序,程序从一个固定文件里读取数据,作为canary的值。 由于文件内容不变,所以,我们可以直接爆破。 #coding:utf8from pwn import *shell = ssh(host='node3.buuoj.cn', user='CTFMan', port=27525, password='

![[无需重装]Dev渠道(开发人员渠道)、Canary渠道换Beta渠道](https://img-blog.csdnimg.cn/eda3813b8d024c6b983c3acec958b521.png)