calico专题

Kubernetes学习指南:保姆级实操手册07——calico安装、metric-server安装一、calico

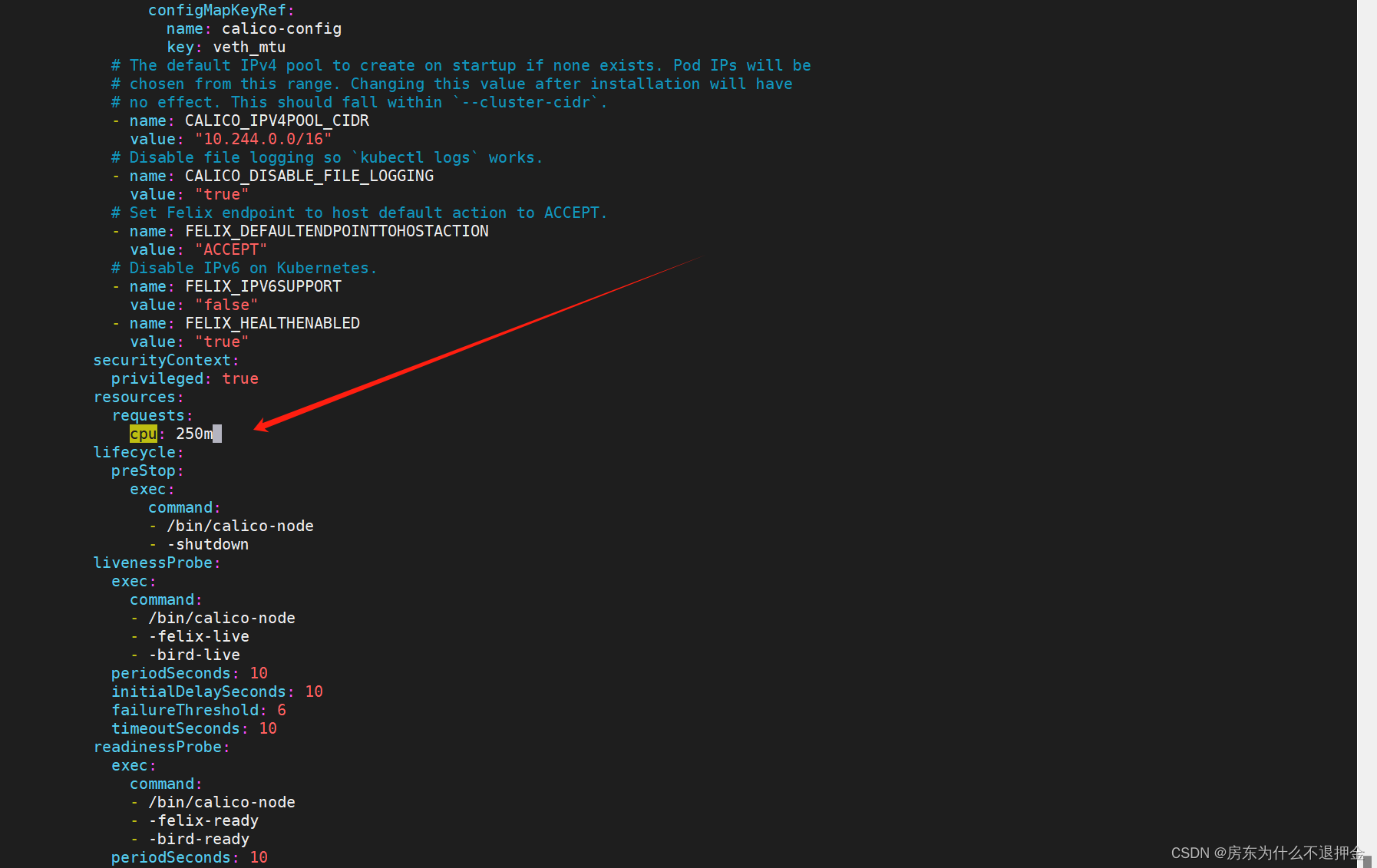

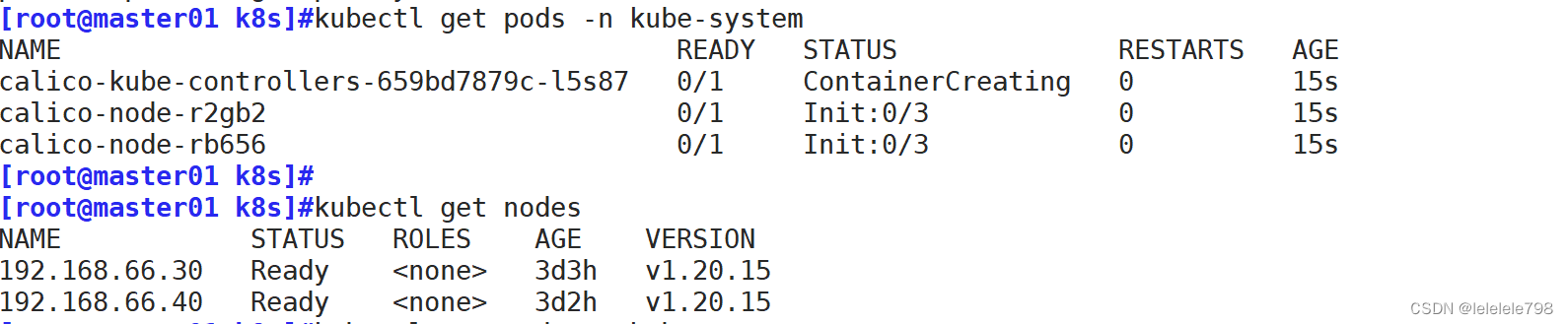

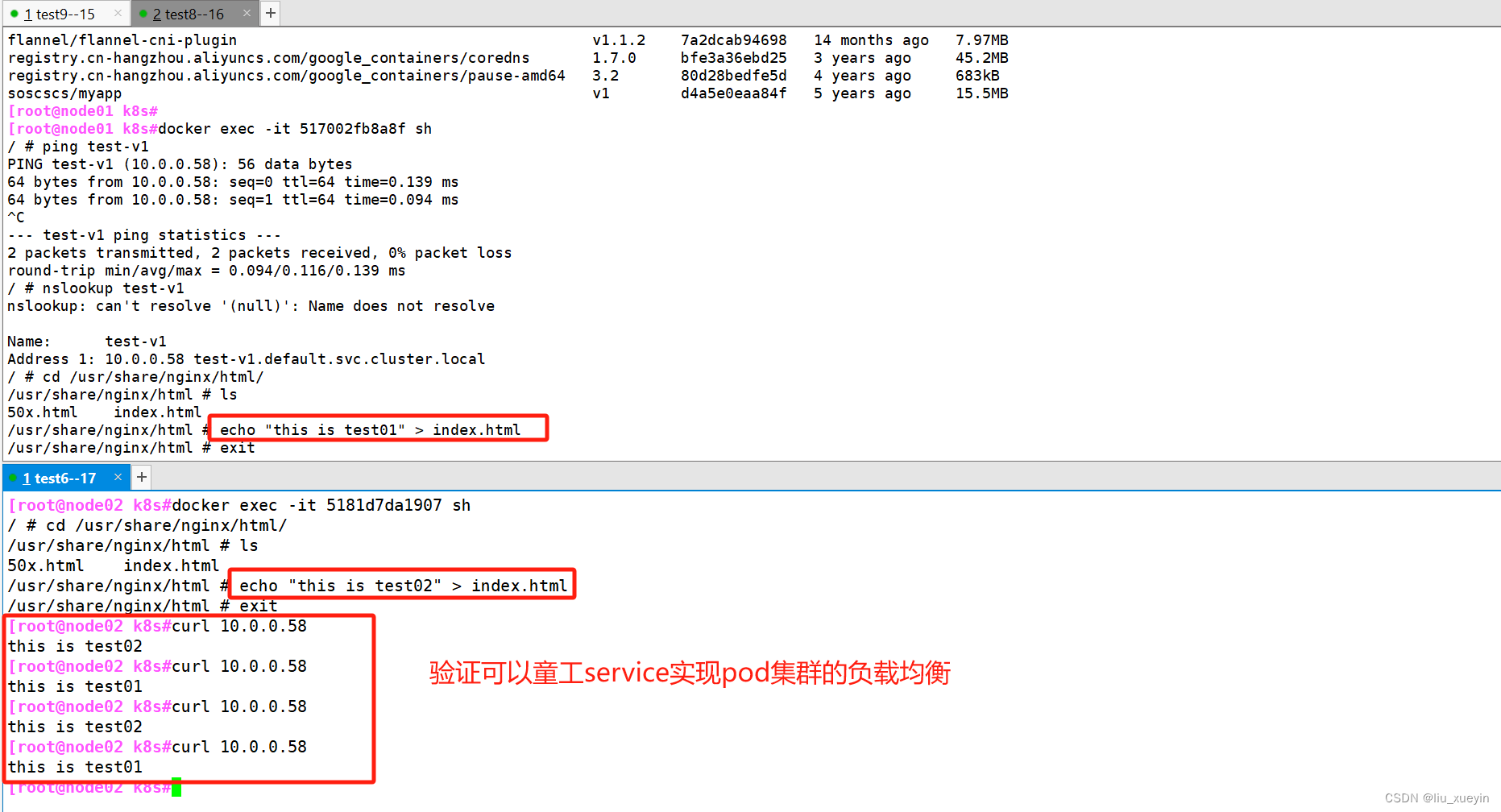

七、Kubernetes学习指南:保姆级实操手册07——calico安装、metric-server安装 一、calico Calico是一个开源的虚拟化网络方案,支持基础的Pod网络通信和网络策略功能。 官方文档:Quickstart for Calico on Kubernetes | Calico Documentation 1、calico安装 ### 在Master控制节点执行

云原生 | 在 Kubernetes 中使用 Cilium 替代 Calico 网络插件实践指南!

[ 知识是人生的灯塔,只有不断学习,才能照亮前行的道路 ] 0x00 简述介绍 什么是 Cilium? Cilium 是一款开源软件,它基于一种名为eBPF的新的Linux内核技术提供动力,用于透明地保护使用 Docker 和 Kubernetes 等Linux 容器管理平台中部署的应用程序服务之间的网络连接,Cilium 主要使用场景是在 Kubernetes 中,但 Cilium 的优势并

基于calico部署k8s集群k8s-1.23.6

1、资源清单 主机名IP地址系统版本CPU内存mn01192.168.242.130redhat 7.92C4GBln0192.168.242.131redhat 7.92C4GBcn01192.168.242.129redhat 7.92C4GB 2、系统配置(所有节点都要进行) 1、安装所需软件 yum install vim net-tools wget lsof ipset ipv

k8s 离线安装calico

k8s安装calico的命令是 curl -L https://projectcalico.docs.tigera.io/manifests/calico.yaml -Okubectl apply -f calico.yaml 但是在pull calico的镜像时,由于一些网络原因,可能会导致image pull失败的错误。 可以尝试离线安装calico, 具体步骤是 1. 去githu

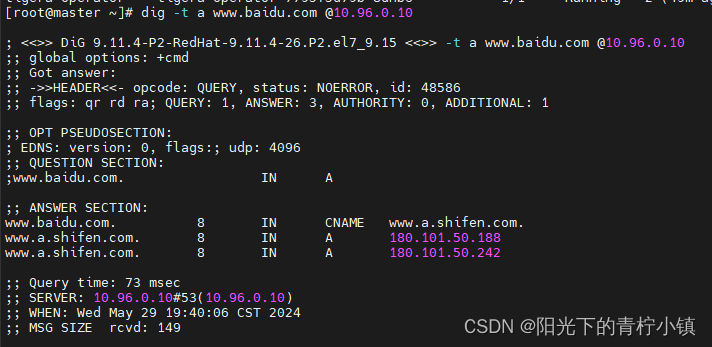

k8s(网络组件calico)pod到service域名解析错误解决

问题:安装配置k8s calico网络后, pods之间网络互通,但在测试pod上通过nslookup 获取指定service的域名解析时异常 解决思路: 查看calico日志 calico报错Readiness probe failed: calico/node is not ready: BIRD is not ready: BGP not established 安装配置calico

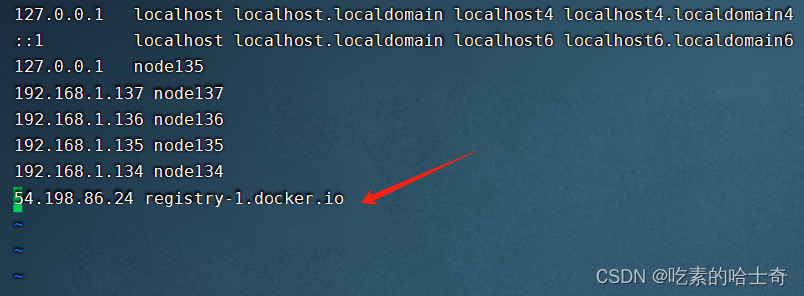

docker镜像拉取K8s的calico,Pod报错Init:ImagePullBackOff及kubekey生成离线包报错error: Pipeline[ArtifactExportpipe的解决

配置k8s集群出现问题 起初以为是版本问题,最后比对了一下发现没有问题。使用 kubectl describe calico-node-mg9xh -n kube-system命令查看发现docker pull 镜像失败,但是docker国内镜像源早就配置过了。 猜测Docker的缓存可能会导致拉取镜像失败。尝试删除Docker的缓存,然后重新拉取镜像。但还是失败,网上查了整整一天的时间去折腾

k8s离线部署Calico网络(2续)

如果还没搭建k8s集群可以看我上一章文档先搭建上kubernetes(k8s)集群部署(2)-CSDN博客文章浏览阅读766次,点赞17次,收藏9次。k8s集群部署方式有哪些:k8s集群有多种部署方式,目前常用的部署方式有如下两种:kubeadm 部署方式:kubeadm是一个快速搭建kubernetes的集群工具;二进制包部署方式(对新手不友好):从官网下载每个组件的二进制包,依次去安装,部署

k8s部署calico遇到的问题

kubernetes安装calico calico官网 环境:centos7.9,calico 3.23,kuberadm 1.26 问题1:执行kubectl create -f calico.yml后报错如下 error: resource mapping not found for name: “tigera-operator” namespace: “” from “tigera

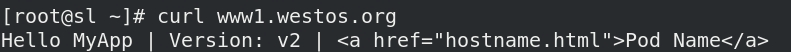

死磕k8s之calico-nodeport

死磕k8s之calico-nodeport 序言:我的环境注意开始发请求到nodeport到达work节点11.首先会到达raw的PREROUTING,包的流向如下2.然后到达mangle的PREROUTING,包的流向如下3.然后到了重要表nat的PREROUTING,在PREROUTING一般对包做DNAT操作,包的流量如下:4.然后就开始第一次的路由选择了5.由于匹配到了路由信息,所以

死磕k8s之calico-环境准备

序言: 本篇文章主要是列出了calico系列文章解析的环境以及准备工作。 环境 k8s: v1.19.3iptables: v1.4.21route: 2.10-alphacalico: v3.16.4tcpdump calico使用的是ipip模式,calico默认是ipip模式 k8s没有高可用安装,1个master节点,2个work节点 k8s没有使用ipvs 工具安装

k8s使用calico网络插件时,Nodeport 仅在指定节点暴露端口+防火墙策略配置方法

前言 我们在内网使用k8s时,对外暴露的服务通常是通过Nodport出去的,但是,Nodeport存在下面几个问题: Nodeport会在集群所有节点都暴露端口,有时候我们只希望在其中一两台暴露端口Nodeport暴露的端口无法通过firewall管理,无法限制端口访问来源,有时会存在安全问题。 k8s默认支持一些网络策略的设置,可以参考 k8s NetworkPolicy 介绍,但是,这些

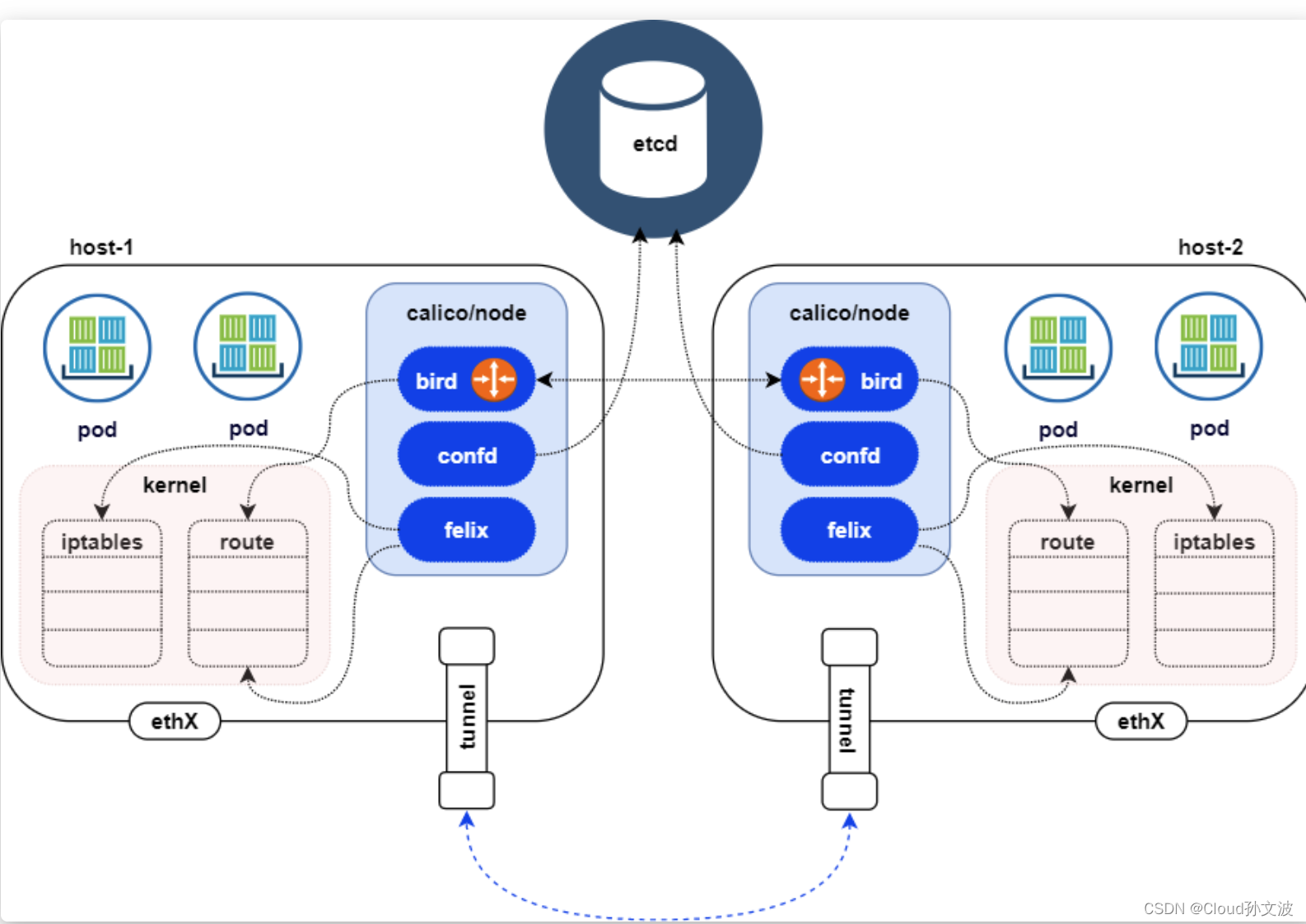

k8s CNI Calico 网络模式总结【建议收藏】

目录 calico架构图 编辑 IPIP模式下的架构图 calico 核心组件 Overlay 网络模式: Vxlan IPIP IpCrossubnet Pod IP对外暴露 不对外暴露: 实现对外暴露的方法: overlay模式下的网络MTU Iptables & ipvs Full-mesh overlay的主要缺点: Unoverlay Re

k8s calico网络排错

本地三个节点搭k8s,结果前两个节点的pod互通,第三个节点不能与前两个的pod通信。 查看路由,发现第三个节点没有建立通信的路由。 hadoop002节点路由详情,加粗为路由详情。hadoop003无此路由。 [root@hadoop002 beh]# route Kernel IP routing table Destination Gateway Genmask Fla

Kubernetes(k8s):网络插件之Calico安装与详解

Kubernetes(k8s):网络插件之Calico安装与详解 1、什么是Calico?2、安装和配置Calico(控制节点-master执行)3、配置网络策略4、 Calico 的 yaml 文件部分详解1、ConfigMap配置2、DaemonSet 配置 5、calico-kube-controllers 解析 💖The Begin💖点点关注,收藏不迷路💖

Kubernetes进阶 -- calico网络插件

calico网络插件 harbor仓库中新建 calico 项目,因为我们已经指定了镜像下载仓库是harbor,默认会从里面的library仓库下载,但是calico.yml文件指定从calico仓库下载,不想改动文件情况下我们在harbor上新建calico仓库。 拉取镜像: [root@server1 harbor]# docker pull calico/cni:v3.14.1[roo

K8s的Pod出现Init:ImagePullBackOff问题的解决,(以calico网络插件为例)

问题描述: 对于这类问题的解决思路应该都差不多,本文以calico插件安装为例,发现有个Pod的镜像没有pull成功 第一步:查看这个pod的描述信息 kubectl describe pod calico-node-t9rql -n kube-system 从上图发现是docker拉取"docker.io/calico/cni:v3.19.4"失败,那么我们手动拉取一下 Note:

k8s中calico网络组件部署时一个节点一直处于Pending状态

k8s中calico网络组件部署时一个节点一直处于Pending状态 故障截图 故障排查思路,通过describe查看具体原因 ~]# kubectl describe pod calico-node-pzlfv -n kube-system 通过describe查看得知报错 Warning FailedScheduling 58s (x23 over 23m)

kubeadm部署K8S,安装calico网络后,部分节点状态始终NotReady 排查过程 (是节点系统时间错误,导致下载镜像报证书错误)

#查看node状态 kubectl get nodes #k8s-master节点始终NodtReady #查看pod状态,发现有calico的pod状态Init:ImagePullBackOff kubectl get pods --all-namespaces #删除那台pod查看能否正常 kubectl delete pod calico-node-x2bfz -n

【kubernetes】二进制部署k8s集群之cni网络插件flannel和calico工作原理

k8s集群的三种接口 k8s集群有三大接口: CRI:容器进行时接口,连接容器引擎--docker、containerd、cri-o、podman CNI:容器网络接口,用于连接网络插件如:flannel、calico、cilium CSI:容器存储接口,如nfs、ceph、gfs、oss、s3、minio k8s的三种网络模式 节点网络 nodeIP

【kubernetes】二进制部署k8s集群之cni网络插件flannel和calico工作原理(中)

↑↑↑↑接上一篇继续部署↑↑↑↑ 目录 一、k8s集群的三种接口 二、k8s的三种网络模式 1、pod内容器之间的通信 2、同一个node节点中pod之间通信 3、不同的node节点的pod之间通信 Overlay Network VXLAN 三、flannel网络插件 1、flannel插件模式之UDP模式(8285端口) 2、flannel插件模式之VXLAN模式 3、

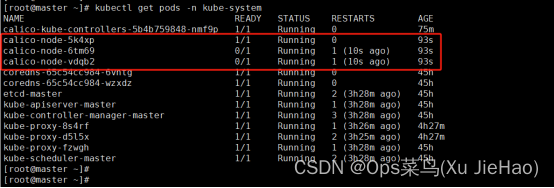

Kubernetes实战:Kubernetes中网络插件calico Daemon Sets显示异常红色

目录 一、排查步骤与解决方案1.1、POD排查+问题定位1.2、针对问题解决错误1.3、继续针对问题解决错误 一、排查步骤与解决方案 1.1、POD排查+问题定位 我的k8s集群由3个节点组成的,calico在每个节点上都有一个pod,通过kubectl get pod -A命令发现有一个pod的READY 为0/1,STATUS为Running,初步怀疑就是这个有问题。通过

Kubernetes CNI Calico:修改calico的网络模式IPIP变为BGP

kubectl edit ds calico-node -n kube-system - name: CALICO_IPV4POOL_IPIPvalue: Never- name: CALICO_AUTODETECTION_METHODvalue: interface=eth33 #Calico 使用特定的网卡 2、修改ippool,需要把ipipMode从Always修改成

Kubernetes CNI Calico:Route Reflector 模式(RR) calico IPIP切换RR网络模式

1. 概述 Calico 路由反射模式是一种 BGP 互联方案,用于解决大规模网络中路由信息的分发和同步问题。在 Calico 的路由反射模式中,路由反射器(Route Reflectors)被用来集中管理路由信息,以减少网络中的路由信息数量和减小路由信息的分发规模。 在 Calico 的路由反射模式中,路由反射器会收集来自其他节点的路由信息,并将其保存在本地。然后,这些路由信息会被分发给其他节

【k8s】k8s部署网络插件Calico、创建网络策略

一、简介 01_calico简介 calico官网 flannel实现的是网络通信 , calico的特性是在pod之间的隔离。通过BGP路由,但大规模端点的拓扑计算和收敛往往需要一定的时间和计算资源。纯三层的转发,中间没有任何的NAT和overlay,转发效率最好。Calico仅依赖三层路由可达。Calico 较少的依赖性使它能适配所有VM、Container、白盒或者混合环境场景。 0

kubernetes面试之calico网络组件的实现原理

kubernetes中的calico网络组件是一种高效、可扩展的容器网络解决方案,用于实现容器的网络通信和互联,其实现原理如下: 1. IP地址管理 calico通过为每个节点指定唯一的IP地址段,并利用BGP协议来分发路由表,从而确保容器之间可以相互通信,并且不会与其他节点或集群发生冲突。 2. 网络隔离 calico提供了基于iptables规则和linux内核功能的网络隔离能力,可以

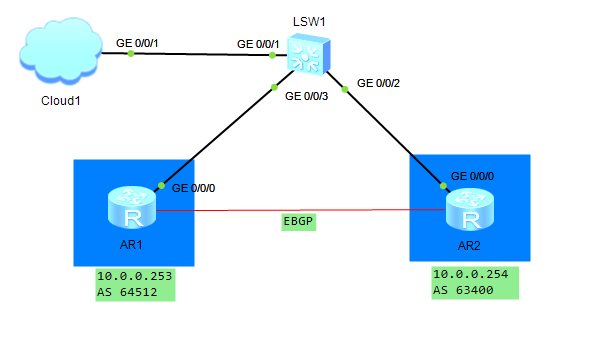

calico官网网络拓扑实现:基于eNSP与VMVare

Calico官网提供了两种网络设计模式: AS per rack: 每个rack(机架)组成一个AS,每个rack的TOR交换机与核心交换机组成一个ASAS per server: 每个node做为一个AS,TOR交换机组成一个transit AS 每个TOR分为四个交换机,每个node与每个交换机都有连接。通过颜色区分每一个平面。 在Kubernetes平台中,使用calico bri