c2专题

软件架构风格: C2体系风格

通俗示例 想象一下你正在使用一套乐高积木来搭建一个复杂的模型。每块乐高积木都是一个独立的部件,而乐高积木之间的接口设计得非常标准化,使得你可以轻松地将不同的积木组合在一起。如果你想要更换掉模型中的某一块积木,你只需要把它拔下来,然后插入新的积木即可,不需要重新设计整个模型。 通俗解释 C2体系风格 C2是一种软件体系结构风格,它强调组件之间的松耦合和高内聚。在C2风格中,软件系统被设计为一

第142天: 内网安全-权限维持黄金白银票据隐藏账户C2 远控RustDeskGotoHTTP

案例一: 内网域&单机版-权限维持-基于用户-隐藏用户 项目下载地址: GitHub - wgpsec/CreateHiddenAccount: A tool for creating hidden accounts using the registry || 一个使用注册表创建隐藏帐户的工具 用这个工具的话在域中会把它加入administrator组中,在单机环境中的话,不会划入任何组中,所

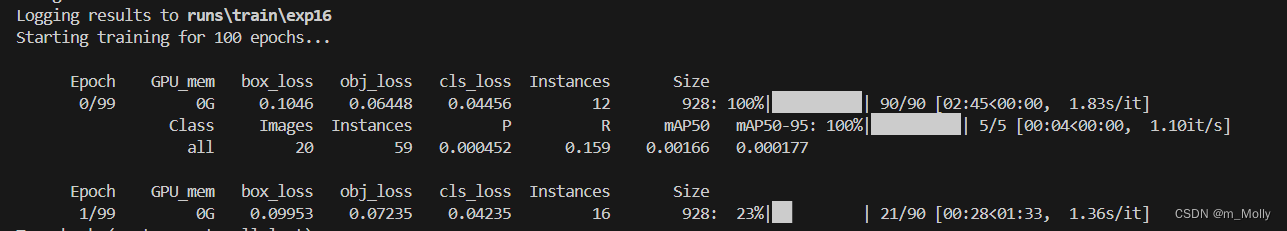

yolov8代码记录---(tasks.py中的c1、c2和args) / (断点续训)

一、task中的c1、c2和args参数解析 如果你想在yolov8中修改或添加 新的结构块,基本都会修改到task.py中的c1、c2和args参数。 此处以Conv所在的判断分支代码为例: if m in (Classify, Conv, ConvTranspose, ..., C3x, RepC3):c1, c2 = ch[f], args[0]if c2 != nc:c2 = make_

蓝队技能-应急响应篇C2后门权限维持手法WindowsLinux基线检查排查封锁清理

知识点 1、应急响应-C2后门-排查&封锁2、应急响应-权限维持-排查&清理3、应急响应-基线检测-整改&排查 演示案例-蓝队技能-C2后门&权限维持-基线检查&查杀封锁-Windows 1、常规C2后门-分析检测 无隐匿手法 也可以把怀疑的exe程序上传到沙箱上分析 有隐匿手法 CDN,云函数,中转等(涉及溯源和反制) 处置手段 清除:删除文件 封锁:防火墙都有

【c2】编译预处理,gdb,makefile,文件,多线程,动静态库

文章目录 1.编译预处理:C源程序 - 编译预处理【#开头指令和特殊符号进行处理,删除程序中注释和多余空白行】- 编译2.gdb调试:多进/线程中无法用3.makefile文件:make是一个解释makefile中指令的命令工具4.文件:fprint/fgets/fwrite/fread,ftell/rewind/fseek/fflush4.1 文本文件:FILE结构体4.2 二进制文件:没

红队内网攻防渗透:内网渗透之内网对抗:隧道技术篇防火墙组策略ICMPDNSSMB协议出网判断C2上线解决方案

红队内网攻防渗透 1. 内网隧道技术1.1 学隧道前先搞清楚的知识1.2 常用的隧道技术1.3 判断协议出网的命令1.4 C2上线-开防火墙入站只80&出站只放ICMP1.4.1 icmp隧道上线CS后门1.4.1 icmp隧道上线MSF后门 1.5 C2上线-开防火墙入站只80&出站只放DNS1.5.1 DNS隧道上线CS后门1.5.2 DNS隧道上线MSF后门 1.6 C2上线-SMB-

红队内网攻防渗透:内网渗透之内网对抗:代理通讯篇无外网或不可达SockS全协议规则配置C2正反向上线解决方案

红队内网攻防渗透 1. 内网代理通讯1.1 网络不可达实战环境模拟1.1.1 代理技术-SockS配置-网络不可达-通讯解决1.1.1.1 入口点CS搭建sokcs4代理1.1.1.2 Proxifier使用1.1.1.3 正向shell上线二层主机1.1.1.4 二层主机搭建socks代理1.1.1.5 正向shell上线三层主机 1.2 代理技术-正反向监听-网络不可达-C2上线

编导判断考点(C2)

编导判断考点(C2) getline 和cin一样可以用来输入字符串 但是cin读取数据时,它会传递并忽略任何前导白色空格字符 比如 string name;cin >>name; //输入为: mark jiangcout << name; 他的输出为 mark 因为cin不能包括嵌入的空格的字符。 但一个getline函数可以解决这个问题。 此函数可以整行读取

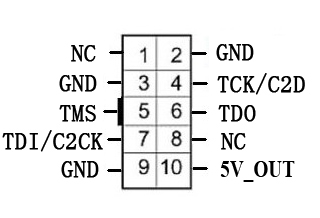

JTAG/C2 接口定义

JTAG/C2 接口定义 C8051F的JTAG接口是如何定义的? JTAG接口如下:(适用型号C8051F00x C8051F01x C8051F02x C8051F04x C8051F06x C8051F12x C8051F2Xx) 端口号JTAG接口备注1- 2GND 3GND 4TCK 5TMS 6TDO 7TDI 8- 9GND 10PWR_OUT_5V本公司仿真器对外电5V/50

【观成科技】加密C2框架Xiebro流量分析

一、工具介绍 Xiebro是由Golang和 .NET编写,提供支持的多人和多服务器 C2/后开发框架。它支持多种通信协议,包括TCP、websocket等,并且在客户端与Xiebro服务器之间的通信通常采用AES加密来保障安全性和隐蔽性。 二、工具原理分析 Xiebro C2工具在生成木马时AES密钥硬编码在木马中,木马与C2服务器通信使用AES算法来加密通信内容,流程见下图。 图1

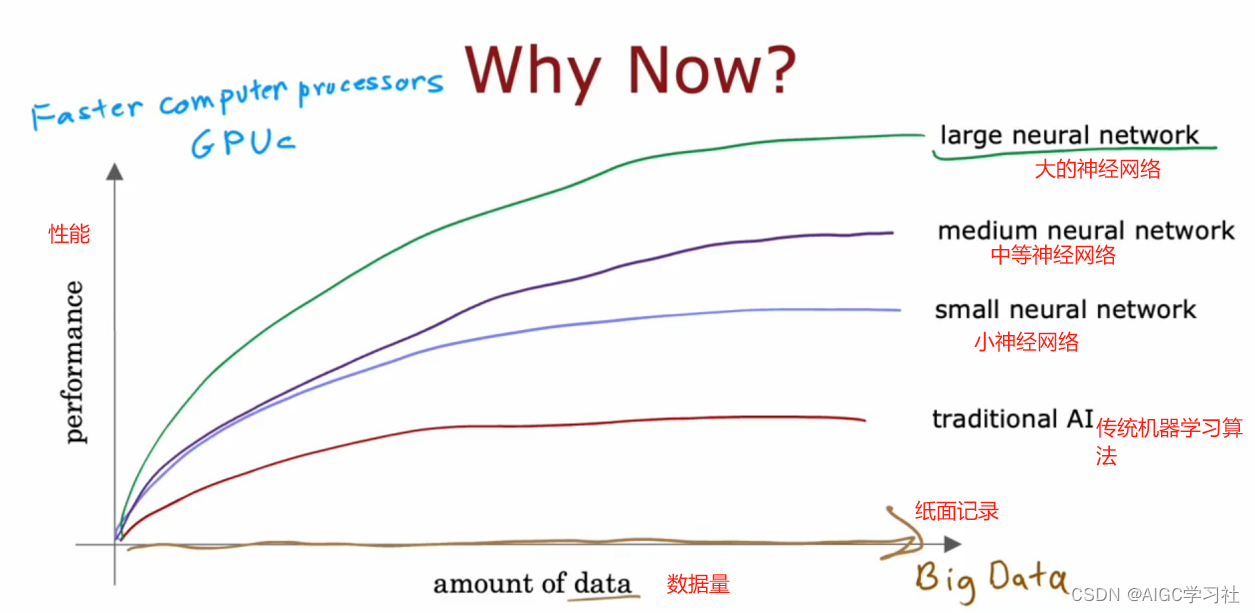

吴恩达2022机器学习专项课程C2(高级学习算法)W1(神经网络):2.1神经元与大脑

目录 神经网络1.初始动机*2.发展历史3.深度学习*4.应用历程 生物神经元1.基本功能2.神经元的互动方式3.信号传递与思维形成4.神经网络的形成 生物神经元简化1.生物神经元的结构2.信号传递过程3.生物学术语与人工神经网络 人工神经元*1.模型简化2.人工神经网络的构建3.计算和输入 人工神经元vs生物神经元1.人脑知识的局限性2.深度学习的研究方向* 神经网络兴起的原因*1.历史背

C2-2.1 Mini-batch 梯度下降

C2-2.1 Mini-batch 梯度下降 1、什么是Mini-batch 梯度下降 起因:是我们有很大的一组训练样本,比如这里有5000万个训练样本,由于一次性对这些训练样本进行训练拟合模型,会发生训练速度过慢的情况 / 完全训练不了因为数据量太大了,对内存 GPU都是一个考验。这样就引出来mini-batch梯度下降算法。 解释:这个算法的原理正如名字一样min-batch:把

【Week Y5】yolo.py文件解读,插入C2模块到指定位置

插入C2模块到指定位置 一、common.py文件修改二、yolo.py文件修改三、yolov5s.yaml修改四、训练 🍨 本文为🔗365天深度学习训练营 中的学习记录博客🍖 原作者:K同学啊 | 接辅导、项目定制 模块结构如下:【同Y4】 【Y4】周直接在C3的模块中减少了一次Conv,本次需要还原C3模块,并重新定义一个C2模块。 C2模块插入位置如下:

工作流模式_基本工作流模式(C2)

这五个模式的共同点在于:模式所涉及流程的执行路径是在设计时即可确定的,不需运行时的信息。包括: [list] [*] Sequence(顺序模式) [*] Parallel split(平行拆分模式) [*] Synchronization(同步模式) [*] Exclusive choice(排他选择) [*] Simple merge(简单合并模式) [/list]

免杀对抗-C2远控篇CC++SC转换格式UUID标识MAC物理IPV4地址减少熵值

参考文章: https://github.com/INotGreen/Bypass-AMSI https://mp.weixin.qq.com/s/oJ8eHdX8HGuk6dZv0kmFxg https://kyxiaxiang.github.io/2022/12/14/AMSIandEtw https://github.com/S3cur3Th1sSh1t/Amsi-Bypass-Power

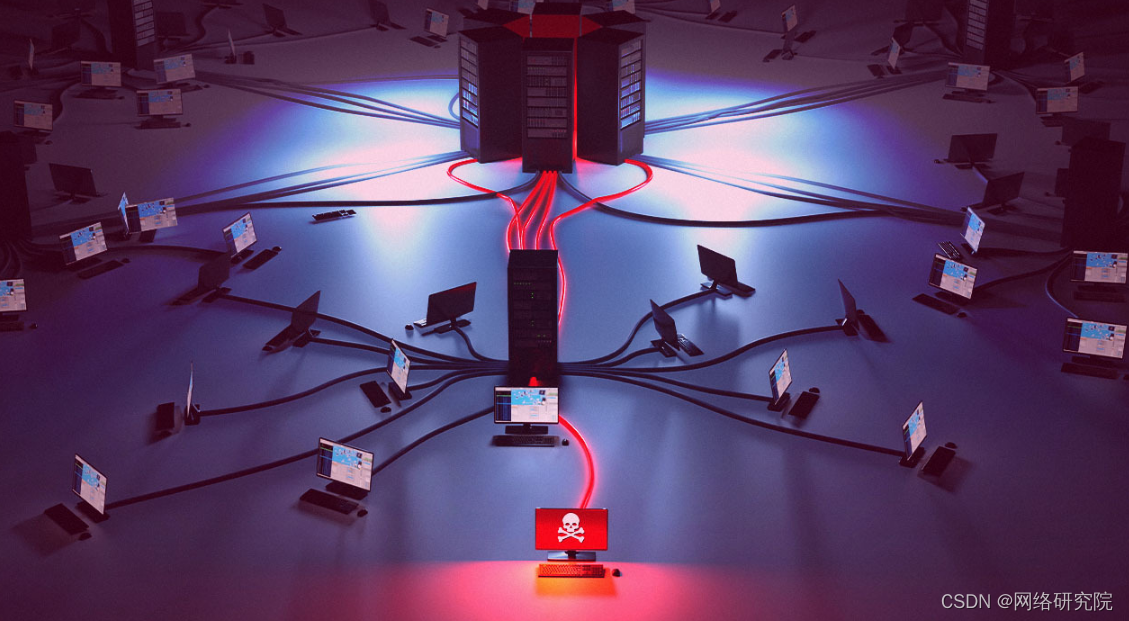

攻击技术:命令和控制服务器(C2)是什么意思

在攻击者使用的众多策略中,最阴险的策略之一是命令和控制服务器(C2)。通过这篇文章,我们想准确地解释它是什么。 这些服务器充当计算机黑客行动的大脑,协调受感染设备的操作并允许攻击者随意操纵它们。 在网络安全领域,充分了解 C2 的工作原理对于有效防御日益普遍和复杂的数字威胁至关重要。 命令和控制服务器(C2)的概念 命令和控制 (C2) 服务器是黑客和网络犯罪活动的基本支柱。这些服务器

SLUB最新变种分析:仅靠 Slack进行C2通信

4个月之前,研究人员发现一起使用一款新出现的恶意软件SLUB的攻击活动。SLUB利用CVE-2018-8174 VBScript引擎漏洞来进行传播,使用GitHub和Slack作为恶意软件与控制器和控制器之间的通信工具。 7月9日,研究人员发现一个新的SLUB变种通过了一个水坑网站进行传播。该恶意站点使用了IE 漏洞CVE-2019-0752。这是研究人员从4月开始发现该漏洞之后首次发现在野漏洞

OilRig又瞄准了中东电信组织,并在其代码库中增加了带有隐写术的新型C2通道(下)

接上文 使用隐写术隐藏数据 有效载荷将从电子邮件附件中的C2接收数据,或将数据泄漏到C2,特别是在使用隐写术将图像隐藏在图像中的BMP图像中。有效载荷从BMP图像提取数据以从C2接收数据的方法与其隐藏数据以进行渗漏的方法相同,尽管研究人员没有观察到使用此方法发送命令的C2,但研究人员能够分析有效载荷以确定其如何发送消息并从系统中窃取数据。 要使用此C2通道发送数据,有效载荷将读取以下默认

C2远控Loader红队技巧

inlineHook技术(钩子技术) MessageBoxA C++自带弹窗函数 test_MessageBoxA 代码中自定义函数 InlineHook技术:testA原本插入jmp指令跳转到testB,实现testB自定义的函数 实现方式:X86:// 方式一,使用jmp相对地址跳转jmp <相对地址> ; E9 <相对地址>// 方式二,使用寄存器jmp绝对地址跳转mov

观成科技:加密C2框架Covenant流量分析

工具介绍 Covenant是一个基于.NET的开源C2服务器,可以通过HTTP/HTTPS 控制Covenant agent,从而实现对目标的远程控制。Covenant agent在与C2通信时,使用base64/AES加密载荷的HTTP隧道构建加密通道。亦可选择使用SSL/TLS标准加密协议,但需自行准备证书,此工具并没有C&C服务端默认SSL证书。 工具原理分析 工作流程 利用Co

2732: 【C2】【排序】钻石收集者

题目描述 总是喜欢亮闪闪的东西的奶牛Bessie空闲时有挖掘钻石的爱好。她收集了N颗不同大小的钻石并且她希望将其中一些钻石放在谷仓展览室的一个盒子里。由于Bessie希望盒子里面的钻石在大小上相对接近,,她不会将大小相差大于K的钻石放在盒子里。 现在给出K,请帮助Bessie计算她最多能选出多少颗钻石放在盒子里面 输入 第一行2个正整数N和K,之间用一个空格隔开 接下来的N行,每行包括1

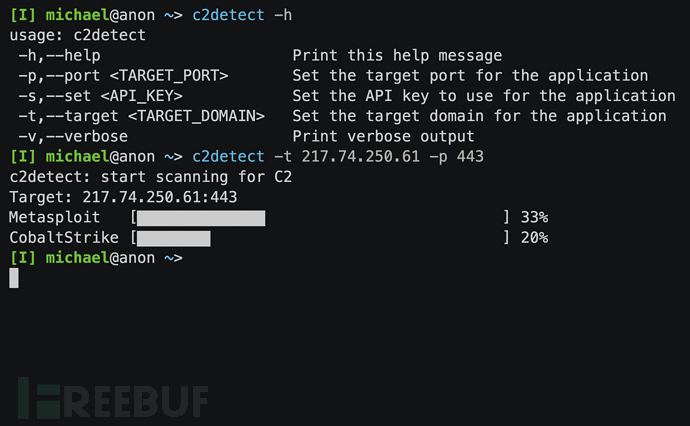

C2-Search-Netlas:一款基于Netlas API的强大C2服务器识别与检测工具

关于C2-Search-Netlas C2-Search-Netlas是一款功能强大的命令与控制(C2)服务器检测工具,该工具使用Java语言开发,基于Netlas API实现其功能,可以帮助广大研究人员轻松快速地识别和检测目标C2服务器的相关信息。 C2-Search-Netlas本质上是一个Java实用工具,提供了简单直接且用户友好的命令行接口,允许我们通过Netlas API快速搜索C2

C2-4.3.1 多个决策树——随机森林

C2-4.3.1 多个决策树——随机森林 参考链接 1、为什么要使用多个决策树——随机森林? 决策树的缺点: A small change in the data can cause a large change in the structure of the decision tree causing instability 即:对数据集 中微小的变化敏感,往往一棵树的结果不是那么理想

概率机器人2_C2 状态估计-贝叶斯滤波器

Abbr: TBD 牢记 重点 后验:posterior , 先验:prior概率密度函数: PDF一维正态分布表示:离散时间: 本书中的时间将是离散的, t1,t2,t3,... tn状态用 x 表示,尽管 x 所包含的具体变量取决于上下文。时间 t的状态表示为 xt 。在时间 t 的测量数据表示为 zt控制数据用 ut表示 pose : 6自由度表示 : (x,y,z)坐标和对应的