awd专题

深度学习-神经网络:AWD-LSTM

语言模型可以说是NLP中最基本的任务,无论是词向量,预训练模型,文本生成等任务中都带有语言模型的影子。 语言模型本质上是对一个自然世界中存在的句子建模,描述一个句子发生的概率,因此语言模型也是一个自回归的任务。 语言模型是一个上下文强依赖的任务,不仅需要捕获长距离的信息,还需要学到词之间的位置关系,从目前的技术来看,RNN系的模型在语言模型任务上的表现要优于transformer,主要原因还是

NLP-预训练模型-2017:ULMFiT(Universal LM Fine-tuning for Text Classification)【使用AWD-LSTM;模型没有创新;使用多个训练小技巧】

迁移学习在计算机视觉有很大的影响,但现在的NLP中的方法仍然需要特定任务的修改和 从头开始的训练。我们提出通用语言模型微调,一种可以应用NLP任何任务中的迁移学习方法。我们模型在分类任务中都表现得良好,并且在小数据集上的表现优异。 一、ULMFiT (Universal Language Model Fine- tuning)组成步骤: a) General-domain LM pretr

AWD攻防比赛流程手册

AWD简单介绍: AWD:Attack With Defence,即攻防对抗,比赛中每个队伍维护多台服务器(一般两三台,视小组参赛人数而定),服务器中存在多个漏洞(web层、系统层、中间件层等),利用漏洞攻击其他队伍可以进行得分,加固时间段可自行发现漏洞对服务器进行加固,避免被其他队伍攻击失分。 一、防御加固 1、Linux基本命令 1、文件备份---------------

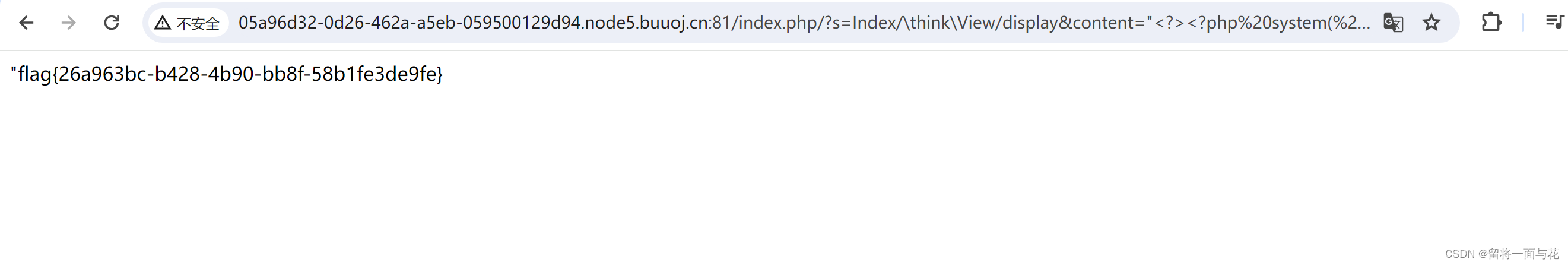

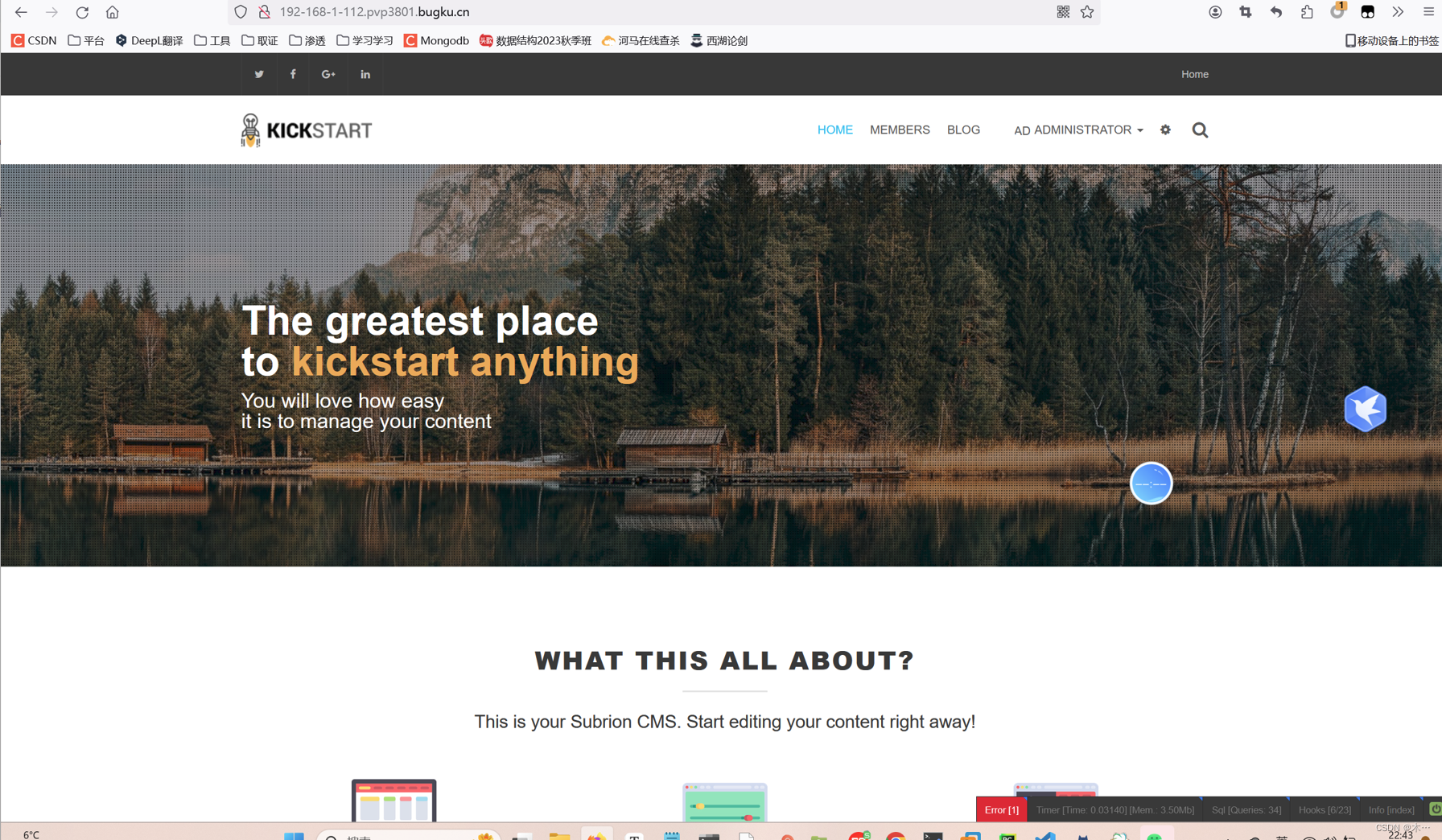

BUUCTF AWD-Test1

打开靶场是这个有些简陋的界面。 随便点点,找到这个东西。 看到ThinkPHP,思路瞬间清晰,老熟人了。这个就是ThinkPHP漏洞。根据版本我们去找一下poc。 /index.php/?s=Index/\think\View/display&content=%22%3C?%3E%3C?php%20phpinfo();?%3E&data=1 成功打开phpinfo界面。

2024.2.4 awd总结

学习一下awd的靶机信息 防御阶段 感觉打了几次awd,前面阶段还算比较熟练 1.ssh连接 靶机登录 修改密码 [root@8 ~]# passwdChanging password for user root.New password: Retype new password: 2.xftp连接 备份网站源码 xftp可以直接拖过来 我觉得这步还是非常重要

p81 红蓝对抗-AWD 监控不死马垃圾包资源库

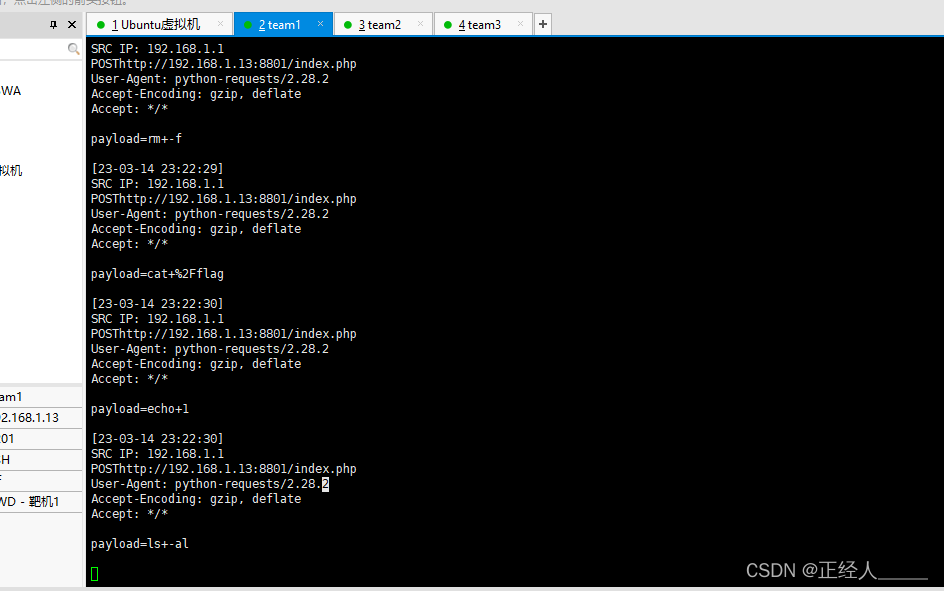

数据来源 注意:一下写的东西是在p80 红蓝对抗-AWD 模式&准备&攻防&监控&批量这篇文章的基础上进行的 演示案例: 防守-流量监控-实时获取访问数据包流量 攻击-权限维持-不死脚本后门生成及查杀 其他-恶意操作-搅屎棍发包回首掏共权限 准备-漏洞资源-漏洞资料库及脚本工具库 前提:开启awd项目,并在真实机使用Xshll 7连接虚拟机与 awd靶机的终端,上一篇文章有详

ciscn 华中赛区分区赛 awd pwn1

罕见的有保护没有都开。 输入是input sb是第一个: :后面的第一个事sc sc后面第一个回车是sd sd后面第一个又是input E0存放着input E8放着sc 所以其实也就是回车为分界,一组一个回车。 :又将每一组分开,分别存放在E0,E8。 有个strcasecmp函数 头文件:#include <string.h> 定义函数:int strcasecmp (const

AWD认识和赛前准备

AWD介绍 AWD: Attack With Defence, 北赛中每个队伍维护多台服务器,服务器中存在多个漏洞,利 用漏洞攻击其他队伍可以进行得分,修复漏洞可以避免被其他队伍攻击失分。 一般分配Web服务器,服务器(多数为Linux)某处存在flag(一般在根目录下); 可能会提供一台流量分析虚拟机,可以下载流量文件进行数据分析; flag在主办方的设定下每隔一定时间刷新一轮; 各队一般都

鱼哥赠书活动第②期:《AWD特训营:技术解析、赛题实战与竞赛技巧》《ATTCK视角下的红蓝对抗实战指南》《智能汽车网络安全权威指南》上下册

鱼哥赠书活动第②期: 《AWD特训营:技术解析、赛题实战与竞赛技巧》1.1介绍: 《ATT&CK视角下的红蓝对抗实战指南》1.1介绍: 《Kali Linux高级渗透测试》1.1介绍: 《智能汽车网络安全权威指南》上册1.1介绍: 《智能汽车网络安全权威指南》下册1.1介绍: 适合阅读对象:赠书抽奖规则: 《AWD特训营:技术解析、赛题实战与竞赛技巧》 1.1介绍: 这是一本

记一次 AWD 比赛中曲折的 Linux 提权

前提背景: 今天一场 AWD 比赛中,遇到一个场景:PHP网站存在SQL注入和文件上传漏洞, MYSQL当前用户为ROOT,文件上传蚁剑连接SHELL是权限很低的用户。我需要想办法进行提权,才能读取到 /root 目录下的 flag。 一、sqlmap --os-shell 提权 看到当前用户是DBA都会想着 --os-shell 提权拿shell, 然后直接读取 /root 里

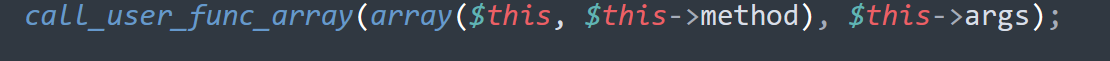

awd 线下攻防java防护_AWD: AWD线下攻防常用Python库

awdphpspear 米斯特安全团队 放错了... AWD线下攻防常用库 基于Python2.7 Extend_Module Author:@Virtua1 Vision 0.0.7 主要更新了防御模块。 修复了一些bug,之前流量监控脚本和文件守护脚本无法同时开启,现在文件守护脚本不会守护txt文件了,所以流量监控生成的日志不会再被移除。 移除了一些文件守护版本不成熟的功能。 增加了文件

CTF/AWD竞赛标准参考书+实战指南

随着网络安全问题日益凸显,国家对网络安全人才的需求持续增长,其中,网络安全竞赛在国家以及企业的人才培养和选拔中扮演着至关重要的角色。 在数字化时代,企业为了应对日益增长的攻击威胁,一般都在大量部署安全产品、安全设备,忙于查看各种安全设备、安全运营中心(SOC)、安全态势感知平台中的告警数据,期望在早期阶段就捕获到攻击者行为并实现以下4个目标:一是最大限度减少攻击者的入侵时间,尽可能让其丧失对目

【小余送书第三期】CTF/AWD竞赛标准参考书+实战指南:《AWD特训营》,参与活动,领书咯!

目录 一、背景介绍 二、内容简介 三、读者对象 四、本书目录 五、书籍概览 一、背景介绍 随着网络安全问题日益凸显,国家对网络安全人才的需求持续增长,其中,网络安全竞赛在国家以及企业的人才培养和选拔中扮演着至关重要的角色。 在数字化时代,企业为了应对日益增长的攻击威胁,一般都在大量部署安全产品、安全设备,忙于查看各种安全设备、安全运营中心(SOC)、安全态势感知平台中的告警

只有正规才有机会,CTF/AWD竞赛标准参考书来了

目录 前言 一、内容简介 二、读者对象 三、目录 前言 随着网络安全问题日益凸显,国家对网络安全人才的需求持续增长,其中,网络安全竞赛在国家以及企业的人才培养和选拔中扮演着至关重要的角色。 在数字化时代,企业为了应对日益增长的攻击威胁,一般都在大量部署安全产品、安全设备,忙于查看各种安全设备、安全运营中心(SOC)、安全态势感知平台中的告警数据,期望在早期阶段就捕获

CTF/AWD竞赛标准参考书+实战指南:《AWD特训营》

作者简介: 辭七七,目前大二,正在学习C/C++,Java,Python等 作者主页: 七七的个人主页 文章收录专栏: 七七的闲谈 欢迎大家点赞 👍 收藏 ⭐ 加关注哦!💖💖 AWD特训营 前言内容简介读者对象 前言 随着网络安全问题日益凸显,国家对网络安全人才的需求持续增长,其中,网络安全竞赛在国家以及企业的人才培养和选拔中扮演着至关重要的角色。 在数

AWD常见防御加固手段

目录 一、加固用户名密码(用户层) 1、修改linux用户密码 2、删除其他可登录用户 二、加固SQL数据库(服务层) 1、修改mysql密码 2、删除匿名用户 3、刷新配置 4、改网站后台密码 三、后门文件查杀 四、关闭shell连接进程 五、处理新增文件与不死马 1、查看新增文件,删掉 2、删除不死马(rm -f 无法删除) (1)创建一个脚本 (2)加权77