attck专题

【红日靶场】ATTCK实战系列——红队实战(一)手把手教程

目录 入侵网络的思路 一些概念 (1)工作组 (2)域 (3)账号 红日靶机(一) 网络结构 下载 配置web服务器的两张网卡 配置内网的两台机器(域控和域内主机) 渗透web服务器 外网信息搜集 (1)外网信息搜集的内容 (2)开始信息搜集(主要是利用工具) 漏洞利用 (1)漏洞利用的两种方式 (2)利用phpMyAdmin (3)开启3389端口远程桌面

ATTCK红队评估(五)

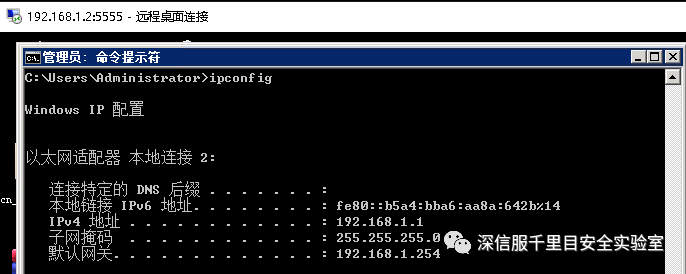

环境搭建 靶场拓扑图: 靶机下载地址: 漏洞详情 外网信息收集 确定目标靶机地址: 发现主机192.168.135.150主机是本次攻击的目标地址。探测靶机开放的端口信息: 目标靶机开放了两个端口:80、3306,那没什么意外的话就是 web服务和mysql服务 目标靶机开放了80端口,中间件是Apache 3306是mysql服务,系统是wi

谈基于ATTCK框架的攻击链溯源

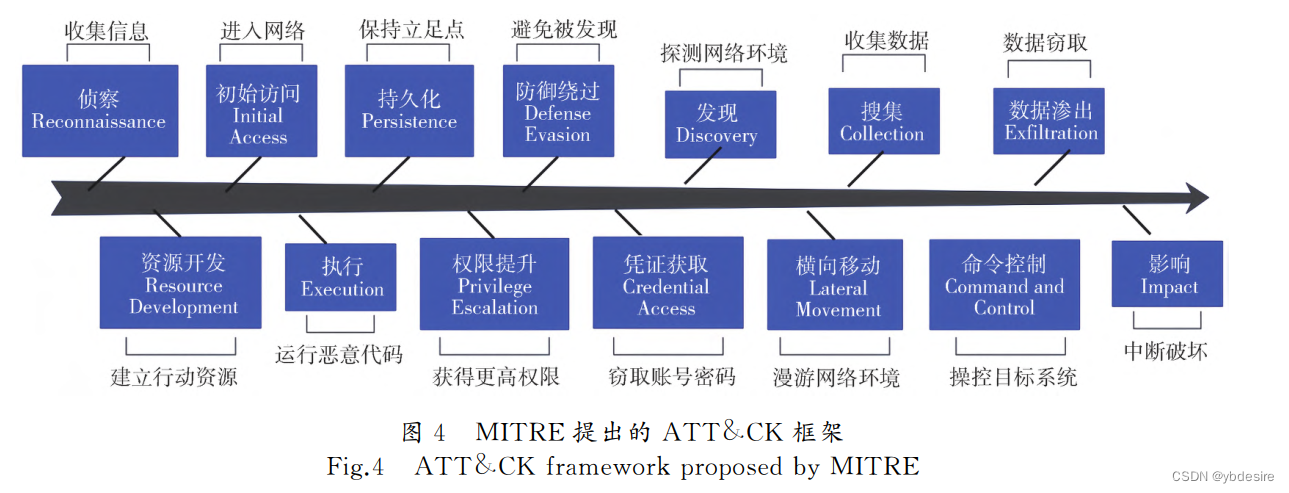

引言 网络安全在当今数字化时代变得尤为关键,而MITRE公司开发的ATT&CK框架则成为了安全专业人员的重要工具。ATT&CK是一种广泛使用的攻击行为分类和描述框架。其目的在于提供一个共同的语言,使安全专业人员能够更好地理解攻击者的行为和目标,从而更加有效地保护其组织免受网络威胁的侵害。 0****1 攻击链溯源的核心概念 ATT&CK框架中的攻击链溯源是一项重要的技术,它通过分析攻击

ATTCK的优缺点分别是什么

ATT&CK(Adversarial Tactics, Techniques, and Common Knowledge)框架是一个广泛使用的资源,它提供了对网络威胁的深入洞察,特别是关于攻击者可能采取的战术、技术和程序(TTPs)。以下是ATT&CK框架的优缺点: 优点: 全面的威胁情报:ATT&CK框架详细描述了各种攻击者的TTPs,覆盖了从最初的侦察到最终的数据窃取或破坏的整个攻击

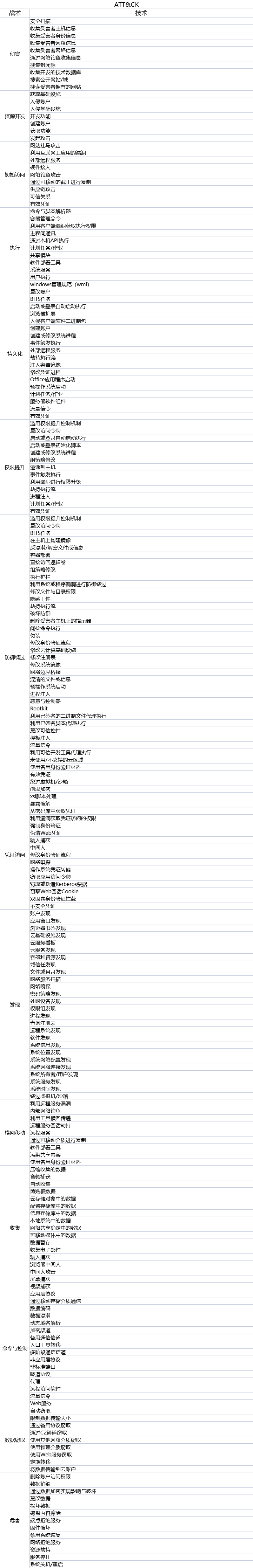

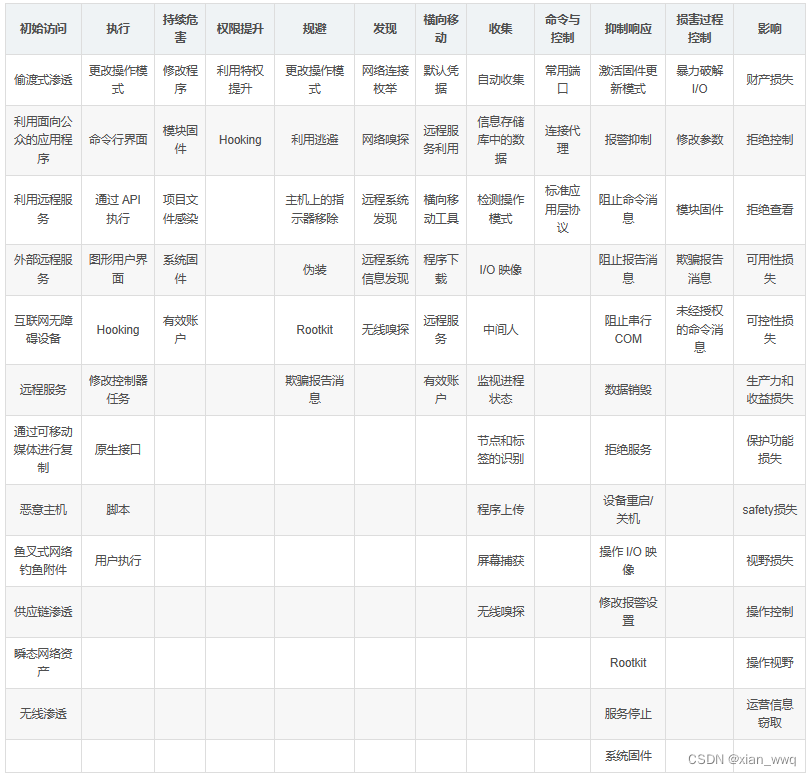

【读书笔记】 针对ICS的ATTCK矩阵详解(二)

三、持续控制(Persistence) 该阶段:攻击者试图在您的 ICS 环境中保持其立足点。 持久性包括攻击者用来在重启、更改凭据和其他可能切断其访问的中断时保持对 ICS 系统和设备的访问的技术。用于持久性的技术包括任何访问、操作或配置更改,这些更改允许它们保护其正在进行的活动并在系统上保持立足点。这可能包括替换或劫持合法代码、固件和其他项目文件,或添加

【读书笔记】针对ICS的ATTCK矩阵详解(一)

Techniques - ICS | MITRE ATT&CK®https://attack.mitre.org/techniques/ics/ 一、初始访问(Initial Access) 该阶段:攻击者正在尝试进入ICS环境。 初始访问包括攻击者可能用作入口向量,从而可以在 ICS 环境中获得初始立足点的技术。这些技术包括破坏运营技术资产、OT 网

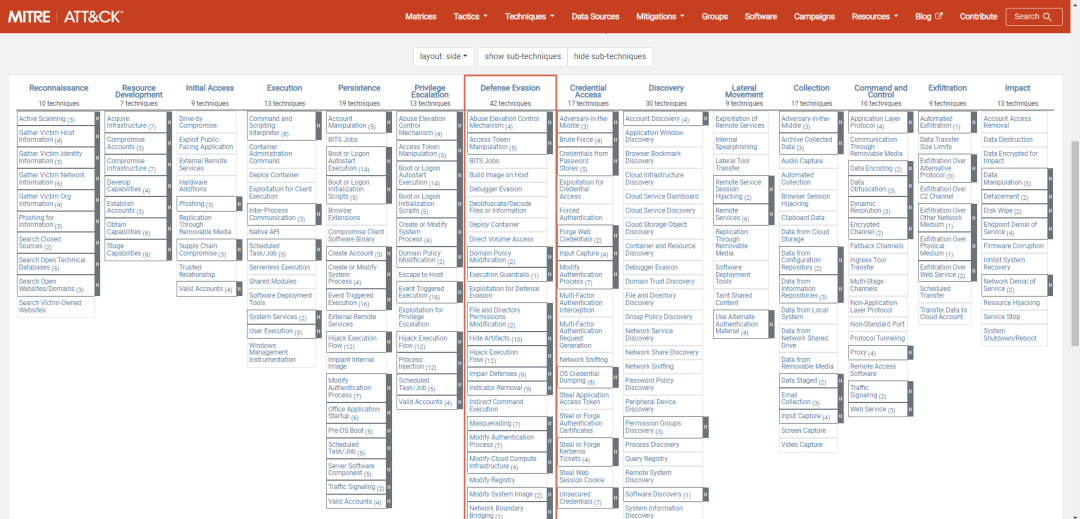

ATTCK v13版本战术介绍——防御规避(五)

一、引言 在前几期文章中我们介绍了ATT&CK中侦察、资源开发、初始访问、执行、持久化、提权战术理论知识及实战研究、部分防御规避战术,本期我们为大家介绍ATT&CK 14项战术中防御规避战术第25-30种子技术,后续会介绍防御规避其他子技术,敬请关注。 二、ATT&CK v13简介 MITRE ATT&CK 是一个全球可访问的基于现实世界观察的攻防战术和技术知识库。ATT&CK知识库被用

ATTCK 红队实战 2

拓扑图 整体思路 进行端口扫描,welogic选择一个内网进行利用,payload抓取进行修改,上传哥斯拉木马。 msf+msfvenom整体利用,尝试提取未成功,fscan扫描本地发现永恒之蓝,建立隧道,用永恒之蓝漏洞进行攻击,获取system权限 CVE-2020-1472攻击域控,vmiexec修改域控管理员密码,进行远程登陆。关闭他们的防火墙配置和杀毒软件,横向移动。 环境搭

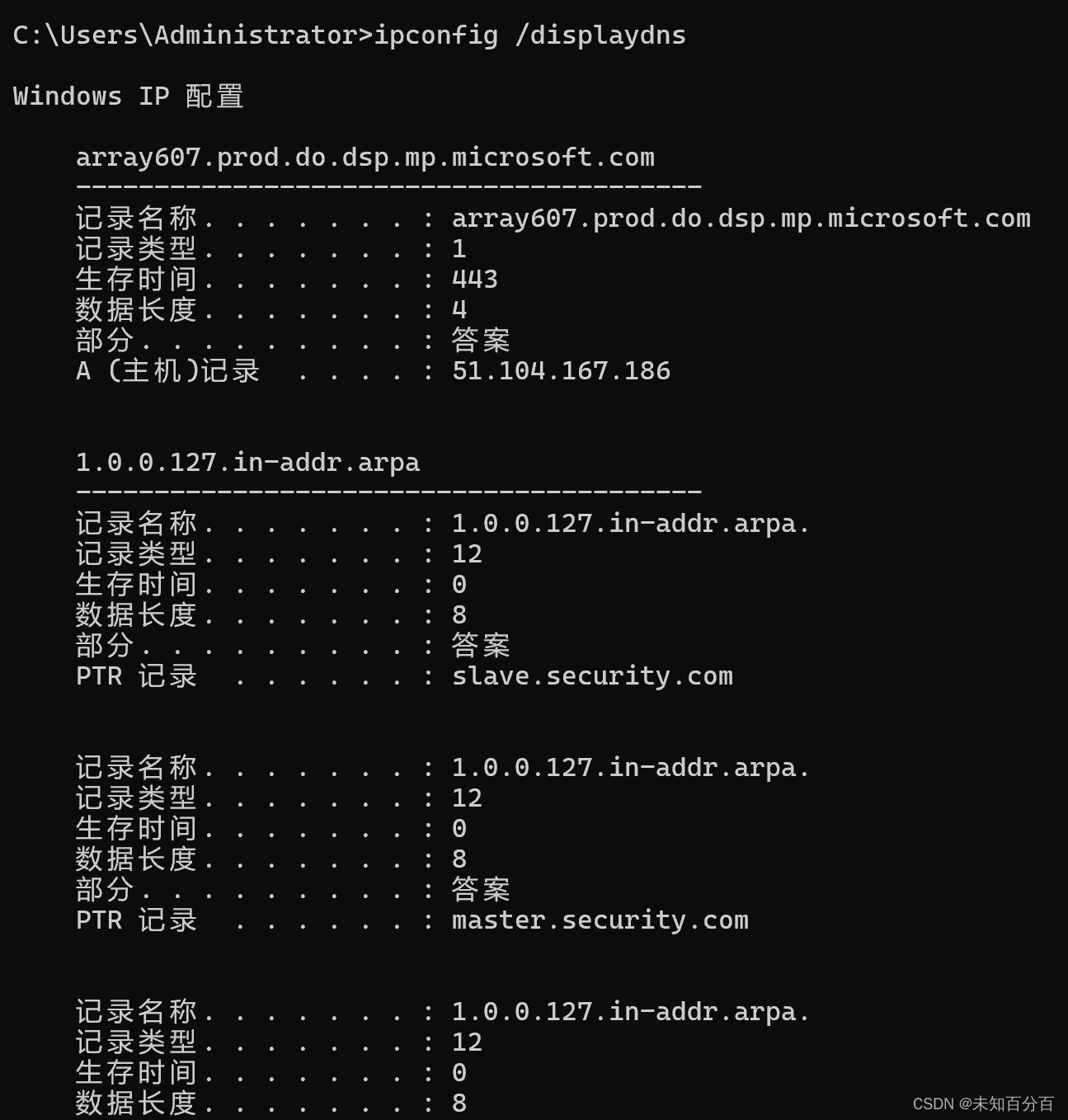

ATTCK视角下的信息收集:主机发现

目录 1、利用协议主动探测主机存活 利用ICMP发现主机 利用ARP发现主机 利用NetBIOS协议发现主机 利用TCP/UDP发现主机 利用DNS协议发现主机 利用PRC协议发现主机程序 2、被动主机存活检测 利用Browser主机探测存活主机 利用ip段探测主机存活 利用net命令探测主机存活 利用arp命令探测主机存活 利用HOSTS文件探测主机存活 利用DNS缓

[ATTCK] 分析攻击手法制定红队演练流程

红队演练训练环境 建立靶机环境与知识库 分析三十六个 Techniques 为范例,分析攻击手法后作为红队演练的训练,可以制定一套学习 Windows 的流程与进度表: 第0步:了解 Windows 历史与文件 Windows 版本与 Windows 服务器版本 各版本的差异与功能不同 已知弱点(如 CVE )也需要注意版本 第一步:了解基本指令

ATTCK 十大免费 工具和资源

01 eBook: Getting Started with ATT&CK 这本免费电子书将有关威胁情报、检测和分析、对手模拟和红队以及评估和工程的博客文章中的内容汇集到一个方便的软件包中。 02 CALDERA CALDERA是一个网络安全平台,旨在轻松自动化对手仿真,协助手动红队并自动响应事件。它建立在MITRE ATT&CK框架之上,是MITRE的一个活跃的研究项目。 该

【ATTCK】MITRE Caldera 简介

一、什么是Caldera caldera是一个基于MITRE ATT&CK™构建的网络安全框架。其目标是创建一种工具,通过提供自动化安全评估来增强网络从业者的能力,从而节省用户的时间、金钱和精力。为此,需要几个关键组件才能使 Caldera 成为行业领先的平台,包括以下功能: 代理agents 能力abilities 对抗策略adversaries 操作operati

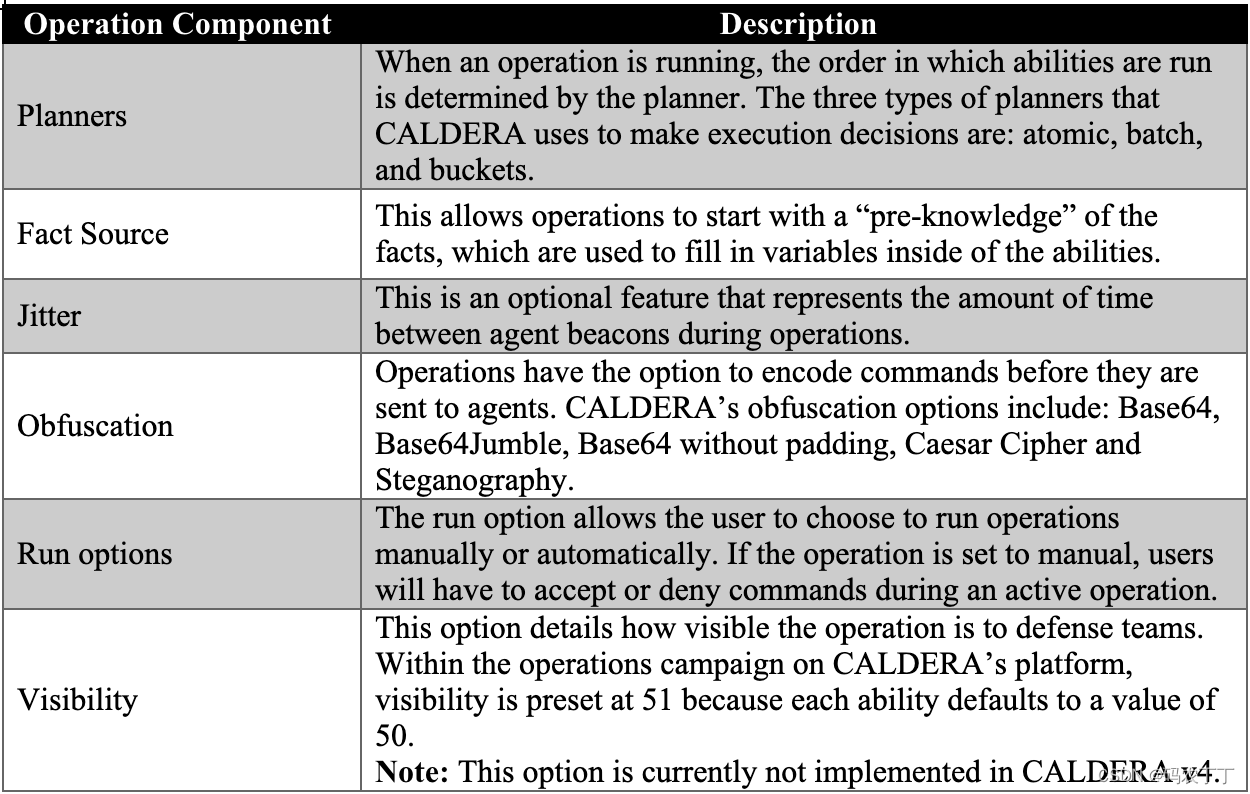

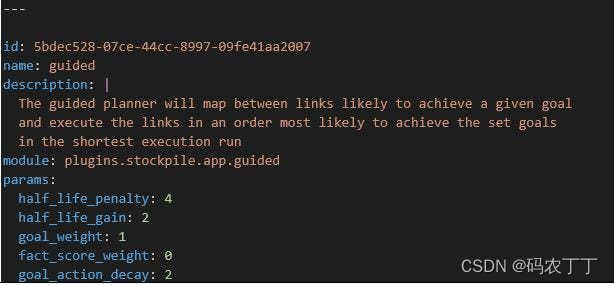

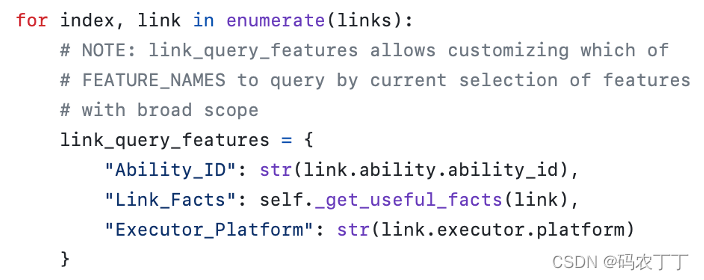

【ATTCK】MITRE Caldera -引导规划器

一、Caldera 概念 在详细介绍新的引导式规划器之前,我们先回顾一下与 Caldera 相关的概念的一些定义。 能力是 Caldera 可以执行的最小原子动作。对手由一组能力组成。例如,旨在发现和泄露感兴趣的文件的对手可能具有发现文件、创建暂存目录、将发现的文件复制到暂存目录、打包文件副本以及将包泄露回服务器的单独能力。这些能力中的每一个都执行一个具有自己的

【ATTCK】MITRE Caldera 朴素贝叶斯规划器

CALDERA是一个由python语言编写的红蓝对抗工具(攻击模拟工具)。它是MITRE公司发起的一个研究项目,该工具的攻击流程是建立在ATT&CK攻击行为模型和知识库之上的,能够较真实地APT攻击行为模式。 通过CALDERA工具,安全红队可以提前手动模拟并设定好攻击流程,并以此进行自动化攻击和事件响应演练。同样,安全蓝队也可以利用该工具,根据相应的威胁开展

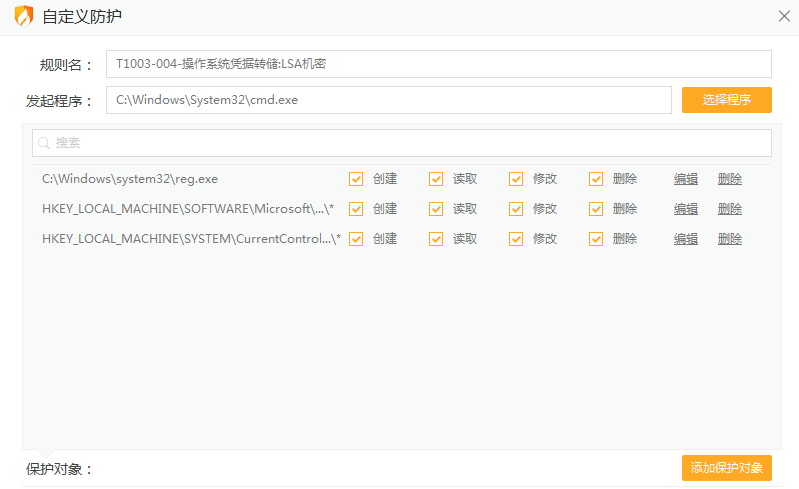

ATTCK-T1003-004-操作系统凭据转储:LSA 机密

0x01 基础信息 具体信息详情ATT&CK编号T1003-004所属战术阶段凭据访问操作系统windows 7 旗舰版 SP1创建时间2022年12月2日监测平台火绒安全、火绒剑、sysmon 0X02 技术原理 对主机具有 SYSTEM 访问权限的攻击者可能会尝试访问本地安全机构 (LSA) 机密,其中可能包含各种不同的凭证材料,例如服务帐户的凭证。 LSA 机密存储在注册表中的HKE

【ATTCK】开源项目-mitreattack-python

mitreattack-python是用来处理ATT&CK数据的python开源工具。 开源地址:GitHub - mitre-attack/mitreattack-python: A python module for working with ATT&CK 安装 pip3 install mitreattack-python #使用清华源pip3 in

【ATTCK】开源项目-mitreattack-python

mitreattack-python是用来处理ATT&CK数据的python开源工具。 开源地址:GitHub - mitre-attack/mitreattack-python: A python module for working with ATT&CK 安装 pip3 install mitreattack-python #使用清华源pip3 in

鱼哥赠书活动第②期:《AWD特训营:技术解析、赛题实战与竞赛技巧》《ATTCK视角下的红蓝对抗实战指南》《智能汽车网络安全权威指南》上下册

鱼哥赠书活动第②期: 《AWD特训营:技术解析、赛题实战与竞赛技巧》1.1介绍: 《ATT&CK视角下的红蓝对抗实战指南》1.1介绍: 《Kali Linux高级渗透测试》1.1介绍: 《智能汽车网络安全权威指南》上册1.1介绍: 《智能汽车网络安全权威指南》下册1.1介绍: 适合阅读对象:赠书抽奖规则: 《AWD特训营:技术解析、赛题实战与竞赛技巧》 1.1介绍: 这是一本

《ATTCK视角下的红蓝对抗实战指南》一本书构建完整攻防知识体系

一. 网络安全现状趋势分析 根据中国互联网络信息中心(CNNIC)发布的第51次《中国互联网络发展状况统计报告》,截至2022年12月,我国网民规模为10.67亿,互联网普及率达75.6%。我国有潜力建设全球规模最大、应用渗透最强的数字社会。在此背景下,网络安全事关国家安全和经济社会稳定,事关广大人民群众利益。 当前,全球新一轮科技革命和产业变革深入推进,信息技术的发展日新月异,国内外

ATTCK红日3靶机渗透攻略

ATT&CK红队评估三攻略 下载链接:http://vulnstack.qiyuanxuetang.net/vuln/detail/5/ 启动:直接恢复运行,不建议重启!注意由于靶场封装时桥接的ip可能跟当前IP段不一样,故而需要在centos靶机中输入 service network restart 重启网卡 信息收集 nmap扫描 nmap -sS -sV 192.168.111.

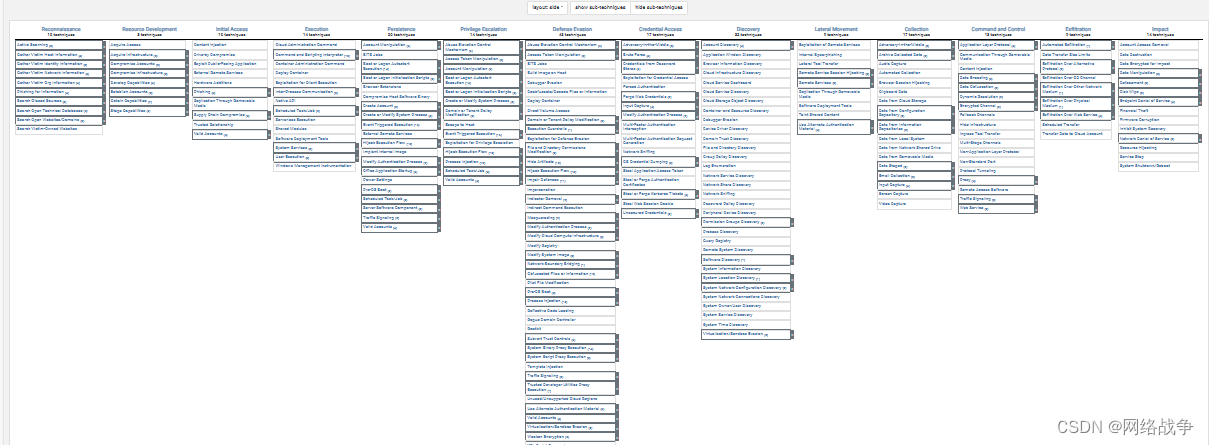

一张图理解MITRE ATTCK框架

看到一张好图,能对MITRE ATT&CK框架做很好的概述: 可以与笔者之前写过的MITRE文章(https://blog.csdn.net/ybdesire/category_12472912.html)一起阅读,就能更好的理解MITRE。 参考: 吴沛颖.网络威胁情报处理方法综述.四川大学学报(自然科学版). 2023,60(05)

【ATTCK】端口转发技术大全(上)

1.前言 在实际渗透过程中,我们通过授权成功获取了目标服务器的权限,此时我们希望在本机上应用程序(msf、nmap、sqlmap等等)访问目标机器内部网络中所开放的端口(比如的3389、23、80、8080端口等等),可入侵的目标服务器都是出入内网,我们的访问是受限的,我们想要与目标主机进行通信或者访问目标内网资源,就需要借助端口转发技术来达到我们的目的。 接下来我

![[ATTCK] 分析攻击手法制定红队演练流程](https://img-blog.csdnimg.cn/31346de831234f528f8a9ab2a634b859.png)