本文主要是介绍ATTCK学习笔记,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

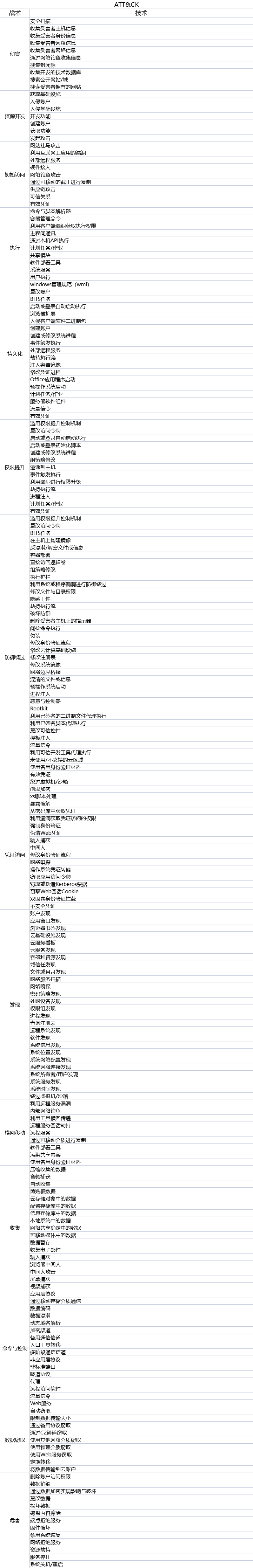

ATT&CK

前言知识

- 威胁情报:一般为网络流量中或者操作系统上观察到的能高度表明计算机被入侵的痕迹,例如某病毒的Hash值、服务器的IP地址等等。简单来说,威胁情报就像是当计算机被入侵时所表现出来的某种特征,我们将这些威胁情报搜集起来整理成库,当计算机再次表现出库中的某些特征的时候我们就可确定计算机已经被入侵了,这样我们可以制定更好的安全策略来规避以上问题。

- 威胁情报能够帮助我们指定更好的安全策略,而且威胁情报信息量的多少也能影响最终防护效果,但威胁情报并不能表达攻击者如何与受害系统交互,且只能表示是否受害而无法体现其过程。 因此,为了解决上述问题,ATT&CK模型也就油然而生了。

- 标准化语言和结构: 在网络安全领域,缺乏一种标准化的语言和结构来描述攻击者的战 术和技术。ATT&CK框架提供了这样一种结构,使安全专业人员能够更清晰、更一致地描述和 理解攻击行为。

- 深入理解攻击手法: ATT&CK框架的详细技术部分使安全团队能够更深入地了解攻击者的行为模式。通过了解攻击者可能采取的各种技术和方法,组织可以更好地识别攻击并加强其防御措施。

- 增强防御策略: ATT&CK框架帮助组织更好地了解攻击者的思维方式和行动方式,从而能够制定更有效的防御策略。通过对战术和技术的理解,组织可以更有针对性地改进其安全措施,以防范各种威胁。

- 信息共享和合作: ATT&CK框架提供了一个通用的语言,使不同组织之间可以更容易地共享关于攻击行为和防御措施的信息。这种信息共享和合作有助于整个安全社区更好地应对不断变化的威胁环境。

定义

ATT&CK(Adversarial Tactics, Techniques, and Common Knowledge),是一个由MITRE公司开发的开源框架,用于描述和分类黑客攻击的战术、技术和常见知识。该框架包含了各种攻击者可能使用的技术和方法,包括渗透测试、间谍活动、勒索软件和其他恶意软件攻击等。ATT&CK框架将这些攻击方法按照攻击者的行为分为不同的阶段,包括初始访问、执行、持久化、凭证访问、发现、横向移动、收集、指令与控制与漏洞利用等。通过使用ATT&CK框架,安全专业人员可以更好地了解黑客攻击的行为模式,并采取相应的防御措施,以保护企业和组织的网络和系统安全。

目前ATT&CK模型由三部分组成:

- PRE-ATT&CK:攻击前的准备,例如优先级定义、目标选择、信息收集、发现脆弱点、攻击性利用开发平台,建立和维护基础设施、人员的开发、建立能力和分段能力等。

- Enterprise:攻击时的部分已知技术手段,例如访问初始化、执行、常驻、提权、防御规避、访问凭证、发现、横向移动、收集、数据获取、命令和控制等。

- Mobile:移动端的部分已知技术手段、移动框架和Enterprise类似,只是适用的平台不同。

战术详解

1. 侦察

攻击者在入侵某一企业之前,会先收集一些有用的信息,用来规划以后的行动。侦察包括攻击者主动或被动收集一些用于锁定攻击目标的信息。此类信息可能包括受害组织、基础设施或员工的详细信息。攻击者也可以在攻击生命周期的其他阶段利用这些信息来协助进行攻击,例如使用收集的信息来计划和执行初始访问,确定入侵后的行动范围和目标优先级,或者推动进一步的侦察工作。

I. 主动扫描

IP扫描

介绍:攻击者可能会扫描受害者的 IP 地址块,以收集可用于锁定目标的信息。公共 IP 地址可以按块或按顺序地址范围分配给各组织。反间谍者可以通过扫描 IP 块来收集受害者网络信息,如哪些 IP 地址正在使用,以及分配给这些地址的主机的详细信息。扫描范围从简单的 ping(ICMP 请求和响应)到可能通过服务器横幅或其他网络工件揭示主机软件/版本的更细致扫描。这些扫描信息可能揭示其他形式的侦察(例如:搜索开放网站/域名或搜索开放技术数据库)、建立运行资源(例如:开发能力或获取能力)和/或初始访问(例如:外部远程服务)的机会。

预防措施:由于这种技术是基于企业防御和控制范围之外的行为,因此无法通过预防性控制措施轻松缓解。

检测:监控网络数据,查找不常见的数据流。

论文:Identifying dynamic IP address blocks serendipitously through background scanning traffic

漏洞扫描

介绍:敌方可能会扫描受害者,查找可在锁定目标时使用的漏洞。漏洞扫描通常检查目标主机/应用程序的配置(例如:软件和版本)是否可能与敌方可能寻求使用的特定漏洞利用目标一致。这些扫描还可能包括更广泛的尝试,以收集受害者主机信息,用于识别更常见的已知可利用漏洞。漏洞扫描通常会通过服务器标语、监听端口或其他网络工件收集运行软件和版本号。这些扫描信息可能会揭示其他形式的侦察(例如:搜索开放网站/域名或搜索开放技术数据库)、建立运行资源(例如:开发能力或获取能力)和/或初始访问(例如:利用面向公众的应用程序)的机会。

预防措施:由于这种技术是基于企业防御和控制范围之外的行为,因此无法通过预防性控制措施轻松缓解。

检测:监控和分析与不遵循预期协议标准和流量的协议相关的流量模式和数据包检查(例如,不属于既定流量的无关数据包、无偿或异常流量模式、异常语法或结构)。考虑与进程监控和命令行相关联,以检测与流量模式相关的异常进程执行和命令行参数(例如,监控使用通常不启动相关协议连接的文件的异常情况)。监控网络数据,查找不常见的数据流。正常情况下没有网络通信或从未见过的利用网络的进程是可疑的。

论文:Vulnerabilities Mapping based on OWASP-SANS: a Survey for Static Application Security Testing (SAST)

字表扫描

介绍:攻击者可使用暴力破解和爬行技术反复探测基础设施。虽然这种技术采用的方法与暴力破解类似,但其目标是识别内容和基础设施,而不是发现有效凭证。这些扫描中使用的字表可能包含通用、常用的名称和文件扩展名,也可能包含特定软件的专用术语。对手还可以使用从其他侦察技术(例如:收集受害者组织信息或搜索受害者拥有的网站)收集到的数据创建自定义的、针对特定目标的字词列表。例如,敌方可能会使用 Dirb、DirBuster 和 GoBuster 等网络内容发现工具以及通用或自定义字表来枚举网站的页面和目录。这可以帮助他们发现可能成为进一步行动目标的旧的、有漏洞的页面或隐藏的管理门户(例如:利用面向公众的应用程序或暴力破解)。一旦发现存储对象,对手可能会利用云存储数据访问有价值的信息,这些信息可被外泄或用于提升权限和横向移动。

预防措施:1. 删除或禁止访问任何未明确要求对外提供的系统、资源和基础设施;2. 由于这种技术是基于企业防御和控制范围之外的行为,因此无法通过预防性控制措施轻松缓解。

检测:监控可能表明存在扫描的可疑网络流量,如来自单一来源的大量流量(特别是当已知来源与敌方/僵尸网络有关时)。

论文:

II. 收集受害者信息

收集受害者主机信息: 硬件

介绍:反间谍者可能会收集受害者主机硬件的信息,这些信息可在锁定目标时使用。有关硬件基础设施的信息可能包括各种细节,如特定主机的类型和版本,以及是否存在可能表明增加了防御保护的其他组件(例如:读卡器/生物识别读卡器、专用加密硬件等)。攻击者可以通过各种方式收集这些信息,例如通过主动扫描(例如:主机名、服务器横幅、用户代理字符串)或信息钓鱼等直接收集行动。有关硬件基础设施的信息也可能通过在线或其他可访问的数据集(例如:招聘启事、网络地图、评估报告、简历或采购发票)暴露给对手。收集这些信息可为其他形式的侦察(如:搜索开放网站/域名或搜索开放技术数据库)、建立运行资源(如:开发能力或获取能力)和/或初始访问(如:破坏硬件供应链或硬件添加)提供机会。

预防措施:由于这种技术是基于企业防御和控制范围之外的行为,因此无法通过预防性控制措施轻松缓解。

检测:许多此类活动可能具有很高的发生率和相关误报率,而且可能发生在目标组织的可见范围之外,从而使防御者难以检测。检测工作可集中在敌方生命周期的相关阶段,如初始访问期间。

论文:

收集受害者主机信息: 软件

介绍:攻击者可能会收集有关受害者主机软件的信息,这些信息可在攻击目标时使用。有关已安装软件的信息可能包括各种详细信息,如特定主机上的类型和版本,以及是否存在可能表明增加了防御保护的其他组件(如防病毒软件、SIEM 等)。攻击者可以通过多种方式收集这些信息,例如通过主动扫描(如监听端口、服务器横幅、用户代理字符串)或信息钓鱼等直接收集行动。有关已安装软件的信息也可能通过在线或其他可访问的数据集(例如:招聘启事、网络地图、评估报告、简历或采购发票)暴露给对手。收集这些信息可为其他形式的侦察(例如:搜索开放网站/域名或搜索开放技术数据库)、建立运行资源(例如:开发能力或获取能力)和/或初始访问(例如:供应链破坏或外部远程服务)提供机会。

预防措施:由于这种技术是基于企业防御和控制范围之外的行为,因此无法通过预防性控制措施轻松缓解。

检测:许多此类活动可能具有很高的发生率和相关假阳性率,而且可能发生在目标组织的可见范围之外,从而使防御者难以检测。检测工作可集中在敌方生命周期的相关阶段,如初始访问期间。

论文:

收集受害者主机信息: 固件(嵌入在硬件设备中的软件)

介绍:反间谍者可能会收集受害者主机固件的信息,这些信息可在目标锁定过程中使用。有关主机固件的信息可能包括各种详细信息,如特定主机的类型和版本,可用于推断环境中主机的更多信息(例如:配置、用途、使用年限/补丁级别等)。攻击者可以通过各种方式收集这些信息,例如通过信息钓鱼直接获取。有关主机固件的信息可能只能通过在线或其他可访问的数据集(例如:招聘启事、网络地图、评估报告、简历或采购发票)暴露给对手。收集这些信息可能为其他形式的侦察(例如:搜索开放网站/域名或搜索开放技术数据库)、建立操作资源(例如:开发能力或获取能力)和/或初始访问(例如:供应链破坏或利用面向公众的应用程序)提供机会。

预防措施:由于这种技术是基于企业防御和控制范围之外的行为,因此无法通过预防性控制措施轻松缓解。

检测:许多此类活动可能具有很高的发生率和相关误报率,而且可能发生在目标组织的可见范围之外,使防御者难以检测。检测工作可以集中在敌方生命周期的相关阶段,如初始访问期间。

论文:

收集受害者主机信息: 客户端配置

介绍:攻击者可能会收集有关受害者客户端配置的信息,这些信息可在锁定目标时使用。客户端配置信息可能包括各种细节和设置,包括操作系统/版本、虚拟化、架构(例如:32 或 64 位)、语言和/或时区。攻击者可以通过多种方式收集这些信息,例如通过主动扫描(例如:监听端口、服务器横幅、用户代理字符串)或信息钓鱼等直接收集行动。有关客户端配置的信息也可能通过在线或其他可访问的数据集(例如:招聘启事、网络地图、评估报告、简历或采购发票)暴露给对手。收集这些信息可为其他形式的侦察(如:搜索开放网站/域名或搜索开放技术数据库)、建立运行资源(如:开发能力或获取能力)和/或初始访问(如:供应链破坏或外部远程服务)提供机会。

预防措施:由于这种技术是基于企业防御和控制范围之外的行为,因此无法通过预防性控制措施轻松缓解。

检测:[3][1]许多此类活动可能具有很高的发生率和相关误报率,而且可能发生在目标组织的可见范围之外,从而使防御者难以检测。检测工作可集中在敌方生命周期的相关阶段,如初始访问期间。

论文:

这篇关于ATTCK学习笔记的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!