attack专题

预计算攻击(Precomputation Attack):概念与防范

预计算攻击(Precomputation Attack)是一种密码学中的攻击技术,攻击者通过提前计算出可能的密钥或哈希值的映射表,来减少实际攻击时的计算量和时间。预计算攻击广泛应用于针对密码散列函数和对称加密算法的攻击中,常用于破解密码哈希、数字签名等。 1. 预计算攻击的基本概念 预计算攻击的核心思想是通过在攻击前进行大量的计算工作,生成一个可能值到其哈希值(或加密值)的映射表(即“预计算表

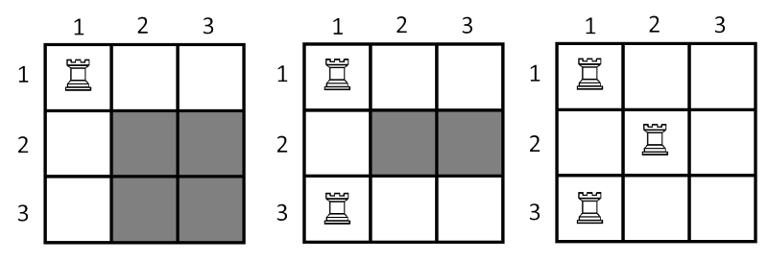

CF #364 (Div. 2) (B. Cells Not Under Attack 标记)

题目连接 在一个n*n的网格上,若果某个位置上放了一个棋子,那么棋子所在的行和列就算被覆盖了,每次放一个棋子问剩余的没有覆盖的点有几个 使用,两个数组分别标记行和列,在用两个变量保存X集合的可用数,Y集合的可用数,那么放入一个棋子,检查下X,Y集合就好了 #include<cstdio>#include<algorithm>#include<iostream>#include<vect

论文《Adversarial Examples on Graph Data: Deep Insights into Attack and Defense》笔记

【IG-Attack 2019 IJCAI】本文提出了一种基于integrated gradients的对抗攻击和防御算法。对于攻击,本文证明了通过引入integrated gradients可以很容易解决离散问题,integrated gradients可以准确反映扰动某些特征或边的影响,同时仍然受益于并行计算。对于防御,本文观察到目标攻击的被攻击图在统计上不同于正常图。在此基础上,本文提出了一

防止XSS Attack攻击的解决方案

需求: 1.防止用户RequestBody里面数据包含XSS Attack代码 2.防止用户RequestURL地址中包含XSS Attack代码 解决方案及思路: 1.写个拦截器拦截用户请求,之后正则表达式去过滤RequestBody和RequestURL部分包含恶意攻击的代码。 2.具体代码如下 /*** Project Name: * File Name:SecurityFil

智能合约中短地址攻击(Short Address Attack)

短地址攻击(Short Address Attack): 短地址攻击(Short Address Attack)在以太坊中是指利用以太坊地址的十六进制格式(40个字符,即20字节)和某些智能合约对地址参数处理不当的漏洞,来执行恶意操作的一种攻击手段。这种攻击主要出现在智能合约没有正确验证地址参数长度的情况下,尽管实际的以太坊地址长度固定,但攻击者可能尝试传递较短的地址字符串,试图欺骗合约执行非预

hdu 4031 Attack(树状数组)

题目链接:hdu 4031 Attack 题目大意:有一个长为n的长城,进行q次操作,d为防护罩的冷却时间,Attack表示区间a-b的墙将在1秒后受到攻击, 询问表示计算第a块墙受到攻击的次数,被防护罩抵消的不算。 解题思路:树状数组,更新区间查询点,每次攻击区间a-b时,只要进行add(a,1); add(b+1, -1);然后第i堵墙受到的总攻击次数即为sum(i)。实际受

HDU 4031 Attack(树状数组修改区间查询点)

Problem Description Today is the 10th Annual of “September 11 attacks”, the Al Qaeda is about to attack American again. However, American is protected by a high wall this time, which can be treat

权利压迫攻击(Grinding Attack)是什么

权利压迫攻击(Grinding Attack) 权利压迫攻击是指恶意节点通过影响出块节点的选举过程,加大自己被选为出块节点的概率。在基于 PoS、PoSpace 的共识协议中,随机性来自于链本身的原始数据。恶意节点在出块时,可以通过尝试生成不同的区块以找到对自己有利的随机数,增大自己后续选为出块节点的可能性。 可以通过减少采样频率的方法降低权利压迫攻击的影响,比如每隔 10 个区块采样一次,1

对抗攻击笔记02:李宏毅对抗攻击视频课P3P4-how to attack

how to attack 目标:找到一个x*使得与原x0的差距越小越好,同时还要让f(x)与原结果远离的越远越好 方法:通过梯度下降方法,以x0为初始值不断迭代x生成新的x‘ ,同时如果x‘的变动大于我们设置的阈值的时候对x‘进行修正 修正函数:fix(x‘)在规定区域中寻找与x’最接近的那个点作为修正后的x‘ Attack Approaches FGSM:原论文不迭代,一次攻击成功

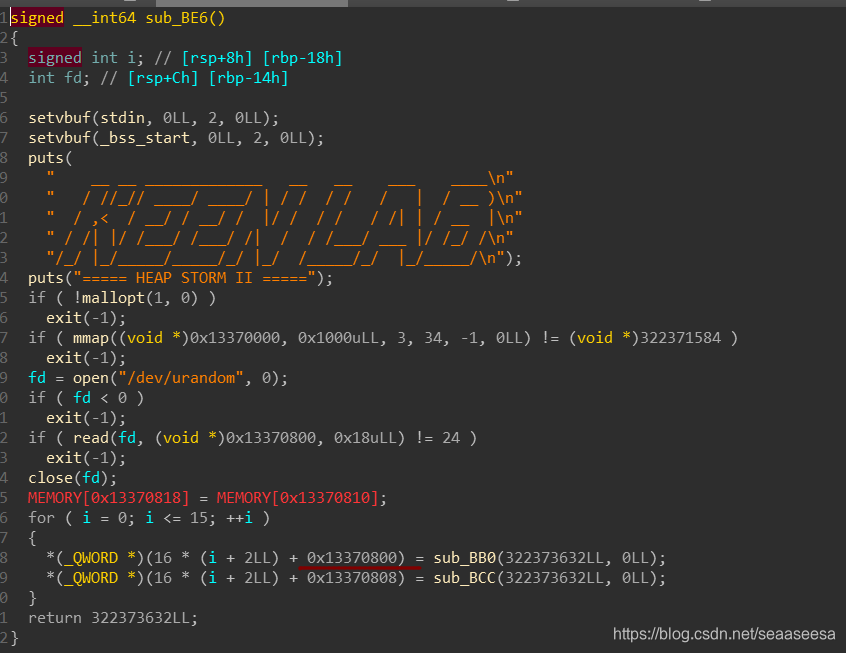

关于如何理解Glibc堆管理器(Ⅴ——从Large Bin Attack理解malloc对Bins的分配)

本篇实为个人笔记,可能存在些许错误;若各位师傅发现哪里存在错误,还望指正。感激不尽。 若有图片及文稿引用,将在本篇结尾处著名来源(也有置于篇首的情况)。 目录 参考文章: 条件背景: 前置知识: Unsorted Bin Attack: 概述 范例代码:(howtoheap2——unsorted_bin_attack) 代码调试: Large Bin Attack:

ZOJ 3747 Attack on Titans 2018-1-30

这个题一开始就卡在了至多至少上面,必须把这两个问题统一起来,都变成至多,因为至少不好算 Attack on Titans Time Limit: 2 Seconds Memory Limit: 65536 KB Over centuries ago, mankind faced a new enemy, th

实施DDOS环境之 TCP-SYN Flood Attack to Cracker

今天上午一大早就检测到内网有人恶意作为(排除ARP中毒),so give a little color see see.. * Initializing* Starting attack assistant Select operation mode: > 1. Local > 2. Remote (Single Daemon) > 3. Remote (Multiple D

Attack Lab----深入理解计算机系统

Attack Lab 文件来源于《深入理解计算机系统》一书 Attack Lab 网址:http://csapp.cs.cmu.edu/3e/labs.html 运行坏境:Ubuntu 22.04.1 一些介绍 阅读attacklab.pdf(writeup)文件,可以知道该实验分为两大部分。书 Code Injection Attacks:ctarget是易受代码注入攻击的可执

【论文学习】《Defending Your Voice: Adversarial Attack on Voice Conversion》

《Defending Your Voice: Adversarial Attack on Voice Conversion》论文学习 文章目录 《Defending Your Voice: Adversarial Attack on Voice Conversion》论文学习 摘要 1 介绍 2 相关工作 2.1 语音转换 2.2 声音的攻击与防御 3 方法论

FedDefender: Client-Side Attack-Tolerant Federated Learning

与现有的大部分方法不同,FedDefender是在客户端层面的防御机制。 方法叠的有点多 大部分方法都在④这一步防御,通过设计鲁邦的聚合策略等,但是本文通过修改本地训练策略,来更新模型,文章主要基于两个观点: 本地模型不容易过拟合噪声知识蒸馏传递正确的全局信息 Step 1. 本地元更新 我们通过元学习以鲁棒的方式训练良性局部模型。目标是发现模型的参数,即使在被噪声信息干扰后也

CVPR2020 Adversarial Attack Defense Summary(Part 1)

Alleviation of Gradient Exploding in GANs: Fake Can Be Real 解决问题:GAN的梯度爆炸、模式崩溃问题。 解决方法:在一个mini batch 中 close pairs 多的位置选取假样本,认定其为真样本,再进行训练,来有效防止不平衡分布的产生(FARGAN)。 Cooling-Shrinking Attack: Blinding

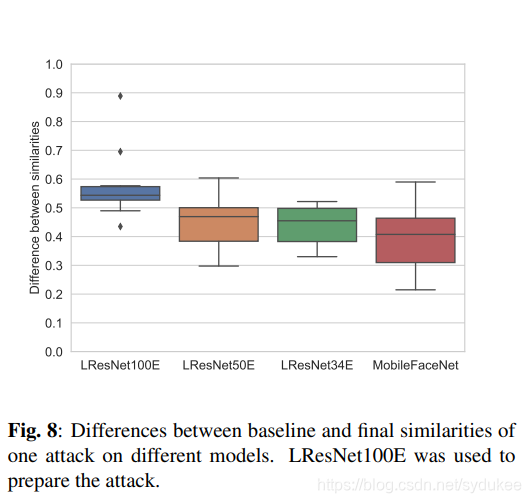

ADVHAT: REAL-WORLD ADVERSARIAL ATTACK ON ARCFACE FACE ID SYSTEM 笔记

Abstract 论文提出了一种新的、简单的、可以复制的方法,可以在不同的拍摄条件下攻击最佳的公开Face ID系统ArcFace。 本文通过在在帽子上粘贴对抗 sticker 的方法来产生攻击。 Introduction 近些年对深度神经网络的对抗攻击正逐渐被重视,其中一个原因是对抗攻击已经可以在现实世界中被部署。之前提出了对普遍Face ID 模型的攻击方法,但该方法一个缺点是你需要用纸

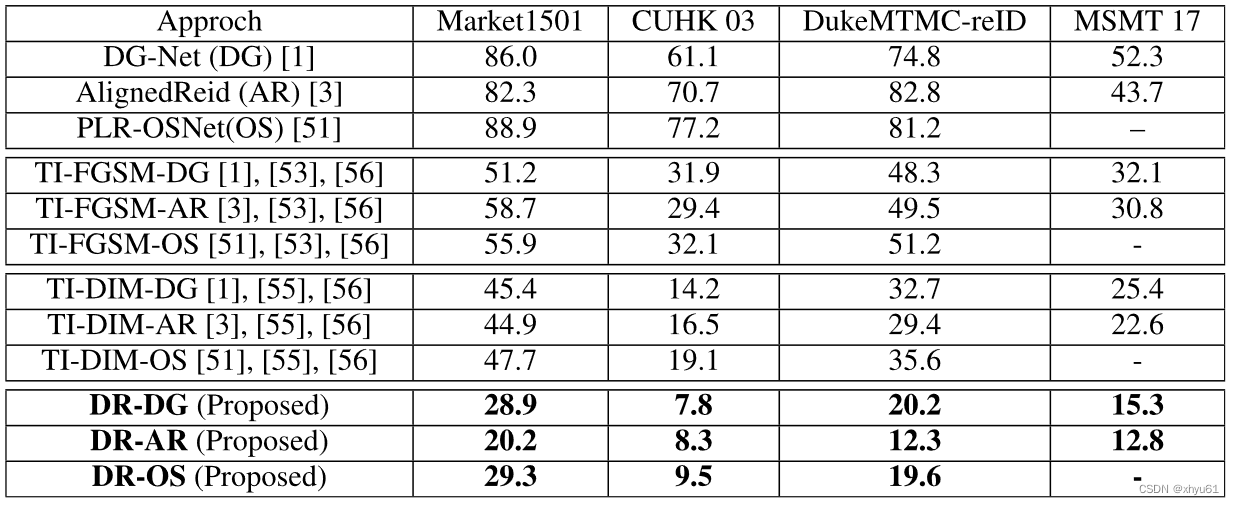

【论文笔记】An Effective Adversarial Attack on Person Re-Identification ...

原文标题(文章标题处有字数限制): 《An Effective Adversarial Attack on Person Re-Identification in Video Surveillance via Dispersion Reduction》 Abstract 通过减少神经网络内部特征图的分散性攻击reid模型。 erbloo/Dispersion_reduction (githu

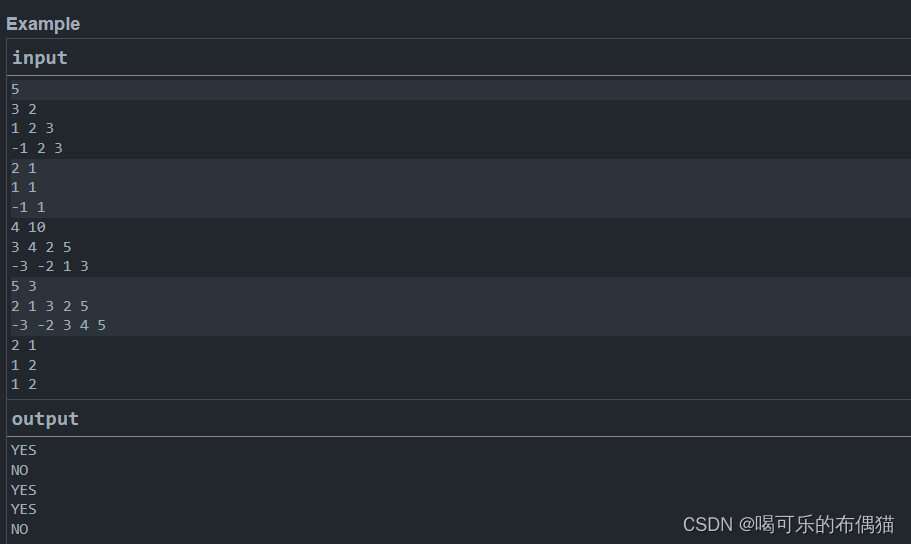

Codeforce Monsters Attack!(B题 前缀和)

题目描述: 思路: 本人第一次的想法是先杀血量低的第二次想法是先搞坐标近的第三次想法看到数据量这么大, 我先加个和看看貌似我先打谁都行,由此综合一下, 我们可以把每一个不同的坐标当作一轮从最小的坐标开始,只要在当前轮数下,打死最靠近人物的怪物才行,每一轮以此类推。 说明所有F轮之前包括F轮能够攻击到角色的生命怪物血量值加起来<= F * k才行。 AC代码: #

Unity类银河恶魔城学习记录6-2 P66 Clone‘s Attack源代码

Alex教程每一P的教程原代码加上我自己的理解初步理解写的注释,可供学习Alex教程的人参考 此代码仅为较上一P有所改变的代码 【Unity教程】从0编程制作类银河恶魔城游戏_哔哩哔哩_bilibili Clone_Skill.cs using System.Collections;using System.Collections.Generic;using UnityEngine

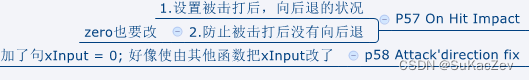

Unity类银河恶魔城学习记录4-4 4-5 P57-58 On Hit Impactp- Attack‘direction fix源代码

Alex教程每一P的教程原代码加上我自己的理解初步理解写的注释,可供学习Alex教程的人参考 此代码仅为较上一P有所改变的代码 【Unity教程】从0编程制作类银河恶魔城游戏_哔哩哔哩_bilibili Entity.cs using System.Collections;using System.Collections.Generic;using UnityEngine;publi

【目录】CSAPP的实验简介与解法总结(已包含Attack/Link/Architecture/Cache)

文章目录 Attack Lab(缓冲区溢出实验)对应书上Chap3Link Lab(链接实验) 对应书上Chap7Architecture Lab(体系结构实验)对应书上Chap4-5Cache Lab(缓存实验)对应书上Chap6 Attack Lab(缓冲区溢出实验)对应书上Chap3 大意 待攻击的程序中使用了gets函数获取用户输入,你作为攻击者要输入一些内容来转移

zoj 3573 Under Attack

更新的时候一定要确保更新到最后一排子节点,一开始忽略这个了,交了很多遍都是WA,所有的更新后在加一次更新,确保所有节点的add值为0.就可以了。#include <stdio.h> #include <iostream> #include <string.h> using namespace std;int n,q1,q2;int ma;struct node{

【Codeforces Round 364 (Div 2)B】【简单讨论】Cells Not Under Attack 行列炮台覆盖不被攻击格子数

B. Cells Not Under Attack time limit per test 2 seconds memory limit per test 256 megabytes input standard input output standard output Vasya has the square chessboard of size n ×

P101 adversial attack 对抗攻击- 体现AI的不可靠

Attack x 与 x0 在一定误差内,两者之间的loss 越大越好 对抗攻击是指利用计算机系统或人工智能模型的弱点,通过修改输入数据,使得系统产生错误的结果或分类,而这种修改又对人类观察者来说几乎是无法察觉的。对抗攻击的目的在于欺骗或误导机器学习模型,使其在处理经过微小修改的输入数据时产生错误的输出。 关键点: 攻击类型: 梯度攻击: 通过计算模型对输入数据的梯度,并对输入数据进行微小

large bin attack house of strom

large bin attack & house of strom large bin attack是一种堆利用手法,而house of strom则是在large bin attack的基础上借用unsorted bin来达到任意地址分配,首先我们从源码入手来分析large bin attack原理,然后再讲讲house of strom的原理,接着再看几个题目。 为例方便分析,以2.23为