本文主要是介绍数字水印文献综述,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

目录

1.按特性划分

1.1鲁棒水印

1.2脆弱水印

2.按检测特性划分

2.1 盲水印

2.2 非盲水印

2.3 零水印

3. 按隐藏位置划分

3.1空域水印

3.2变换域水印

4. 按载体图像是否加密划分

4.1明文域水印

4.2加密域水印

总结

参考文献

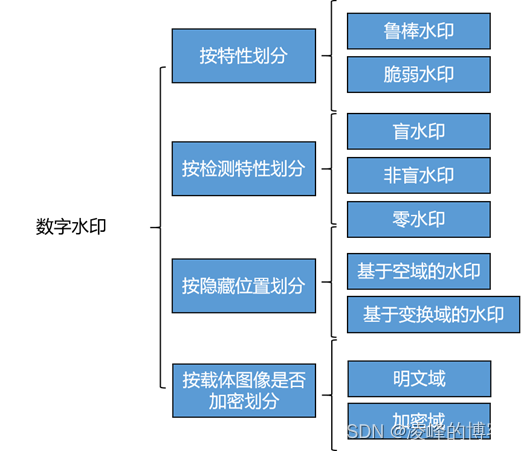

数字水印是一种将特定的数字信号嵌入数字产品中保护其版权、完整性、防复制或去向追踪的一种技术。现有的数字水印技术分类如图1所示数字水印是一种将特定的数字信号嵌入数字产品中保护其版权、完整性、防复制或去向追踪的一种技术。现有的数字水印技术分类如图1所示

1.按特性划分

1.1鲁棒水印

鲁棒水印是指图像拥有者将水印嵌入到载体图像中,含有版权信息的载体图像经过一般的图像处理操作(噪声、滤波、锐化等),或部分恶意攻击后仍能提取完整的水印信息。鲁棒水印的特点是水印信息难以被去除,主要用于版权保护。最早的鲁棒水印算法是1994年van提出的空域的最低有效位(least significant bit ,简称LSB)算法[1],用水印信息代替数字图像像素值的最低有效位。该算法简单、嵌入容量大、不可见性好、提取信息时不需要载体图像,但抵抗能力差、鲁棒性不好,不能用于实际。

Wang[4]提出了一种独立的基于嵌入域的两阶段RRW方法。通过设计一个基于频域的变换函数,更好地利用载体图像中固有的相关性,以满足鲁棒性和可逆性嵌入的要求。An[5]设计了一套小波域统计量直方图的变换和聚类(WSQH-SC)框架通过直方图移动和聚类巧妙地构建了新的水印嵌入和提取程序。Rajkumar[6]采用高斯滤波预处理图像,通过直方图的峰值点来嵌入秘密数据,在嵌入水印的像素位置进行高频分量修改。Zong在[7]-[8]中先后设计了针对裁剪攻击和随机弯曲攻击具有鲁棒性的水印方法。[7]将灰色层次分为几组,根据水印嵌入组中的像素数选择水印嵌入组,通过修改所选组的直方图来嵌入水印位。[8]在之前的基础上融合了高斯滤波,高频组件的修改嵌入水印的方法进一步提高鲁棒性。

2022年最新研究出的鲁棒水印是Xiong[2]等人提出的一种可逆鲁棒水印,该文提出了基于轻量级加密的安全多方加密图像(RRWEI-SM)的鲁棒可逆水印技术,将载体图像随机像素加密分配为2张共享图象,采用预测误差扩展(PEE)嵌入可逆水印,改进后实现拼接鲁棒水印和基于PEE的可逆水印嵌入。Xiao[3]等人提出基于置乱和克罗内克块压缩感知的改进的DHEI方案,该方案保持了大容量嵌入和稳定恢复的优点,提高了对多重噪声和剪切攻击的鲁棒性和编码端处理效率。

1.2脆弱水印

与鲁棒水印相比,脆弱水印是用来判断数字图像是否被篡改。水印信息可以随着嵌入水印后图像的破坏而被破坏,主要用于图像完整性验证。最新的一篇是Rasouli[9]通过汉明码

2.按检测特性划分

2.1 盲水印

盲水印的基本思想是将版权水印的整体信息量化地嵌入到载体图像中,并且在检测水印 信息时,不需要提供原有水印的任何信息即可完成水印的提取过程。

2.2 非盲水印

2.3 零水印

3. 按隐藏位置划分

按图像中数字水印作用域不同,现有的数字水印算法主要分为空域数字图像水印技术和变换域数字图像水印技术。

3.1空域水印

空间域技术都是使用各种方法直接改变图像的像素,直接将水印信息加载在数据上。空域数字水印中最简单和最有代表性的方案是用水印信息代替数字图像像素值的最低有效位。

3.2变换域水印

空间域数字水印算法存在的缺点是嵌入的信息量太小和鲁棒性安全性差, 导致使用过程中具有一定的局限性。变换域数字水印具有较好的不可见性、鲁棒性和较大嵌入水印信息量等优点。因此

4. 按载体图像是否加密划分

4.1明文域水印

4.2加密域水印

此外,上述方案都是在明文域中进行的,这意味着载体图像的隐私没有得到很好的保护。在外包服务、云计算平台、多方版权保护等许多应用场景中,隐私保护特性至关重要,因此近年来加密图像数字技术渐渐兴起。上文中文献[2],[3]也属于加密域数字水印算法。

总结

总的来说,现有加密域可逆信息隐藏算法中,基于非对称(公钥)加密域可逆信息隐藏算法安全性高,但其图像加密过程计算复杂度一般高于非对称加密域可逆信息隐藏算法,本文则主要研究加密图像数字水印:

- 图像加密方法主要为XOR,此种加密方式仅改变了像素值,未改变原始像素的位置,存在像素位置泄露的风险;

- 为能利用图像的局部相关性无损重建原始图像,规定信息隐藏前像素的局部位置关系不能改变;

- 在像素高有效位隐藏秘密信息的算法(如文献[35], [38])信息嵌入率较高,但解密图像质量较差。

参考文献

- Van Schyndel R G, Tirkel A Z, Osborne C F. A digital watermark[C]//Proceedings of 1st international conference on image processing. IEEE, 1994, 2: 86-90.

- L. Xiong, X. Han, C. -N. Yang and Y. -Q. Shi, "Robust Reversible Watermarking in Encrypted Image With Secure Multi-Party Based on Lightweight Cryptography," in IEEE Transactions on Circuits and Systems for Video Technology, vol. 32, no. 1, pp. 75-91, Jan. 2022, doi: 10.1109/TCSVT.2021.3055072.

- D. Xiao, A. Zhao and F. Li, "Robust Watermarking Scheme for Encrypted Images Based on Scrambling and Kronecker Compressed Sensing," in IEEE Signal Processing Letters, vol. 29, pp. 484-488, 2022, doi: 10.1109/LSP.2022.3143038.

- Wang X, Li X, Pei Q. Independent embedding domain based two-stage robust reversible watermarking[J]. IEEE Transactions on Circuits and Systems for Video Technology, 2019, 30(8): 2406-2417.

- L. An, X. Gao, X. Li, D. Tao, C. Deng and J. Li, "Robust Reversible Watermarking via Clustering and Enhanced Pixel-Wise Masking," in IEEE Transactions on Image Processing, vol. 21, no. 8, pp. 3598-3611, Aug. 2012, doi: 10.1109/TIP.2012.2191564.

- Rajkumar, R., and A. Vasuki. "Reversible and robust image watermarking based on histogram shifting." Cluster Computing 22.5 (2019): 12313-12323.

- T. Zong, Y. Xiang and I. Natgunanathan, "Histogram shape-based robust image watermarking method," 2014 IEEE International Conference on Communications (ICC), 2014, pp. 878-883, doi: 10.1109/ICC.2014.6883430.

- T. Zong, Y. Xiang, I. Natgunanathan, S. Guo, W. Zhou and G. Beliakov, "Robust Histogram Shape-Based Method for Image Watermarking," in IEEE Transactions on Circuits and Systems for Video Technology, vol. 25, no. 5, pp. 717-729, May 2015, doi: 10.1109/TCSVT.2014.2363743.

- F. Rasouli and M. Taheri, "A Perfect Recovery for Fragile Watermarking by Hamming Code on Distributed Pixels," 2021 18th International ISC Conference on Information Security and Cryptology (ISCISC), 2021, pp. 18-22, doi: 10.1109/ISCISC53448.2021.9720465.

这篇关于数字水印文献综述的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!