本文主要是介绍【高项】第三章 信息系统治理,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

目录

3.1IT治理

3.1.1 IT治理基础

1. IT治理的驱动因素

2. IT治理的目标价值(与业务目标一致、有效利用信息与数据资源、风险管理)

3. IT治理的管理层次(最高管理层、执行管理层、业务与服务执行层)

3.1.2 IT治理体系

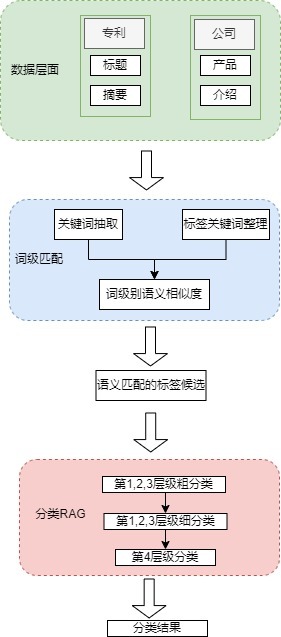

编辑1. IT治理关键决策

编辑2. IT治理体系框架

3. IT治理核心内容(组织职责、战略匹配、资源管理、价值交付、风险管理、绩效管理)

4. IT治理机制经验(建立IT治理机制的原则:简单、透明、适合)

3.1.3 IT治理任务

3.1.4 IT治理方法与标准

1. ITSS中IT服务治理

编辑2.信息和技术治理框架

3.IT治理国际标准(评估、指导、监督)

3.2 IT审计

3.2.1 IT审计基础

3.2.2 审计方法与技术

1.IT审计依据与准则

2.IT审计常用方法

编辑3.IT审计技术

编辑4.IT审计证据

编辑5.IT审计底稿(综合类、业务类、备查类)

3.2.3审计流程(准备、实施、终结、后续审计)

3.2.4审计内容(IT内部控制审计、IT专项审计)

高频必掌握易错点总结

信息系统治理(IT治理)是组织开展信息技术及其应用活动的重要管控手段,也是组织治理的重要组成部分。组织的数字化转型和组织建设过程中,IT治理起到重要的 统筹、评估、指导和 监督作用。信息技术审计(IT审计)作为与IT治理配套的组织管控手段,是IT治理不可或缺的评估和监督工具,重点承担着组织信息系统发展的 合规性检测以及 信息技术风险的管控等职能。

3.1IT治理

3.1.1 IT治理基础

1. IT治理的驱动因素

驱动组织开展高质量IT治理因素包括:①良好的IT治理能够确保组织IT投资有效性;②IT属于知识高度密集型领域,其价值发挥的弹性较大;③IT已经融入组织管理、运行、生产和交付等各领域中,成为各领域高质量发展的重要基础;④信息技术的发展演进以及新兴信息技术的引入,可为组织提供大量新的发展空间和业务机会等;⑤IT治理能够推动组织充分理解IT价值,从而促进IT价值挖掘和融合利用;⑥IT价值不仅仅取决于好的技术,也需要良好的价值管理,场景化的业务融合应用;⑦高级管理层的管理幅度有限,无法深入到IT每项管理当中,需要采用明确责权利和清晰管理去确保IT价值;⑧成熟度较高的组织以不同的方式治理IT,获得了领域或行业领先的业务发展效果。

2. IT治理的目标价值(与业务目标一致、有效利用信息与数据资源、风险管理)

lT治理主要目标包括:与业务目标一致、有效利用信息与数据资源、风险管理。

(1)与业务目标一致。IT治理要从组织目标和数字战略中抽取信息与数据需求和功能需求,形成总体的IT治理框架和系统整体模型,为进一步系统设计和实施奠定基础,保证信息技术开发利用跟上持续变化的业务目标。

(2)有效利用信息与数据资源。目前信息系统工程超期、IT客户的需求没有满足、IT平台不支持业务应用、数据开发利用效能与价值不高、信息技术与业务发展融合深度不够等问题突出,通过IT治理对信息与数据资源的管理职责进行有效管理,保证投资的回收,并支持决策。

(3)风险管理。由于组织越来越依赖于信息网络、信息系统和数据资源等,新的风险不断涌现,例如,新出现的技术没有管理,不符合现有法律和规章制度,没有识别对IT服务的威胁等。IT治理重视风险管理,通过制定信息与数据资源的保护级别,强调对关键的信息与数据资源,实施有效监控和事件处理。

3. IT治理的管理层次(最高管理层、执行管理层、业务与服务执行层)

管理层次大致可分为三层:最高管理层、执行管理层、业务与服务执行层。

最高管理层:主要职责包括证实IT战略与业务是否一致:证实通过明确的期望和衡量手段交付IT价值:指导T战略,平衡支持组织当前和未来发展的投资;指导信息和教据资源的分配。

执行管理层:主要职责包括制定IT目标,分析新技术的机遇和风险、建设关键过程和核心克争力、分配责任、定义规程、衡量业绩:管理风险和获得可靠保证。

业务和服务支撑层:主要职责是信息和数据服务的提供支持:T基础设施的·建设和维护:需求的提出和响应

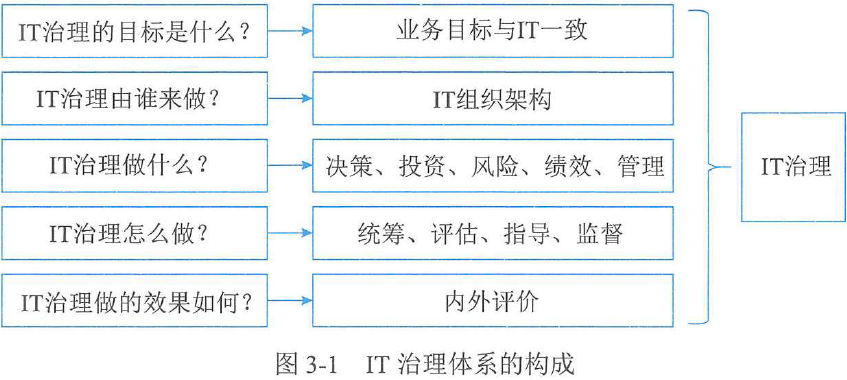

3.1.2 IT治理体系

IT治理体系的构成

- IT治理目标·与业务目标一致

- IT治理由谁来做:IT组织架构

- IT治理做什么:决策、投资、风险、绩效、管理

- IT治理怎么做·统筹、评估、指导、监督

- IT治理做的效果如何:内外评价

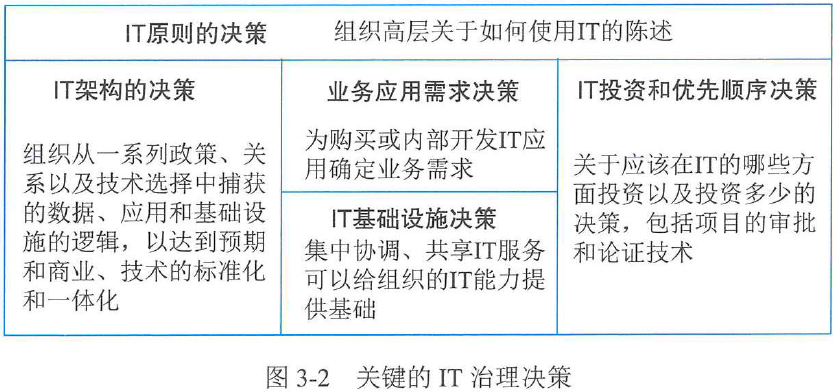

1. IT治理关键决策

有效的lT治理必须关注五项关键决策,包括IT原则、IT架构、IT基础设施、业务应用需求、IT投资和优先顺序。

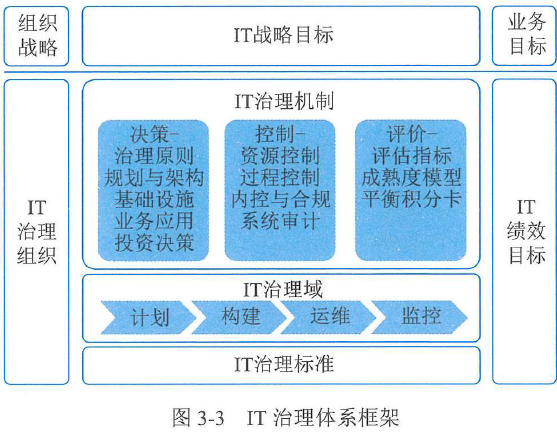

2. IT治理体系框架

IT治理体系框架具体包括:IT战略目标、IT治理组织、IT治理机制、IT治理域、IT治理标准和IT绩效目标等部分,形成一整套IT治理运行闭环。

3. IT治理核心内容(组织职责、战略匹配、资源管理、价值交付、风险管理、绩效管理)

IT治理的核心内容包括六个方面:组织职责、战略匹配、资源管理、价值交付、风险管理和绩效管理。

4. IT治理机制经验(建立IT治理机制的原则:简单、透明、适合)

建立IT治理机制的原则包括:①简单。机制应该明确地定义特定个人和团体所承担的责任和目标。②透明。有效的机制依赖于正式的程序。对于那些被治理决策所影响或是想要挑战治理决策的人来说,机制如何工作是需要非常清晰的。③适合。机制鼓励那些处于最佳位置的个人去制定特定的决策。

3.1.3 IT治理任务

IT治理任务:全局统筹、价值导向、机制保障、创新发展、文化助推

3.1.4 IT治理方法与标准

IT治理方法与标准:我国信息技术服务标准库(ITSS)中的IT系列标准、信息与技术治理框架·(COBIT)、IT治理国际标准(ISO/IEC38500)

1. ITSS中IT服务治理

我国IT治理标准化研究是围绕IT治理研究范畴,为IT过程、IT资源、信息与组织战略、组织目标的连接提供了一种机制。

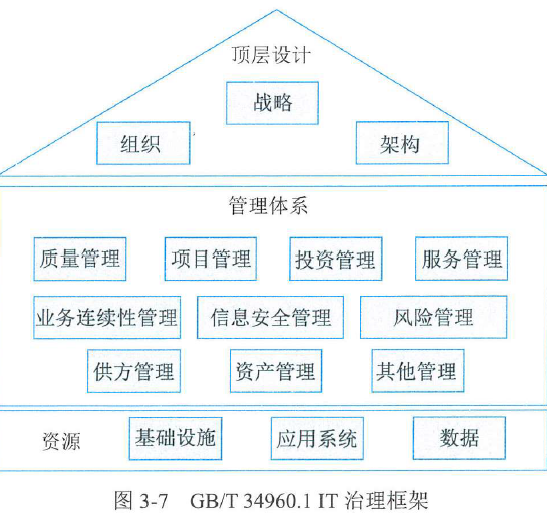

1)IT 治理通用要求(IT治理框架:顶层设计、管理体系、资源)

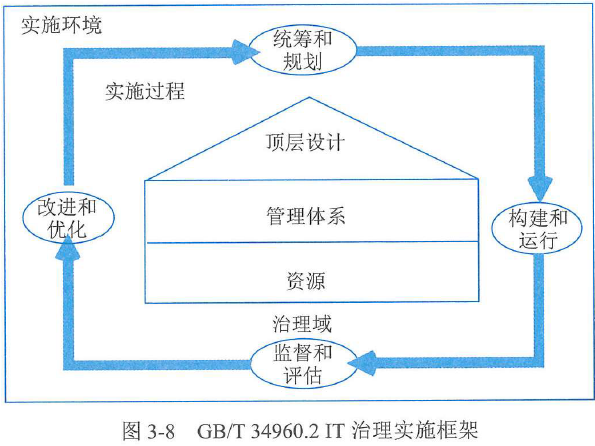

2)IT 治理实施指南(IT治理实施框架:实施环境、实施过程、治理域)

2.信息和技术治理框架

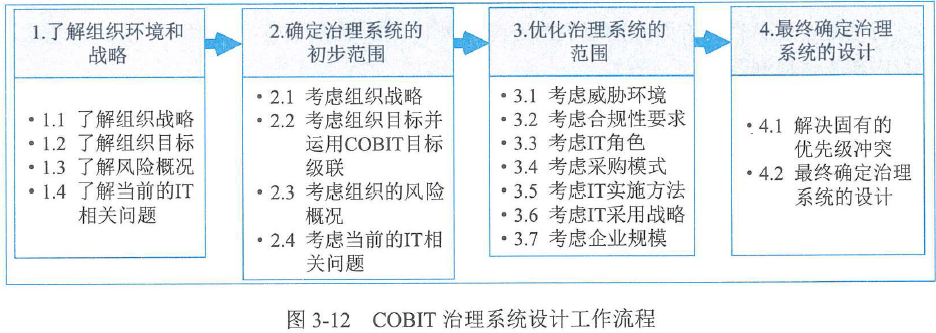

组织开展治理系统设计通过流程化的方式进行,如图3-12所示,COBIT给出了建议设计流程:①了解组织环境和战略;②确定治理系统的初步范围;③优化治理系统的范围;④最终确定治理系统的设计。

3.IT治理国际标准(评估、指导、监督)

3.2 IT审计

3.2.1 IT审计基础

组织的IT目标主要包括:①组织的IT 战略应与业务战略保持一致;②保护信息资产的安全及数据的完整、可靠、有效;③提高信息系统的安全性、可靠性及有效性;④合理保证信息系统及其运用符合有关法律、法规及标准等的要求。

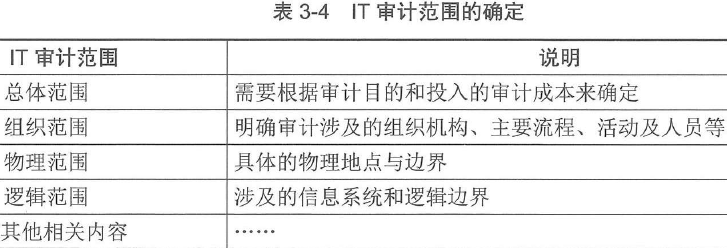

IT审计范围:

- 1、总体范围

- 2、组织范围

- 3、物理范国

- 4、逻辑范围

- 5、其它

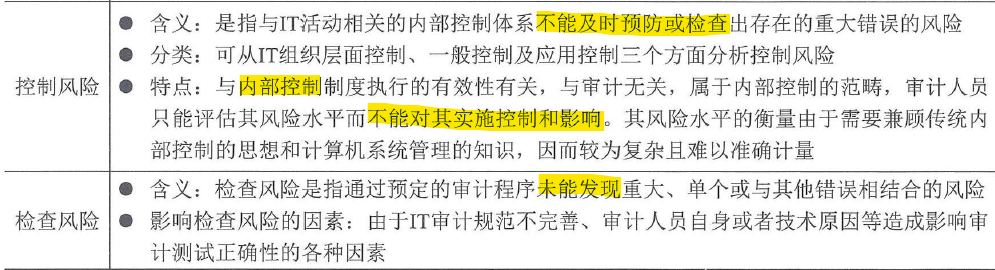

IT审计风险(固有、控制、检查、总体审计 风险)

3.2.2 审计方法与技术

1.IT审计依据与准则

IT审计活动的开展需要结合相关法律法规、准则与标准。国际上发布的常用审计准则有:

信息系统审计准则(ISACA,国际信息系统审计协会发布)。

《内部控制一整体框架》报告,即通称的COSO(The Organizations of The National Commission of Fraudulent Financial Reporting,美国虚假财务报告委员会下属的发起人委员会)报告。

《萨班斯法案》(Sarbanes-Oxley Act, SOX)。SOX是美国政府出台的一部涉及会计职业监管、组织治理、证券市场监管等方面改革的重要法律。

信息及相关技术控制目标(Control Objectives for Information and related Technology, COBIT)是目前国际上通用的信息及相关技术控制规范。

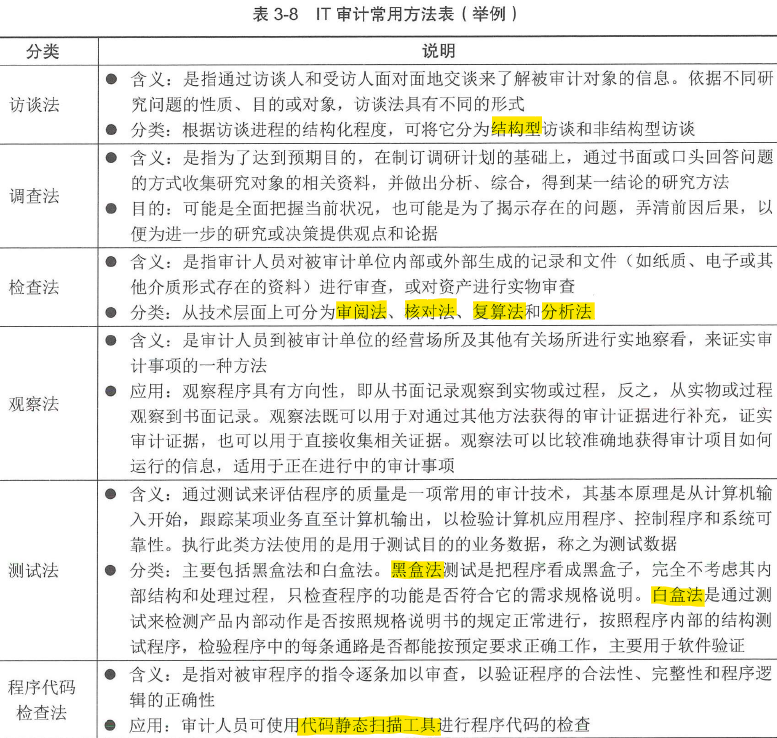

2.IT审计常用方法

常用审计方法包括:访谈法、调查法、检查法、观察法、测试法和程序代码检查法等,如表3-8所示。

3.IT审计技术

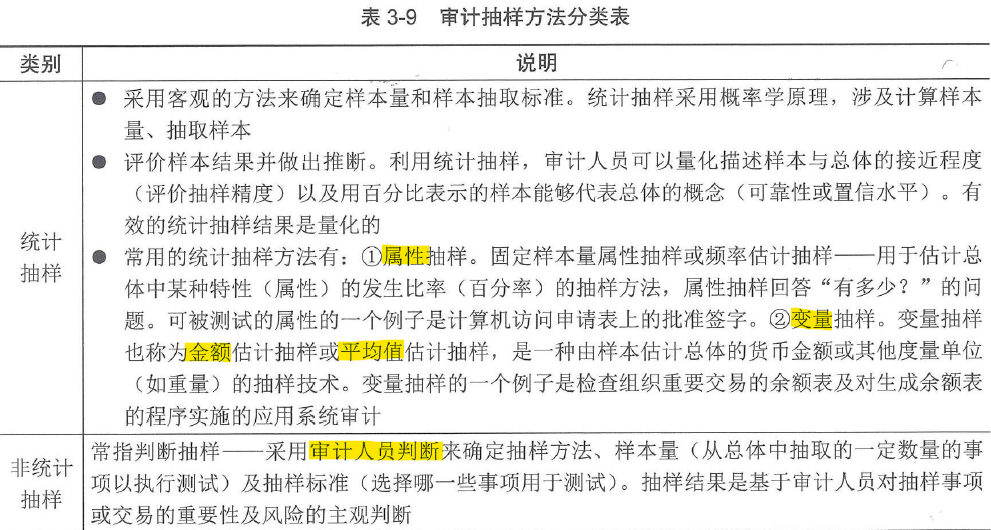

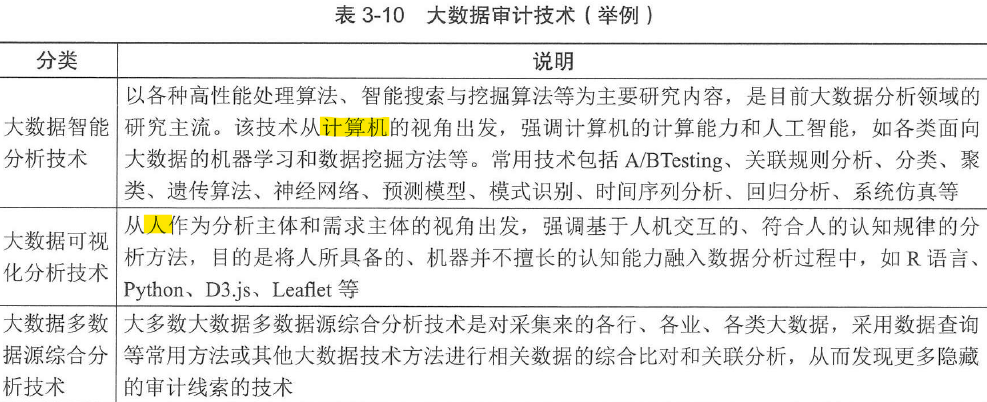

常用的IT审计技术包括风险评估技术、审计抽样技术、计算机辅助审计技术及大数据审计技术。

1)风险评估技术

风险识别、风险分析、风险评价、风险应对

2)审计抽样技术

统计抽样和非统计抽样

3)计算机辅助审计技术

4)大数据审计技术

包括大数据智能分析技术、大数据可视化技术、大数据多数据综合分析技术,如表3-10所示。

4.IT审计证据

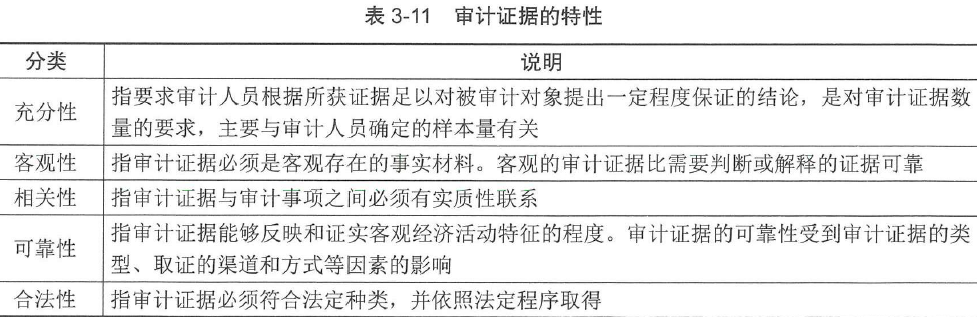

IT审计证据的特性:·充分性、客观性、相对性、可靠性、合法性

审计证据的特性如表 3-11 所示。

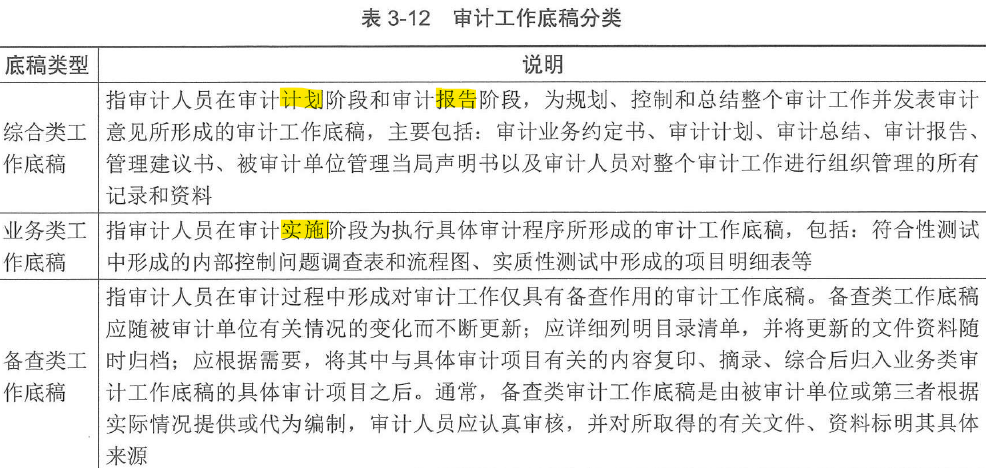

5.IT审计底稿(综合类、业务类、备查类)

审计工作底稿一般分为综合类工作底稿、业务类工作底稿和备查类工作底稿。

IT审计底稿作用

1、是形成审计结论、发表审计意见的主要依据:

2、是评价考核审计人员的主要依据;

3、是审计质量控制与监督的基础

4、对未来审计业务有参考备查的作用

3.2.3审计流程(准备、实施、终结、后续审计)

(1)审计准备阶段。IT审计准备阶段是指IT审计项目从计划开始,到发出审计通知书为止的期间。准备阶段是整个审计过程的起点和基础,准备阶段的工作是否充分、合理、细致,对提高审计工作效率,保证审计工作质量至关重要。准备阶段工作一般包括:①明确审计目的及任务;②组建审计项目组;③搜集相关信息;④编制审计计划等。

(2)审计实施阶段。IT审计实施阶段是审计人员将项目审计计划付诸实施的期间。此阶段的工作是审计全过程的中心环节,是整个审计流程的关键阶段,关系到整个审计工作的成败。实施阶段主要完成工作包括:①深入调查并调整审计计划;②了解并初步评估IT内部控制;③进行符合性测试;④进行实质性测试等。

(3)审计终结阶段。IT审计终结阶段是整理审计工作底稿、总结审计工作、编写审计报告、做出审计结论的期间。审计人员应运用专业判断,综合分析所收集到的相关证据,以经过核实的审计证据为依据,形成审计意见、出具审计报告。终结阶段的工作一般包括:①整理与复核审计工作底稿;②整理审计证据;③评价相关IT控制目标的实现;④判断并报告审计发现;⑤沟通审计结果;⑥出具审计报告;⑦归档管理等。

(4)后续审计阶段。后续审计是在审计报告发出后的一定时间内,审计人员为检查被审计单位对审计问题和建议是否已经采取了适当的纠正措施,并取得预期效果的跟踪审计。后续审计并不是一次新的审计,而是前一次审计的有机组成部分。实施后续审计,可不必遵守审计流程的每一过程和要求,但必须依法依规进行检查、调查,收集审计证据,写出后续审计报告。

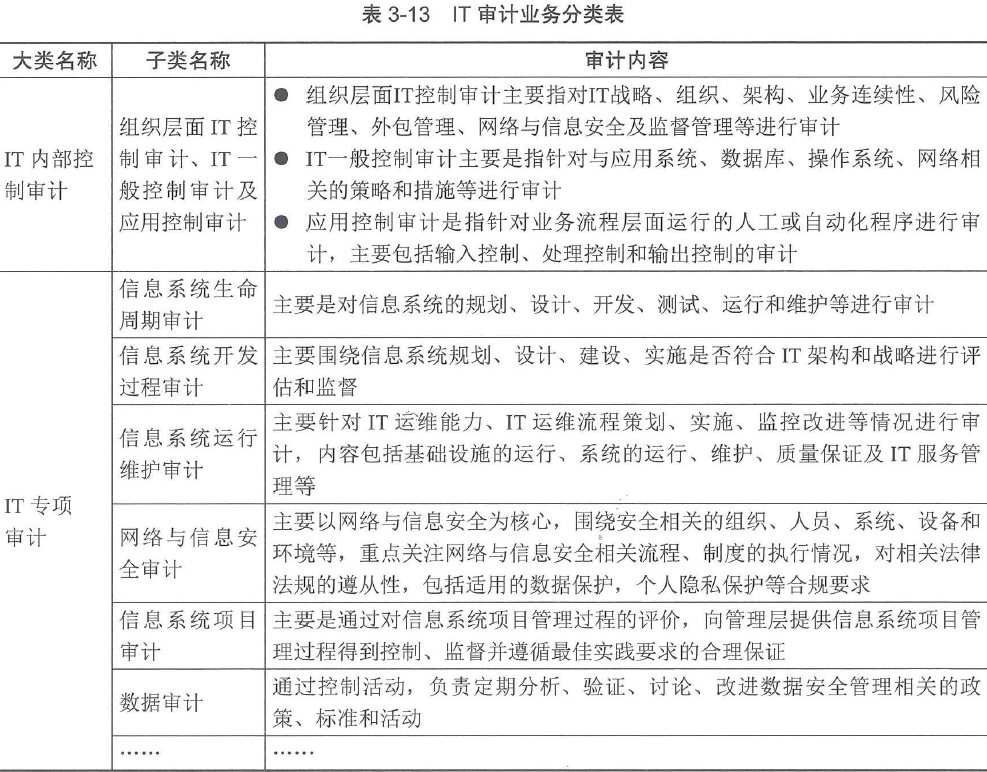

3.2.4审计内容(IT内部控制审计、IT专项审计)

IT审计业务和服务通常分为IT内部控制审计和IT专项审计。IT内部控制审计主要包括组织层面IT控制审计、IT一般控制审计及应用控制审计;IT专项审计主要是指根据当前面临的特殊风险或者需求开展的IT审计,审计范围为IT综合审计的某一个或几个部分。有关IT内部控制审计与IT专项审计的具体内容如表3-13所示。

高频必掌握易错点总结

1、会话层:RPC人品差、NFS闹分手、SQL失去了

2、网络层功能:翻译网络地址

3、速度:5G-1Gb、4G-75Mb、6G-10G-1T

4、移动互联网是桌面互联网的延伸和补充

5、网络层协议主要有IP、ICMP、ARP和RARP

6、表示层为应用层提供数据,并负责数据转换和代码的格式化,大部分的数据压缩和转码工作在表示层进行

7、路由器属于网络层,交换机属于数据链路层,Hub(集线器)属于物理层

8、GSM是2G,GPRS是2.5G,CDMA是3G

9、会话层:重新回话,断点续传

10、AP的作用是无线接入(Access Point)

11、WLAN技术使用的传输介质是无线电波

12、根据IEEE802.11标准,一般无线路由器所能覆盖的最大距离通常为300米

13、保护信息资产的安全不属于IT审计的目标,因为保护是实时的

14、IT治理框架:技术顶层设计、管理体系和资源【顶管子(资)】

这篇关于【高项】第三章 信息系统治理的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!