本文主要是介绍【Frida】【Android】 10_爬虫之WebSocket协议分析,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

🛫 系列文章导航

- 【Frida】【Android】01_手把手教你环境搭建 https://blog.csdn.net/kinghzking/article/details/136986950

- 【Frida】【Android】02_JAVA层HOOK https://blog.csdn.net/kinghzking/article/details/137008446

- 【Frida】【Android】03_RPC https://blog.csdn.net/kinghzking/article/details/137050967

- 【Frida】【Android】04_Objection安装和使用 https://blog.csdn.net/kinghzking/article/details/137071768

- 【Frida】【Android】05_Objection实战 https://blog.csdn.net/kinghzking/article/details/137071826

- 【Frida】【Android】 06_夜神模拟器中间人抓包 https://blog.csdn.net/kinghzking/article/details/137162859

- 【Frida】【Android】 07_爬虫之网络通信库HttpURLConnection https://blog.csdn.net/kinghzking/article/details/137211973

- 【Frida】【Android】 08_爬虫之网络通信库okhttp3 https://blog.csdn.net/kinghzking/article/details/137227041

- 【Frida】【Android】 09_爬虫之Socket https://blog.csdn.net/kinghzking/article/details/137284648

- 【Frida】【Android】 10_爬虫之WebSocket协议分析 https://blog.csdn.net/kinghzking/article/details/137470904

- 【Frida】【Android】 工具篇:ZenTracer https://blog.csdn.net/kinghzking/article/details/137284648

▒ 目录 ▒

- 🛫 系列文章导航

- 🛫 导读

- 开发环境

- 1️⃣ WebSocket简介

- 2️⃣ 搭建环境

- 服务器

- Android端

- 命令行客户端

- 3️⃣ 发送封包分析

- App操作步骤

- Socket尝试【失败】

- okhttp3尝试

- 4️⃣ 接收封包分析

- Socket尝试

- WebSocketService.onMessage

- 📖 参考资料

🛫 导读

开发环境

| 版本号 | 描述 | |

|---|---|---|

| 文章日期 | 2024-03-24 | |

| 操作系统 | Win11 - 22H2 | 22621.2715 |

| node -v | v20.10.0 | |

| npm -v | 10.2.3 | |

| 夜神模拟器 | 7.0.5.8 | |

| Android | 9 | |

| python | 3.9.9 | |

| frida | 16.2.1 | |

| frida-tools | 12.3.0 | |

| objection | 1.11.0 | |

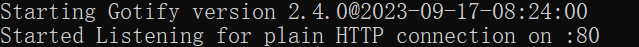

| gotify-windows-amd64.exe -v | 2.4.0@2023-09-17-08:24:00 | |

| gotify-cli-windows-amd64.exe -v | 2.2.3 | |

| Gotify.apk | 2.7.1 | com.github.gotify |

1️⃣ WebSocket简介

WebSocket协议是为了改善HTTP中通信只能由客户端发起的弊端而产生的。

- 在HTTP协议下,如果服务器存在

连续的状态变化,那么客户端要想获取这种状态变化会十分麻烦,要解决这样的困境,只能使用“轮询”,即每隔一段时间发出一次询问,以了解服务器有没有新的信息。- WebSocket协议出现后,很好地解决了上述问题:首先,服务器可以

主动向客户端推送信息,客户端也可以主动向服务器发送信息,实现了服务器与客户端真正的双向平等对话,即全双工通信,这种通信方式为客户端获取服务端的状态变化提供了极大的方便。其次,与传统的HTTP这种非持久化的协议相比,WebSocket在建立连接后能够保持持久化连接,不需要向HTTP一样在一次请求中只能一个request对应一个response,极大地节约了每次发送请求需要重新建立连接所消耗的性能。- 需要声明的是,与Socket不同,WebSocket是一种端对端的通信方式,它只是借鉴了Socket的

全双工通信的思想,本身仍然是建立在TCP之上的一种应用层协议。

2️⃣ 搭建环境

针对WebSocket协议,笔者在gotify官网上找了一个应用用于测试。这个项目是一个开源的基于WebSocket的即时通信系统,提供了相应的客户端与服务器,整个项目的源代码存储在GitHub上,网址是https://github.com/gotify。

也可以使用本节内容的绑定资源。

服务器

下载服务器软件包https://github.com/gotify/server/releases并解压,直接双击

gotify-windows-amd64.exe即可

Android端

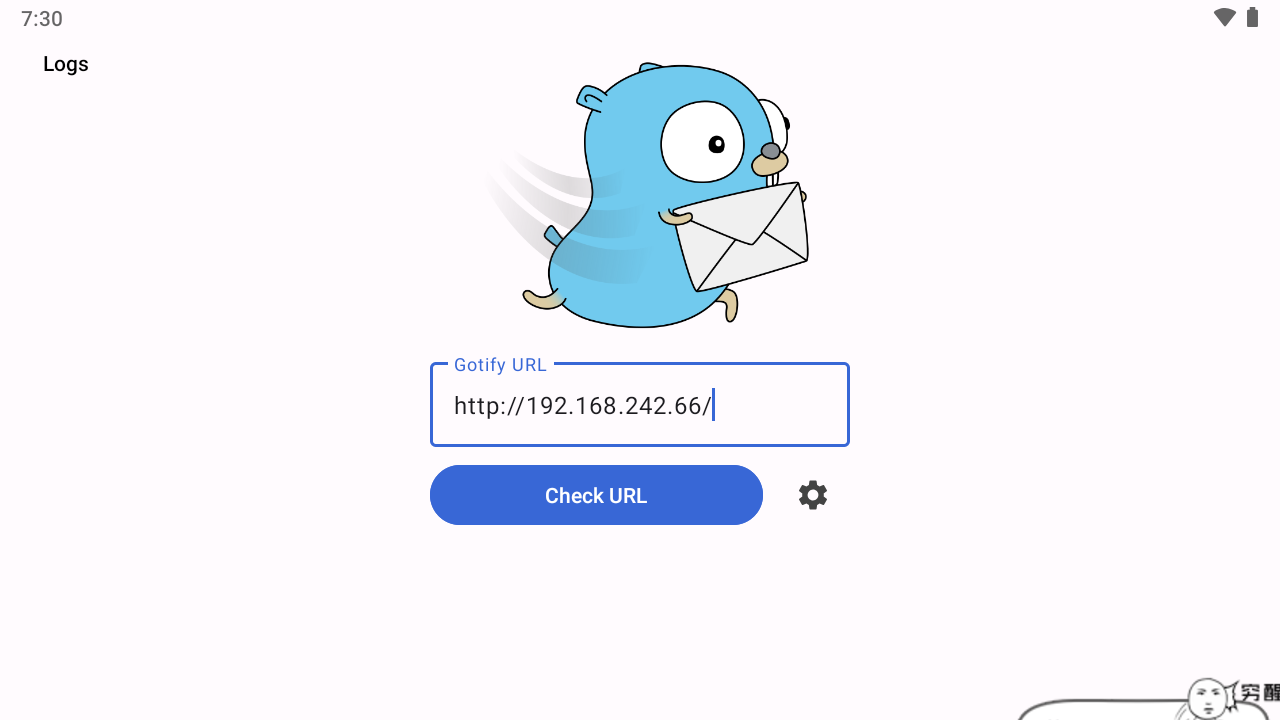

- 从gotify的Android版本页面https://github.com/gotify/android/releases下载并安装最新版的Android客户端。

- 查看主机ip,192.168.242.66;在输入框中输入

http://192.168.242.66/,点击Check URL按钮

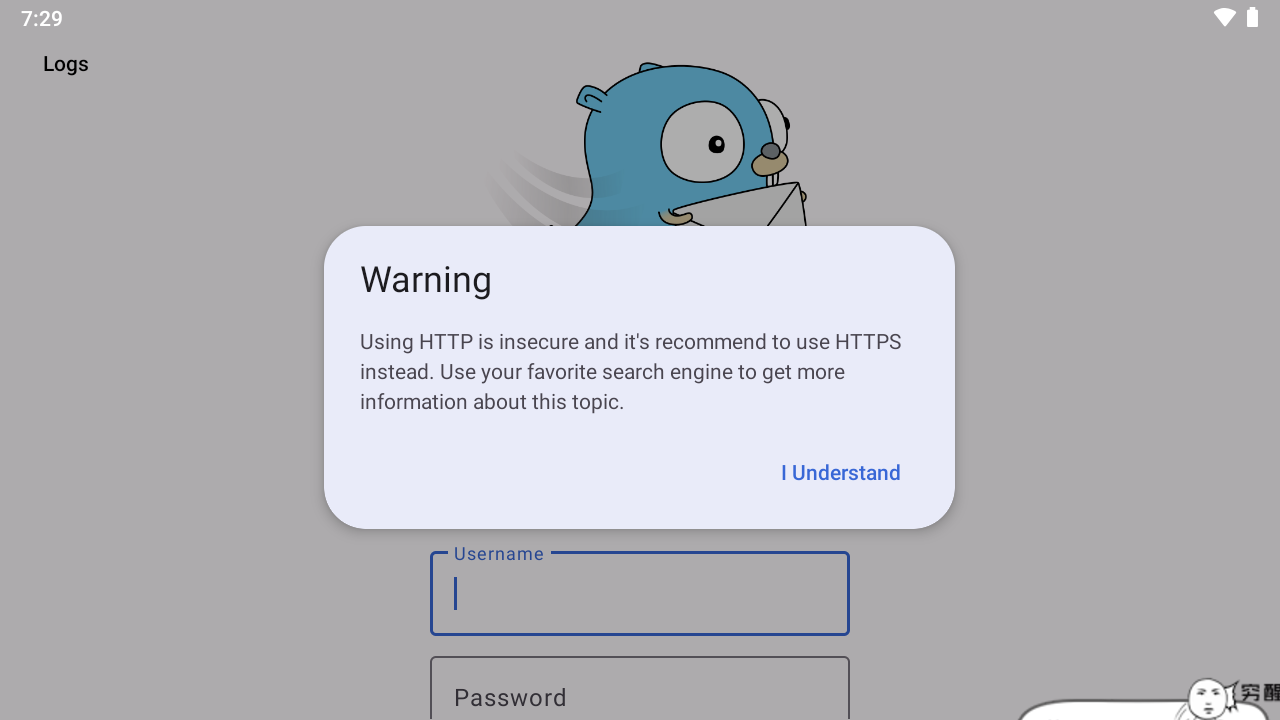

- 忽略弹出的警告信息,输入用户名

admin,密码admin。

- 点击

Login,然后在弹出窗口中点击Create按钮

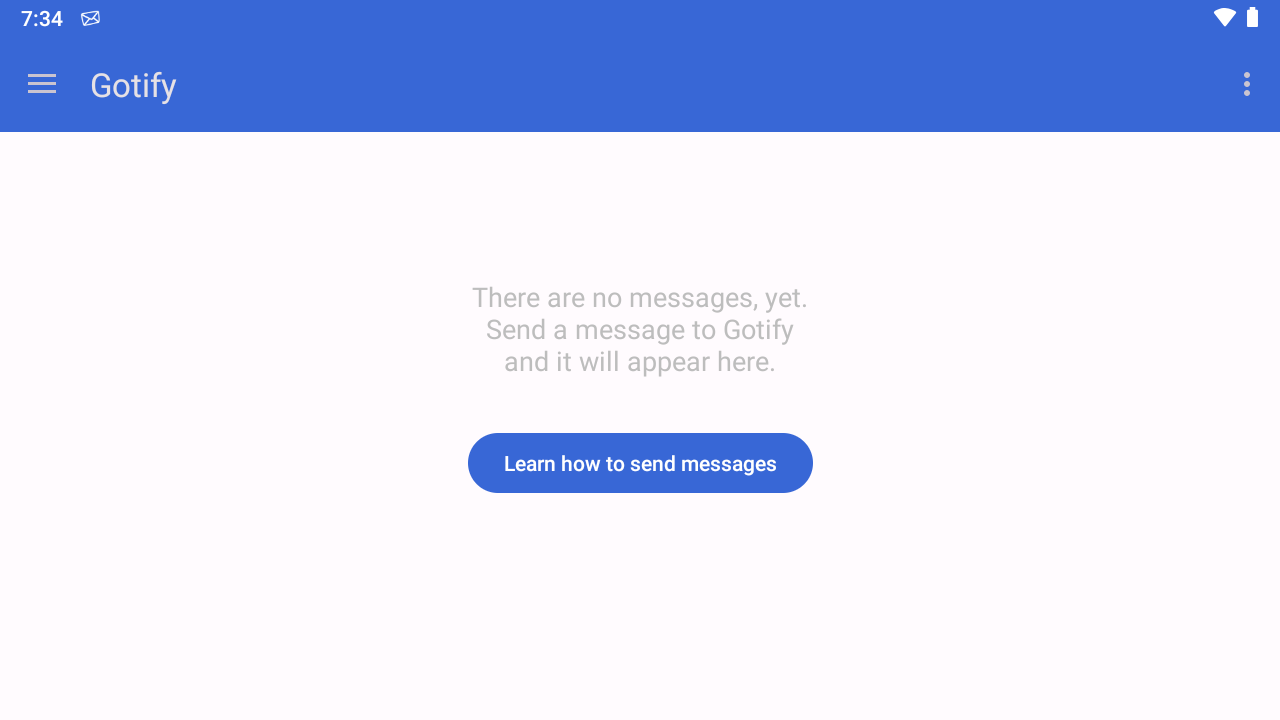

- 最后进入Gotify界面。

ps: 如果操作中弹出下面内容,表示无法连接网络。

在主机上请求http://192.168.242.66/version,可以正常访问,所以猜测是防火墙的问题。

将防火墙关闭即可正常访问了:

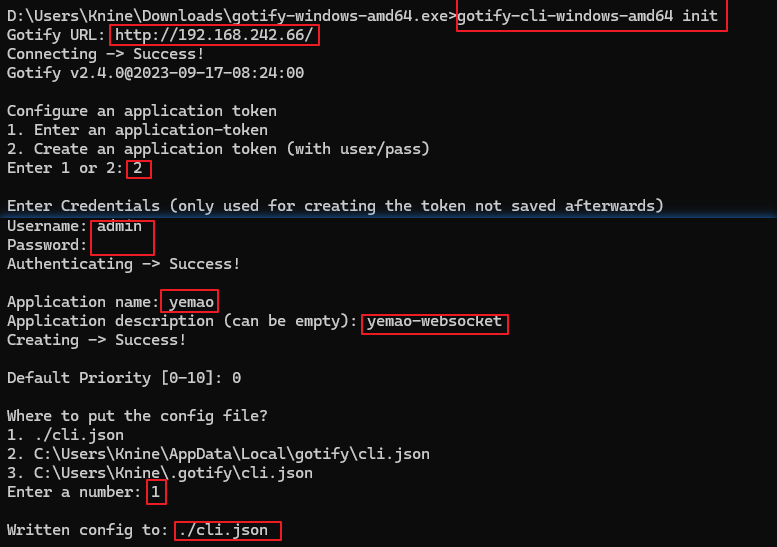

命令行客户端

为了让Android端接收到消息,我们需要下载gotify命令行客户端https://github.com/gotify/cli/releases。

- 打开CMD命令行窗口

- 输入命令

gotify init完成gotify配置的初始化

- 依次输入服务器端的网址

- 配置访问方式(这里选择用户名+密码的方式)

- 用户名和密(

admin/admin)- Application name(用户随意)

- 优先级别

- 发送消息

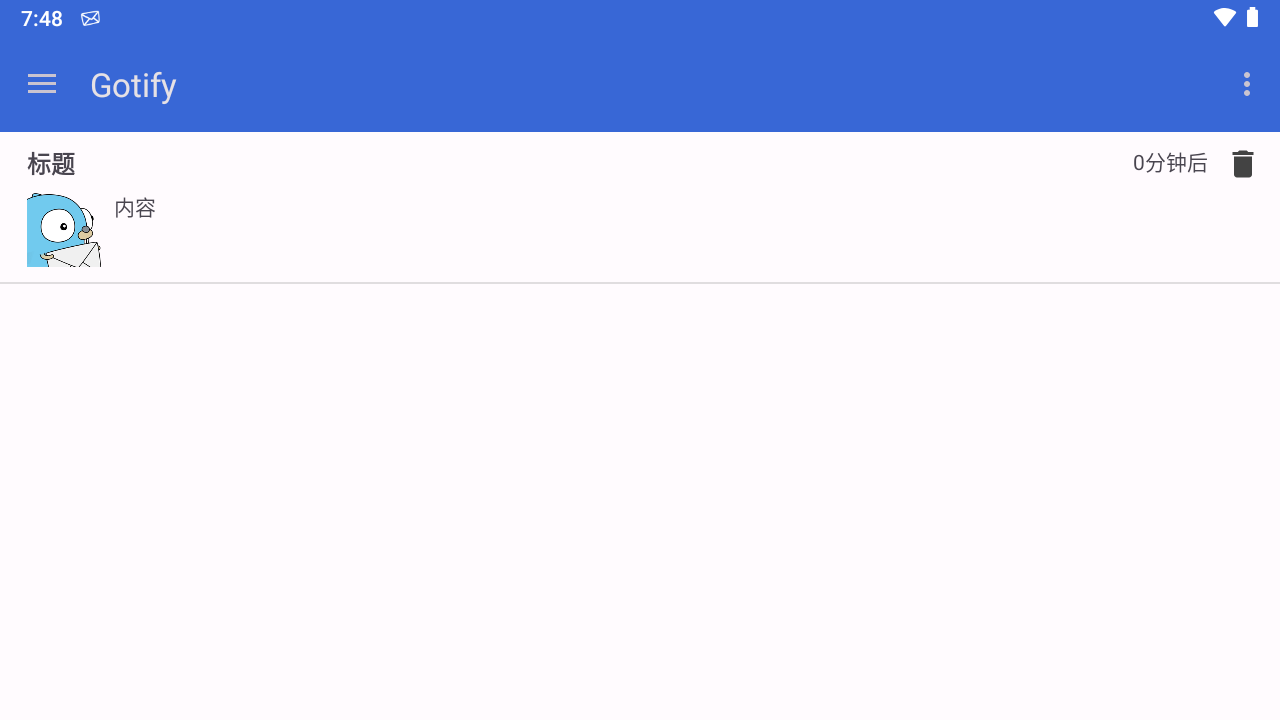

执行命令gotify-cli-windows-amd64.exe p "内容" -t "标题"

其中,p参数后跟着的是想发的信息,-t参数后跟着的是消息的标题title。- 最后,我们在App中可以看到如下内容:

至此,整个WebSocket的分析环境就搭建完毕了。

3️⃣ 发送封包分析

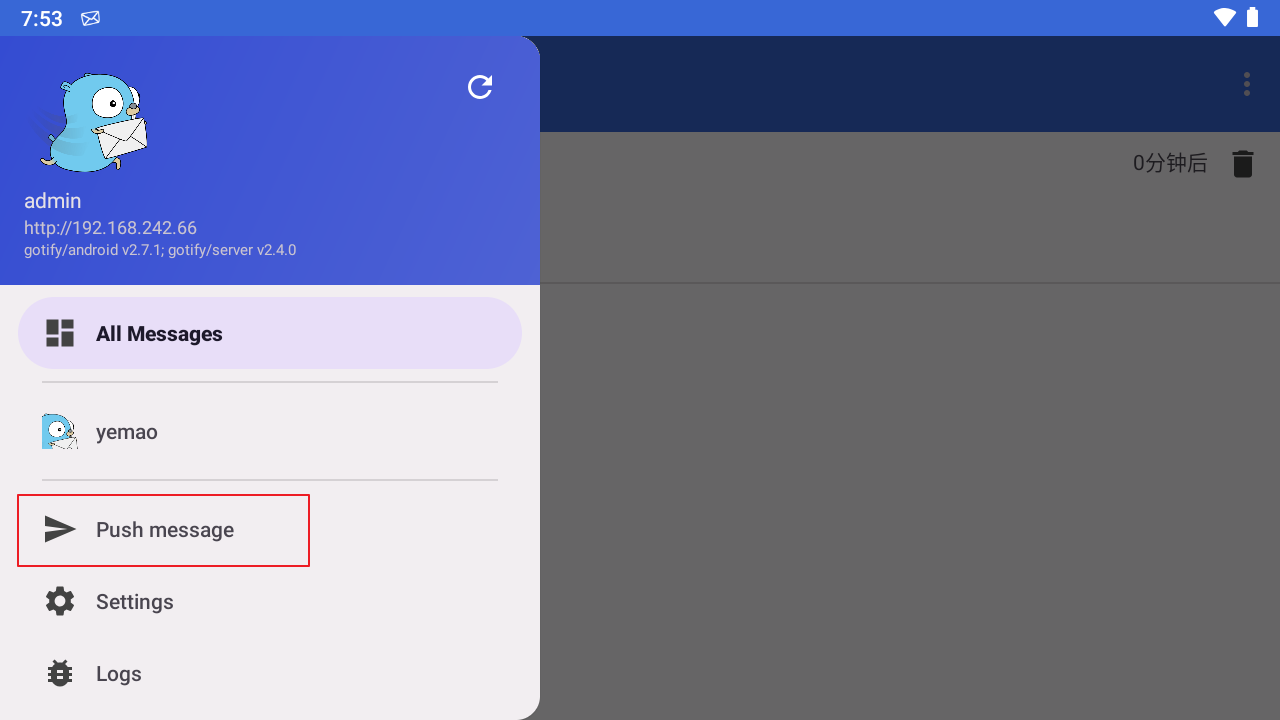

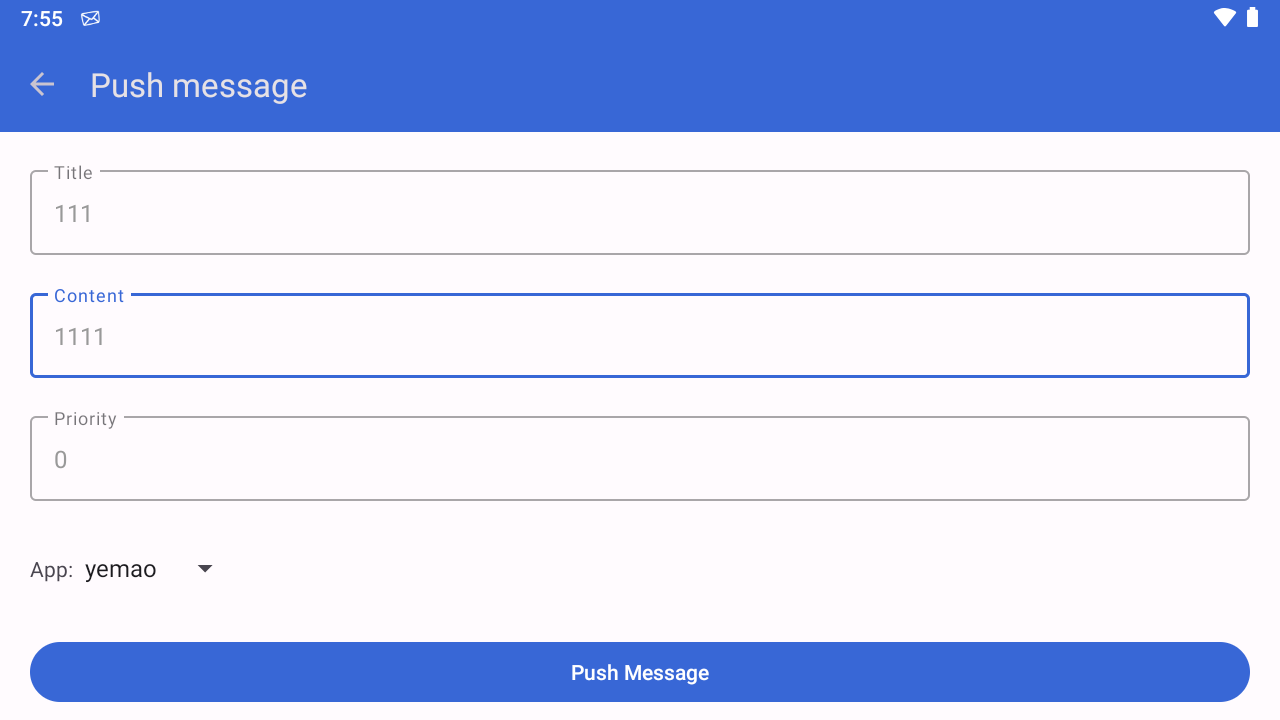

App操作步骤

- 点击App左上角的三个点,打开菜单

- 在菜单中,点击

Push message按钮,打开发送界面

- 输入Title、Content,点击

Push Message即可

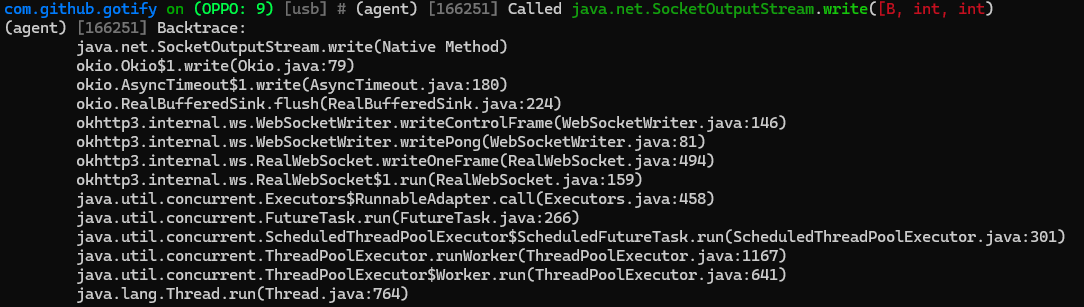

Socket尝试【失败】

根据之前的文章《【Frida】【Android】 09_爬虫之Socket https://blog.csdn.net/kinghzking/article/details/137284648》 ,我们可以知道最终封包会调用

java.net.SocketOutputStream.write将封包发送出去,我们通过objection拦截该函数,查看堆栈内容。

- objection连接

objection -g com.github.gotify explore

- hook 函数 java.net.SocketOutputStream.write

android hooking watch class_method java.net.SocketOutputStream.write --dump-args --d ump-return --dump-backtrace

- 通过gotify命令行客户端,发送消息,我们可以看到下面堆栈内容:

结论:

- 堆栈中,没有找到想要的方法!!!(独立线程,参数被封装到别的地方了)

- 但是我们发现App中使用了

okhttp3库,接下来对其进行分析。

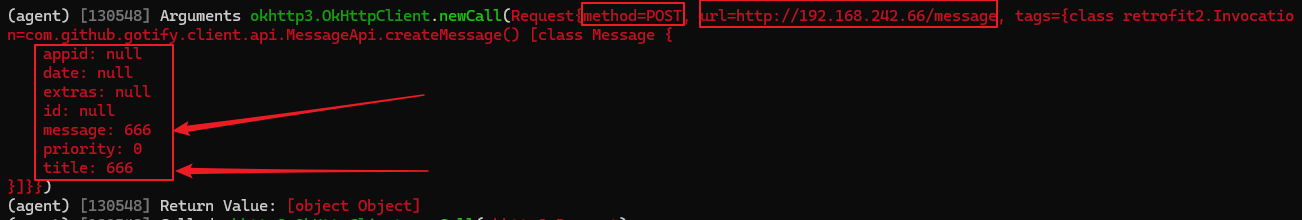

okhttp3尝试

根据文章《【Frida】【Android】 08_爬虫之网络通信库okhttp3 https://blog.csdn.net/kinghzking/article/details/137227041》,我们可以尝试hook函数okhttp3.OkHttpClient.newCall。

android hooking watch class_method okhttp3.OkHttpClient.newCall --dump-args --dump-return --dump-backtrace

- 再次发送消息,可以看到如下内容:

这就是我们需要的内容了,到此未知即可拦截我们想要的内容了。

ps: 有兴趣的,可以根据下面堆栈信息,编写frida脚本获取更详细的信息。

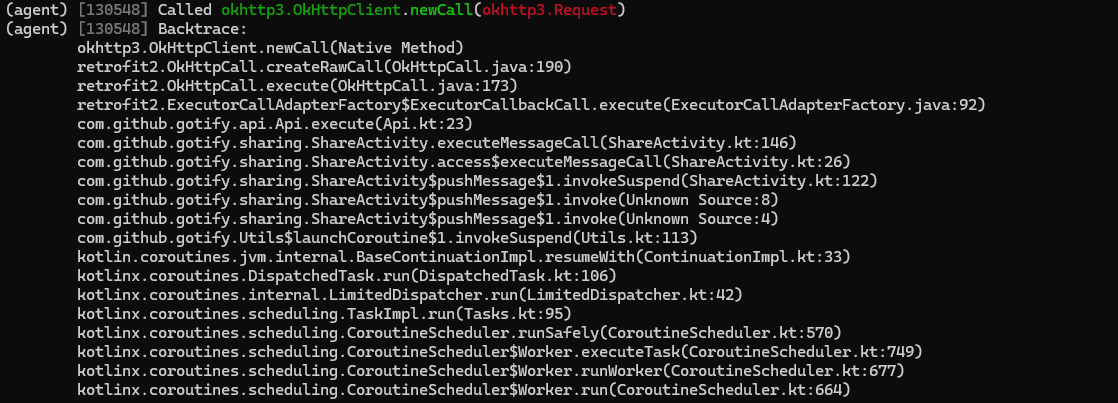

4️⃣ 接收封包分析

Socket尝试

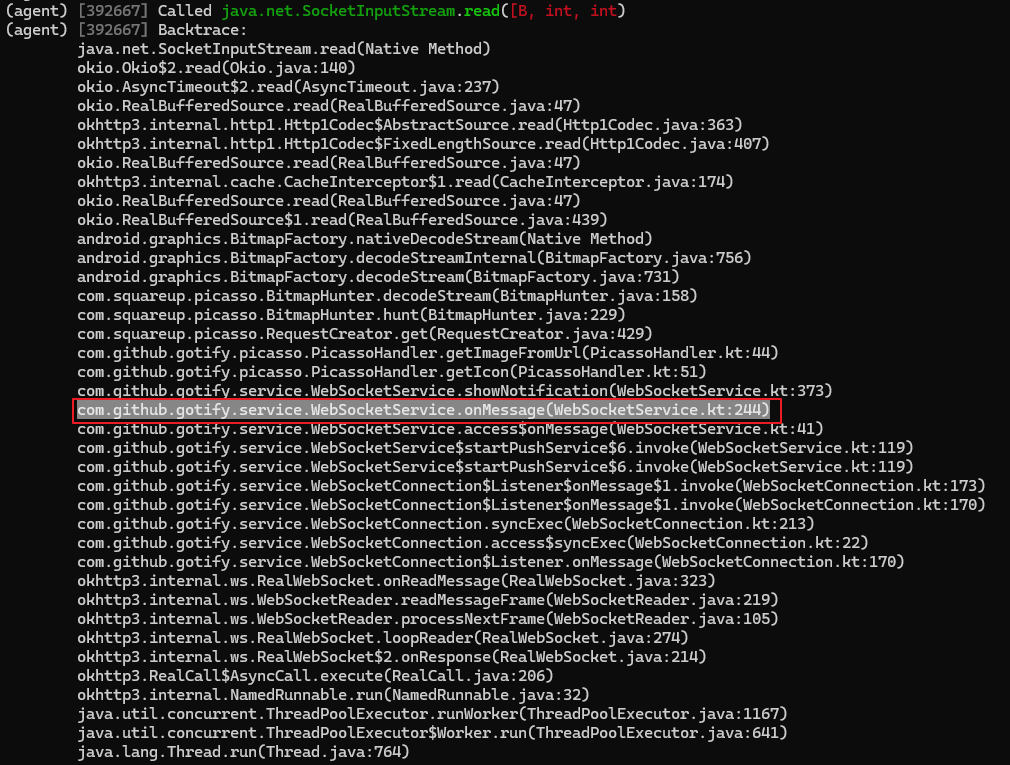

根据之前的Socket分析,我们hook函数java.net.SocketInputStream.read:

android hooking watch class_method java.net.SocketInputStream.read --dump-args --dump-return --dump-bac ktrace

打印堆栈如下所示:

我们可以看到关键函数

com.github.gotify.service.WebSocketService.onMessage

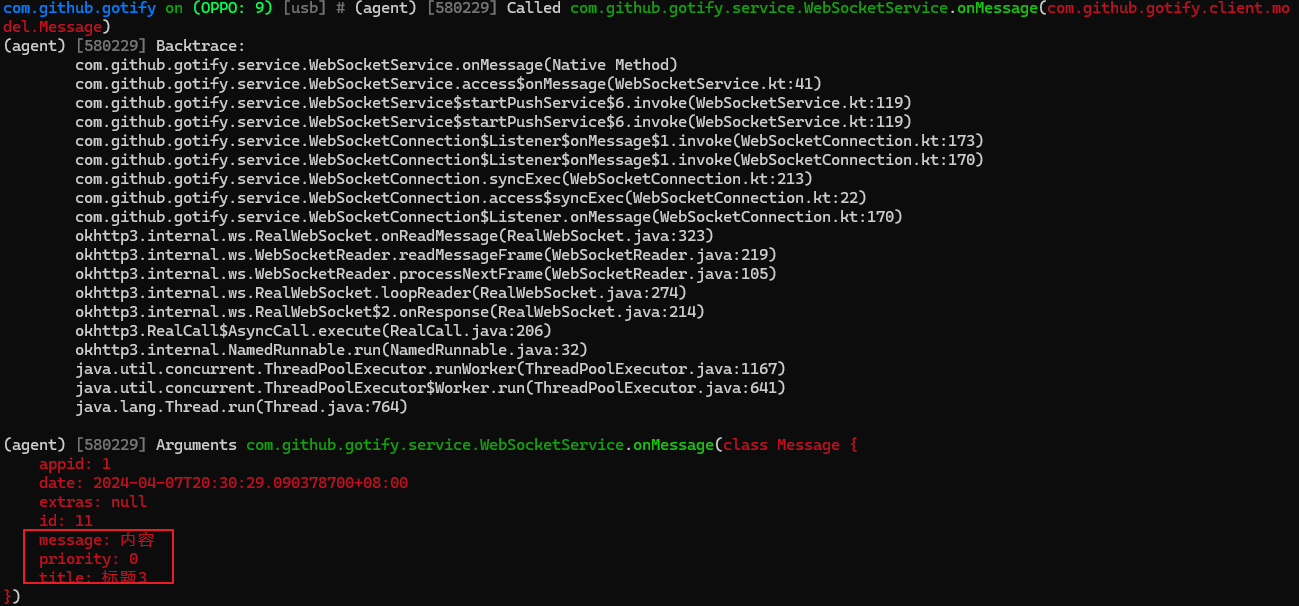

WebSocketService.onMessage

hook函数com.github.gotify.service.WebSocketService.onMessage

android hooking watch class_method com.github.gotify.service.WebSocketService.onMessage --dump-args --dump-return --dump-backtrace

可以看到下面结果:

可见,com.github.gotify.service.WebSocketService.onMessage就是我们需要的关键函数。

📖 参考资料

- objection地址:https://github.com/sensepost/objection

ps: 文章中内容仅用于技术交流,请勿用于违规违法行为。

这篇关于【Frida】【Android】 10_爬虫之WebSocket协议分析的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!