frida专题

frida检测绕过-libmsaoaidsec.so

libmsaoaidsec.so 部分检测手段 检测机制在native层实现一般在init_proc()函数中触发使用 pthread_create 创建2个检测线程 绕过: nop pthread_create 的调用 eg: 在 bilibil1 - v7.26.1版本中, 在got表导入了pthread_create 绕过: 替换dlsym(xx, "pthread_create ")的返

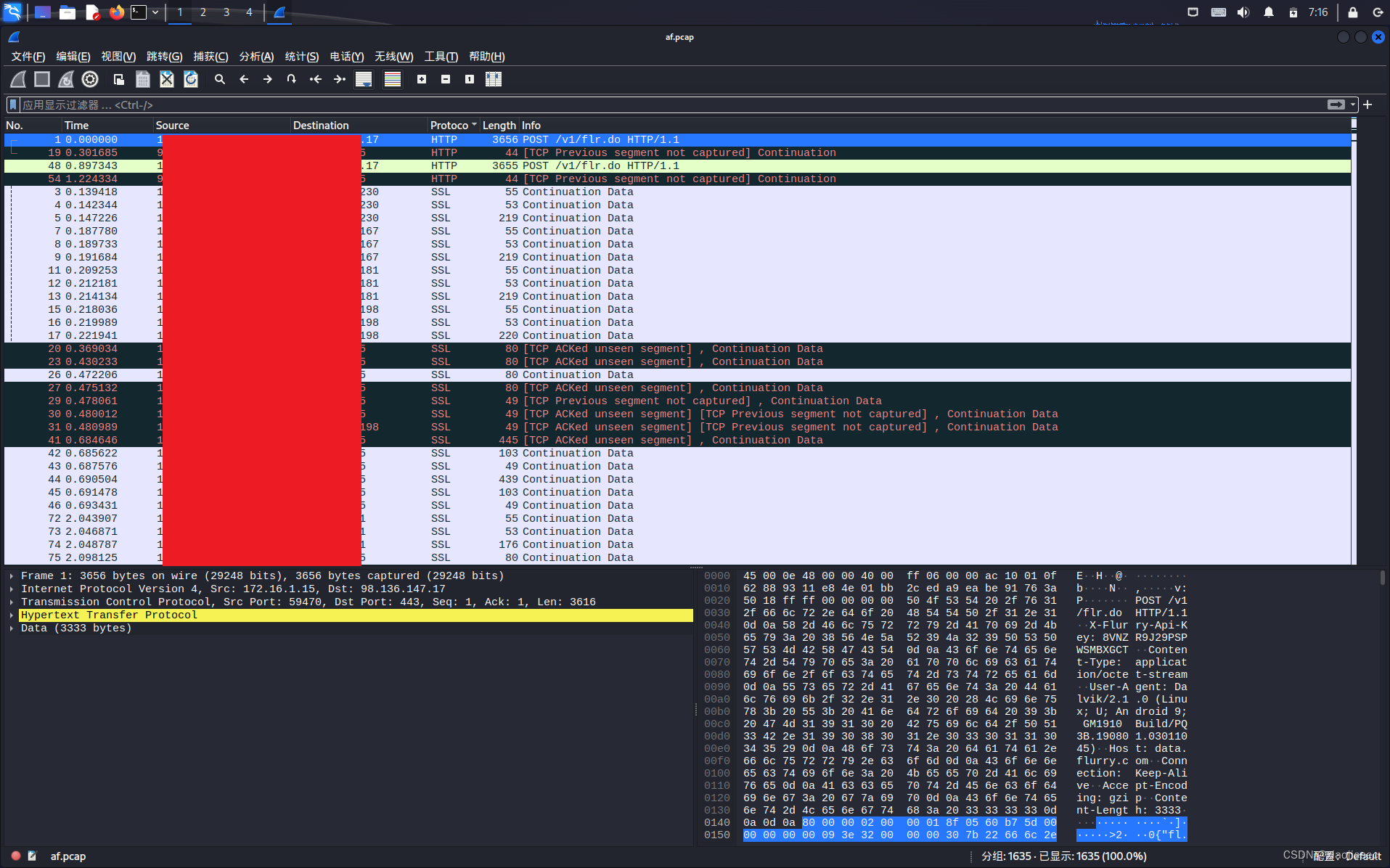

新版某数字壳脱壳,过frida检测,及重打包

目录 脱壳 寻找特征& frida hook 过frida检测 修复dex 重打包 修改smail 去签名校验 正文 大家好,我是小生,这次的app是一个国内某计划app, 功能相当全,界面也很美观,很实用,这个app我很欣赏。总共花了有三天晚上加一个白天,抓包分析,脱壳,过检测,手撕smail, 调试等, 做开发好久了,逆向有段时间没有接触了,很生疏了 就是会员太贵了,终身会

Hook 框架 Frida

文章目录 Hook 框架 FridaHook框架介绍下载和安装Frida 的使用手机端启动frida服务端电脑端配置简单使用python的hook方式js的hook方式 Hook 框架 Frida Hook框架介绍 Hook 框架是一种技术,用于在运行时拦截和修改应用程序的行为。 通过 Hook,你可以劫持应用程序的方法调用、修改参数、篡改返回值等,以达到对应用程序的修改、

frida hook微信防撤回(PC端)

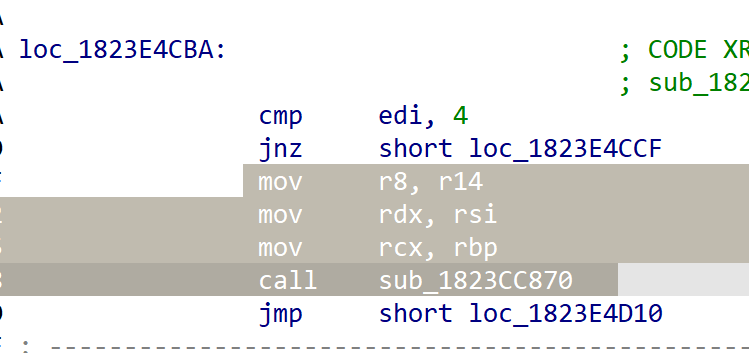

PC端: 微信的主要功能都是在WeChat\[3.9.10.27]\WeChatWin.dll动态链接库中实现的 直接进IDA分析 都没有符号表 我们需要找一下实现撤回功能的函数,尝试在字符串里搜索revokeMsg 也是有非常多的字符串 我们需要用frida来hook这些字符串来找出撤回实际调用的函数 先初步写一个脚本找到WeChatWin.dll的基地址 #weca

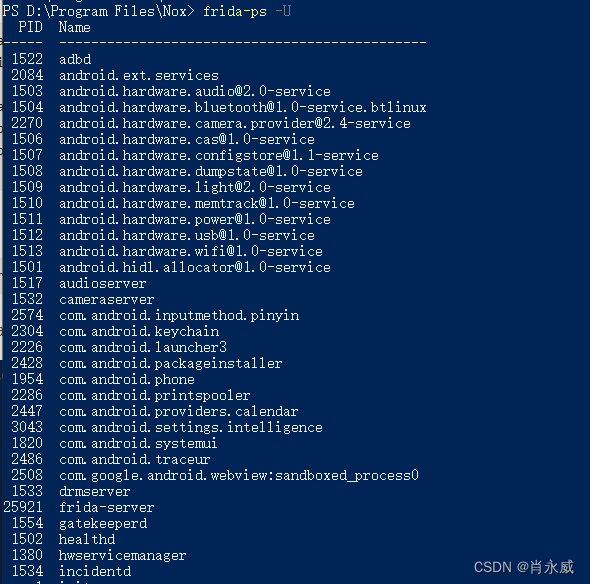

手机和模拟器的 Frida 环境配置

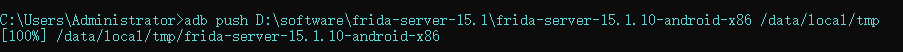

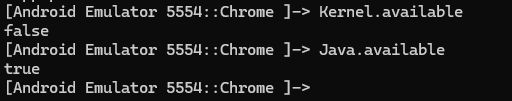

目录 一、配置 JDK 和 android 环境 二、连接设备和查看权限 1、连接设备 2、查看手机权限 三、手机配置 Frida 1、frida-server下载 2、验证 四、模拟器配置 Frida 1、下载模拟器并调节成手机版: 2、连接并查看架构 3、配置并开启 x86 的 frida-server 4.转发端口,进行监听 5、实验一下 五、配置客户端

一些常用的frida脚本

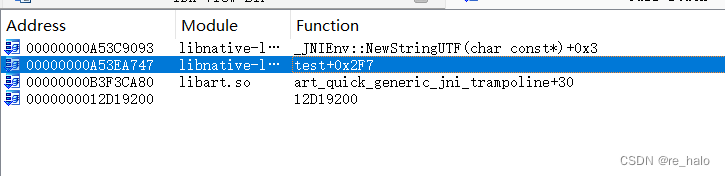

这里整理一些常用的frida脚本,和ghidra 一起食用风味更佳~ Trace RegisterNatives 注意到从java到c的绑定中,可能会在JNI_OnLoad动态的执行RegisterNatives方法来绑定java层的函数到c行数,可以通过这个方法,来吧运行时时绑定的地址关联起来。 获取地址之后,ghidra 按G填入地址即跳转到目标位置 let nativeMethods

学习使用 Frida 过程中出现的问题

一、adb shell命令报错:error: no devices found 目前该问题解决方法仅供参考,可先看看再选择试试!!!!! 查看此电脑也会发现没有出现手机型号文件夹。 第一步: 检查一下手机开了usb调试了没有(最好每次插数据线都检查一下,必须要检查),如果开了,在cmd 当中输入 adb shell,出现 device not found 但实际上,已经将手机连接

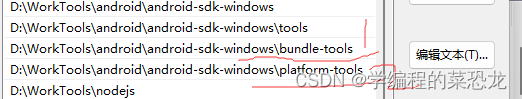

Frida 环境配置

目录 一、配置 JDK 和 android 环境 二、连接设备 三、配置 Frida 1、frida-server下载 2、配置客户端 3、验证 因为要学习手机端的自动化,所以来学习 Frida 一、配置 JDK 和 android 环境 链接:配置 JDK 和 Android SDK-CSDN博客 二、连接设备 1) 拿出你的手机-----打开手机设置-----

frida timed out

从Android Q(10)开始,Google引入了一种新的机制,加快了app的启动时间 Android USAP 进程启动流程 adb shellsups -A | grep usaproot 9917 1032 6577052 13676 __skb_wait_for_more_packets 0 S usap64root 9928 1032

Frida使用与解题

对于 Android 逆向,首先需要熟悉对于 adb 基本命令使用 1.C:\Users\sun>adb shell ASUS_I003DD:/ # getprop ro.product.cpu.abi x86_64 查看架构 exit 退出 2. adb push "E:\reverse\ida\IDA_Pro_7.7\IDA_Pro_7.7\IDA_Pro_7.7\dbgsrv\an

爬虫利器Frida RPC入门——夜神模拟器环境篇

Frida是一款轻量级HOOK框架,可用于多平台上,例如android、windows、ios等。 frida分为两部分,服务端运行在目标机上,通过注入进程的方式来实现劫持应用函数,另一部分运行在系统机器上。frida上层接口支持js、python、c等。Frida官方github地址为:frida官方github地址 1. 环境构成 1.1. 基础环境 Java环境Python环境 py

macOS 安装 frida

macOS 安装 frida 1,安装 frida-tools 1,安装 frida-tools 依赖 $ sw_vers ProductName: Mac OS XProductVersion: 10.14.4BuildVersion: 18E226$ python3 --versionPython 3.7.3$ pip3 --versionpip 19.0.3 f

Frida-RPC 调用

demo frida-rpc通过调用已加载到内存中的函数,直接获取到结果: import fridardev = frida.get_remote_device()session = rdev.attach("大姨妈")scr = """rpc.exports = { encrypt(j2, str){var res;Java.perform(function () {var Crypt

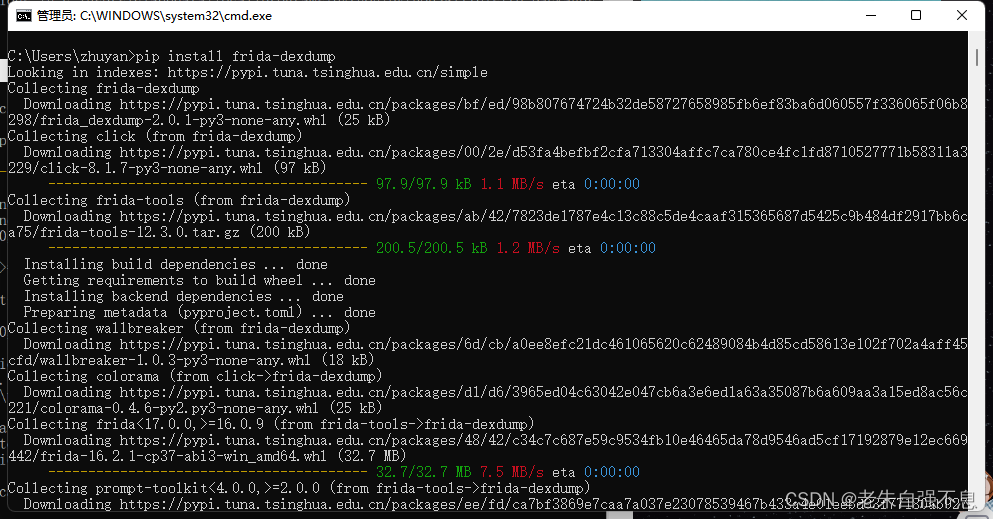

frida-dexdump 脱壳教程

在做以下操作前假设你已经正确安装python, 可以正常使用pip包管理器。 ADB Download ADB Download - Get the latest version of ADB and fastboot, 添加到环境变量。成功后的效果 Windows配置frida pip install frida pip inst

Frida逆向与利用自动化

title: Frida逆向与利用自动化 date: 2022-05-01 21:22:20 tags: frida categories:安卓逆向 toc_number: true Kali kali里面时间老是不对,其实只是时区不对而已,一个命令就搞定: dpkg-reconfigure tzdata 然后选择Asia→Shanghai,然后重启即可。 KaliLin

第67天:APP攻防-Frida反证书抓包移动安全系统资产提取评估扫描

思维导图 案例一:内在-资产提取-AppinfoScanne AppinfoScanner 一款适用于以 HW 行动/红队/渗透测试团队为场景的移动端(Android、iOS、WEB、H5、静态网站)信息收集扫描工具,可以帮助渗透测试工程师、攻击队成员、红队成员快速收集到移动端或者静态 WEB 站点中关键的资产信息并提供基本的信息输出,如:Title、Domain、CDN、指纹信息、状态

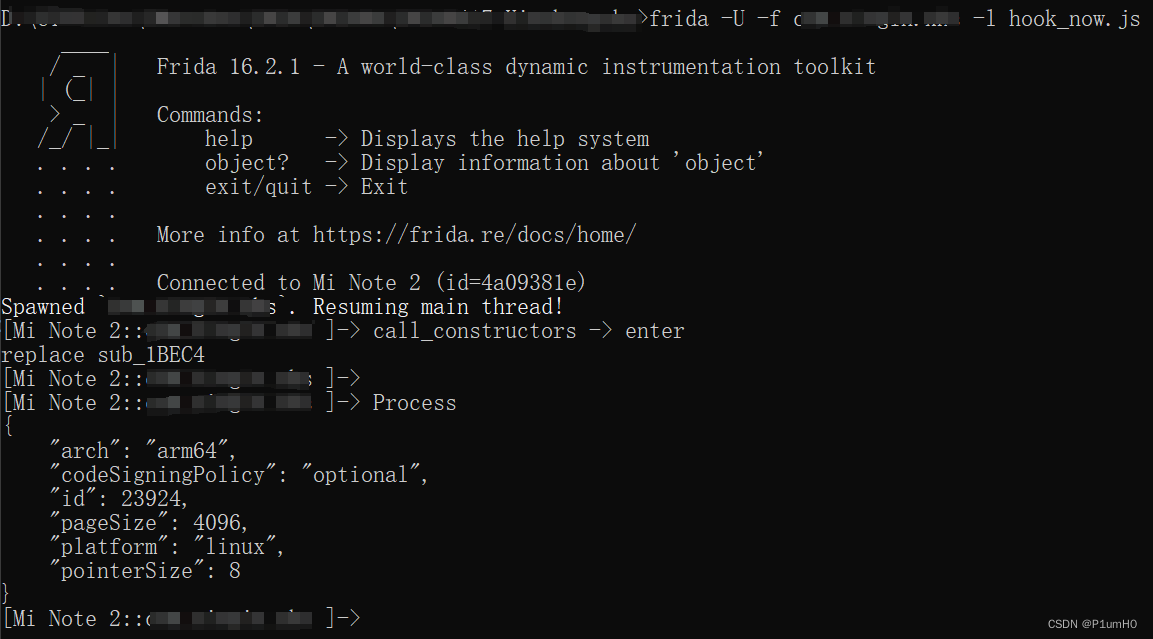

某书Frida检测绕过记录

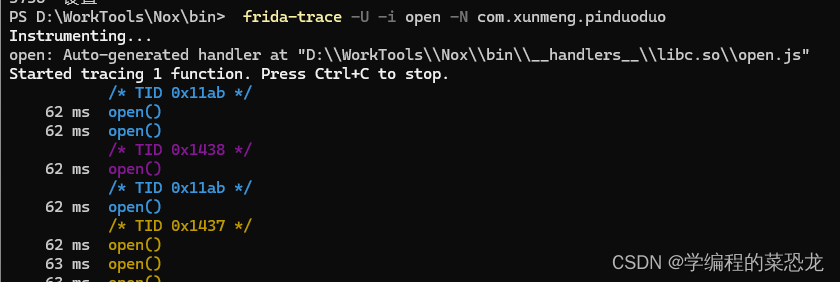

某书Frida检测绕过记录 前言Frida启动APPHook android_dlopen_ext查看加载的库分析libmsaoaidsec.soFrida检测绕过后记 前言 本来想要分析请求参数加密过程,结果发现APP做了Frida检测,于是记录一下绕过姿势(暴力但有用) Frida版本:16.2.1 APP版本:8.31.0 Frida启动APP frida -U -f

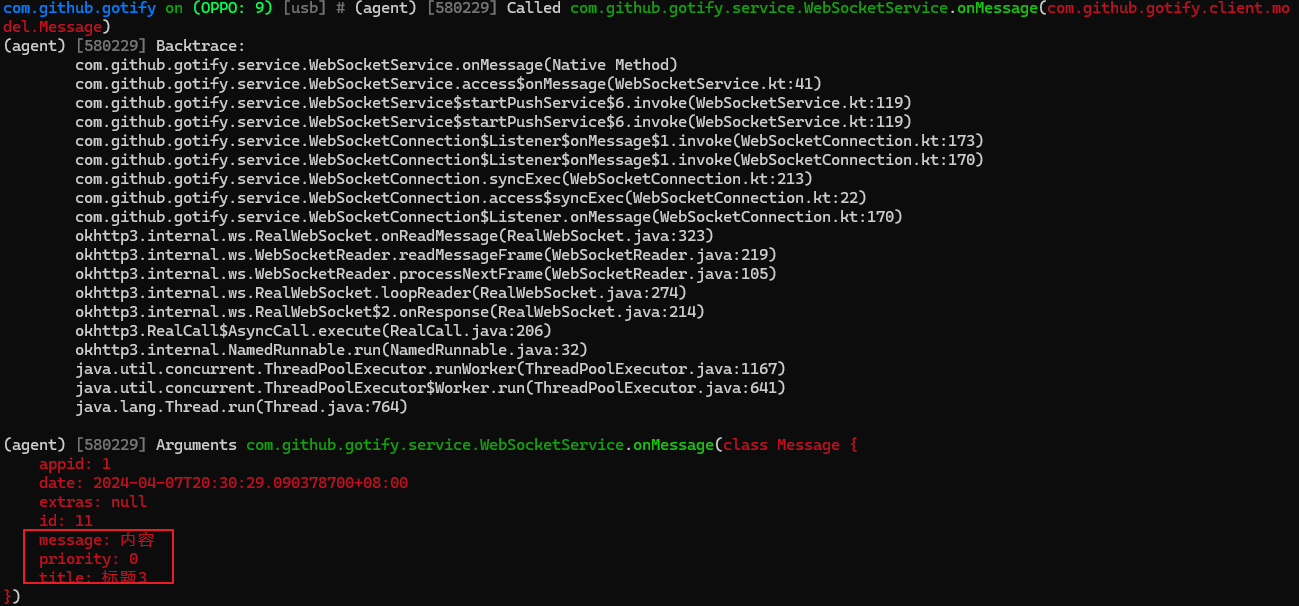

【Frida】【Android】 10_爬虫之WebSocket协议分析

🛫 系列文章导航 【Frida】【Android】01_手把手教你环境搭建 https://blog.csdn.net/kinghzking/article/details/136986950【Frida】【Android】02_JAVA层HOOK https://blog.csdn.net/kinghzking/article/details/137008446【Frida】【Androi

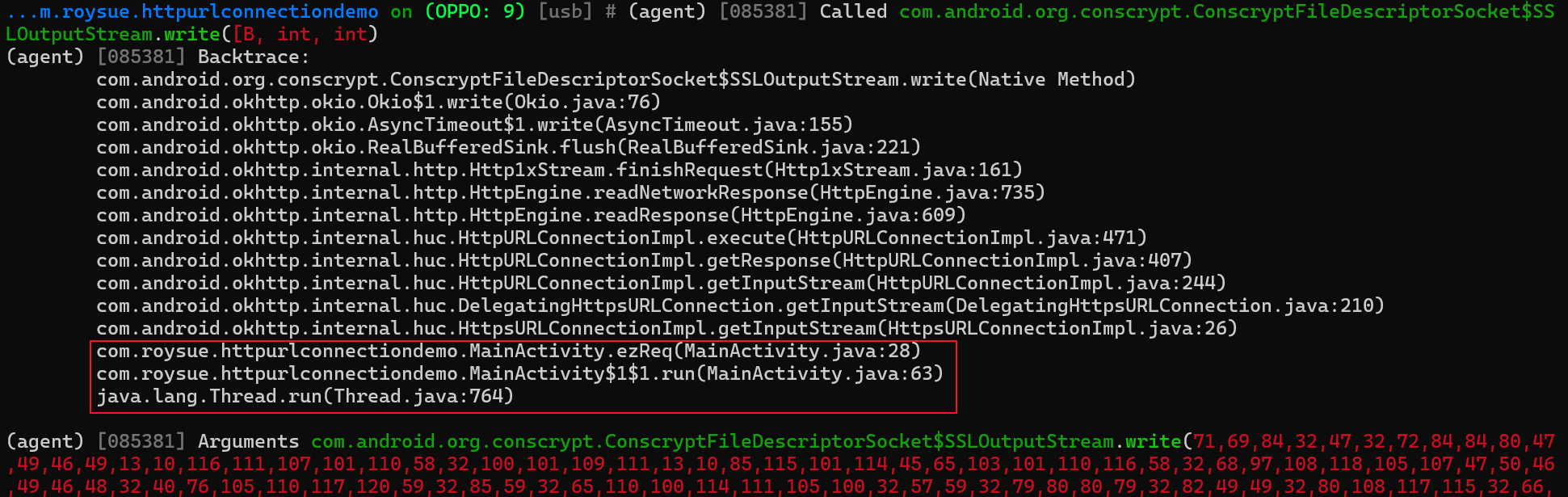

【Frida】【Android】09_爬虫之Socket

🛫 系列文章导航 【Frida】【Android】01_手把手教你环境搭建 https://blog.csdn.net/kinghzking/article/details/136986950【Frida】【Android】02_JAVA层HOOK https://blog.csdn.net/kinghzking/article/details/137008446【Frida】【Androi

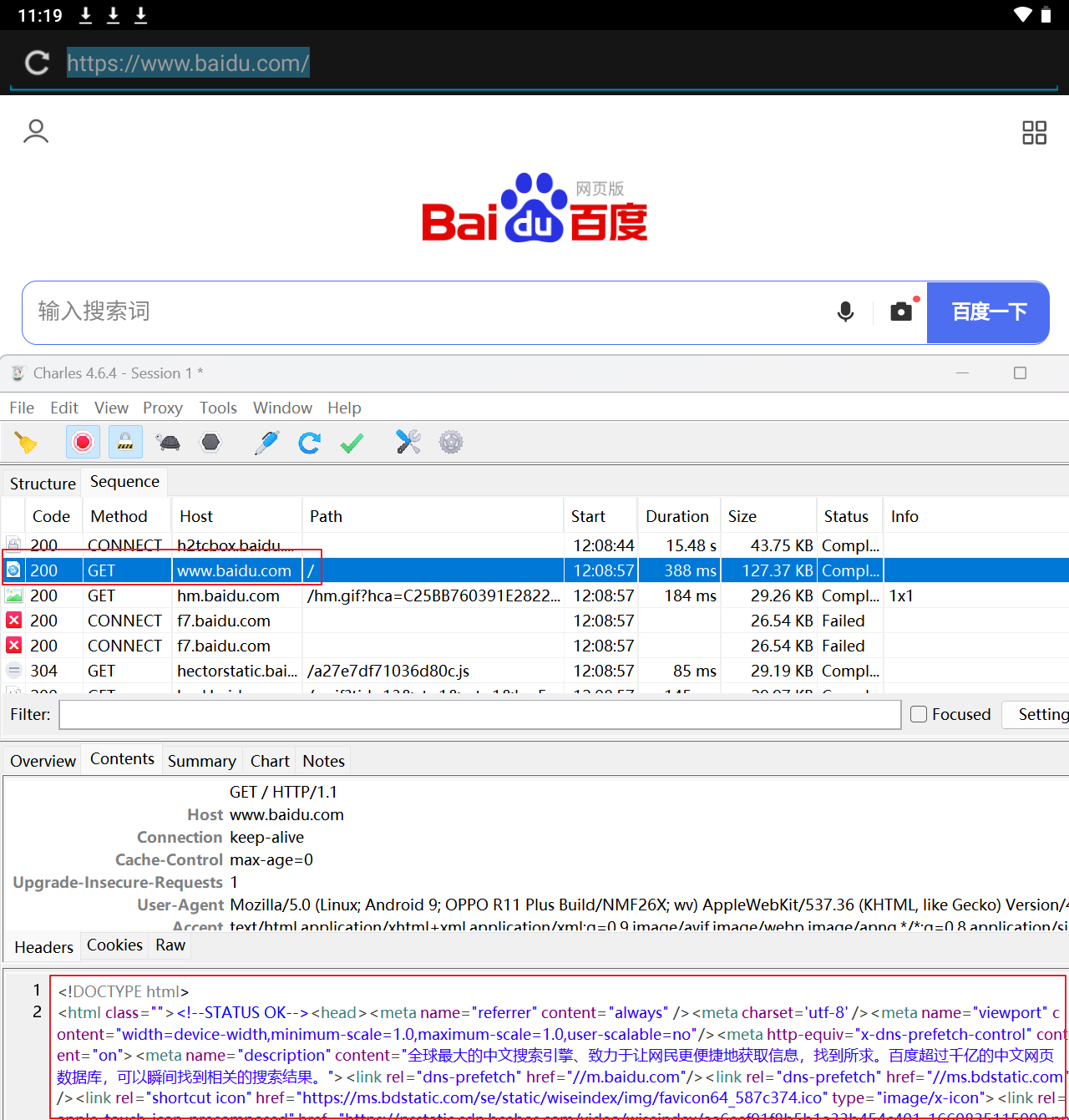

【Frida】【Android】06_夜神模拟器中间人抓包

🛫 系列文章导航 【Frida】【Android】01_手把手教你环境搭建 https://blog.csdn.net/kinghzking/article/details/136986950【Frida】【Android】02_JAVA层HOOK https://blog.csdn.net/kinghzking/article/details/137008446【Frida】【Androi

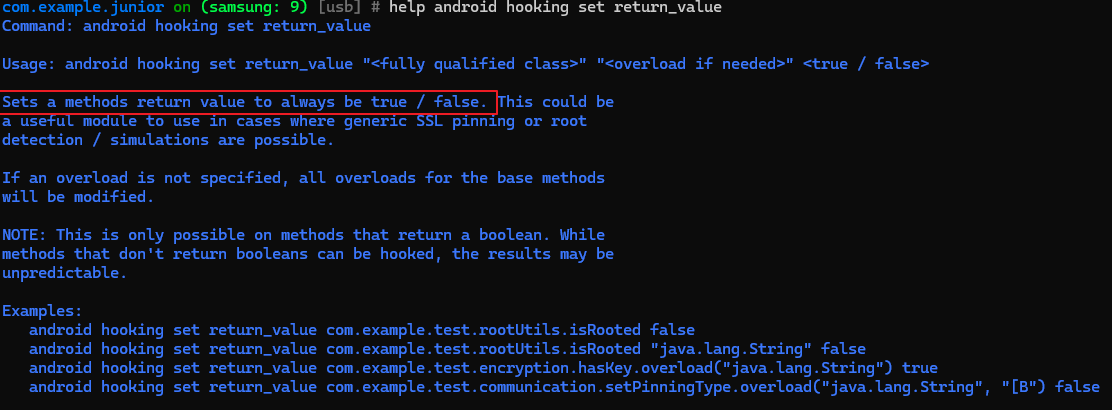

【Frida】【Android】05_Objection实战

🛫 系列文章导航 【Frida】【Android】01_手把手教你环境搭建 https://blog.csdn.net/kinghzking/article/details/136986950【Frida】【Android】02_JAVA层HOOK https://blog.csdn.net/kinghzking/article/details/137008446【Frida】【Androi

frida从入门到入土,陆续更新中

简单介绍: 1. Frida是一款轻量级HOOK框架,可用于多平台上,例如android、windows、ios等。 2. Frida分为两部分,服务端运行在目标机上,通过注入进程的方式来实现劫持应用函数,另一部分运行在系统机器上。 3. Frida上层接口支持js、python、c等。 Frida官方github地址为:frida官方github地址 和 frida 官网 二、Frida

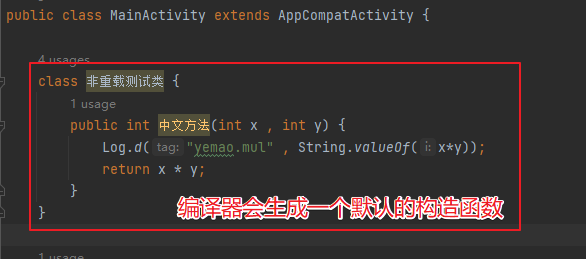

【Frida】【Android】02_JAVA层HOOK

🛫 系列文章导航 【Frida】【Android】01_手把手教你环境搭建 https://blog.csdn.net/kinghzking/article/details/136986950【Frida】【Android】02_JAVA层HOOK https://blog.csdn.net/kinghzking/article/details/137008446【Frida】【Androi

Frida 官方手册 中文版 ( 机翻+人翻 )

Frida 英文文档:https://frida.re/docs/home/ Frida 中文文档:https://pypi.org/project/frida-zhongwen-wendang/ 目的:给自己一个认真阅读文档的机会!!! 部分名词找不到合适的中文表达,直接使用原英文名词。如果发现中文表述难以理解,可查看英文原版表述。 1、开始 Frida 是什么 F

定制Android系统(干掉Root检测和Frida检测)

推荐阅读 Android10系统源码下载及模块定制开发 Android10系统定制配置fridaserver后台进程 定制Android10系统,过掉了Root检测和Frida检测,如图所示: 视频号上线啦 微信公众号

【Frida】10_用鼠标自动标记棋盘上的雷区(一键过关)

🛫 系列文章导航 【Frida】 00_简单介绍和使用 https://blog.csdn.net/kinghzking/article/details/123225580【Frida】 01_食用指南 https://blog.csdn.net/kinghzking/article/details/126849567【Frida】02_常见API示例及功能函数封装(snippets)htt