本文主要是介绍.[backups@airmail.cc].faust勒索病毒深度解析 | 数据恢复 | 数据解密,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

前言:

在当今数字化时代,网络安全问题日益凸显,其中勒索病毒无疑已成为一大全球性的威胁。这些恶意软件不仅悄无声息地侵入个人和企业的计算机系统,而且以其狡猾的加密手段锁定重要数据,进而向受害者索要高额赎金。随着技术的演变,勒索病毒的攻击手法日益精细,防御难度也随之提升。从国际大型企业到个人用户,无一不在这场看似无休止的网络安全战役中战战兢兢。最近,一种名为.[backups@airmail.cc].faust的病毒在暗网中悄然滋生,它以强大的隐匿性和破坏性引起了安全领域的广泛关注。如果您的数据极为重要,包含有珍贵的业务资料、客户信息、研究成果或任何其他不可替代的内容,欢迎添加技术服务号(safe130)获取帮助。

什么是.[backups@airmail.cc].faust勒索病毒?

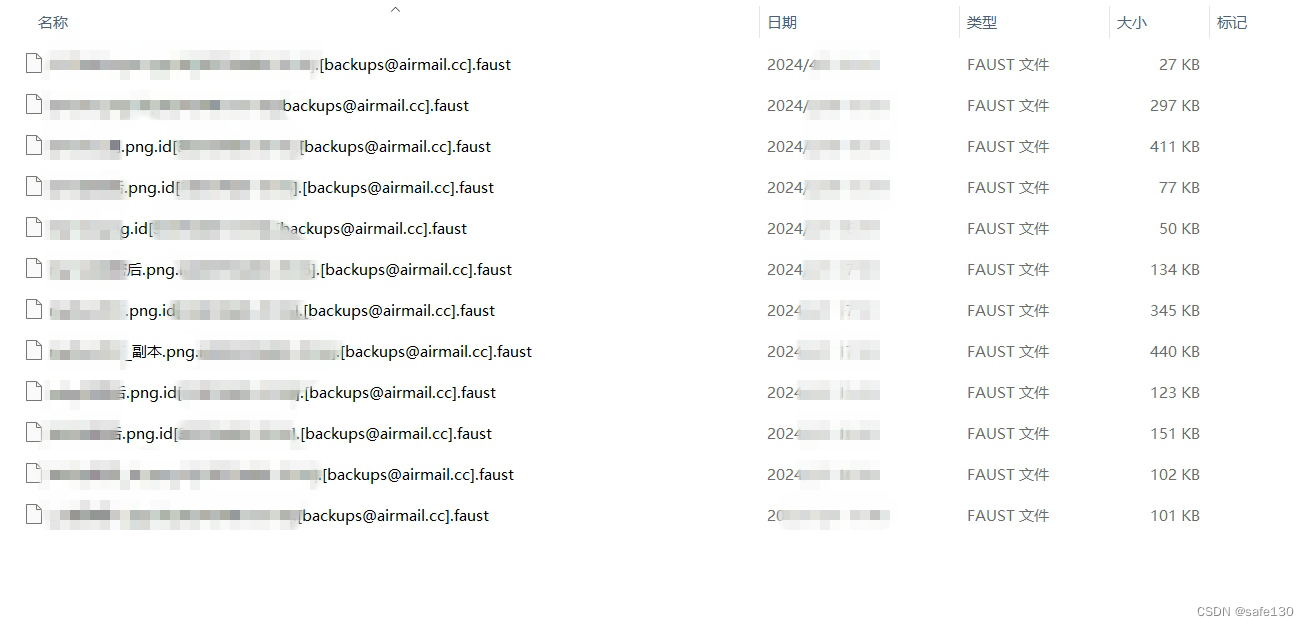

.[backups@airmail.cc].faust是一种勒索病毒,是.faust勒索病毒的最新变种。这种病毒会通过加密用户文件并在文件名后添加“.faust”后缀来锁定数据,然后向受害者索要赎金以获取解密密钥。这种病毒不仅能感染Windows系统,还能对Linux和Mac等操作系统造成威胁,其传播方式多样且难以追踪。一旦感染,用户的文件将被加密并受到威胁,要求支付赎金以获取解密密钥。更糟糕的是,该病毒还具有自我复制能力,可以迅速在网络内部扩散,导致整个网络瘫痪。该病毒采用了先进的加密算法和隐藏技术,使得解密过程变得异常困难。同时,它还会显示一个勒索信息窗口,通常要求用户支付比特币或其他加密货币作为赎金。这种病毒对个人和企业都构成了严重的安全威胁,可能导致数据泄露、系统崩溃和经济损失等后果。因此,用户需要保持高度警惕,加强网络安全意识,并采取有效的预防措施来避免感染此类病毒。

.[backups@airmail.cc].faust勒索病毒有哪些传播途径?

.faust勒索病毒主要通过以下几种方式感染计算机系统:

- 垃圾邮件活动:攻击者会发送伪装成真实邮件的电子邮件,通常包含一个恶意附件,如.zip文件。一旦用户下载并打开这个附件,病毒就会执行并感染系统。

- 远程桌面协议连接:.faust病毒也可以通过远程桌面连接进行传播。攻击者通常使用弱密码猜测或远程桌面爆破的形式来破解计算机中的登录密码,进而部署病毒。

- 系统漏洞和恶意软件:黑客可能利用操作系统或应用程序中的漏洞,以及通过其他恶意软件来传播.faust勒索病毒。

- 局域网攻击:在企业或组织内部,攻击者可能通过局域网来传播病毒,感染内部员工的计算机。

为了避免感染,用户应该保持高度警惕,不轻易点击来自陌生来源的邮件和链接,定期更新操作系统和应用程序的安全补丁,使用强密码,并定期备份重要数据。此外,安装可靠的杀毒软件并及时更新病毒库也是有效的防护措施。

如何防御.[backups@airmail.cc].faust?

为了保护自己的计算机系统免受.faust勒索病毒的攻击,可以采取以下防御措施:

- 安装可信赖的杀毒软件:选择知名的杀毒软件,如360安全卫士、火绒安全等,并保持实时更新。这些软件能够对计算机系统进行实时监控,及时发现并清除病毒威胁。

- 定期更新系统和软件补丁:软件公司会定期发布针对已知安全漏洞的补丁程序。及时安装这些补丁可以修复系统中的漏洞,减少病毒利用这些漏洞进行攻击的机会。

- 谨慎处理电子邮件和链接:不要随意打开来自未知来源的电子邮件,特别是包含附件或链接的邮件。即使邮件似乎来自已知的发件人,也要谨慎验证其真实性。避免点击可疑的链接,以防止下载恶意软件或访问被感染的网站。

- 强化密码安全性:使用复杂且难以猜测的密码,避免使用简单的数字序列或常见单词。定期更换密码,并确保不同账户使用不同的密码。

- 定期备份重要数据:定期备份计算机中的重要数据到可靠的外部存储设备或云存储中。这样,即使受到病毒攻击,也可以从备份中恢复数据,减少损失。

- 限制远程访问:如果使用远程桌面功能,确保使用强密码,并限制可远程访问的计算机。考虑使用虚拟专用网络(VPN)等安全措施来增加远程连接的安全性。

- 提高网络安全意识:了解当前的网络安全威胁和趋势,定期学习有关网络安全的知识。避免随意下载和安装未知来源的软件,特别是通过非官方渠道获取的软件。

通过采取这些综合的防御措施,可以大大降低感染.faust勒索病毒等恶意软件的风险,并保护个人计算机系统的安全。

如果电脑感染了.[backups@airmail.cc].faust病毒,应该如何应对和处理?

如果不幸感染了.faust勒索病毒,以下是一些建议的应对和处理步骤:

- 立即断开网络连接:为了防止病毒进一步传播或与其他恶意服务器通信,应立即断开计算机的网络连接。拔掉网线或禁用无线网络是快速有效的方法。

- 报告事件:如果所在组织有专门的信息安全团队,应立即向他们报告此次感染事件。同时,也可以考虑向当地执法机构或网络安全机构报告。

- 不要支付赎金:多数情况下,支付赎金并不能保证数据的恢复,而且可能助长犯罪分子的嚣张气焰。因此,不建议向勒索者支付任何形式的赎金。

- 尝试恢复备份:如果事先有备份数据的好习惯,那么此时可以从备份中恢复数据。但请确保备份数据是未被感染的最新版本。

- 使用解密工具:有些网络安全公司会针对特定的勒索病毒开发解密工具。可以搜索并尝试使用这些工具来解密被.faust病毒加密的文件。但请注意,这些工具可能并不总是有效。

- 寻求专业帮助:如果自己无法处理该病毒,可以寻求专业的数据恢复服务或联系计算机安全专家进行协助。他们可能具有更高级的技术和工具来帮助解密数据或恢复系统。

- 全面检查系统:在清除病毒并恢复数据后,应对整个计算机系统进行全面检查,确保没有其他潜在的恶意软件或后门存在。

- 加强安全措施:此次事件后,应重新审视并加强计算机系统的安全措施。包括更新杀毒软件、修补系统漏洞、使用强密码等。

请记住,预防总是胜于治疗。在处理完此次感染后,务必采取措施防止未来再次遭受类似的攻击。

在数字化时代,网络安全问题日益重要,而勒索病毒如.[backups@airmail.cc].faust等则成为了我们必须面对的现实威胁。通过本文的科普,我们了解了勒索病毒的传播方式、危害以及防御和处理方法。希望每位读者都能将这些知识转化为实际行动,加强自身的网络安全防护,共同构建一个更安全、更可信赖的数字世界。网络安全需要全社会的共同努力,我们每个人都是其中不可或缺的一部分。

以下是一些2024年多发的勒索病毒后缀:

.halo,.360,.faust,.eking,.wis,.mkp,.malox,.rmallox,.mallox,ma1x0,.live,.carver,.locked,_locked,.locked1 等等,

以上列出的勒索病毒家族仅是其中的一部分,且随着网络安全环境的不断变化,新的勒索病毒家族和变种可能会不断出现。因此,保持防病毒软件的更新、定期备份数据以及提高网络安全意识是防范勒索病毒攻击的关键措施。

这篇关于.[backups@airmail.cc].faust勒索病毒深度解析 | 数据恢复 | 数据解密的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!