uaf专题

CTF-PWN-kernel-UAF

文章目录 参考slub 分配器kmem_cache_cpukmem_cache_node[ ]冻结和解冻分配释放 fork绑核Kmalloc flag和slub隔离CISCN - 2017 - babydriver检查babtdriver_initstruct cdev`alloc_chrdev_region`cdev_initownercdev_add_class_createdevice

CVE-2022-1310:RegExp[@@replace] missing write barrier lead a UAF

文章目录 环境搭建漏洞分析漏洞利用漏洞触发链RCE原语构造 总结参考 环境搭建 嗯,这里不知道是不是环境搭建的有问题,笔者最后成功的实现了任意地址读写,但是任意读写的存在限制,任意写 wasm 的 RWX 区域时会直接报错,然后任意读存在次数限制。 sudo apt install pythongit reset --hard e1e92f8ba77145568e781b4

微软RDP服务高危UAF漏洞分析(CVE-2019-0708)

一、简介 CVE-2019-0708经微软披露已经有一个多月了,本文将主要围绕以下几个方面介绍该漏洞。 1、 经过分析验证该漏洞是一个UAF漏洞,引发UAF漏洞的指针是由何时创建以及为何该指针在Free之后又被使用,是本文重点关注的地方。 2、 该漏洞属于RDP协议实现方面的漏洞,文中会列举与该漏洞相关的RDP协议知识。 二、RDP协议介绍 2.1 协议简介 远程桌面协议(RDP, R

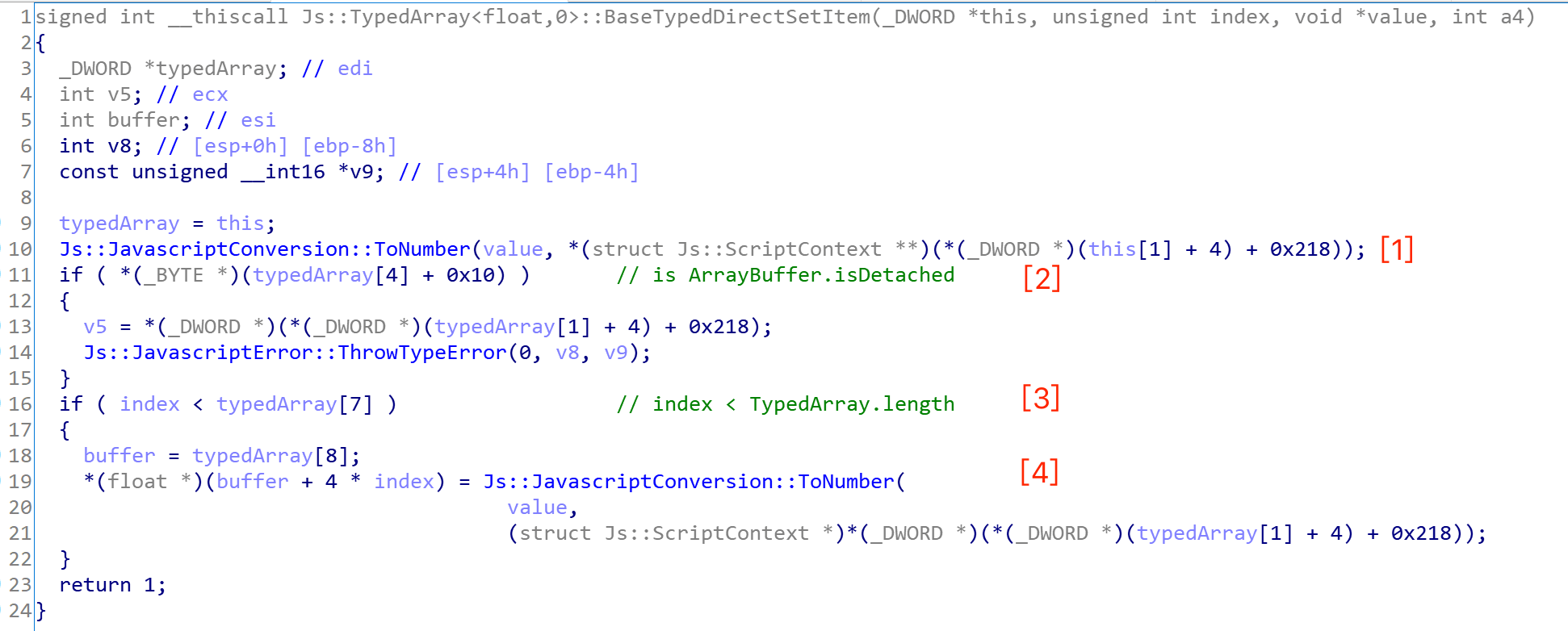

CVE-2020-17053:IE UAF漏洞分析

研究人员在分析CVE-2020-1380 IE 0 day漏洞的根源时发现了另一个触发类似的UAF漏洞的方法。该漏洞CVE编号为CVE-2020-17053,微软已在11月的补丁日修复了该漏洞。 将Item设置为TypedArray 在CVE-2020-1380漏洞的PoC中,代码段中有“arr[0] = value1”,这些JIT代码生成的代码会通过调用覆写的valueOf 回调函数来触发U

从零开始学howtoheap:理解glibc分配机制和UAF漏洞利用

how2heap是由shellphish团队制作的堆利用教程,介绍了多种堆利用技术,后续系列实验我们就通过这个教程来学习。环境可参见从零开始配置pwn环境:优化pwn虚拟机配置支持libc等指令-CSDN博客 1.理解glibc分配机制 pwndbg> r Starting program: /ctf/work/how2heap/first_fit 尽管这个例子没有演示攻击效果,但是它演示了

漏洞分析之CVE-2012-4792(UAF)

0x00 漏洞简介 2012年9月,通用漏洞与披露平台发布了一个存在IE浏览器的UAF漏洞。 报告指出:Microsoft Internet Explorer 6至9版本中的mshtml.dll中的CMshtmlEd::Exec函数中存在释放后使用漏洞。远程攻击者可利用该漏洞通过特制的网站,执行任意代码。 0x01 测试环境 操作系统:Windows XP sp3 浏览器:IE

初探UAF漏洞(1)

UAF介绍 看下面一段代码: 结果为: 指针p1指向了一块大小为10字节的堆空间,并存入了一个字符串“hello”,随即释放了该堆空间,但并未将指针p1指向null,这将导致指针p1仍然能够使用。 紧接着指针p2指向了一块新申请为10字节的堆空间,并存入了一个字符串“world”,此时打印p1,p2的地址和字符串,发现p1和p2地址相同,并且此时能通过p1打印出“world”。

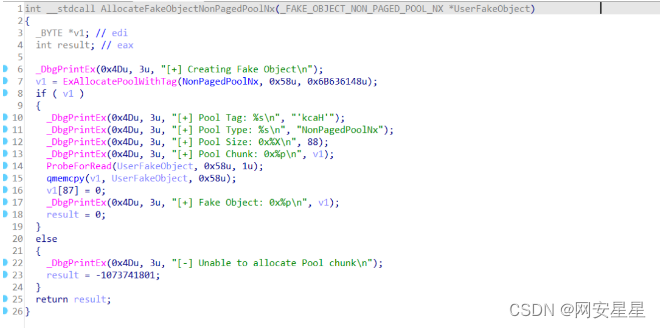

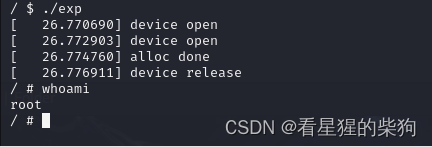

【slab/0x40 UAF】TPCTF2023 - core 一题多解

前言 这题据说比赛被非惨了,但是笔者比较菜,比赛的时候没有正规做出来并且也没有发现非预期,乐。其实比赛的时候一直在纠结为啥 free obj 没有 freelist,哎,陷进去了,我的 Root 宝贝。 笔者赛后用两种【常规】方式成功复现,第一种方法是利用 pipe 去构造 dirty pipe 覆写 busybox 拿 flag(其实作者给的内核版本本身就有 dirty pipe 漏洞,这里

![CVE-2022-1310:RegExp[@@replace] missing write barrier lead a UAF](https://img-blog.csdnimg.cn/direct/978ab01129444b709f5f048be247e069.png#pic_center)