本文主要是介绍Raven2靶机练习,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

文章目录

- 第2天 Raven2

- 1 信息搜集

- 1.1 获得ip地址

- 1.2 nmap进行扫描

- 1.3 御剑扫描

- 第1个网址信息

- 添加hosts文件项

- 1.4 扫描目录

- 1.4.1 http://raven.local/vendor/ 信息

- flag1

- 1.4.2 PHPmailer邮件及版本

- 1.4.3 http://raven.local/wordpress/信息

- 使用dirb扫描目录

- 找到flag3

- 1.4.4 http://raven.local/manual/信息

- 1.5 信息整理

- 第2个网址信息

- 2. 漏洞探测

- 2.1 PHPmailer 5.2.16漏洞

- 2.2 **CVE-2016-10033远程代码执行漏洞**

- 3 漏洞利用(反弹shell)

- 3.1 phpmailer**CVE-2016-10033远程代码执行漏洞利用**

- 3.2 MSF配置

- 3.3 获得shell权限

- flag2

- 切换终端

- 获得MySQL账号密码

- 3.4 提权 mysql udf

- 查看插件所在路径

- 使用metasploit自带的动态链接库

- 寻找动态链接库

- 3.5 下载动态链接库到靶机

- shell里面的操作

- 创建数据表myfunc

- 改变find命令权限

- 4. 提权

- 4.1 使用find命令提权

- 4.2 flag4文件

第2天 Raven2

1 信息搜集

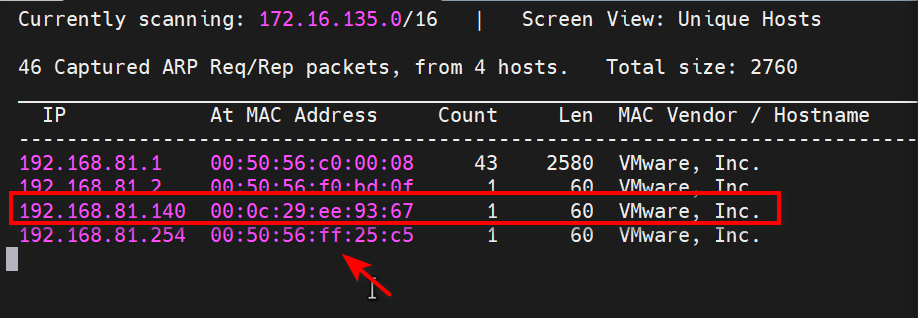

1.1 获得ip地址

打开kali输入下面的命令

netdiscover

得到IP地址为

192.168.81.140

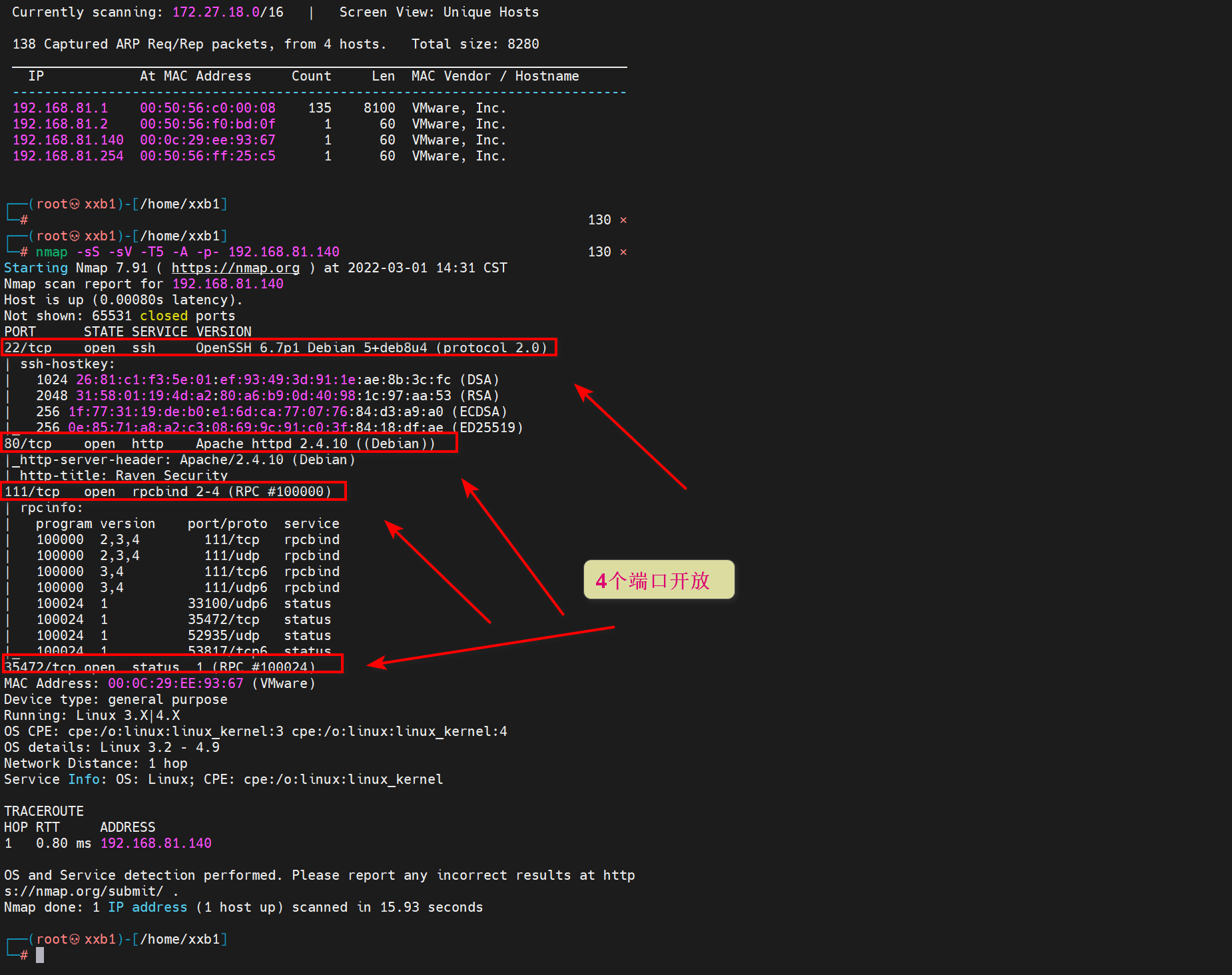

1.2 nmap进行扫描

nmap -sS -sV -T5 -A -p- 192.168.81.140

可以看到有4个端口是开放的

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 6.7p1 Debian 5+deb8u4 (protocol 2.0)80/tcp open http Apache httpd 2.4.10 ((Debian))111/tcp open rpcbind 2-4 (RPC #100000)36274/tcp open status 1 (RPC #100024)

1.3 御剑扫描

192.168.81.140

扫到了两个网址

http://192.168.81.140/index.html

http://192.168.81.140/manual

第1个网址信息

http://192.168.81.140/index.html

点击BLOG会跳转到新的网址

http://192.168.81.140/wordpress/

这篇关于Raven2靶机练习的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!