本文主要是介绍BUUCTF---数据包中的线索1,希望对大家解决编程问题提供一定的参考价值,需要的开发者们随着小编来一起学习吧!

1.题目描述

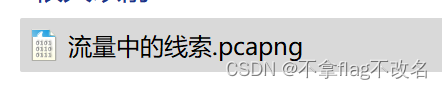

2.下载附件,是一个.pcap文件

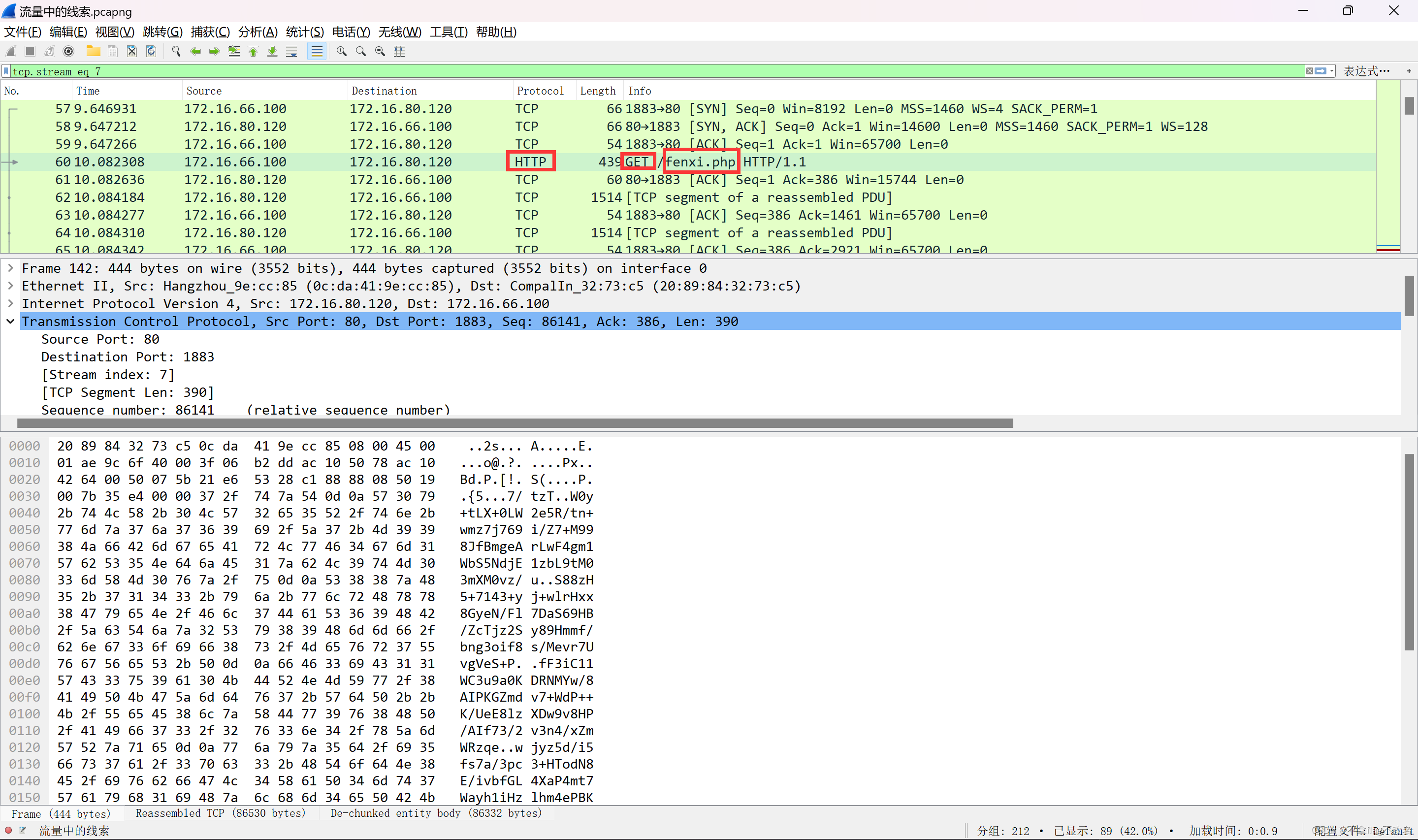

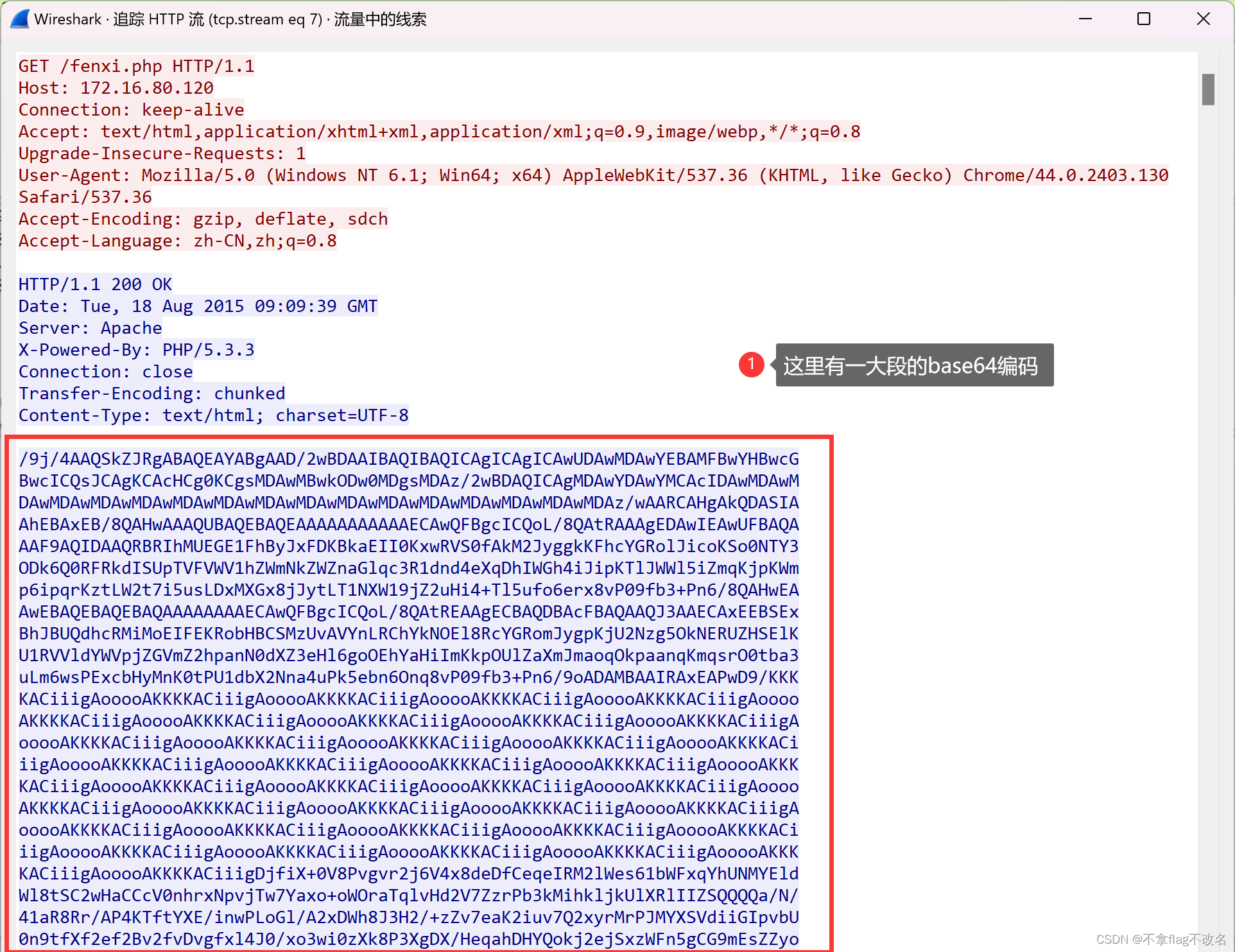

3.放在wireshark中,仔细观察数据流,会发现有个叫fenxi.php的数据流

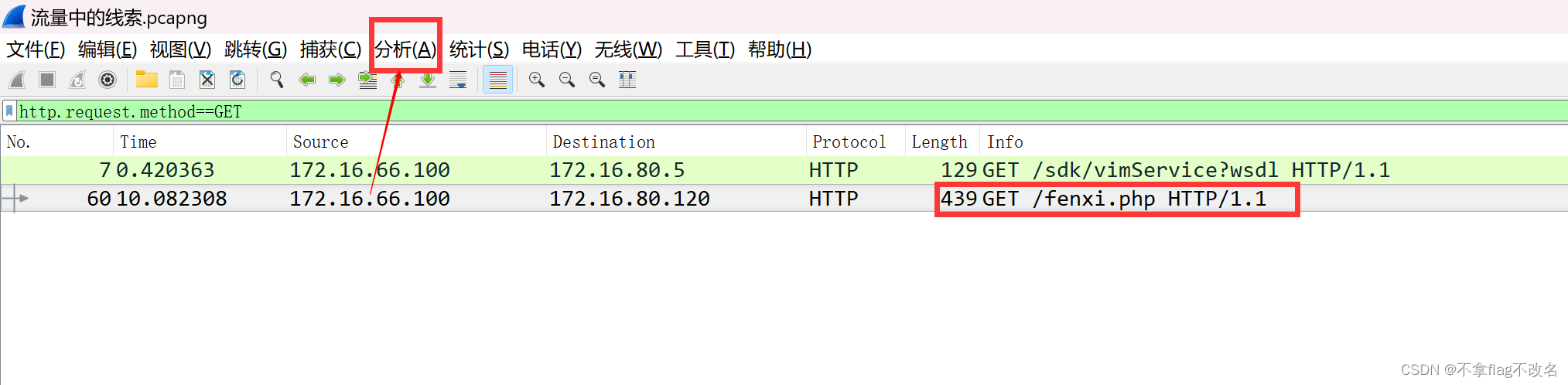

4.这条数据流是http,且使用GET方式,接下来我们使用http.request,method==GET

命令来过滤数据流

5.在分析栏中我们追踪http数据流,得到数据如下

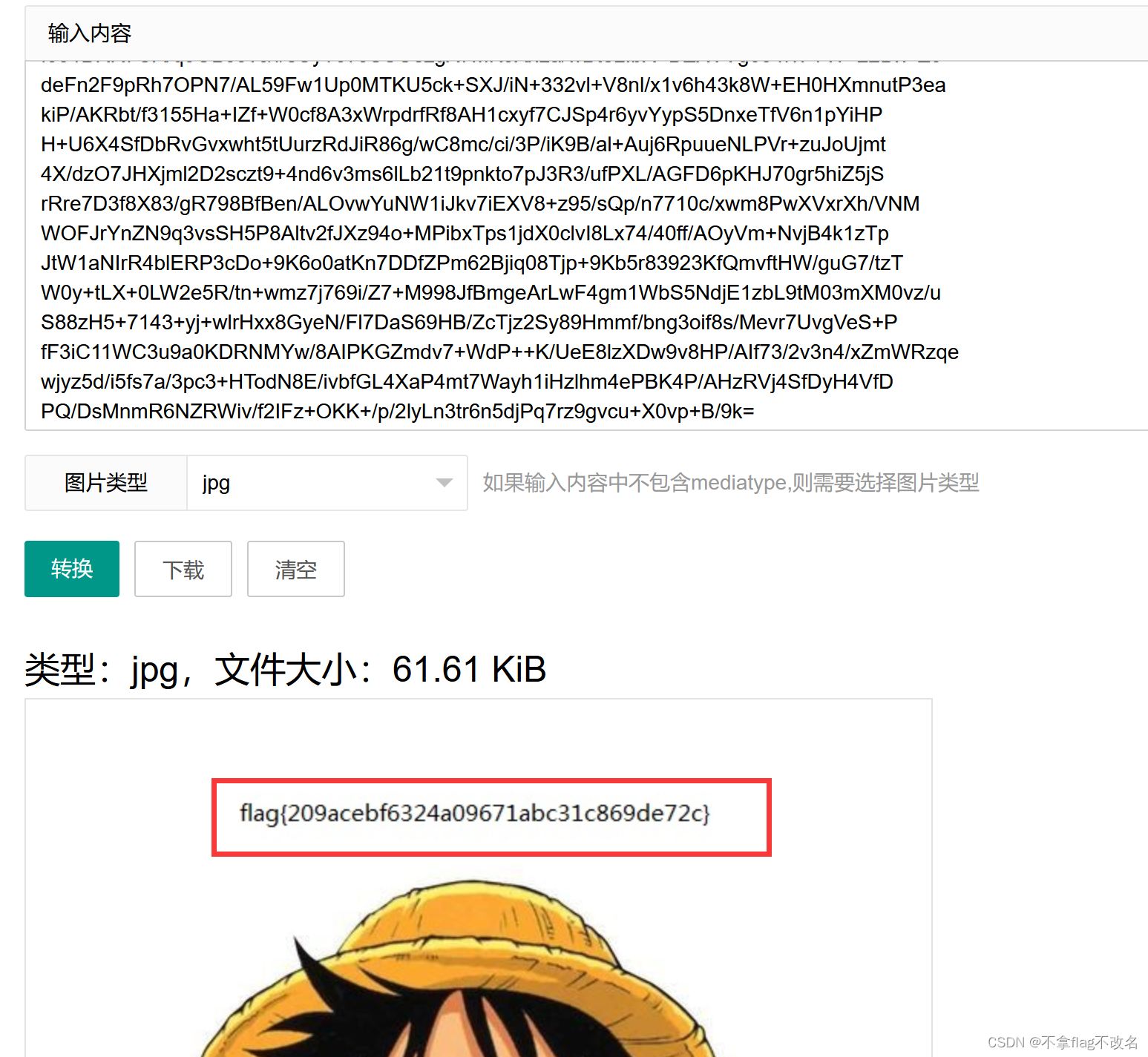

6.正常拿去解码,发现base64解不出,考虑到这可能会是犯罪分子聊天记录截图,拿去base转图片。便得到了flag

7.

flag{209acebf6324a09671abc31c869de72c}这篇关于BUUCTF---数据包中的线索1的文章就介绍到这儿,希望我们推荐的文章对编程师们有所帮助!

![BUUCTF靶场[web][极客大挑战 2019]Http、[HCTF 2018]admin](https://i-blog.csdnimg.cn/direct/ed45c0efd0ac40c68b2c1bc7b6d90ebc.png)

![BUUCTF—[网鼎杯 2020 朱雀组]phpweb](https://i-blog.csdnimg.cn/direct/6d0c8544ce824c508275d1d3957b1dd1.png)